Casos de uso, plantillas y ejemplos recomendados del cuaderno de estrategias

En este artículo se enumeran casos de uso de ejemplo para cuadernos de estrategias de Microsoft Sentinel, así como cuadernos de estrategias de ejemplo y plantillas de cuadernos de estrategias recomendadas.

Casos de uso recomendados del cuaderno de estrategias

Se recomienda empezar con los cuadernos de estrategias de Microsoft Sentinel para los siguientes escenarios de SOC, para los que proporcionamos plantillas de cuadernos de estrategias listas para usar.

Enriquecimiento: recopilación y asociación de datos a un incidente para tomar decisiones más inteligentes

Si el incidente de Microsoft Sentinel se crea a partir de una regla de alertas y análisis que genera entidades de dirección IP, configure el incidente para desencadenar una regla de automatización para ejecutar un cuaderno de estrategias y recopilar más información.

Configure el cuaderno de estrategias con los pasos siguientes:

Inicie el cuaderno de estrategias cuando se cree el incidente. Las entidades representadas en el incidente se almacenan en los campos dinámicos del desencadenador de incidente.

Para cada dirección IP, configure el cuaderno de estrategias para consultar un proveedor externo de inteligencia sobre amenazas, como Virus Total, para recuperar más datos.

Agregue los datos devueltos y la información como comentarios del incidente para enriquecer la investigación.

Sincronización bidireccional para incidentes de Microsoft Sentinel con otros sistemas de vales

Para sincronizar los datos de incidentes de Microsoft Sentinel con un sistema de vales, como ServiceNow:

Cree una regla de automatización para toda la creación de incidentes.

Adjunte un cuaderno de estrategias que se desencadene cuando se cree un nuevo incidente.

Configure el cuaderno de estrategias para crear un nuevo vale en ServiceNow mediante el conector de ServiceNow.

Asegúrese de que los equipos puedan saltar fácilmente desde el vale de ServiceNow al incidente de Microsoft Sentinel mediante la configuración del cuaderno de estrategias para incluir el nombre del incidente, los campos importantes y una dirección URL al incidente de Microsoft Sentinel en el vale de ServiceNow.

Orquestación: control de la cola de incidentes desde la plataforma de chat de SOC

Si el incidente de Microsoft Sentinel se crea a partir de una regla de alertas y análisis que genera entidades de nombre de usuario y dirección IP, configure el incidente para desencadenar una regla de automatización para ejecutar un cuaderno de estrategias y ponerse en contacto con el equipo a través de los canales de comunicaciones estándar.

Configure el cuaderno de estrategias con los pasos siguientes:

Inicie el cuaderno de estrategias cuando se cree el incidente. Las entidades representadas en el incidente se almacenan en los campos dinámicos del desencadenador de incidente.

Configure el cuaderno de estrategias para enviar un mensaje al canal de comunicaciones de operaciones de seguridad, como en Microsoft Teams o Slack , para asegurarse de que los analistas de seguridad sean conscientes del incidente.

Configure el cuaderno de estrategias para enviar toda la información de la alerta por correo electrónico al administrador de red sénior y al administrador de seguridad. El mensaje de correo electrónico incluye los botones de opción Bloquear y Omitir usuario.

Configure el cuaderno de estrategias para esperar hasta que se reciba una respuesta de los administradores y, a continuación, continúe ejecutándose.

Si los administradores seleccionan Bloquear, configure el cuaderno de estrategias para enviar un comando al firewall para bloquear la dirección IP de la alerta y otro en Microsoft Entra ID para deshabilitar el usuario.

Respuesta a amenazas inmediatamente con dependencias humanas mínimas

En esta sección se proporcionan dos ejemplos, que responden a las amenazas de un usuario en peligro y a una máquina en peligro.

En el caso de un usuario en peligro, como detectado por Protección de id. de Microsoft Entra:

Inicie el cuaderno de estrategias cuando se cree un nuevo incidente de Microsoft Sentinel.

Para cada entidad de usuario del incidente sospechoso de estar en peligro, configure el cuaderno de estrategias para:

Se envía un mensaje de Teams al usuario solicitando la confirmación de que el usuario realizó la acción sospechosa.

Compruebe con Protección Microsoft Entra ID para confirmar el estado del usuario como comprometido. Protección de id. de Microsoft Entra etiqueta al usuario como de riesgo y aplica cualquier directiva de cumplimiento ya configurada; por ejemplo, para requerir que el usuario use MFA al iniciar sesión siguiente.

Nota:

Esta acción concreta de Microsoft Entra no inicia ninguna actividad de cumplimiento en el usuario, ni tampoco inicia ninguna configuración de directiva de cumplimiento. Solo indica la protección de Microsoft Entra ID que aplique las directivas ya definidas según corresponda. Cualquier medida de cumplimiento dependerá totalmente de que se definan las directivas apropiadas en la Protección de ID de Microsoft Entra.

En el caso de una máquina en peligro, como detectada por Microsoft Defender para punto de conexión:

Inicie el cuaderno de estrategias cuando se cree un nuevo incidente de Microsoft Sentinel.

Configure el cuaderno de estrategias con la acción Entidades: obtener hosts para analizar las máquinas sospechosas que se incluyen en las entidades del incidente.

Configure el cuaderno de estrategias para emitir un comando que Microsoft Defender para punto de conexión para aislar las máquinas de la alerta.

Responder manualmente durante una investigación o durante la búsqueda sin salir del contexto

Use el desencadenador de entidad para tomar medidas inmediatas en actores de amenazas individuales que detecte durante una investigación, de uno en uno, directamente desde dentro de la investigación. Esta opción también está disponible en el contexto de búsqueda de amenazas, sin conexión con ningún incidente determinado.

Seleccione una entidad en contexto y realice acciones en ella justo allí, ahorrando tiempo y reduciendo la complejidad.

Los cuadernos de estrategias con desencadenadores de entidad admiten acciones como:

- Bloquear a un usuario en peligro.

- Bloquear el tráfico procedente de una dirección IP malintencionada en el firewall.

- Aislar un host en peligro en la red.

- Agregar una dirección IP a una lista de seguimiento de direcciones seguras o no seguras o a la base de datos de administración de configuración externa (CMDB).

- Obtener un informe hash de archivo de un origen de inteligencia sobre amenazas externo y agregarlo a un incidente como comentario.

Plantillas de cuaderno de estrategias recomendadas

En esta sección se enumeran los cuadernos de estrategias recomendados y otros cuadernos de estrategias similares están disponibles en el centro de contenido o en el repositorio de GitHub de Microsoft Sentinel.

Plantillas de cuaderno de estrategias de notificación

Los cuadernos de estrategias de notificación se activan cuando se crea una alerta o un incidente, y envían una notificación a un destino configurado:

| Guía | La carpeta se encuentra en Repositorio de GitHub |

Solución en el centro de contenido/ Azure Marketplace |

|---|---|---|

| Publicación de un mensaje en un canal de Microsoft Teams | Publicar mensajes de Teams | Sentinel SOAR Essentials Solution |

| Envío de una notificación por correo electrónico de Outlook | Enviar un correo electrónico básico | Sentinel SOAR Essentials Solution |

| Publicación de un mensaje en un canal de Slack | Publicar mensajes de Slack | Sentinel SOAR Essentials Solution |

| Enviar una tarjeta adaptable de Microsoft Teams al crear incidentes | Enviar una tarjeta adaptable de Teams al crear incidentes | Sentinel SOAR Essentials Solution |

Bloqueo de plantillas de cuaderno de estrategias

Los cuadernos de estrategias de bloqueo se activan cuando se crea una alerta o un incidente, recopilan información de la entidad, como la cuenta, la dirección IP y el host y les impiden realizar más acciones:

| Guía | La carpeta se encuentra en Repositorio de GitHub |

Solución en el centro de contenido/ Azure Marketplace |

|---|---|---|

| Bloquear una dirección IP en Azure Firewall | AzureFirewall-BlockIP-addNewRule | Solución Azure Firewall para Sentinel |

| Bloquear un usuario de Microsoft Entra | Block-AADUser | Solución Microsoft Entra |

| Restablecer una contraseña de usuario de Microsoft Entra | Reset-AADUserPassword | Solución Microsoft Entra |

| Uso para aislar o desaisolar el dispositivo Microsoft Defender para punto de conexión |

Isolate-MDEMachine Unisolate-MDEMachine |

Solución de Microsoft Defender para punto de conexión |

Crear, actualizar o cerrar plantillas de cuaderno de estrategias

Creación, actualización o cierre de cuadernos de estrategias: puede crear, actualizar o cerrar incidentes en Microsoft Sentinel, servicios de seguridad de Microsoft 365 y otros sistemas de control de vales:

| Guía | La carpeta se encuentra en Repositorio de GitHub |

Solución en el centro de contenido/ Azure Marketplace |

|---|---|---|

| Creación de un incidente mediante Microsoft Forms | CreateIncident-MicrosoftForms | Solución Sentinel SOAR Essentials |

| Relación de alertas con incidentes | relateAlertsToIncident-basedOnIP | Solución Sentinel SOAR Essentials |

| Creación de un incidente de Service Now | Crear un registro de SNOW | Solución ServiceNow |

Configuraciones de cuadernos de estrategias usadas habitualmente

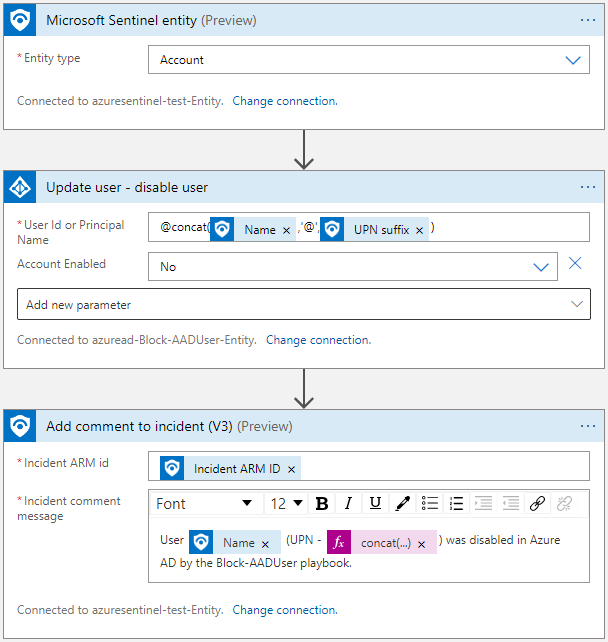

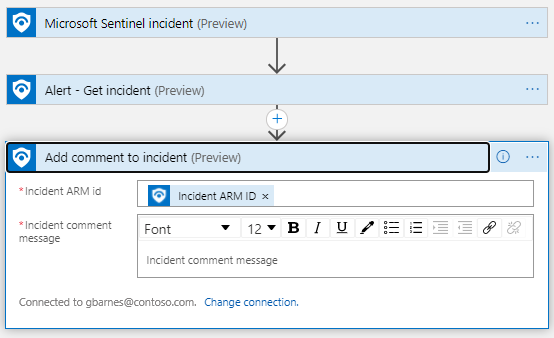

En esta sección se proporcionan capturas de pantalla de ejemplo para configuraciones de cuadernos de estrategias que se usan habitualmente, incluida la actualización de un incidente, el uso de detalles del incidente, la adición de comentarios a un incidente o la deshabilitación de un usuario.

Actualización de un incidente

En esta sección se proporcionan capturas de pantalla de ejemplo de cómo puede usar un cuaderno de estrategias para actualizar un incidente basado en un nuevo incidente o alerta.

Actualizar un incidente basado en un nuevo incidente (desencadenador de incidente):

Actualizar un incidente basado en una nueva alerta (desencadenador de alerta):

Uso de los detalles del incidente en el flujo

En esta sección se proporcionan capturas de pantalla de ejemplo de cómo puede usar el cuaderno de estrategias para usar detalles de incidentes en otro lugar del flujo:

Envíe los detalles del incidente por correo, mediante un cuaderno de estrategias desencadenado por un nuevo incidente:

Envíe detalles de incidentes por correo, mediante un cuaderno de estrategias desencadenado por una nueva alerta:

Agregar un comentario a un incidente

En esta sección se proporcionan capturas de pantalla de ejemplo de cómo puede usar el cuaderno de estrategias para agregar comentarios a un incidente:

Agregue un comentario a un incidente mediante un cuaderno de estrategias desencadenado por un nuevo incidente:

Agregue un comentario a un incidente mediante un cuaderno de estrategias desencadenado por una nueva alerta:

Deshabilitar un usuario

En la captura de pantalla siguiente se muestra un ejemplo de cómo puede usar el cuaderno de estrategias para deshabilitar una cuenta de usuario, en función de un desencadenador de entidad de Microsoft Sentinel: