Diseños de ejemplo de áreas de trabajo de Microsoft Sentinel

En este artículo se describen los diseños de áreas de trabajo sugeridos para las organizaciones con los siguientes requisitos de ejemplo:

- Varios inquilinos y regiones, con requisitos de soberanía de los datos europea

- Inquilino único con varias nubes

- Varios inquilinos, con varias regiones y seguridad centralizada

En los ejemplos de este artículo se usa el árbol de decisión de diseño de áreas de trabajo de Microsoft Sentinel para determinar el mejor diseño posible para cada organización. Para obtener más información, vea Procedimientos recomendados de arquitectura de áreas de trabajo de Microsoft Sentinel.

Este artículo forma parte de la Guía de implementación de Microsoft Sentinel.

Ejemplo 1: Varios inquilinos y regiones

Contoso Corporation es una empresa multinacional con sede en Londres. Contoso tiene oficinas en todo el mundo, con centros importantes en la ciudad de Nueva York y Tokio. Recientemente, Contoso ha migrado su conjunto de productividad a Office 365, con muchas cargas de trabajo migradas a Azure.

Inquilinos de Contoso

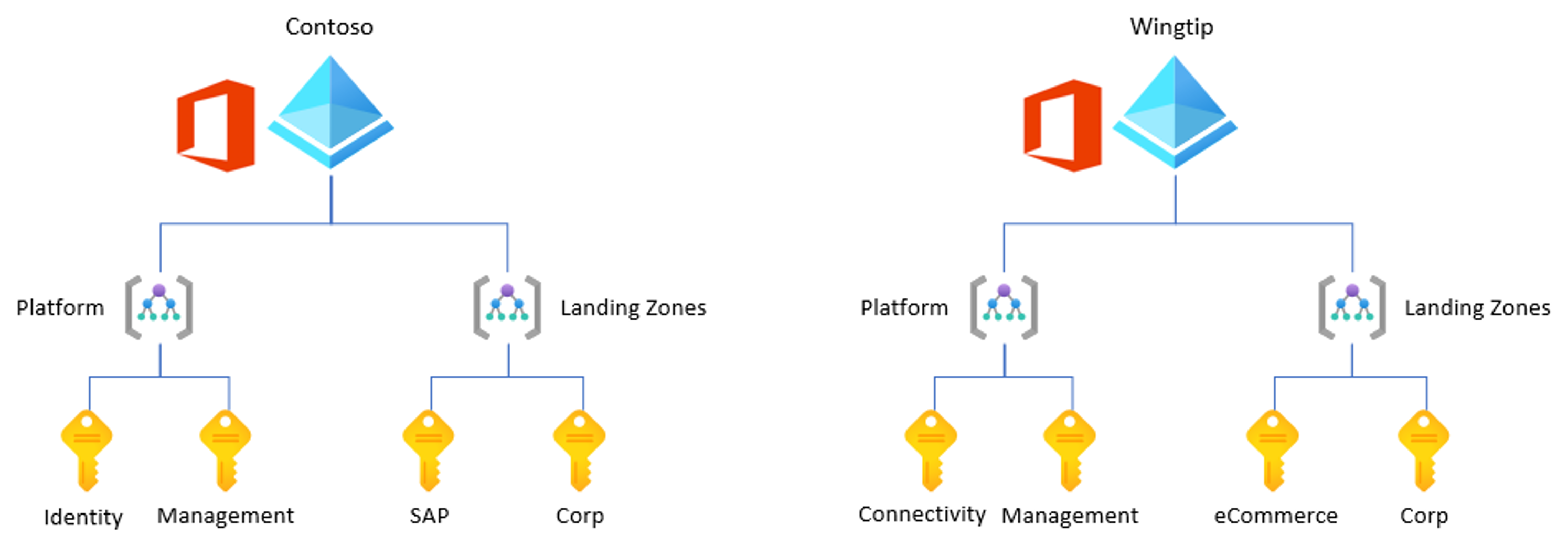

Debido a una adquisición hace varios años, Contoso tiene dos inquilinos de Microsoft Entra: contoso.onmicrosoft.com y wingtip.onmicrosoft.com. Cada inquilino tiene su propia instancia de Office 365 y varias suscripciones de Azure, como se muestra en la imagen siguiente:

Cumplimiento de Contoso e implementación regional

Contoso tiene actualmente recursos de Azure hospedados en tres regiones diferentes: Este de EE. UU., Norte de Europa y Oeste de Japón, y un requisito estricto de mantener todos los datos generados en Europa dentro de las regiones de Europa.

Los dos inquilinos de Microsoft Entra de Contoso tienen recursos en las tres regiones: Este de EE. UU., Norte de Europa y Oeste de Japón

Tipos de recursos y requisitos de recopilación de Contoso

Contoso tiene que recopilar eventos de los siguientes orígenes de datos:

- Office 365

- Registros de inicio de sesión y de auditoría de Microsoft Entra

- Actividad de Azure

- Eventos de seguridad de Windows, de orígenes locales y de máquinas virtuales de Azure

- Syslog, de orígenes locales y de máquinas virtuales de Azure

- CEF, desde varios dispositivos de red locales, como Palo Alto, Cisco ASA y Cisco Meraki

- Varios recursos de PaaS de Azure, como Azure Firewall, AKS, Key Vault, Azure Storage y Azure SQL

- Cisco Umbrella

Las máquinas virtuales de Azure se encuentran principalmente en la región Norte de Europa, con solo algunas en las regiones Este de EE. UU. y Oeste de Japón. Contoso usa Microsoft Defender para servidores en todas sus máquinas virtuales de Azure.

Contoso espera ingerir aproximadamente 300 GB/día de todos sus orígenes de datos.

Requisitos de acceso de Contoso

El entorno de Azure de Contoso ya tiene un área de trabajo de Log Analytics existente que usa el equipo de operaciones para supervisar la infraestructura. Esta área de trabajo se encuentra en el inquilino de Contoso Microsoft Entra, en la región Norte de Europa, y se usa para recopilar registros de máquinas virtuales de Azure de todas las regiones. Actualmente ingiere aproximadamente 50 GB/día.

El equipo de operaciones de Contoso debe tener acceso a todos los registros que tienen actualmente en el área de trabajo, entre los cuales se incluyen varios tipos de datos que no necesita el centro de operaciones de seguridad (SOC) como Perf, InsightsMetrics, ContainerLog, etc. El equipo de operaciones no debe tener acceso a los nuevos registros que se van a recopilar en Microsoft Sentinel.

Solución de Contoso

En los pasos siguientes se aplica el árbol de decisión de diseño de áreas de trabajo de Microsoft Sentinel para determinar el mejor diseño posible para Contoso:

Contoso ya tiene un área de trabajo existente, por lo que se puede explorar la habilitación de Microsoft Sentinel en ella.

La ingesta de datos que no son del SOC es inferior a 100 GB/día, por lo que podemos continuar con el paso 2 y asegurarnos de seleccionar la opción pertinente en el paso 5.

Contoso tiene requisitos normativos, por lo que se necesita al menos un área de trabajo de Microsoft Sentinel en Europa.

Contoso tiene dos inquilinos de Microsoft Entra diferentes y recopila datos de orígenes de datos en el nivel de inquilino como, por ejemplo, registros de inicio de sesión y auditoría de Office 365 y Microsoft Entra, por lo que se necesitan al menos un área de trabajo por inquilino.

Contoso no necesita contracargos, por lo que podemos continuar con el paso 5.

Contoso necesita recopilar datos que no son del SOC, aunque no hay ninguna superposición entre los datos de SOC y los que no lo son. Además, los datos de SOC suponen aproximadamente 250 GB/día, por lo que deben usar áreas de trabajo independientes para mejorar la rentabilidad.

La mayoría de las máquinas virtuales de Contoso se encuentran en la región Norte de Europa, donde ya tienen un área de trabajo. Por lo tanto, en este caso, los costos de ancho de banda no son un problema.

Contoso tiene un único equipo de SOC que va a usar Microsoft Sentinel, por lo que no es necesaria ninguna separación adicional.

Todos los miembros del equipo de SOC de Contoso tendrán acceso a todos los datos, por lo que no se necesita ninguna separación adicional.

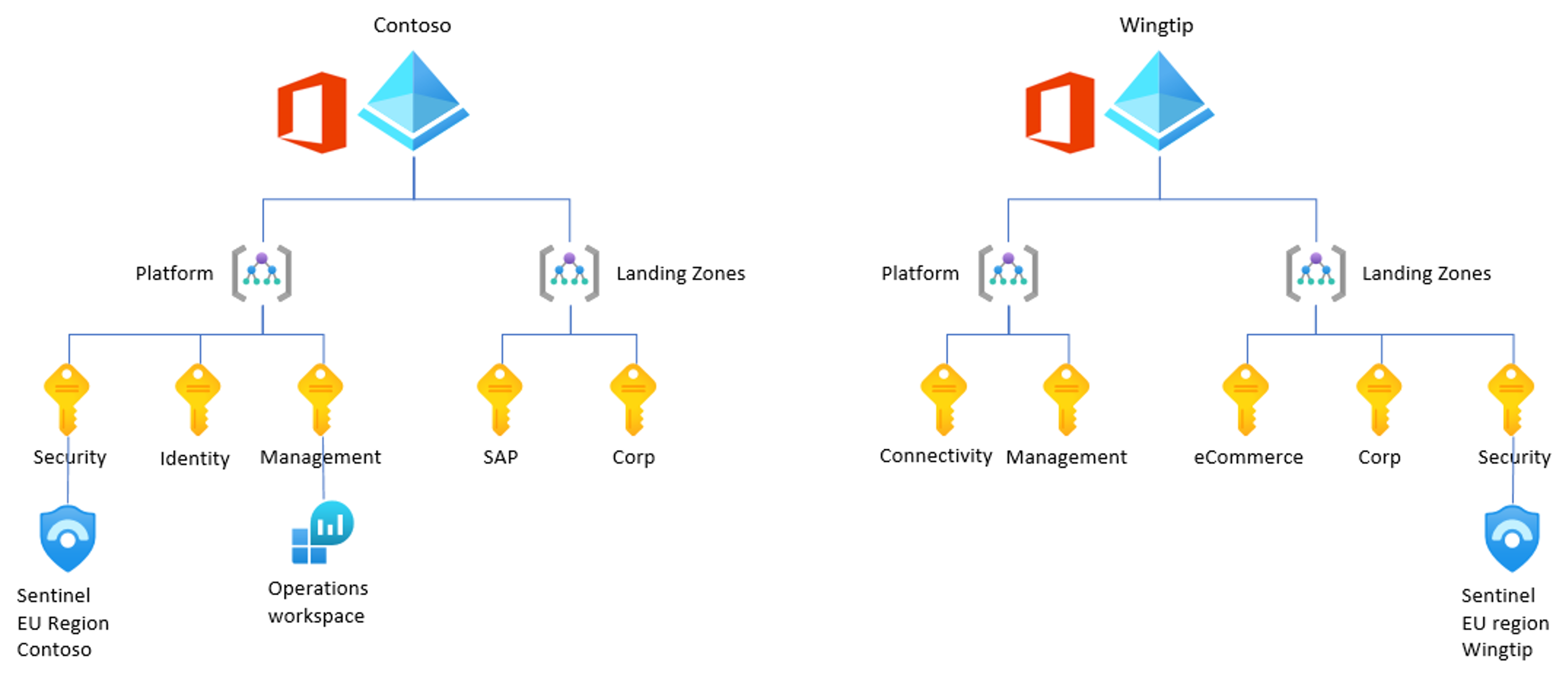

El diseño del área de trabajo de Microsoft Sentinel resultante para Contoso se muestra en la siguiente imagen:

La solución sugerida incluye:

Un área de trabajo de Log Analytics independiente para el equipo de operaciones de Contoso. Esta área de trabajo solo contendrá datos que no necesite el equipo de SOC de Contoso, como las tablas Perf, InsightsMetrics o ContainerLog.

Dos áreas de trabajo de Microsoft Sentinel, una en cada inquilino de Azure AD, para ingerir datos de Office 365, Azure Activity, Azure AD y todos los servicios PaaS de Azure.

Todos los demás datos, procedentes de orígenes de datos locales, se pueden enrutar a una de las dos áreas de trabajo de Microsoft Sentinel.

Ejemplo 2: Inquilino único con varias nubes

Fabrikam es una organización con sede principal en la ciudad de Nueva York y oficinas distribuidas por todo Estados Unidos. Fabrikam está al comienzo de su recorrido en la nube y todavía necesita implementar su primera zona de aterrizaje de Azure y migrar sus primeras cargas de trabajo. Fabrikam ya tiene algunas cargas de trabajo en AWS que pretende supervisar mediante Microsoft Sentinel.

Requisitos de inquilinos de Fabrikam

Fabrikam tiene un único inquilino de Microsoft Entra.

Cumplimiento de Fabrikam e implementación regional

Fabrikam no tiene requisitos de cumplimiento. Fabrikam tiene recursos en varias regiones de Azure ubicadas en Estados Unidos, aunque los costos de ancho de banda entre regiones no son un problema importante.

Tipos de recursos y requisitos de recopilación de Fabrikam

Fabrikam tiene que recopilar eventos de los siguientes orígenes de datos:

- Registros de inicio de sesión y de auditoría de Microsoft Entra

- Actividad de Azure

- Eventos de seguridad, de orígenes locales y de máquinas virtuales de Azure

- Eventos de Windows, de orígenes locales y de máquinas virtuales de Azure

- Datos de rendimiento, de orígenes locales y de máquinas virtuales de Azure

- AWS CloudTrail

- Registros de rendimiento y auditoría de AKS

Requisitos de acceso de Fabrikam

El equipo de operaciones de Fabrikam debe tener acceso a:

- Eventos de seguridad y eventos de Windows, de orígenes locales y de máquinas virtuales de Azure

- Datos de rendimiento, de orígenes locales y de máquinas virtuales de Azure

- Rendimiento de AKS (Container Insights) y registros de auditoría

- Todos los datos de actividad de Azure

El equipo de SOC de Fabrikam debe tener acceso a:

- Registros de inicio de sesión y de auditoría de Microsoft Entra

- Todos los datos de actividad de Azure

- Eventos de seguridad, de orígenes locales y de máquinas virtuales de Azure

- Registros de AWS CloudTrail

- Registros de auditoría de AKS

- El portal completo de Microsoft Sentinel

Solución de Fabrikam

En los pasos siguientes se aplica el árbol de decisión de diseño de áreas de trabajo de Microsoft Sentinel para determinar el mejor diseño posible para Fabrikam:

Fabrikam no tiene ningún área de trabajo existente, por lo que puede continuar en el paso 2.

Fabrikam no tiene requisitos normativos, por lo que puede continuar con el paso 3.

Fabrikam tiene un entorno de un solo inquilino, por lo que puede continuar en el paso 4.

Fabrikam no tiene necesidad de dividir los cargos, por lo que puede continuar en el paso 5.

Fabrikam necesitará áreas de trabajo independientes para sus equipos de SOC y de operaciones:

El equipo de operaciones de Fabrikam necesita recopilar datos de rendimiento, tanto de máquinas virtuales como de AKS. Dado que AKS se basa en la configuración de diagnóstico, se pueden seleccionar registros específicos para enviarlos a áreas de trabajo específicas. Fabrikam puede optar por enviar registros de auditoría de AKS al área de trabajo de Microsoft Sentinel y todos los registros de AKS a un área de trabajo independiente donde Microsoft Sentinel no esté habilitado. En el área de trabajo en la que Microsoft Sentinel no está habilitado, Fabrikam habilitará la solución Container Insights.

En el caso de las máquinas virtuales Windows, Fabrikam puede usar el agente de Azure Monitor para dividir los registros, con lo que se envían los eventos de seguridad al área de trabajo de Microsoft Sentinel y los eventos de rendimiento y de Windows al área de trabajo sin Microsoft Sentinel.

Fabrikam decide considerar sus datos superpuestos, por ejemplo, eventos de seguridad y eventos de actividad de Azure, solo como datos SOC, y envía estos datos al área de trabajo con Microsoft Sentinel.

Los costos de ancho de banda no son un problema importante para Fabrikam, por lo que puede continuar con el paso 7.

Fabrikam ya ha decidido usar áreas de trabajo independientes para los equipos de SOC y de operaciones. No es necesaria ninguna separación adicional.

Fabrikam necesita controlar el acceso a los datos superpuestos, incluidos los eventos de seguridad y los eventos de actividad de Azure, aunque no hay ningún requisito en el nivel de fila.

Ni los eventos de seguridad ni los eventos de actividad de Azure son registros personalizados, por lo que Fabrikam puede usar RBAC en el nivel de tabla para conceder acceso a estas dos tablas al equipo de operaciones.

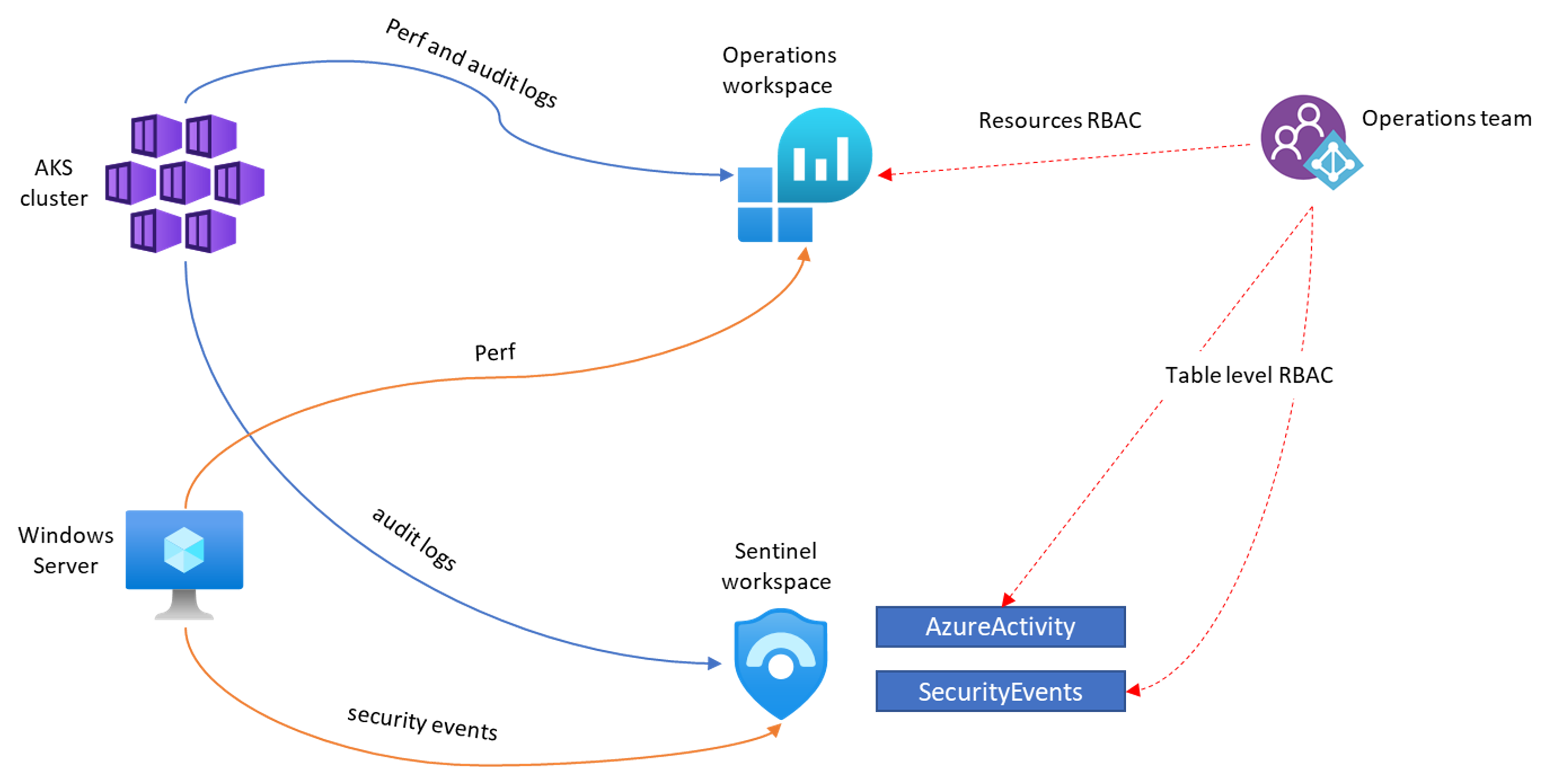

El diseño resultante de área de trabajo de Microsoft Sentinel para Fabrikam se muestra en la imagen siguiente, la cual incluye solo los principales orígenes de registros para simplificar el diseño:

La solución sugerida incluye:

Dos áreas de trabajo independientes en la región de EE. UU.: una para el equipo de SOC, con Microsoft Sentinel habilitado, y otra para el equipo de operaciones, sin Microsoft Sentinel.

El agente de Azure Monitor que se usa para determinar qué registros se envían a cada área de trabajo desde Azure y las máquinas virtuales locales.

Configuración de diagnóstico, que se usa para determinar qué registros se envían a cada área de trabajo desde recursos de Azure como AKS.

Datos superpuestos que se envían al área de trabajo de Microsoft Sentinel, con RBAC de nivel de tabla para conceder acceso al equipo de operaciones según sea necesario.

Ejemplo 3: varios inquilinos, con varias regiones y seguridad centralizada

Adventure Works es una empresa multinacional con sede en Tokio. Adventure Works tiene 10 subentidades diferentes, distribuidas por distintos países o regiones de todo el mundo.

Adventure Works es cliente de Microsoft 365 E5 y ya tiene cargas de trabajo en Azure.

Requisitos de inquilinos de Adventure Works

Adventure Works tiene tres inquilinos de Microsoft Entra diferentes, uno para cada uno de los continentes donde tienen subentidades: Asia, Europa y África. Los distintos países o regiones de las subentidades tienen sus identidades en el inquilino del continente al que pertenecen. Por ejemplo, los usuarios japoneses están en el inquilino de Asia, los alemanes en el de Europa y los egipcios en el de África.

Cumplimiento y requisitos regionales de Adventure Works

Adventure Works usa actualmente tres regiones de Azure, cada una alineada con el continente en el que residen las subentidades. Adventure Works no tiene requisitos de cumplimiento estrictos.

Tipos de recursos y requisitos de recopilación de Adventure Works

Adventure Works debe recopilar los siguientes orígenes de datos para cada subentidad:

- Registros de inicio de sesión y de auditoría de Microsoft Entra

- Registros de Office 365

- Registros sin procesar de XDR de Microsoft Defender para punto de conexión

- Actividad de Azure

- Microsoft Defender for Cloud

- Recursos de PaaS de Azure, como Azure Firewall, Azure Storage, Azure SQL y el firewall de aplicaciones web de Azure

- Eventos de seguridad y Windows desde máquinas virtuales de Azure

- Registros en CEF desde dispositivos de red locales

Las máquinas virtuales de Azure están dispersas por los tres continentes, pero los costos de ancho de banda no son un problema.

Requisitos de acceso de Adventure Works

Adventure Works tiene un único equipo de SOC centralizado que supervisa las operaciones de seguridad de todas las distintas subentidades.

Adventure Works también tiene tres equipos de SOC independientes, uno para cada uno de los continentes. El equipo de SOC de cada continente debe poder acceder solo a los datos que se generan en su región, sin ver datos de otros continentes. Por ejemplo, el equipo de SOC de Asia solo debe acceder a los datos de los recursos de Azure implementados en Asia, los inicios de sesión de Microsoft Entra del inquilino de Asia y los registros de Defender para registros del punto de conexión del inquilino de Asia.

El equipo de SOC de cada continente tiene que acceder a toda la experiencia del portal de Microsoft Sentinel.

El equipo de operaciones de Adventure Works funciona de forma independiente y tiene sus propias áreas de trabajo sin Microsoft Sentinel.

Solución de Adventure Works

En los pasos siguientes se aplica el árbol de decisión de diseño de áreas de trabajo de Microsoft Sentinel para determinar el mejor diseño posible para Adventure Works:

El equipo de operaciones de Adventure Works tiene sus propias áreas de trabajo, por lo que puede continuar con el paso 2.

Adventure Works no tiene requisitos normativos, por lo que puede continuar con el paso 3.

Adventure Works tiene tres inquilinos de Microsoft Entra y necesita recopilar orígenes de datos en el nivel de inquilino como, por ejemplo, registros de Office 365. Por lo tanto, Adventure Works debe crear varias áreas de trabajo de Microsoft Sentinel, al menos una para cada inquilino.

Adventure Works no tiene necesidad de dividir los cargos, por lo que puede continuar en el paso 5.

Dado que el equipo de operaciones de Adventure Works tiene sus propias áreas de trabajo, el equipo de SOC de Adventure Works usará todos los datos que se han tenido en cuenta en esta decisión.

Los costos de ancho de banda no son un problema importante para Adventure Works, por lo que puede continuar con el paso 7.

Adventure Works necesita separar los datos por propiedad, ya que el equipo de SOC de cada contenido solo necesita acceder a los datos pertinentes para ese contenido. Pero el equipo de SOC de cada continente también necesita acceso a todo el portal de Microsoft Sentinel.

Adventure Works no necesita controlar el acceso a los datos por tabla.

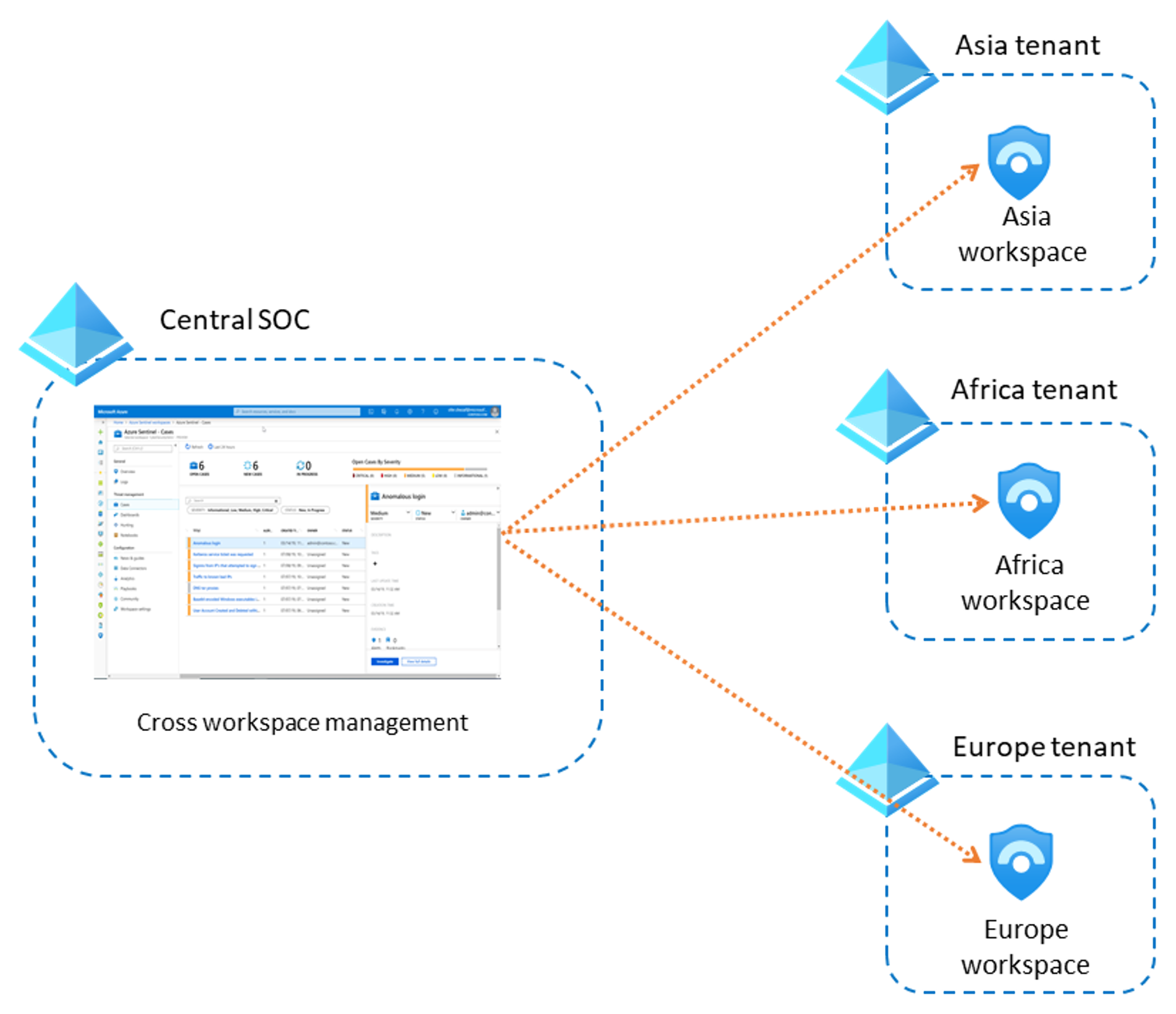

El diseño resultante del área de trabajo de Microsoft Sentinel para Adventure Works se muestra en la imagen siguiente, la cual incluye solo los principales orígenes de registros para simplificar el diseño:

La solución sugerida incluye:

Un área de trabajo de Microsoft Sentinel independiente para cada inquilino de Microsoft Entra. Cada área de trabajo recopila datos relacionados con su inquilino para todos los orígenes de datos.

El equipo de SOC de cada continente solo tiene acceso al área de trabajo de su propio inquilino, lo que garantiza que cada equipo de SOC solo pueda acceder a los registros que se generan dentro del límite del inquilino.

El equipo de SOC central puede seguir funcionando desde un inquilino de Microsoft Entra independiente, con Azure Lighthouse para acceder a cada uno de los diferentes entornos de Microsoft Sentinel. Si no hay ningún inquilino adicional, el equipo central de SOC puede seguir usando Azure Lighthouse para acceder a las áreas de trabajo remotas.

El equipo central de SOC también puede crear un área de trabajo adicional si necesita almacenar artefactos que permanezcan ocultos en los equipos de SOC del continente o si quiere ingerir otros datos que no sean pertinentes para los equipos de SOC del continente.

Pasos siguientes

En este artículo, ha revisado un conjunto de diseños de áreas de trabajo sugeridos para las organizaciones.