Implementación del conector de datos de Microsoft Sentinel para SAP mediante SNC

En este artículo se muestra cómo implementar el conector de datos de Microsoft Sentinel para SAP para ingerir registros de SAP NetWeaver y SAP ABAP a través de una conexión segura mediante Comunicaciones de red segura (SNC).

El agente del conector de datos de SAP normalmente se conecta a un servidor de SAP ABAP mediante una conexión de llamada a función remota (RFC) y un nombre de usuario y una contraseña para la autenticación.

Sin embargo, algunos entornos pueden requerir que se realice la conexión en un canal cifrado y algunos entornos podrían requerir que se usen certificados de cliente para la autenticación. En estos casos, puede usar SNC desde SAP para conectar de forma segura el conector de datos. Complete los pasos según se describen en este artículo.

Requisitos previos

Para implementar el conector de datos de Microsoft Sentinel para SAP mediante SNC, necesita lo siguiente:

- La biblioteca criptográfica de SAP.

- Conectividad de red. SNC usa el puerto 48xx (donde xx es el número de instancia de SAP) para conectarse al servidor ABAP.

- Un servidor SAP configurado para admitir la autenticación mediante SNC.

- Certificado emitido por una entidad de certificación (CA) autofirmada o de empresa para la autenticación del usuario.

Nota:

En este artículo se describe un caso de ejemplo para configurar SNC. En un entorno de producción, se recomienda encarecidamente consultar a los administradores de SAP para crear un plan de implementación.

Exportar el certificado del servidor

Para empezar, exporte el certificado de servidor:

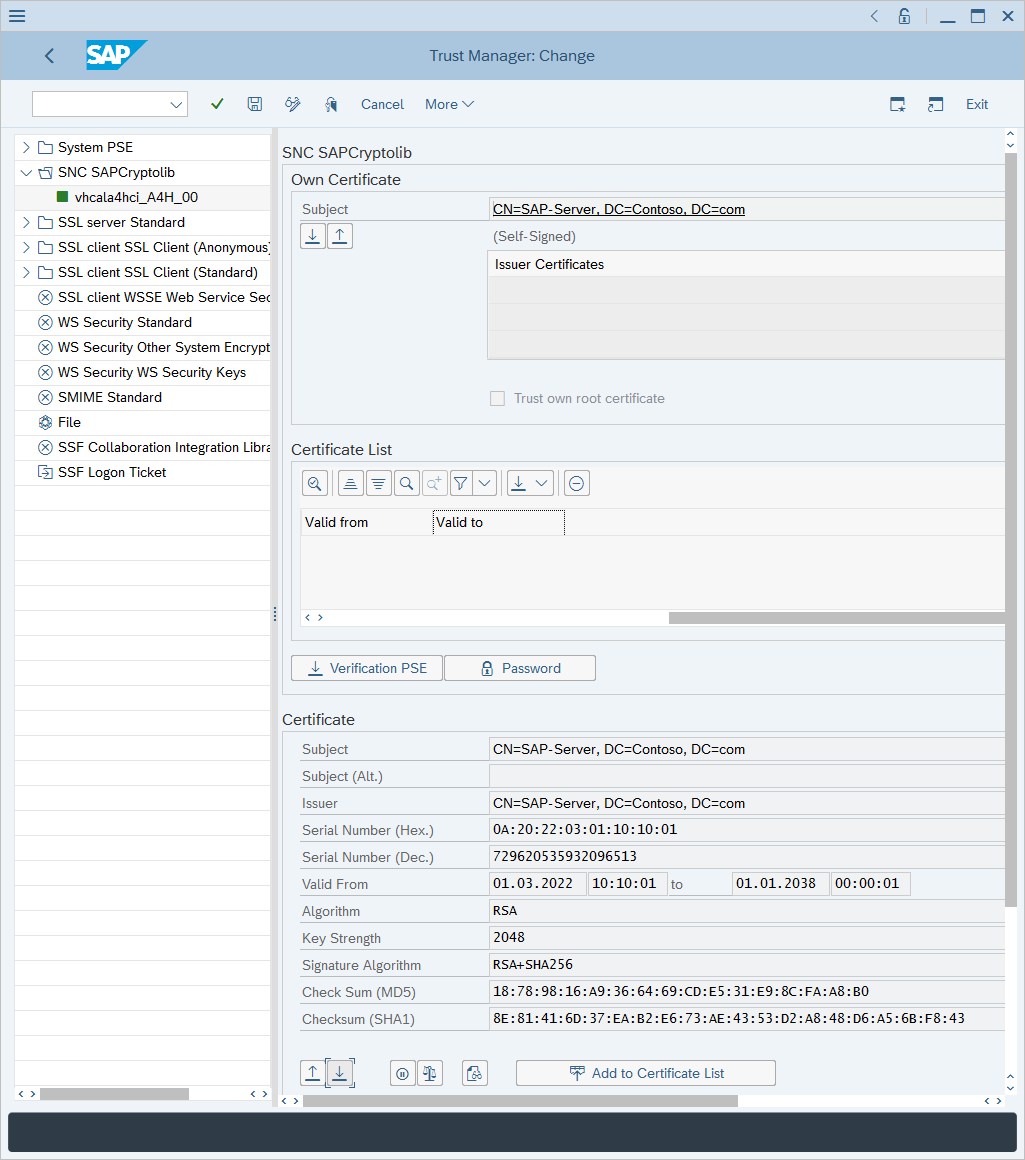

Inicie sesión en el cliente de SAP y ejecute la transacción STRUST.

En el panel izquierdo, vaya a SNC SAPCryptolib y expanda la sección.

Seleccione el sistema y, a continuación, seleccione un valor para Asunto.

La información del certificado de servidor se muestra en la sección Certificado.

Seleccione Exportar certificado.

En el cuadro de diálogo Exportar certificado:

En formato de archivo, seleccione Base64.

Junto a Ruta de acceso de archivo, seleccione el icono de cuadros dobles.

Seleccione un nombre de archivo para exportar el certificado.

Seleccione la marca de verificación verde para exportar el certificado.

Importación del certificado

En esta sección se explica cómo importar un certificado para que sea de confianza para el servidor de ABAP. Es importante comprender qué certificado debe importarse en el sistema SAP. Solo es necesario importar las claves públicas de los certificados en el sistema SAP.

Si el certificado de usuario está autofirmado: importe un certificado de usuario.

Si el certificado de usuario lo emite una entidad de certificación empresarial: importe un certificado de la entidad de certificación empresarial. Si se usan servidores de entidad de certificación raíz y subordinado, importe los certificados públicos de CA raíz y subordinado.

Para importar el certificado:

Ejecute la transacción STRUST.

Seleccione Display<->Change.

Seleccione Importar certificado.

En el cuadro de diálogo Importar certificado:

Junto a Ruta de acceso de archivo, seleccione el icono de cuadros dobles y vaya al certificado.

Vaya al archivo que contiene el certificado (solo para una clave pública) y seleccione la marca de verificación verde para importar el certificado.

La información del certificado se muestra en la sección Certificate.

Seleccione Add to Certificate List.

El certificado aparece en la sección Lista de certificados.

Asociación del certificado a una cuenta de usuario

Para asociar el certificado a una cuenta de usuario:

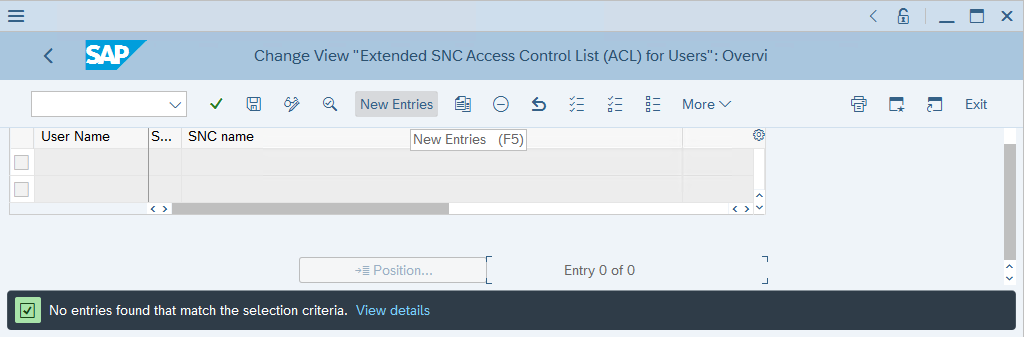

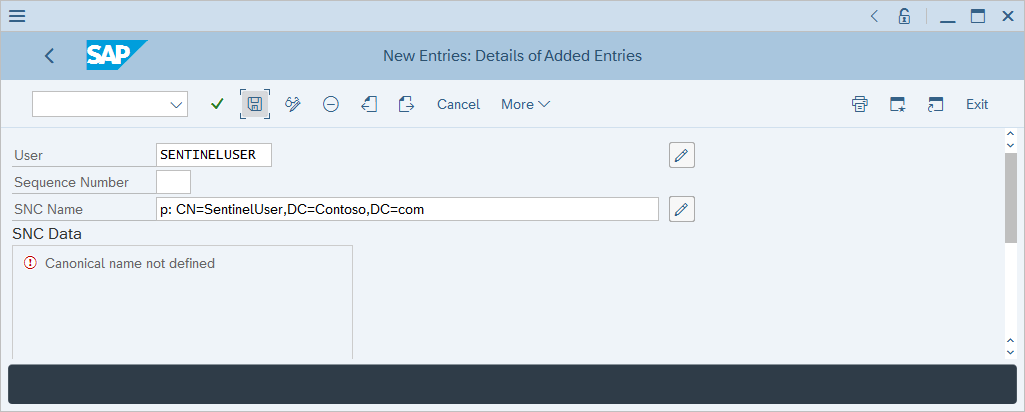

Ejecute la transacción SM30.

En Tabla/Vista, escriba USRACLEXT y seleccione Mantener.

Revise la salida e identifique si el usuario de destino ya tiene un nombre de SNC asociado. Si no hay ningún nombre de SNC asociado al usuario, seleccione Nuevas entradas.

En Usuario, escriba el nombre de usuario del usuario. En Nombre de SNC, escriba el nombre del firmante del certificado del usuario con el prefijo p: y, a continuación, seleccione Guardar.

Concesión de derechos de inicio de sesión mediante el certificado

Para conceder derechos de inicio de sesión:

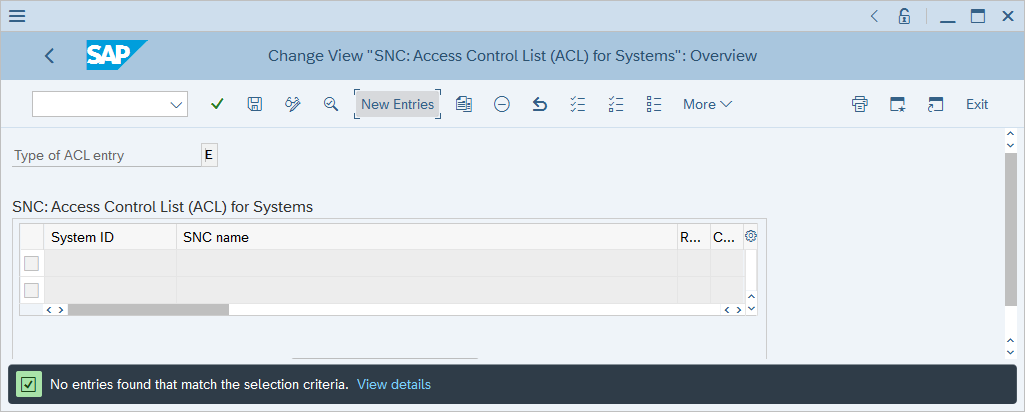

Ejecute la transacción SM30.

En Tabla/Vista, escriba VSNCSYSACL y seleccione Mantener.

En el símbolo del sistema informativo que aparece, confirme que la tabla es entre clientes.

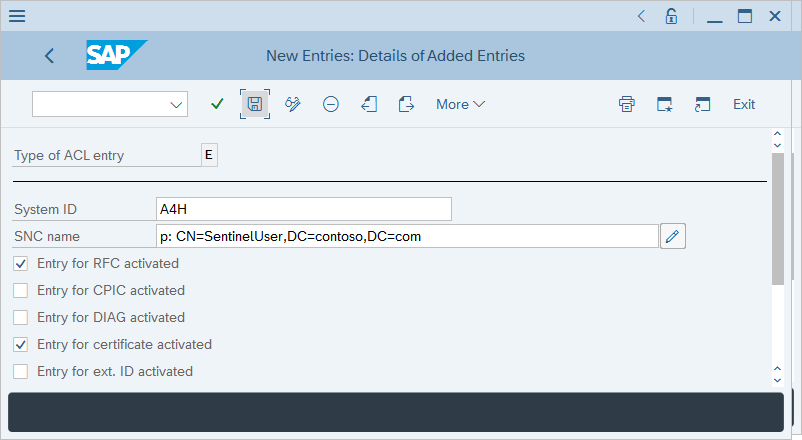

En Determinar área de trabajo: entrada, escriba E para Tipo de entrada de ACL y, a continuación, seleccione la marca de verificación verde.

Revise la salida e identifique si el usuario de destino ya tiene un nombre de SNC asociado. Si el usuario no tiene un nombre de SNC asociado, seleccione Nuevas entradas.

Escriba el identificador del sistema y el nombre del firmante del certificado de usuario con prefijo p:.

Asegúrese de que las casillas de Entrada para RFC activada y Entrada para el certificado activada están activadas y, a continuación, seleccione Guardar.

Asignar usuarios del proveedor de servicios de ABAP a id. de usuario externos

Para asignar usuarios del proveedor de servicios de ABAP a Id. de usuarios externos:

Ejecute la transacción SM30.

En Tabla/Vista, escriba VUSREXTID y seleccione Mantener.

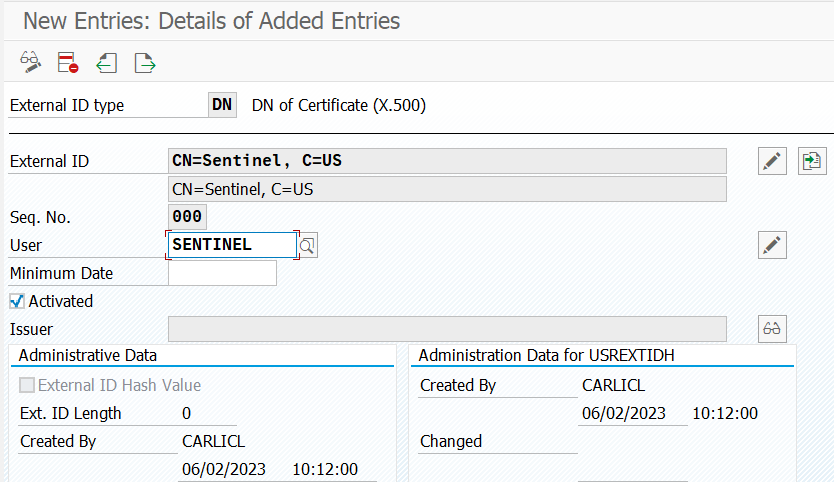

En Determinar área de trabajo: entrada, seleccione el tipo de id. de DN para Área de trabajo.

Escriba los siguientes valores:

- En Id. externo, escriba CN=Sentinel, C=US.

- Para Seq. No, escriba 000.

- En Usuario, escriba SENTINEL.

Seleccione Guardar y, a continuación, seleccione Entrar.

Configuración del contenedor

Nota:

Si configura el contenedor del agente del conector de datos de SAP mediante la interfaz de usuario, no complete los pasos que se describen en esta sección. En su lugar, continúe configurando el conector en la página del conector.

Para configurar el contenedor:

Transfiera los archivos libsapcrypto.so y sapgenpse al sistema donde se creará el contenedor.

Transfiera el certificado de cliente (tanto claves públicas como privadas) al sistema donde se creará el contenedor.

El certificado de cliente y la clave pueden estar en formato .p12, .pfx o .crt y .key Base64.

Transfiera el certificado de servidor (solo clave pública) al sistema de destino donde se creará el contenedor.

El certificado de servidor debe estar en formato Base64 .crt.

Si una entidad de certificación de empresa emitió el certificado de cliente, transfiera los certificados de entidad de certificación raíz y de entidad de certificación emisora al sistema donde se creará el contenedor.

Obtenga el script kickstart del repositorio de GitHub de Microsoft Sentinel:

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shCambie los permisos del script para que sea ejecutable:

chmod +x ./sapcon-sentinel-kickstart.shEjecute el script y especifique los siguientes parámetros base:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Si el certificado de cliente está en formato .crt o .key, use los modificadores siguientes:

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Si el certificado de cliente está en formato .pfx o .p12, use estos modificadores:

--client-pfx <pfx filename> --client-pfx-passwd <password>Si el certificado de cliente ha sido emitido por una entidad de certificación de empresa, agregue este modificador a cada entidad de certificación de la cadena de confianza:

--cacert <path to ca certificate>Por ejemplo:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Para obtener más información sobre las opciones disponibles en el script kickstart, consulte Referencia: Script kickstart.

Solución de problemas y referencia

Para consultar información sobre solución de problemas, vea los artículos:

- Solución de problemas de implementación de la Solución Microsoft Sentinel para aplicaciones de SAP

- Soluciones de Microsoft Sentinel

Para obtener referencias, consulte estos artículos:

- Referencia de datos de Solución Microsoft Sentinel para aplicaciones SAP

- Aplicaciones de la Solución Microsoft Sentinel para aplicaciones de SAP: referencia de contenido de seguridad

- Referencia de scripts de kickstart

- Referencia del script de actualización

- Referencia del archivo systemconfig.ini