Implementación de la Solución Microsoft Sentinel para SAP BTP

En este artículo se describe cómo implementar la Solución Microsoft Sentinel para SAP Business Technology Platform (BTP). La Solución Microsoft Sentinel para SAP BTP supervisa y protege el sistema SAP BTP. Recopila registros de auditoría y registros de actividad de la infraestructura BTP y aplicaciones basadas en BTP y, a continuación, detecta amenazas, actividades sospechosas, actividades ilegítimas, etc. Obtenga más información sobre esta solución.

Importante

La Solución Microsoft Sentinel para SAP BTP está actualmente en VERSIÓN PRELIMINAR. En la página Términos de uso complementarios para las Versiones preliminares de Microsoft Azure se incluyen términos legales adicionales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o que todavía no se han publicado para su disponibilidad general.

Requisitos previos

Antes de empezar, compruebe que:

- La solución de Microsoft Sentinel está habilitada.

- Tiene un área de trabajo de Microsoft Sentinel definida y tiene permisos de lectura y escritura en el área de trabajo.

- Su organización usa SAP BTP (en un entorno de Cloud Foundry) para simplificar las interacciones con las aplicaciones de SAP y otras aplicaciones empresariales.

- Tiene una cuenta de SAP BTP (que admite cuentas BTP en el entorno de Cloud Foundry). También puede usar una cuenta de prueba de SAP BTP.

- Tiene el servicio y la clave de servicio auditlog-management de SAP BTP (consulte Configuración de la cuenta y la solución BTP).

- Tiene el rol Colaborador de Microsoft Sentinel en el área de trabajo de Microsoft Sentinel de destino.

Configuración de la cuenta y la solución BTP

Para configurar la cuenta de BTP y la solución:

Después de iniciar sesión en la cuenta de BTP (consulte los requisitos previos), siga los pasos de recuperación del registro de auditoría en el sistema SAP BTP.

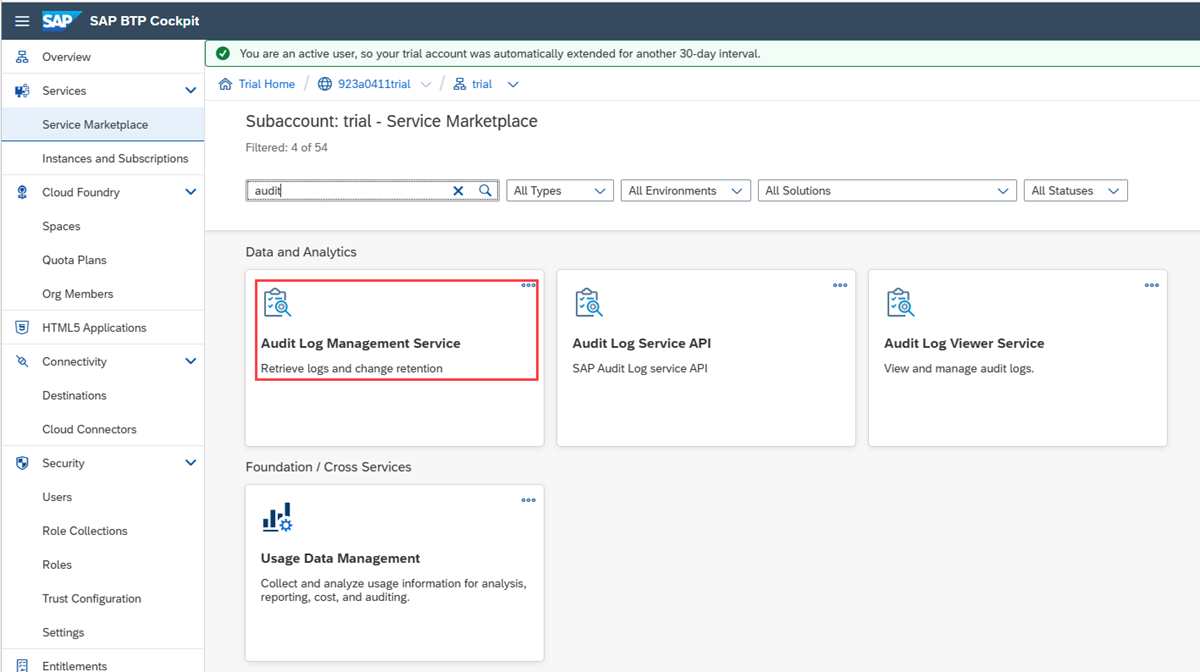

En la cabina de SAP BTP, seleccione el Servicio de administración de registros de auditoría.

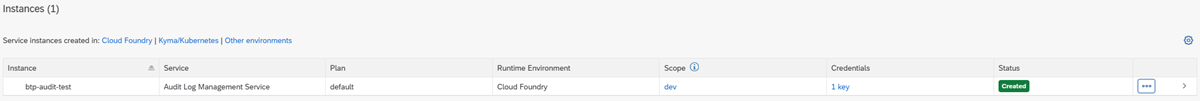

Cree una instancia del servicio de administración de registros de auditoría en la subcuenta de BTP.

Cree una clave de servicio y registre los valores de

url,uaa.clientid,uaa.clientecretyuaa.url. Estos valores son necesarios para implementar el conector de datos.Estos son ejemplos de estos valores de campo:

- url:

https://auditlog-management.cfapps.us10.hana.ondemand.com - uaa.clientid:

sb-ac79fee5-8ad0-4f88-be71-d3f9c566e73a!b136532|auditlog-management!b1237 - uaa.clientsecret:

682323d2-42a0-45db-a939-74639efde986$gR3x3ohHTB8iyYSKHW0SNIWG4G0tQkkMdBwO7lKhwcQ= - uaa.url:

https://915a0312trial.authentication.us10.hana.ondemand.com

- url:

Inicie sesión en Azure Portal.

Vaya al servicio Microsoft Sentinel.

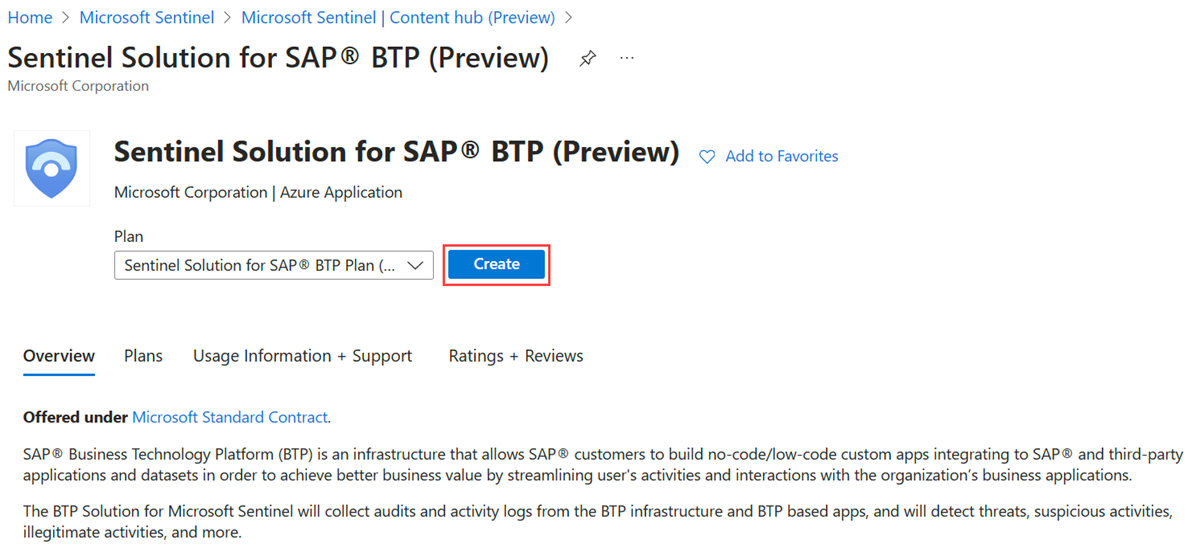

Seleccione Centro de contenido y, en la barra de búsqueda, busque BTP.

Seleccione SAP BTP.

Seleccione Instalar.

Para obtener más información sobre cómo administrar los componentes de la solución, consulte Detección e implementación de contenido de forma lista para su uso.

Seleccione Crear.

Seleccione el grupo de recursos y el área de trabajo de Microsoft Sentinel en la que se va a implementar la solución.

Seleccione Siguiente hasta que pase la validación y, a continuación, seleccione Crear.

Una vez completada la implementación de la solución, vuelva al área de trabajo de Microsoft Sentinel y seleccione Conectores de datos.

En la barra de búsqueda, escriba BTP y, luego, seleccione SAP BTP.

Seleccione Open connector page (Abrir página del conector).

En la página del conector, asegúrese de que cumple los requisitos previos necesarios que se enumeran y complete los pasos de configuración. Cuando tenga todo listo, seleccione Agregar cuenta.

Especifique los parámetros que definió anteriormente durante la configuración. El nombre de subcuenta especificado se proyecta como una columna de la tabla

SAPBTPAuditLog_CLy se puede usar para filtrar los registros cuando tiene varias subcuentas.Nota:

La recuperación de auditorías para la cuenta global no recupera automáticamente las auditorías de la subcuenta. Siga los pasos de configuración del conector para cada una de las subcuentas que desea supervisar y siga estos pasos para la cuenta global. Revise estas consideraciones de configuración de auditoría de cuentas.

Asegúrese de que los registros BTP fluyan al área de trabajo de Microsoft Sentinel:

- Inicie sesión en la subcuenta de BTP y ejecute algunas actividades que generen registros, como inicios de sesión, agregar usuarios, cambiar permisos, cambiar la configuración, etc.

- Espere entre 20 y 30 minutos para que los registros empiecen a fluir.

- En la página del conector de SAP BTP, confirme que Microsoft Sentinel recibe los datos de BTP o consulte la tabla SAPBTPAuditLog_CL directamente.

Habilite el libro y las reglas de análisis que se proporcionan como parte de la solución siguiendo estas directrices.

Considere las configuraciones de auditoría de la cuenta.

El último paso del proceso de implementación es tener en cuenta las configuraciones de auditoría de subcuentas y cuentas globales.

Configuración de auditoría de cuentas globales

Al habilitar la recuperación del registro de auditoría en la cabina de BTP para la cuenta global: si la subcuenta para la que desea autorizar el servicio de administración de registros de auditoría se encuentra en un directorio, primero debe tener derecho al servicio en el nivel de directorio. Solo entonces podrá dar derecho al servicio en el nivel de subcuenta.

Configuración de auditoría de subcuentas

Para habilitar la auditoría de una subcuenta, complete los pasos descritos en la documentación de la API de recuperación de auditoría de subcuentas de SAP.

En la documentación de la API se describe cómo habilitar la recuperación del registro de auditoría mediante la CLI de Cloud Foundry.

También puede recuperar los registros a través de la interfaz de usuario:

- En su subcuenta de SAP Service Marketplace, cree una instancia del servicio de administración de registros de auditoría.

- En la nueva instancia, cree una clave de servicio.

- Vea la clave de servicio y recupere los parámetros necesarios del paso 4 de las instrucciones de configuración de la interfaz de usuario del conector de datos (url, uaa.url, uaa.clientid y uaa.clientsecret).

Rotación del secreto de cliente de BTP

Se recomienda rotar periódicamente los secretos de cliente de la subcuenta de BPT. El siguiente script de ejemplo muestra el proceso de actualización de un conector de datos existente con un nuevo secreto recuperado de Azure Key Vault.

Antes de empezar, recopile los valores que necesitará para los parámetros del script, entre los que se incluyen:

- El identificador de la suscripción, el grupo de recursos y el nombre del área de trabajo de Microsoft Sentinel.

- El almacén de claves y el nombre del secreto del almacén de claves.

- El nombre del conector de datos que quiere actualizar con un nuevo secreto. Para identificar el nombre del conector de datos, abra el conector de datos de SAP BPT en la página conectores de datos de Microsoft Sentinel. El nombre del conector de datos tiene la sintaxis siguiente: BTP_{nombre del conector}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}