Supervisión de las arquitecturas de seguridad de Confianza cero (TIC 3.0) con Microsoft Sentinel

Confianza cero es una estrategia de seguridad para diseñar e implementar los siguientes conjuntos de principios de seguridad:

| Comprobación explícita | Uso del acceso con privilegios mínimos | Asunción de que hay brechas |

|---|---|---|

| Realice siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles. | Limite el acceso de los usuarios con los modelos Just-in-Time y Just-in-Time (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos. | Minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas. |

En este artículo se describe cómo usar la solución de Microsoft Sentinel Confianza cero (TIC 3.0), que ayuda a los equipos de gobernanza y cumplimiento a supervisar y responder a los requisitos de Confianza cero según la iniciativa CONEXIONES A INTERNET DE CONFIANZA (TIC) 3.0.

Las soluciones de Microsoft Sentinel son conjuntos de contenido agrupado, preconfigurados para un conjunto específico de datos. La solución Confianza cero (TIC 3.0) incluye un libro, reglas de análisis y un cuaderno de estrategias, que proporcionan una visualización automatizada de los principios de Confianza cero, en conexión con el marco Trust Internet Connections, lo que ayuda a las organizaciones a supervisar las configuraciones a lo largo del tiempo.

La solución Confianza cero y el marco TIC 3.0

Zero Trust y TIC 3.0 no son los mismos, pero comparten muchos temas comunes y proporcionan una historia común. La solución de Microsoft Sentinel para Confianza cero (TIC 3.0) ofrece conexiones detalladas entre Microsoft Sentinel y el modelo de Confianza cero con el marco TIC 3.0. Estas conexiones ayudan a los usuarios a comprender mejor las superposiciones entre ambos.

Aunque la solución Microsoft Sentinel para Confianza cero (TIC 3.0) proporciona instrucciones de procedimientos recomendados, Microsoft no garantiza ni implica el cumplimiento. Todos los requisitos, validaciones y controles de conexión a Internet de confianza (TIC) se rigen por la Agencia de seguridad de ciberseguridad e infraestructura.

La solución Confianza cero (TIC 3.0) proporciona visibilidad y conocimiento de la situación para los requisitos de control suministrados con tecnologías Microsoft en entornos predominantemente basados en la nube. La experiencia del cliente variará según el usuario, y algunos paneles pueden requerir configuraciones adicionales y la modificación de consultas para su funcionamiento.

Las recomendaciones no implican la cobertura de los controles respectivos, ya que a menudo son uno de varios cursos de acción para abordar los requisitos, que es único para cada cliente. Las recomendaciones deben considerarse un punto de partida para planear la cobertura completa o parcial de los requisitos de control respectivos.

La solución de Microsoft Sentinel para Confianza cero (TIC 3.0) es útil para cualquiera de los siguientes usuarios y casos de uso:

- Profesionales de gobernanza de seguridad, riesgos y cumplimiento, para la evaluación y la creación de informes de la posición de cumplimiento.

- Ingenieros y arquitectos, que necesitan diseñar cargas de trabajo alineadas con TIC 3.0 y Confianza cero.

- Analistas de seguridad, para la creación de alertas y automatización.

- Proveedores de servicios de seguridad administrados (MSSP), para servicios de consultoría.

- Administradores de seguridad, que necesitan revisar los requisitos, analizar los informes y evaluar las funcionalidades.

Prerrequisitos

Antes de instalar la solución Confianza cero (TIC 3.0), asegúrese de que tiene los siguientes requisitos previos:

Incorporación de servicios de Microsoft: asegúrese de que tiene Microsoft Sentinel y Microsoft Defender for Cloud habilitados en la suscripción de Azure.

Requisitos de Microsoft Defender for Cloud: en Microsoft Defender for Cloud:

Agregue los estándares normativos necesarios al panel. Asegúrese de agregar Azure Security Benchmark y las evaluaciones de NIST SP 800-53 R5 al panel de Microsoft Defender for Cloud. Para más información, consulte Adición de un estándar de cumplimiento al panel en la documentación de Microsoft Defender for Cloud.

Exporte continuamente los datos de Microsoft Defender for Cloud al área de trabajo de Log Analytics. Para más información, consulte Exportación continua de datos de Microsoft Defender for Cloud.

Permisos de usuario necesarios Para instalar la solución Confianza cero (TIC 3.0), debe tener acceso al área de trabajo de Microsoft Sentinel con permisos de lector de seguridad.

La solución Confianza cero (TIC 3.0) también se mejora mediante integraciones con otros servicios de Microsoft, como:

- Microsoft Defender XDR

- Microsoft Information Protection

- Microsoft Entra ID

- Microsoft Defender for Cloud

- Microsoft Defender para punto de conexión

- Microsoft Defender for Identity

- Microsoft Defender para aplicaciones en la nube

- Microsoft Defender para Office 365

Instalación de la solución Confianza cero (TIC 3.0)

Para implementar la solución Confianza cero (TIC 3.0) desde Azure Portal:

En Microsoft Sentinel, seleccione Centro de contenido y busque la solución Confianza cero (TIC 3.0).

En la parte inferior derecha, seleccione Ver detalles y, luego, Crear. Seleccione la suscripción, el grupo de recursos y el área de trabajo donde quiere instalar la solución y, después, revise el contenido de seguridad relacionado que se implementará.

Cuando haya terminado, seleccione Revisar y crear para instalar la solución.

Para más información, consulte Implementación de contenido y soluciones de serie.

Escenario de uso de ejemplo

En las secciones siguientes se muestra cómo un analista de operaciones de seguridad podría usar los recursos implementados con la solución Confianza cero (TIC 3.0) para revisar los requisitos, explorar las consultas, configurar las alertas e implementar la automatización.

Después de instalar la solución Confianza cero (TIC 3.0), use el libro, las reglas de análisis y el cuaderno de estrategias implementados en el área de trabajo de Microsoft Sentinel para administrar Confianza cero en la red.

Visualización de datos de Confianza cero

Vaya al libro Libros>Confianza cero (TIC 3.0) de Microsoft Sentinel y seleccione Ver libro guardado.

En la página del libro Confianza cero (TIC 3.0), seleccione las funcionalidades de TIC 3.0 que quiere ver. Para este procedimiento, seleccione Detección de intrusiones.

Sugerencia

Use el botón de alternancia Guía en la parte superior de la página para mostrar u ocultar recomendaciones y paneles de guías. Asegúrese de que los detalles correctos están seleccionados en las opciones Suscripción, Área de trabajo e Intervalo de tiempo para que pueda ver los datos específicos que quiere encontrar.

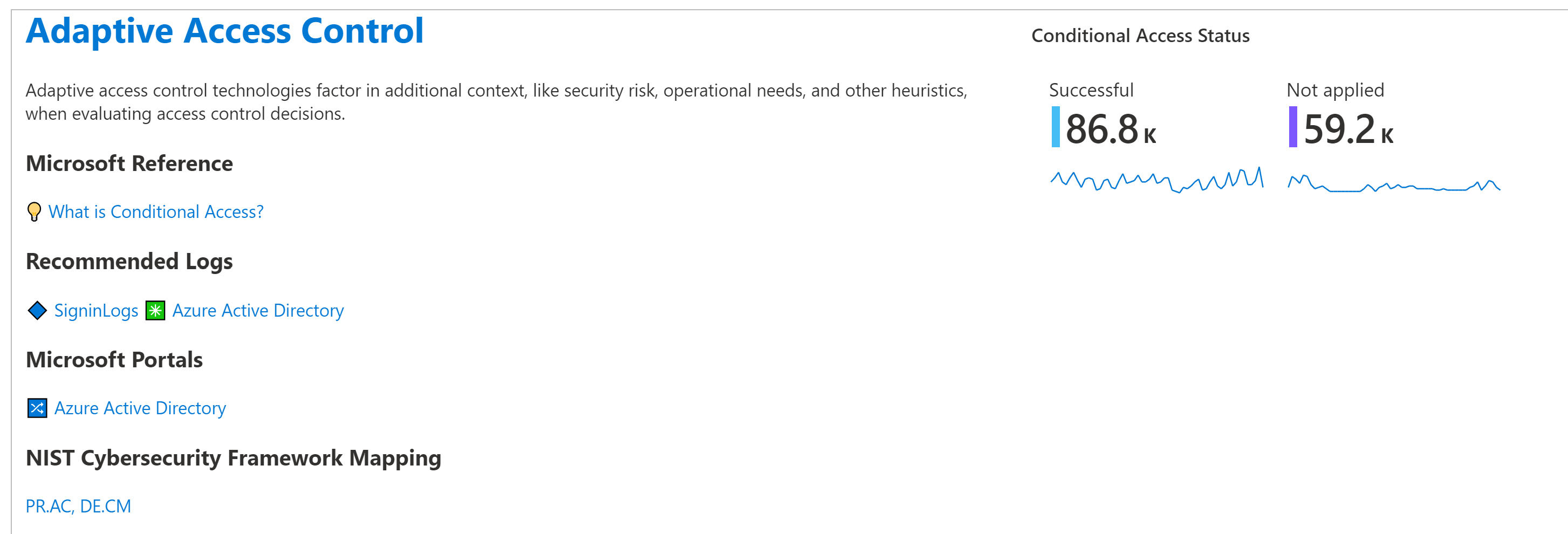

Revise las tarjetas de control que se muestran. Por ejemplo, desplácese hacia abajo para ver la tarjeta Access Control adaptable:

Sugerencia

Use el botón de alternancia Guías en la parte superior izquierda para ver u ocultar recomendaciones y paneles de guías. Por ejemplo, esto puede resultar útil al acceder por primera vez al libro, pero no es necesario una vez que haya comprendido los conceptos pertinentes.

Explore las consultas. Por ejemplo, en la parte superior derecha de la tarjeta Access Control adaptable, seleccione el botón :Más y, luego, seleccione la opción

Abrir la última consulta ejecutada en la vista Registros.

Abrir la última consulta ejecutada en la vista Registros.La consulta se abre en la página Registros de Microsoft Sentinel:

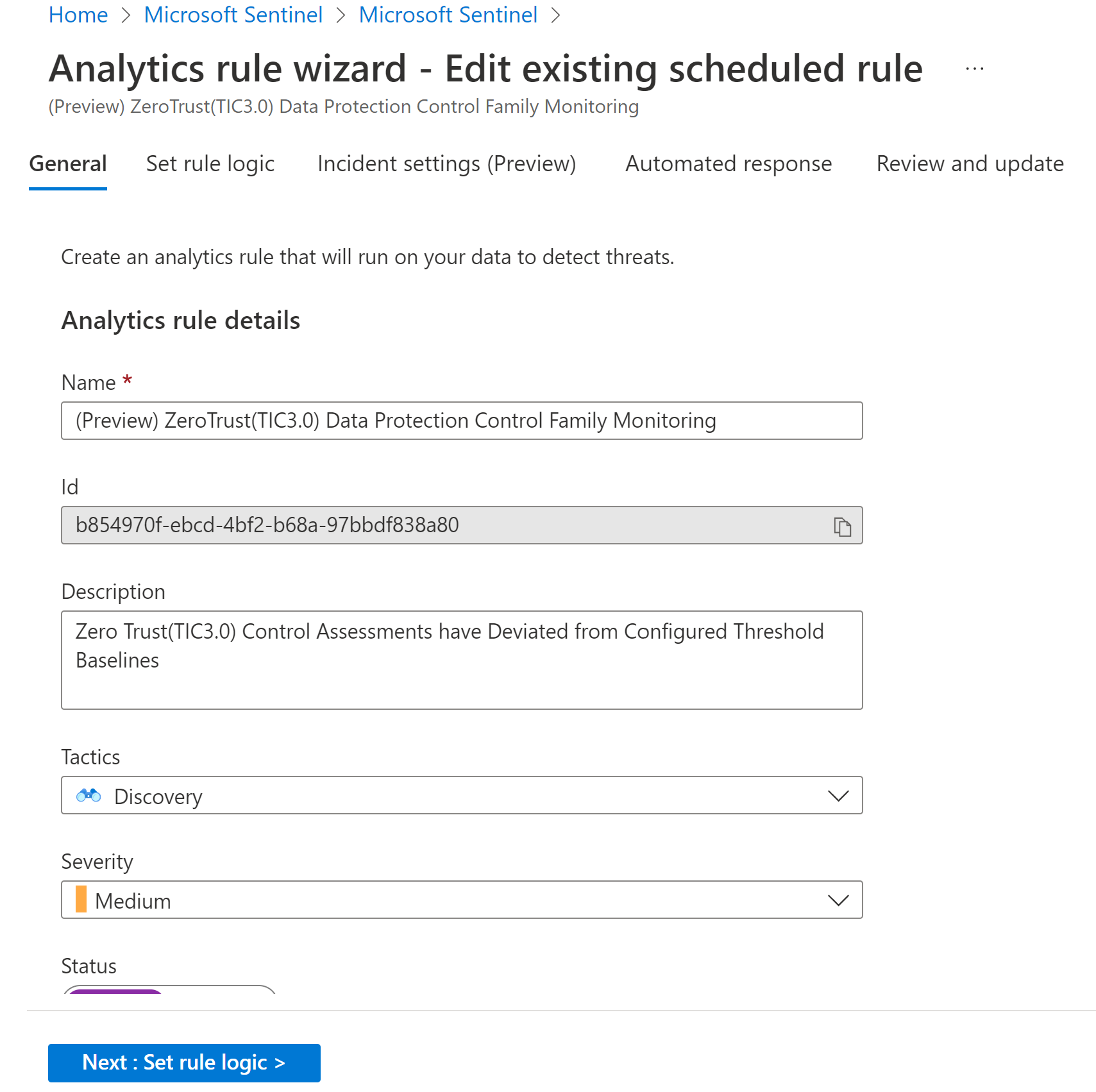

Configuración de alertas relacionadas con Confianza cero

En Microsoft Sentinel, vaya al área Análisis. Vea las reglas de análisis predefinidas implementadas con la solución Confianza cero (TIC 3.0) mediante la búsqueda de TIC3.0.

De forma predeterminada, la solución Confianza cero (TIC 3.0) instala un conjunto de reglas de análisis configuradas para supervisar la posición de Confianza cero (TIC3.0) por familia de control, y puede personalizar umbrales para alertar a los equipos de cumplimiento sobre los cambios en la posición.

Por ejemplo, si la posición de resistencia de la carga de trabajo se encuentra por debajo de un porcentaje especificado en una semana, Microsoft Sentinel generará una alerta para detallar el estado de la directiva correspondiente (paso o error), los recursos identificados y la última hora de evaluación y proporcionará vínculos profundos a Microsoft Defender for Cloud para las acciones de corrección.

Actualice las reglas según sea necesario o configure una nueva:

Para más información, consulte Creación de reglas de análisis personalizadas para detectar amenazas.

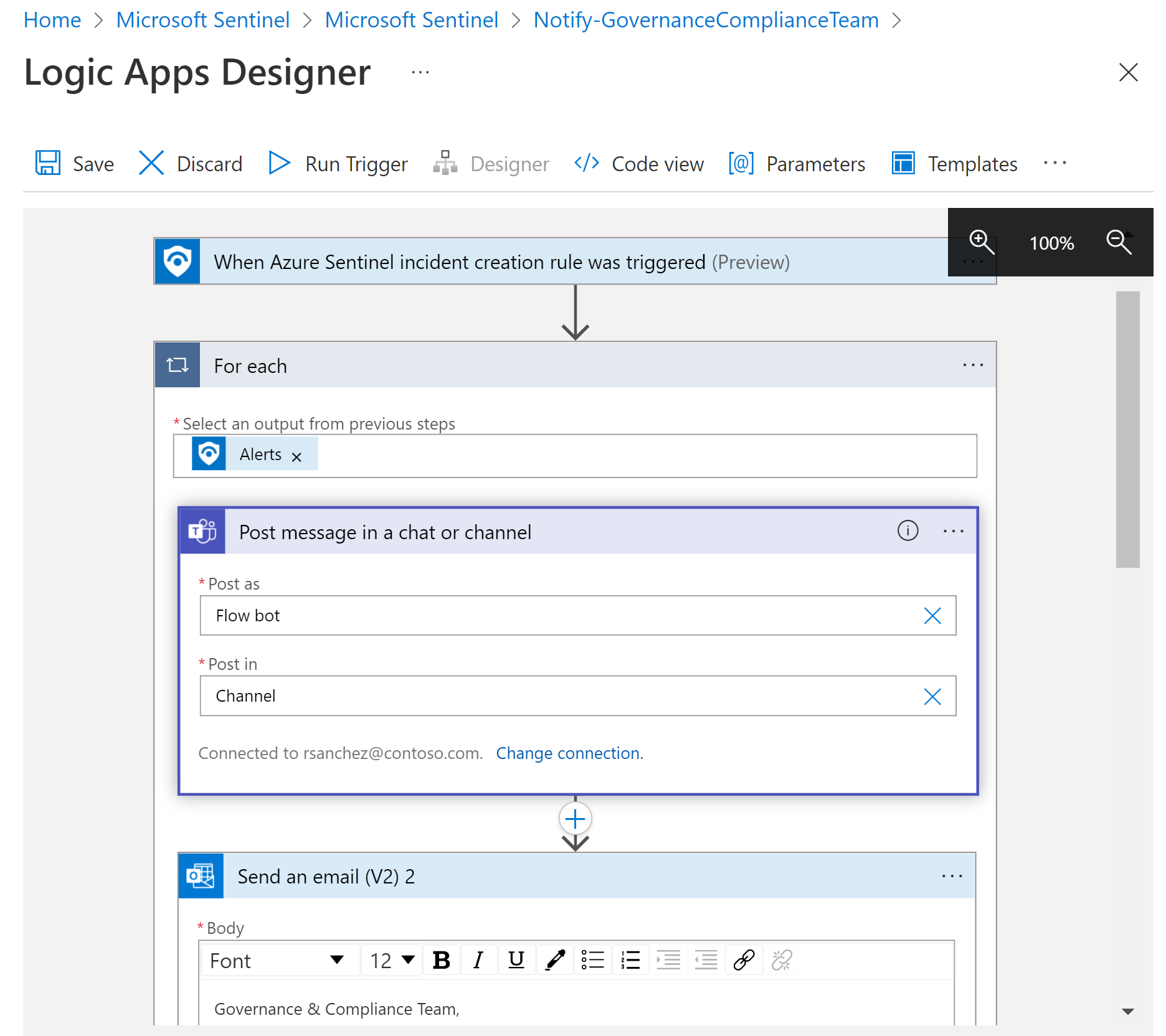

Respuesta con SOAR

En Microsoft Sentinel, vaya a la pestaña Automatización>Cuadernos de estrategias activos y busque el cuaderno de estrategias Notify-GovernanceComplianceTeam.

Use este cuaderno de estrategias para supervisar automáticamente las alertas de CMMC y notificar al equipo de cumplimiento de gobernanza los detalles pertinentes por correo electrónico y mensajes de Microsoft Teams. Modifique el cuaderno de estrategias según sea necesario:

Para más información, consulte Uso de desencadenadores y acciones en cuadernos de estrategias de Microsoft Sentinel.

Preguntas más frecuentes

¿Se admiten vistas e informes personalizados?

Sí. Puede personalizar el libro Confianza cero (TIC 3.0) para ver los datos por suscripción, área de trabajo, tiempo, familia de control o parámetros de nivel de madurez, y puede exportar e imprimir el libro.

Para más información, consulte Uso de libros de Azure Monitor para visualizar y supervisar los datos.

¿Se requieren productos adicionales?

Se requieren tanto Microsoft Sentinel como Microsoft Defender for Cloud.

Además de estos servicios, cada tarjeta de control se basa en datos de varios servicios, en función de los tipos de datos y visualizaciones que se muestran en la tarjeta. Más de 25 servicios de Microsoft proporcionan enriquecimiento para la solución Confianza cero (TIC 3.0).

¿Qué debo hacer con los paneles sin datos?

Los paneles sin datos proporcionan un punto de partida para abordar los requisitos de control de Confianza cero y TIC 3.0, incluidas las recomendaciones para abordar los controles respectivos.

¿Se admiten varias suscripciones, nubes e inquilinos?

Sí. Puede usar parámetros de libro, Azure Lighthouse y Azure Arc para aprovechar la solución Confianza cero (TIC 3.0) en todas las suscripciones, nubes e inquilinos.

Para más información, consulte Uso de libros de Azure Monitor para visualizar y supervisar los datos y Administración de varios inquilinos en Microsoft Sentinel como un MSSP.

¿Se admite la integración de asociados?

Sí. Tanto los libros como las reglas de análisis son personalizables para la integración con los servicios de asociados.

Para más información, consulte Uso de libros de Azure Monitor para visualizar y supervisar los datos y Exposición de detalles de eventos personalizados de alertas.

¿Está disponible en las regiones gubernamentales?

Sí. La solución Confianza cero (TIC 3.0) se encuentra en versión preliminar pública e se puede implementar en regiones comerciales o gubernamentales. Para más información, consulte, Disponibilidad de las características en la nube para clientes de la Administración Pública de Estados Unidos.

¿Qué permisos son necesarios para usar este contenido?

Los usuarios con el rol Colaborador de Microsoft Sentinel pueden crear y editar libros, reglas de análisis y otros recursos de Microsoft Sentinel.

El rol Lector de Microsoft Sentinel puede ver datos, incidentes, libros y otros recursos de Microsoft Sentinel.

Para más información, consulte Permisos de Microsoft Sentinel.

Pasos siguientes

Para más información, consulte:

- Introducción a Microsoft Sentinel

- Visualización y supervisión de los datos con libros

- Modelo de Confianza cero de Microsoft

- Centro de implementación de Confianza cero

Vea nuestros vídeos:

- Demostración: Solución Confianza cero de Microsoft Sentinel (TIC 3.0)

- Microsoft Sentinel: Demostración del libro Confianza cero (TIC 3.0)

Lea nuestros blogs.

- Anuncio de la solución Microsoft Sentinel: Confianza cero (TIC3.0)

- Creación y supervisión de cargas de trabajo de Confianza cero (TIC 3.0) para sistemas de información federal con Microsoft Sentinel

- Confianza cero: 7 estrategias de adopción de líderes de seguridad

- Implementación de Confianza cero con Microsoft Azure: administración de identidades y acceso (serie de 6 partes)