Tutorial: Comprobación y registro de forma automática de la información de reputación de la dirección IP en los incidentes

Una manera rápida y sencilla de evaluar la gravedad de un incidente es comprobar si se sabe que alguna dirección IP relacionada con él procede de un origen de actividades malintencionadas. Tener una manera de hacerlo automáticamente puede ahorrar mucho tiempo y esfuerzo.

En este tutorial, obtendrá información sobre cómo usar cuadernos de estrategias y reglas de automatización de Microsoft Sentinel para comprobar automáticamente las direcciones IP de los incidentes en un origen de inteligencia sobre amenazas y registrar cada resultado en el incidente correspondiente.

Después de completar este tutorial, sabrá cómo realizar las siguientes tareas:

- Crear un cuaderno de estrategias a partir de una plantilla

- Configurar y autorizar las conexiones del cuaderno de estrategias a otros recursos

- Crear una regla de automatización para invocar al cuaderno de estrategias

- Ver los resultados del proceso automatizado

Importante

Microsoft Sentinel está disponible como parte de la versión preliminar pública de la plataforma unificada de operaciones de seguridad en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Requisitos previos

Para completar este tutorial, asegúrese de disponer de los siguientes elementos:

Suscripción a Azure. Cree una cuenta gratuita si aún no tiene una.

Un área de trabajo de Log Analytics con la solución de Microsoft Sentinel implementada en ella y en la que se ingieren los datos.

Un usuario de Azure con los siguientes roles asignados en los siguientes recursos:

- Colaborador de Microsoft Sentinel en el área de trabajo de Log Analytics en la que se ha implementado Microsoft Sentinel.

- Colaborador de aplicaciones lógicas y Propietario o equivalente en el grupo de recursos que contenga el cuaderno de estrategias creado en este tutorial.

Será suficiente con una cuenta de VirusTotal (gratuita) para este tutorial. Una implementación de producción requiere una cuenta Premium de VirusTotal.

Creación de un cuaderno de estrategias a partir de una plantilla

Microsoft Sentinel incluye plantillas de cuadernos de estrategias listas para usar que puede personalizar y usar para automatizar un gran número de escenarios y objetivos básicos de SecOps. Vamos a buscar una para enriquecer la información de la dirección IP en los incidentes.

Para Microsoft Sentinel en el Azure portal, seleccione la página Configuración>Automatización. Para Microsoft Sentinel en el Portal de Defender, seleccione Microsoft Sentinel>Configuración>Automatización.

En la página Automatización, seleccione la pestaña Plantillas del cuaderno de estrategias (versión preliminar).

Filtre la lista de plantillas por etiqueta:

Seleccione el botón de alternancia del filtro Etiquetas en la parte superior de la lista (a la derecha del campo Buscar).

Desactive la casilla Seleccionar todo y, a continuación, marque la casilla Enriquecimiento. Seleccione Aceptar.

Por ejemplo:

Seleccione la plantilla IP Enrichment - Virus Total report y seleccione Crear un cuaderno de estrategias en el panel de detalles.

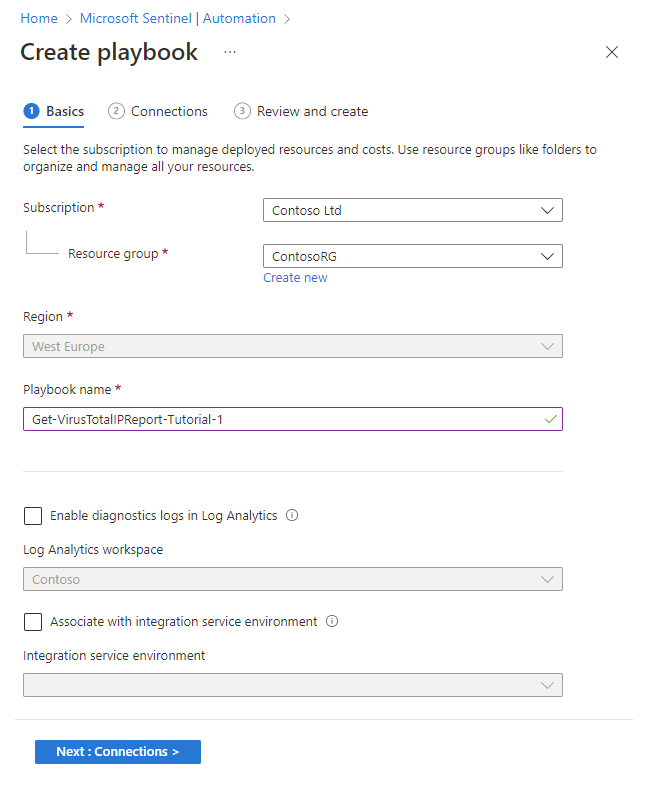

Se abrirá el asistente Crear un cuaderno de estrategias. En la pestaña Básica:

Seleccione la suscripción, el grupo de recursos y la región en sus respectivas listas desplegables.

Edite el campo Nombre del cuaderno de estrategias y agregue al final del nombre sugerido "Get-VirusTotalIPReport". (De esta manera, podrá saber de qué plantilla original procede este cuaderno de estrategias, a la vez que garantiza que tenga un nombre único en caso de que quiera crear otro cuaderno de estrategias a partir de esta misma plantilla). Vamos a llamarlo "Get-VirusTotalIPReport-Tutorial-1".

Vamos a dejar las dos últimas casillas sin marcar tal y como están, ya que no necesitamos estos servicios en este caso:

- Habilitar los registros de diagnóstico en Log Analytics

- Asociación con el entorno del servicio de integración

Seleccione Siguiente: Conexiones>.

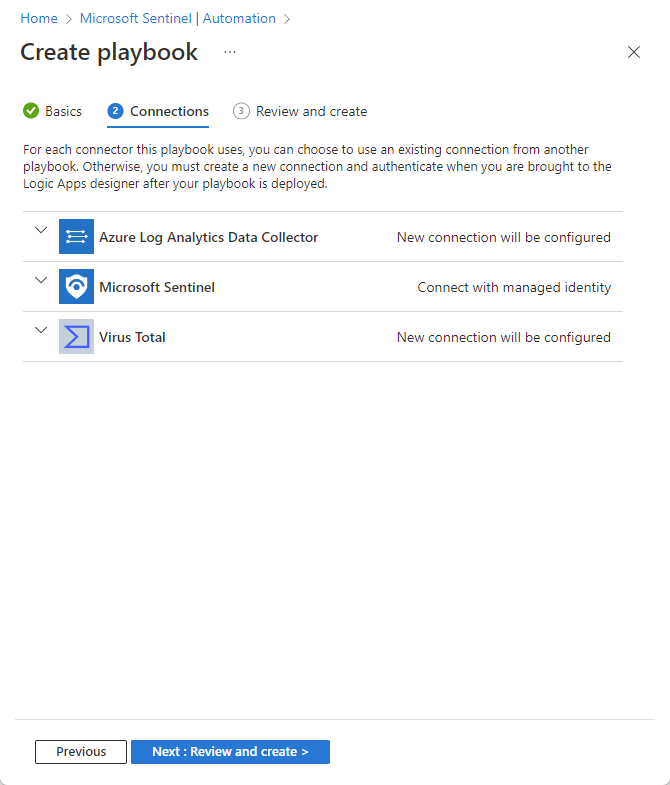

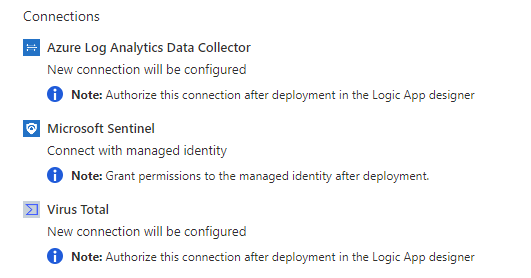

En la pestaña Conexiones, verá todas las conexiones que tiene que realizar este cuaderno de estrategias con otros servicios y el método de autenticación que se usará si la conexión ya se ha realizado en un flujo de trabajo de aplicación lógica existente en el mismo grupo de recursos.

Deje la conexión Microsoft Sentinel tal y como está (debería decir "Conectar con la identidad administrada").

Si alguna conexión indica "Se configurará una nueva conexión", se le pedirá que lo haga en la siguiente fase del tutorial. O bien, si ya tiene conexiones a estos recursos, seleccione la flecha de expansión situada a la izquierda de la conexión y elija una conexión existente en la lista expandida. Para este ejercicio, lo dejaremos tal cual está.

Seleccione Siguiente: Revisar y crear>.

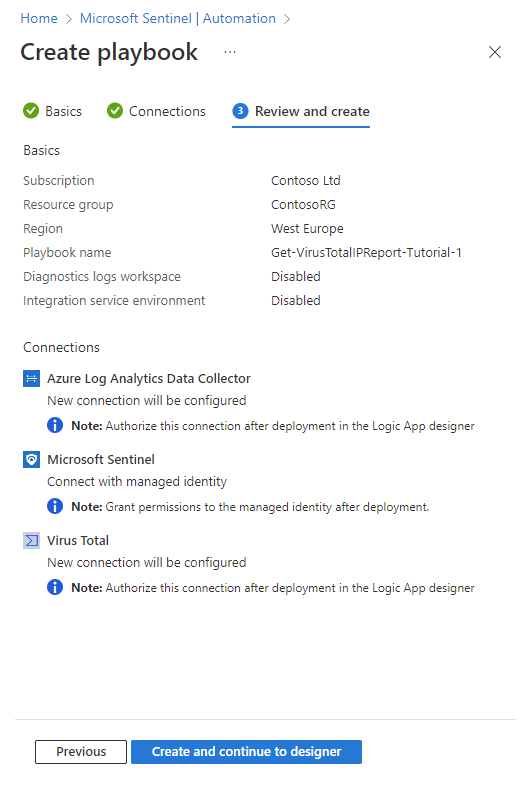

En la pestaña Revisar y crear, revise toda la información que ha escrito tal y como se muestra aquí y seleccione Create and continue to designer.

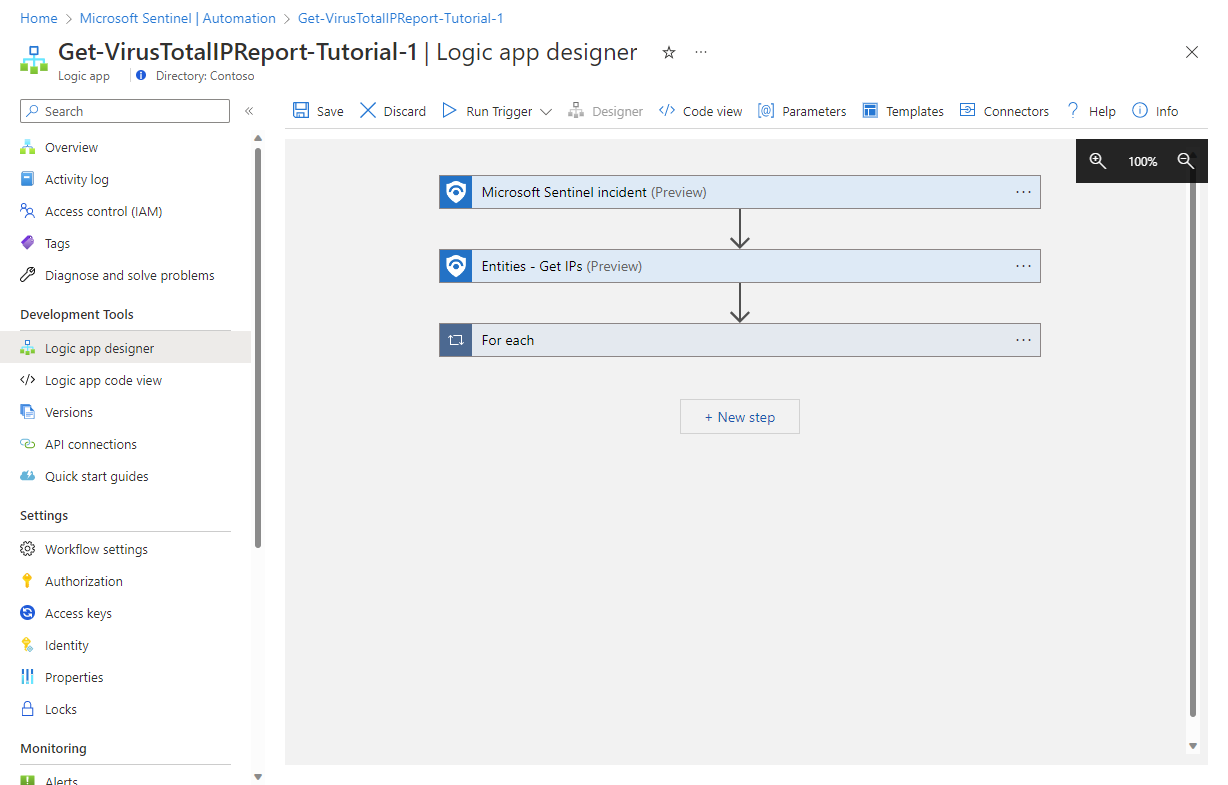

A medida que se implementa el cuaderno de estrategias, verá una serie rápida de notificaciones de su progreso. A continuación, se abrirá el diseñador de aplicaciones lógicas y mostrará el cuaderno de estrategias. Todavía es necesario autorizar las conexiones de la aplicación lógica a los recursos con los que interactúa para que se pueda ejecutar el cuaderno de estrategias. A continuación, revisaremos cada una de las acciones del cuaderno de estrategias para asegurarnos de que son adecuadas para nuestro entorno, realizando cambios si es necesario.

Autorización de las conexiones de la aplicación lógica

Recuerde que, cuando creamos el cuaderno de estrategias a partir de la plantilla, se dijo que las conexiones del recopilador de datos de Azure Log Analytics y Virus Total se configurarían más adelante.

Aquí es donde lo hacemos.

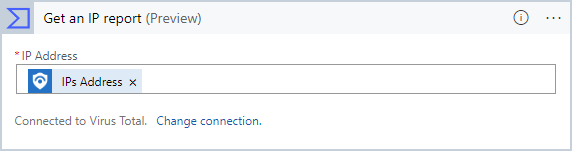

Autorización de la conexión de Virus Total

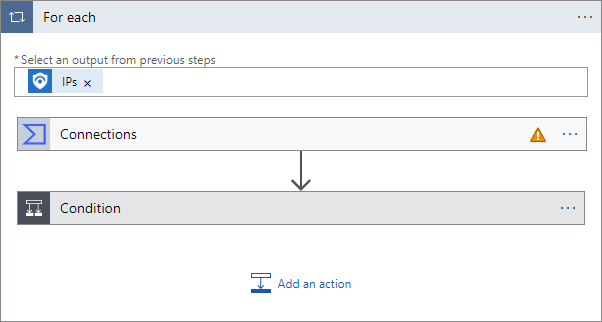

Seleccione la acción Para cada uno para expandirla y revisar su contenido (las acciones que se realizarán para cada dirección IP).

El primer elemento de acción que aparece está etiquetado como Conexiones y tiene un triángulo de advertencia naranja.

(Si, en su lugar, esa primera acción tiene la etiqueta Get an IP report (Preview), significa que ya tiene una conexión existente a Virus Total y puede ir al paso siguiente).

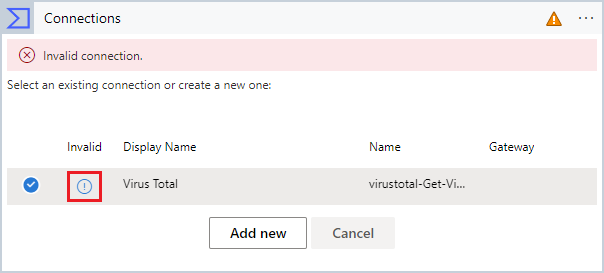

Seleccione la acción Conexiones para abrirla.

Seleccione el icono de la columna No válido de la conexión mostrada.

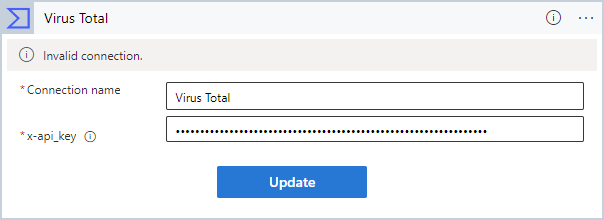

Se le solicitará la información de conexión.

Escriba "Virus Total" como Nombre de la conexión.

Para x-api_key, copie y pegue la clave de API de la cuenta de Virus Total.

Selecciona Actualización.

Ahora verá correctamente la acción Get an IP report (Preview). (Si ya tenía una cuenta de Virus Total, ya estará en esta fase).

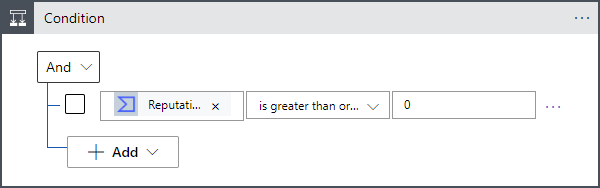

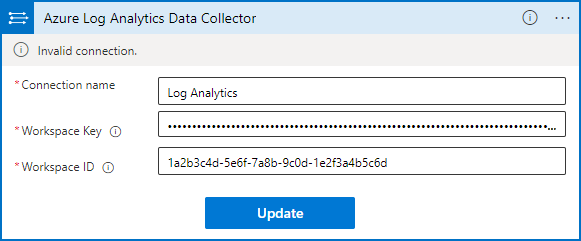

Autorización de la conexión de Log Analytics

La siguiente acción es una Condición que determina el resto de las acciones del bucle for-each en función del resultado del informe de direcciones IP. Analiza la puntuación de Reputación otorgada a la dirección IP del informe. Una puntuación superior a 0 indica que la dirección es inofensiva; una puntuación inferior a0 indica que es maliciosa.

Tanto si la condición es verdadera como falsa, queremos enviar los datos del informe a una tabla de Log Analytics para que se pueda consultar y analizar, y agregar un comentario al incidente.

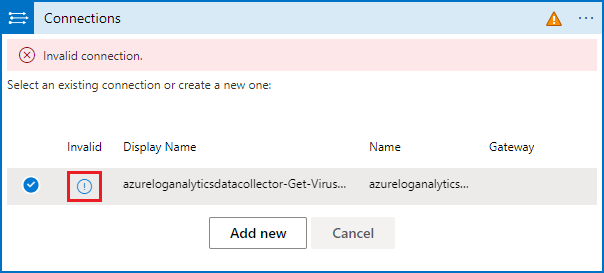

Pero como verá, tenemos más conexiones no válidas que debemos autorizar.

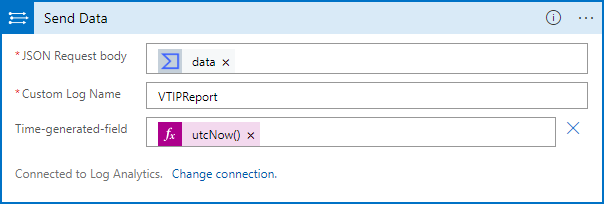

Seleccione la acción Conexiones en el marco Verdadero.

Seleccione el icono de la columna No válido de la conexión mostrada.

Se le solicitará la información de conexión.

Escriba "Log Analytics" como Nombre de la conexión.

Para los campos Clave de área de trabajo e Id. del área de trabajo, copie y pegue la clave y el identificador de la configuración del área de trabajo de Log Analytics. Se pueden encontrar en la página Agents management, dentro del expansor de instrucciones del agente de Log Analytics.

Selecciona Actualización.

Ahora, verá correctamente la acción Enviar datos. (Si ya tenía una conexión de Log Analytics desde Logic Apps, ya estará en esta fase).

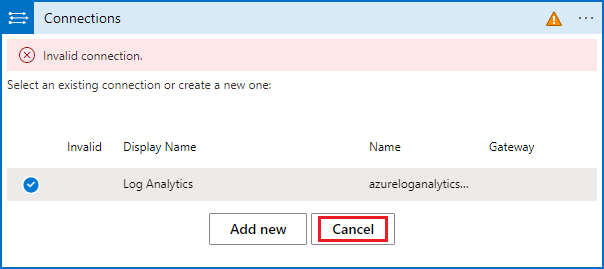

Ahora, seleccione la acción Conexiones en el marco Falso. Esta acción usa la misma conexión que la del marco Verdadero.

Compruebe que esté marcada la conexión llamada Log Analytics y seleccione Cancelar. Esto garantiza que ahora la acción se muestre correctamente en el cuaderno de estrategias.

Ahora, verá todo el cuaderno de estrategias configurado correctamente.

¡Muy importante! No olvide seleccionar Guardar en la parte superior de la ventana Diseñador de aplicación lógica. Después de ver los mensajes de notificación que indican que el cuaderno de estrategias se ha guardado correctamente, verá que el cuaderno de estrategias aparece en la pestaña Cuadernos de estrategias activos* de la página Automatización.

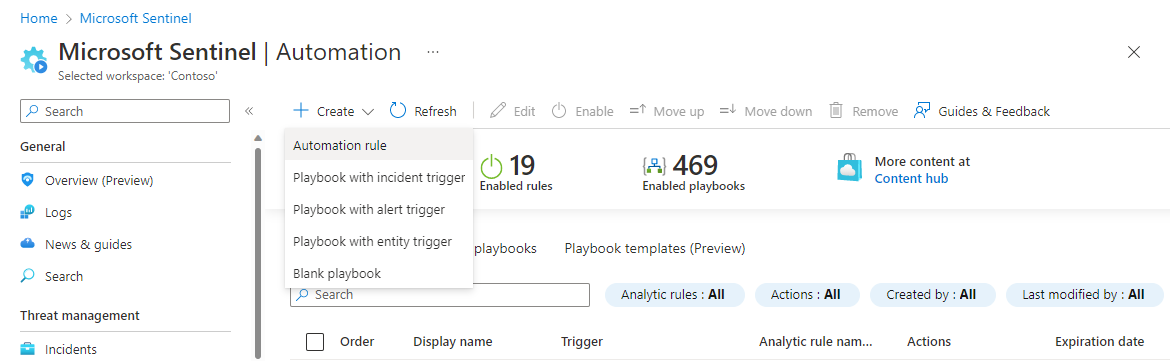

Crear una regla de automatización

Ahora, para ejecutar realmente este cuaderno de estrategias, deberá crear una regla de automatización que se ejecutará cuando se creen incidentes e invocará al cuaderno de estrategias.

En la página Automatización, seleccione + Crear en el banner superior. En el menú desplegable, seleccione Regla de automatización.

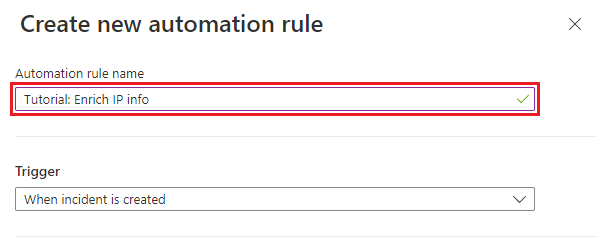

En el panel Creación de una regla de automatización, asigne a la regla el nombre "Tutorial: Enrich IP info".

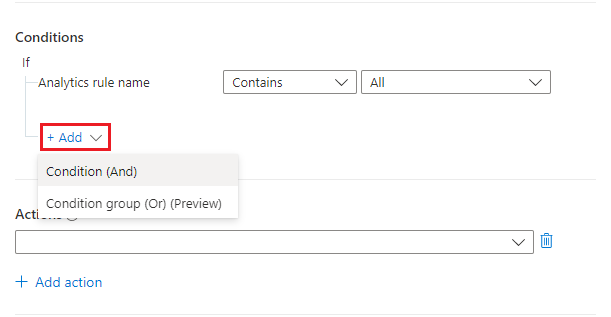

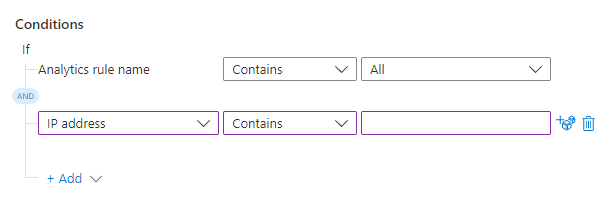

En Condiciones, seleccione + Agregar y Condición (Y).

Seleccione Dirección IP en la lista desplegable de propiedades de la izquierda. Seleccione Contiene en la lista desplegable del operador y deje el campo de valor en blanco. En la práctica, esto significa que la regla se aplicará a los incidentes que tienen un campo de dirección IP que contenga cualquier cosa.

No queremos que ninguna regla de análisis deje de estar cubierta por esta automatización, pero tampoco queremos que la automatización se desencadene innecesariamente, por lo que vamos a limitar la cobertura a los incidentes que contienen entidades de dirección IP.

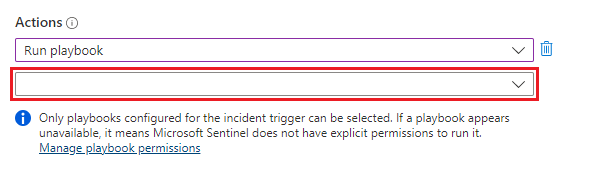

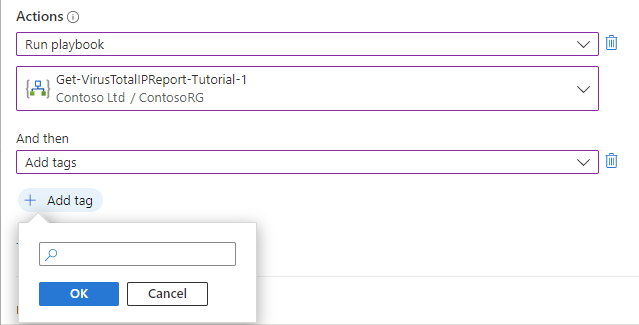

En Acciones, seleccione Ejecutar cuaderno de estrategias en la lista desplegable.

Seleccione la nueva lista desplegable que aparece.

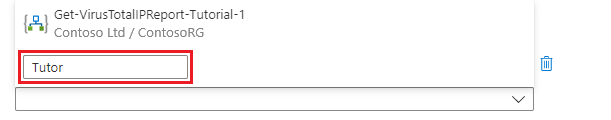

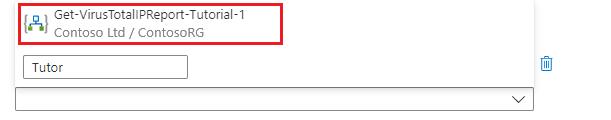

Verá una lista de todos los cuadernos de estrategias de la suscripción. Los atenuados son aquellos a los que no tiene acceso. En el cuadro de texto Buscar cuadernos de estrategias, empiece a escribir el nombre (o cualquier parte del nombre) del cuaderno de estrategias que hemos creado anteriormente. La lista de cuadernos de estrategias se filtrará dinámicamente con cada letra que escriba.

Cuando vea el cuaderno de estrategias en la lista, selecciónelo.

Si el cuaderno de estrategias está atenuado, seleccione el vínculo Manage playbook permissions (en el párrafo de impresión fina que aparece a continuación de donde seleccionó un cuaderno de estrategias; observe la captura de pantalla anterior). En el panel que se abre, seleccione el grupo de recursos que contiene el cuaderno de estrategias en la lista de grupos de recursos disponibles y, a continuación, seleccione Aplicar.

Vuelva a seleccionar + Agregar acción. Ahora, en la nueva lista desplegable de acciones que aparece, seleccione Agregar etiquetas.

Seleccione + Agregar etiqueta. Escriba "Tutorial-Enriched IP addresses" como texto de la etiqueta y seleccione Aceptar.

Deje las opciones restantes tal y como están, y seleccione Aplicar.

Comprobación de una automatización correcta

En la página Incidentes, escriba el texto de la etiqueta Tutorial-Enriched IP addresses en la barra Buscar y presione la tecla Entrar para filtrar la lista de incidentes con esa etiqueta aplicada. Estos son los incidentes para los que se ejecutó nuestra regla de automatización.

Abra uno o varios de estos incidentes y consulte si hay comentarios sobre las direcciones IP allí. La presencia de estos comentarios indica que se ha ejecutado el cuaderno de estrategias en el incidente.

Limpieza de recursos

Si no va a seguir usando este escenario de automatización, elimine el cuaderno de estrategias y la regla de automatización que creó con los pasos siguientes:

En la página Automatización, seleccione la pestaña Cuadernos de estrategias activos.

Escriba el nombre (o parte del nombre) del cuaderno de estrategias que creó en la barra Buscar.

(Si no aparece, asegúrese de que los filtros estén establecidos en Seleccionar todo).Marque la casilla situada junto al cuaderno de estrategias en la lista y seleccione Eliminar en el banner superior.

(Si no desea eliminarlo, puede seleccionar Deshabilitar en su lugar).Seleccione la pestaña Reglas de automatización.

Escriba el nombre (o parte del nombre) de la regla de automatización que creó en la barra Buscar.

(Si no aparece, asegúrese de que los filtros estén establecidos en Seleccionar todo).Marque la casilla situada junto a la regla de automatización en la lista y seleccione Eliminar en el banner superior.

(Si no desea eliminarlo, puede seleccionar Deshabilitar en su lugar).

Pasos siguientes

Ahora que ha aprendido a automatizar un escenario básico de enriquecimiento de incidentes, obtenga más información sobre la automatización y otros escenarios en los que puede usarla.

- Consulte más ejemplos del uso de cuadernos de estrategias junto con reglas de automatización.

- Profundice en la adición de acciones a cuadernos de estrategias.

- Explore algunos escenarios básicos de automatización que no requieren cuadernos de estrategias.