Aplicación de la autenticación multifactor de Microsoft Entra para Azure Virtual Desktop mediante el acceso condicional

Importante

Si visita esta página desde la documentación de Azure Virtual Desktop (clásico), asegúrese de volver a la documentación de Azure Virtual Desktop (clásico) cuando termine.

Los usuarios pueden iniciar sesión en Azure Virtual Desktop desde cualquier lugar mediante distintos dispositivos y clientes. Sin embargo, hay ciertas medidas que debe tomar para ayudar a mantener su entorno y a los usuarios seguros. Cuando se usa la autenticación multifactor (MFA) de Microsoft Entra con Azure Virtual Desktop, durante el proceso de inicio de sesión, se le pide a los usuarios otra forma de identificación, además de su nombre de usuario y contraseña. Puede aplicar MFA para Azure Virtual Desktop mediante el acceso condicional y también puede configurar si se aplica al cliente web, las aplicaciones móviles, los clientes de escritorio o todos los clientes.

Cuando un usuario se conecta a una sesión remota, debe autenticarse en el servicio Azure Virtual Desktop y en el host de sesión. Si MFA está habilitado, se usa al conectarse al servicio Azure Virtual Desktop, y se solicita al usuario su cuenta de usuario y una segunda forma de autenticación, de la misma manera que el acceso a otros servicios. Cuando un usuario inicia una sesión remota, se requiere un nombre de usuario y una contraseña para el host de sesión, pero esto es sencillo para el usuario si está habilitado el inicio de sesión único (SSO). Para más información, consulte Métodos de autenticación.

La frecuencia con la que se le pide a un usuario que vuelva a autenticarse depende de la configuración de duración de la sesión de Microsoft Entra. Por ejemplo, si su dispositivo cliente de Windows está registrado en Microsoft Entra ID, recibe un token de actualización principal (PRT) para que use en el inicio de sesión único (SSO) en todas las aplicaciones. Una vez emitido, un PRT es válido durante 14 días y se renueva continuamente siempre y cuando el usuario use activamente el dispositivo.

Aunque recordar credenciales resulta práctico, también puede hacer que las implementaciones en escenarios empresariales donde se usan dispositivos personales sean menos seguras. Para proteger a los usuarios, puede asegurarse de que el cliente siga solicitando las credenciales de autenticación multifactor de Microsoft Entra con más frecuencia. Puede usar el acceso condicional para configurar este comportamiento.

Aprenda a aplicar la autenticación multifactor (MFA) para Azure Virtual Desktop y, de manera opcional, configure la frecuencia de inicio de sesión en las secciones siguientes.

Requisitos previos

Requisitos para poder comenzar:

- Asigne a los usuarios una licencia que incluya Microsoft Entra ID P1 o P2.

- Un grupo de Microsoft Entra con los usuarios de Azure Virtual Desktop asignados como miembros del grupo.

- Habilitar la autenticación multifactor de Microsoft Entra.

Creación de una directiva de acceso condicional

Aquí se muestra cómo crear una directiva de acceso condicional que exija autenticación multifactor al conectarse a Azure Virtual Desktop:

Inicie sesión en Azure Portal como administrador global, administrador de seguridad o administrador de acceso condicional.

En la barra de búsqueda, escriba Acceso condicional de Microsoft Entra y seleccione la entrada de servicio coincidente.

En la información general, seleccione Crear nueva directiva.

Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

En Asignaciones>Usuarios, seleccione 0 usuarios y grupos seleccionados.

En la pestaña Incluir, seleccione Seleccionar usuarios y grupos y active Usuarios y grupos y, después, en Seleccionar, seleccione 0 usuarios y grupos seleccionados.

En el nuevo panel que se abre, busque y elija el grupo que contiene los usuarios de Azure Virtual Desktop como miembros del grupo y, a continuación, seleccione Seleccionar.

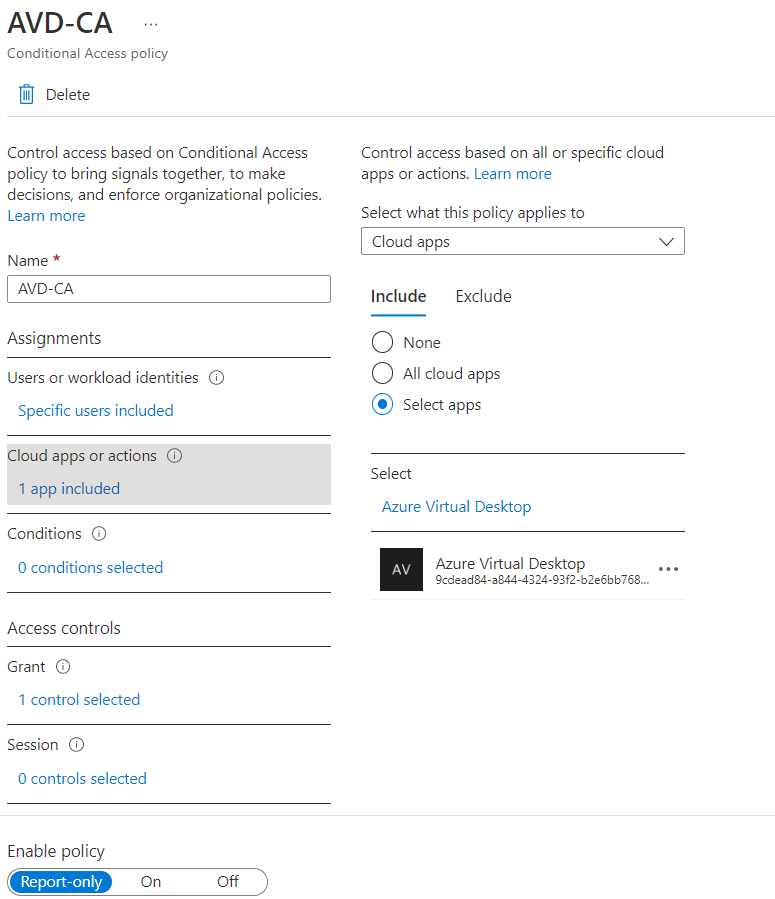

En Asignaciones>Recursos de destino, seleccione No hay recursos de destino seleccionados.

En la pestaña Incluir, seleccione Seleccionar aplicaciones y, a continuación, en Seleccionar, seleccione Ninguno.

En el nuevo panel que se abre, busque y seleccione las aplicaciones necesarias en función de los recursos que está intentando proteger. Seleccione la pestaña correspondiente a su escenario. Al buscar un nombre de aplicación en Azure, use los términos de búsqueda que comienzan por el nombre de la aplicación en orden en lugar de las palabras clave que contiene el nombre de la aplicación. Por ejemplo, cuando quiera usar Azure Virtual Desktop, debe escribir "Azure Virtual" en ese orden. Si escribe "virtual" por sí mismo, la búsqueda no devuelve la aplicación deseada.

Para Azure Virtual Desktop (basado en Azure Resource Manager), puede configurar MFA en estas diferentes aplicaciones:

Azure Virtual Desktop (id. de aplicación 9cdead84-a844-4324-93f2-b2e6bb768d07), que se aplica cuando el usuario se suscribe a Azure Virtual Desktop, se autentica en la puerta de enlace de Azure Virtual Desktop durante una conexión y cuando se envía información de diagnóstico al servicio desde el dispositivo local del usuario.

Sugerencia

Anteriormente, el nombre de la aplicación era Windows Virtual Desktop. Si registró el proveedor de recursos Microsoft.DesktopVirtualization antes del cambio de nombre para mostrar, la aplicación se denominará Windows Virtual Desktop con el mismo identificador de aplicación que Azure Virtual Desktop.

- Escritorio remoto de Microsoft (id. de aplicación a4a365df-50f1-4397-bc59-1a1564b8bb9c) e Inicio de sesión en la nube de Windows (id. de aplicación 270efc09-cd0d-444b-a71f-39af4910ec45). Se aplican cuando el usuario se autentica en el host de sesión cuando el inicio de sesión único está habilitado. Se recomienda hacer coincidir las directivas de acceso condicional entre estas aplicaciones y la aplicación Azure Virtual Desktop, excepto en lo que respecta a la frecuencia de inicio de sesión.

Importante

Los clientes usados para acceder a Azure Virtual Desktop usan la aplicación de Entra ID de Escritorio remoto de Microsoft para autenticarse en el host de sesión hoy. Un cambio próximo realizará la transición de la autenticación a la aplicación de Entra ID de Inicio de sesión en la nube de Windows. Para garantizar una transición sin problemas, debe agregar ambas aplicaciones de Entra ID a las directivas de CA.

Importante

No seleccione la aplicación denominada Proveedor de Azure Resource Manager para Azure Virtual Desktop (id. de aplicación 50e95039-b200-4007-bc97-8d5790743a63). Esta aplicación solo se usa para recuperar la fuente de usuario y no debe tener autenticación multifactor.

Una vez seleccionadas las aplicaciones, elija Seleccionar.

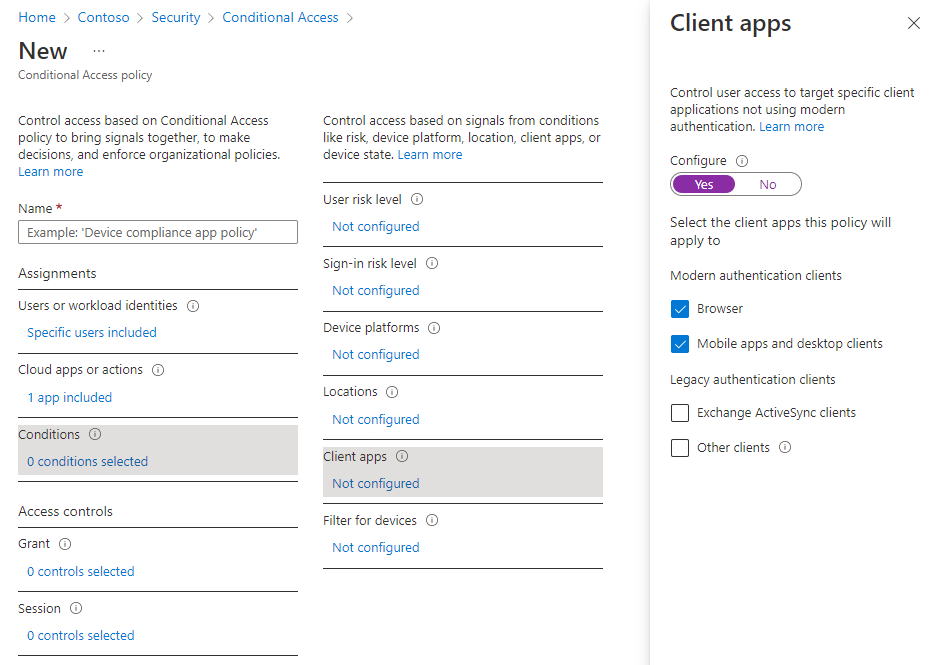

En Asignaciones>Condiciones, seleccione 0 condiciones seleccionadas.

En Aplicaciones cliente, seleccione No configurado.

En el nuevo panel que se abre, en Configurar, seleccione Sí.

Seleccione las aplicaciones cliente a las que se aplica esta directiva:

- Seleccione Explorador si quiere que la directiva se aplique al cliente web.

- Seleccione Aplicaciones móviles y aplicaciones de escritorio si quiere aplicar la directiva a otros clientes.

- Active ambas casillas si quiere aplicar la directiva a todos los clientes.

- Anule la selección de valores para clientes de autenticación heredados.

Una vez que haya seleccionado las aplicaciones cliente a las que se aplica esta directiva, seleccione Listo.

En Controles de acceso>Conceder, seleccione 0 controles seleccionados.

En el nuevo panel que se abre, seleccione Conceder acceso.

Active Requerir autenticación multifactor y seleccione Seleccionar.

Al final de la página, establezca Habilitar directiva en Activado y seleccione Crear.

Nota

Cuando use el cliente web para iniciar sesión en Azure Virtual Desktop desde el explorador, el registro mostrará el id. de la aplicación cliente como a85cf173-4192-42f8-81fa-777a763e6e2c (Azure Virtual Desktop Client). Esto se debe a que la aplicación cliente está vinculada internamente al identificador de la aplicación del servidor donde se estableció la directiva de acceso condicional.

Sugerencia

Es posible que algunos usuarios vean el mensaje Mantener la sesión iniciada en todas las aplicaciones si el dispositivo Windows que usan aún no está registrado en Microsoft Entra ID. Si anulan la selección de Permitir que mi organización administre mi dispositivo y seleccionan No, iniciar sesión solo en esta aplicación, es posible que se le pida autenticación con más frecuencia.

Configuración de la frecuencia de inicio de sesión

Las directivas de frecuencia de inicio de sesión le permiten establecer el período de tiempo después del cual un usuario debe demostrar su identidad de nuevo al acceder a los recursos basados en Microsoft Entra. Esto puede ayudar a proteger su entorno y es especialmente importante para los dispositivos personales, donde el sistema operativo local puede no requerir MFA o puede no bloquearse automáticamente después de la inactividad.

Las directivas de frecuencia de inicio de sesión tienen un comportamiento diferente en función de la aplicación Microsoft Entra seleccionada:

| Nombre de la aplicación | Id. de la aplicación | Comportamiento |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Aplica la reautenticación cuando un usuario se suscribe a Azure Virtual Desktop, actualiza manualmente su lista de recursos y se autentica en la puerta de enlace de Azure Virtual Desktop durante una conexión. Una vez finalizado el período de reautenticación, se produce un error en la actualización de fuentes en segundo plano y la carga de diagnósticos de forma silenciosa hasta que un usuario completa su siguiente inicio de sesión interactivo en Microsoft Entra. |

| Escritorio remoto de Microsoft Inicio de sesión en la nube de Windows |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Aplica la reautenticación cuando un usuario inicia sesión en un host de sesión cuando el inicio de sesión único está habilitado. Ambas aplicaciones deben configurarse juntas, ya que los clientes de Azure Virtual Desktop pronto pasarán de usar la aplicación Escritorio remoto de Microsoft a la aplicación Inicio de sesión en la nube de Windows para autenticarse en el host de sesión. |

Para configurar el período de tiempo después del cual se pide al usuario que vuelva a iniciar sesión:

- Abra la directiva que creó anteriormente.

- En Controles de acceso>Sesión, seleccione 0 controles seleccionados.

- En el panel Sesión, seleccione Frecuencia de inicio de sesión.

- Seleccione Reautenticación periódica o Cada vez.

- Si selecciona Reautenticación periódica, establezca el valor del período de tiempo después del cual se le pide a un usuario que vuelva a iniciar sesión y, a continuación, seleccione Seleccionar. Por ejemplo, si establece el valor en 1 y la unidad en horas, se requiere la autenticación multifactor si una conexión se inicia más de una hora después de la última.

- La opción Cada vez está disponible actualmente en versión preliminar pública y solo se admite cuando se aplica a las aplicaciones Escritorio remoto de Microsoft e Inicio de sesión en la nube de Windows cuando el inicio de sesión único está habilitado para el grupo de hosts. Si selecciona Cada vez, se solicita a los usuarios que vuelvan a autenticarse tras un período de 5 a 15 minutos después de la última vez que se autenticaron para las aplicaciones de Inicio de sesión en la nube de Microsoft y Escritorio remoto de Microsoft.

- En la parte inferior de la página, seleccione Guardar.

Nota:

- La reautenticación solo se produce cuando un usuario debe autenticarse en un recurso. Una vez establecida la conexión, no se solicitará a los usuarios aunque la conexión dure más que la frecuencia de inicio de sesión que haya configurado.

- Los usuarios deben volver a autenticarse si hay una interrupción en la red que obligue a que se vuelva a establecer la sesión después de la frecuencia de inicio de sesión que haya configurado. Esto puede provocar solicitudes de autenticación más frecuentes en redes inestables.

Máquinas virtuales de host de sesión unidas a Microsoft Entra

Para que las conexiones se establezcan correctamente, tiene que deshabilitar el método heredado de inicio de sesión con autenticación multifactor por usuario. Si no quiere restringir el inicio de sesión a métodos de autenticación seguros, como Windows Hello para empresas, debe excluir la aplicación de inicio de sesión de máquinas virtuales Windows de Azure de la directiva de acceso condicional.