Aplicación de redes virtuales con reglas de administración de seguridad en Azure Virtual Network Manager

En este artículo, aprenderá cómo las reglas de administración de seguridad proporcionan una aplicación flexible y escalable de las directivas de seguridad mediante herramientas como los grupos de seguridad de red. En primer lugar, aprenderá los distintos modelos de cumplimiento de las redes virtuales. A continuación, conocerá los pasos generales para aplicar la seguridad con reglas de administración de seguridad.

Importante

Azure Virtual Network Manager está disponible con carácter general para las configuraciones de conectividad de centro y radios, y para las configuraciones de seguridad con reglas de administración de seguridad. Las configuraciones de conectividad de malla permanecen en versión preliminar pública.

Esta versión preliminar se ofrece sin Acuerdo de Nivel de Servicio y no se recomienda para cargas de trabajo de producción. Es posible que algunas características no sean compatibles o que tengan sus funcionalidades limitadas. Para más información, consulte Términos de uso complementarios de las Versiones Preliminares de Microsoft Azure.

Aplicación de red virtual

Solo con los grupos de seguridad de red (NSG), la aplicación generalizada de las redes virtuales en varias aplicaciones, equipos o incluso organizaciones enteras puede resultar complicado. A menudo hay un acto de equilibrio entre los intentos de aplicación centralizada en una organización y la entrega de un control granular y flexible a los equipos.

Las reglas de administración de seguridad tienen como objetivo eliminar por completo esta escala deslizante entre la aplicación y la flexibilidad mediante la consolidación de las ventajas de cada uno de estos modelos y la reducción de las desventajas de cada uno. Los equipos de gobernanza central establecen mecanismos de protección a través de reglas de administración de seguridad, a la vez que permiten que los equipos individuales identifiquen la seguridad de forma flexible según sea necesario a través de las reglas del grupo de seguridad de red. Las reglas de administración de seguridad no están diseñadas para invalidar las reglas de NSG. En su lugar, trabajan con reglas de NSG para proporcionar cumplimiento y flexibilidad en toda la organización.

Modelos de cumplimiento

Echemos un vistazo a algunos modelos comunes de administración de seguridad sin reglas de administración de seguridad y sus ventajas y desventajas:

Modelo 1: administración central del equipo de gobernanza con grupos de seguridad de red

En este modelo, un equipo de gobernanza central dentro de una organización administra todos los grupo de seguridad de red.

| Ventajas | Desventajas |

|---|---|

| El equipo de gobernanza central puede aplicar reglas de seguridad importantes. | La sobrecarga operativa es alta, ya que los administradores necesitan administrar cada grupo de seguridad de red; a medida que aumenta el número de grupos de seguridad de red, aumenta la carga. |

Modelo 2: administración de equipos individuales con grupos de seguridad de red

En este modelo, los equipos individuales de una organización sin un equipo de gobernanza centralizado administran sus propios grupos de seguridad de red.

| Ventajas | Desventajas |

|---|---|

| El equipo individual tiene un control flexible en la adaptación de las reglas de seguridad en función de sus requisitos de servicio. | El equipo de gobernanza central no puede aplicar reglas de seguridad críticas, como bloquear puertos de riesgo. Es posible que el equipo individual también esté mal configurado u olvide adjuntar grupos de seguridad de red, lo que provoca una exposición a vulnerabilidades. |

Modelo 3: los grupos de seguridad de red se crean a través de Azure Policy y se administran mediante equipos individuales.

En este modelo, los equipos individuales siguen administrando sus grupos de seguridad de red. La diferencia es que los grupos de seguridad de red se crean mediante Azure Policy para establecer reglas estándar. La modificación de estas reglas desencadenaría notificaciones de auditoría.

| Ventajas | Desventajas |

|---|---|

| El equipo individual tiene un control flexible en la adaptación de las reglas de seguridad. El equipo de gobernanza central puede crear reglas de seguridad estándar y recibir notificaciones si las reglas se modifican. |

El equipo de gobernanza central todavía no puede aplicar las reglas de seguridad estándar, ya que los propietarios de grupos de seguridad de red de los equipos todavía pueden modificarlas. La administración de las notificaciones también podría resultar abrumadora. |

Aplicación y excepciones del tráfico de red con reglas de administración de seguridad

Vamos a aplicar los conceptos descritos hasta ahora a un escenario de ejemplo. El administrador de red de una empresa quiere aplicar una regla de seguridad para bloquear el tráfico SSH entrante para toda la empresa. La aplicación de este tipo de regla de seguridad era difícil sin una regla de administración de seguridad. Si el administrador administra todos los NSG, la sobrecarga de administración es alta y el administrador no puede responder rápidamente a las necesidades de los equipos de productos para modificar las reglas de NSG. Por otro lado, si los equipos de productos administran sus propios grupos de seguridad de red sin reglas de administración de seguridad, el administrador no puede aplicar reglas de seguridad críticas, lo que deja abiertos posibles riesgos de seguridad. El uso de reglas de administración de seguridad y grupos de seguridad de red puede resolver este dilema.

En este caso, el administrador puede crear una regla de administración de seguridad para bloquear el tráfico SSH entrante para todas las redes virtuales de la empresa. El administrador también puede crear una regla del administrador de seguridad para permitir el tráfico SSH entrante para redes virtuales específicas que necesitan una excepción. La regla del administrador de seguridad se aplica en toda la empresa, y el administrador aún puede permitir excepciones para redes virtuales específicas. Esto se realiza a través del uso del orden de prioridad para cada regla.

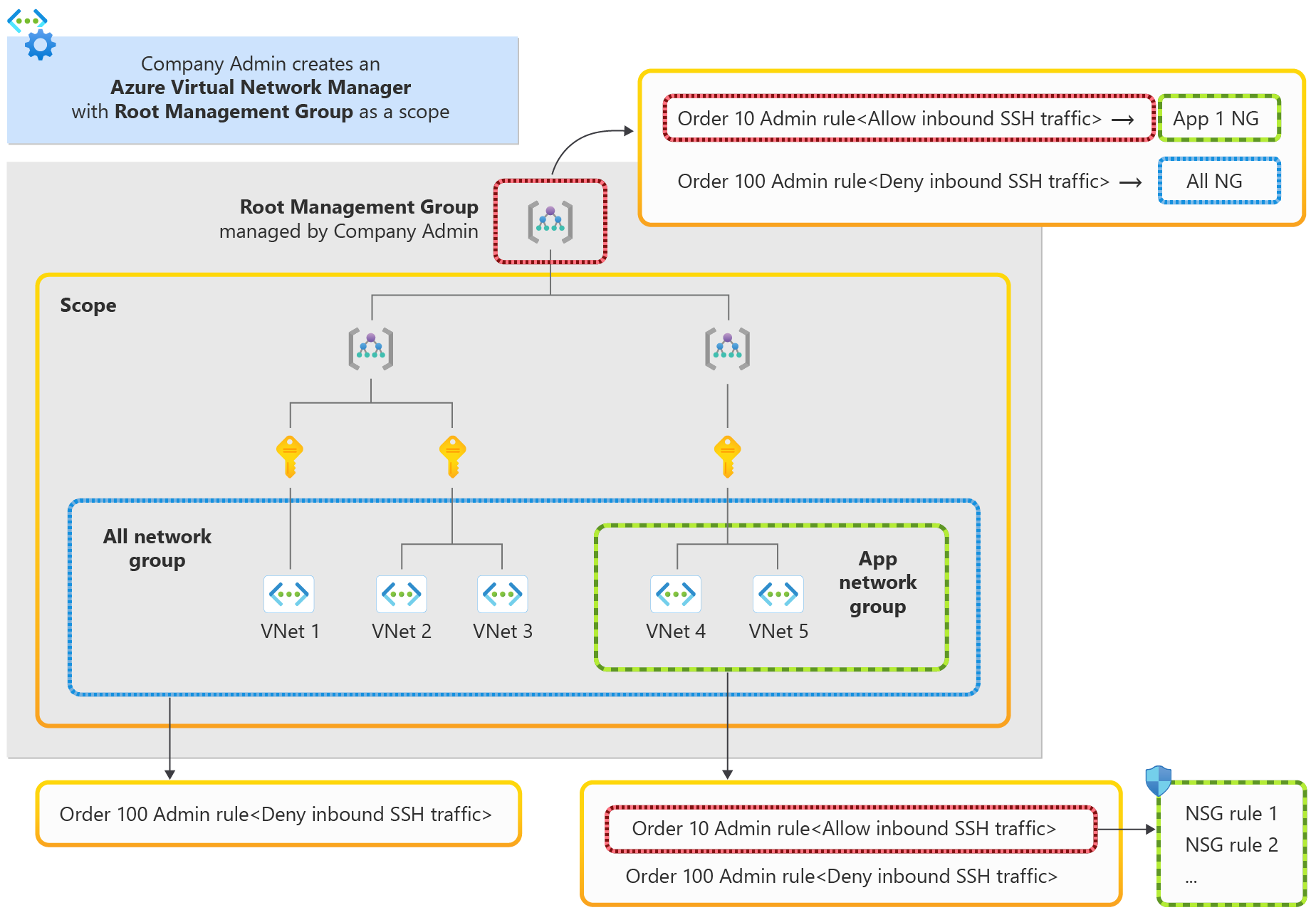

En el diagrama se muestra cómo el administrador puede lograr los siguientes objetivos:

- Aplique reglas del administrador de seguridad en toda la organización.

- Permita excepciones para que el equipo de la aplicación controle el tráfico SSH.

Paso 1: Creación de una instancia de administrador de red

El administrador de la empresa puede crear un administrador de red con el grupo de administración raíz de la empresa como ámbito de esta instancia de administrador de red.

Paso 2: Creación de grupos de red para redes virtuales

El administrador crea dos grupos de red: el grupo de red TODO, que consta de todas las redes virtuales de la organización, y el grupo de red de aplicaciones, que consta de las redes virtuales de la aplicación que necesitan una excepción. El grupo de red TODO del diagrama anterior comprende la red virtual 1 hasta la red virtual 5 y el grupo de red de aplicaciones incluye la red virtual 4 y la red virtual 5. Los usuarios pueden definir fácilmente ambos grupos de red mediante la pertenencia dinámica.

Paso 3: Creación de una configuración de administración de seguridad

En este paso, se definen dos reglas de administración de seguridad con la siguiente configuración de administración de seguridad:

- una regla del administrador de seguridad para bloquear el tráfico SSH entrante para TODO el grupo de red con una prioridad más baja de 100.

- una regla del administrador de seguridad para permitir el tráfico SSH entrante para el grupo de red de aplicaciones con una prioridad más alta de 10.

Paso 4: Implementación de la configuración de administración de seguridad

Después de implementar la configuración del administrador de seguridad, todas las redes virtuales de la empresa aplicarán la regla de denegación del tráfico SSH entrante mediante la regla de administración de seguridad. Ningún equipo individual puede modificar la regla de denegación, solo el administrador de la compañía definido puede. Las redes virtuales de la aplicación tienen una regla de admisión del tráfico SSH entrante y una regla de denegación del tráfico SSH entrante (heredada del grupo de red Todo). Con un número de prioridad menor en la regla de tráfico SSH de entrada permitida para el grupo de red de aplicaciones, la regla se evalúa primero. Cuando el tráfico SSH entrante llega a una red virtual de aplicación, la regla del administrador de seguridad de mayor prioridad permite el tráfico. Suponiendo que hay grupos de seguridad de red en las subredes de las redes virtuales de la aplicación, este tráfico SSH entrante se evalúa a continuación en función de los NSG establecidos por el equipo de la aplicación. La metodología de reglas de administración de seguridad que se describe aquí permite al administrador de la empresa aplicar eficazmente las directivas de la empresa y crear guías de protección de seguridad flexibles en toda una organización que trabaje con grupos de seguridad de red.