Tutorial: Creación de una red radial

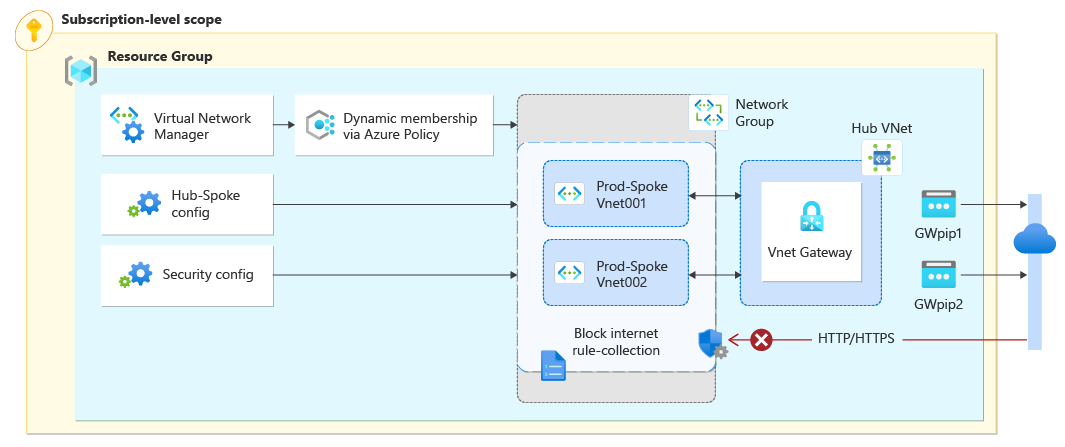

En este tutorial, aprenderá a crear una topología en estrella tipo hub-and-spoke con Azure Virtual Network Manager. A continuación, implementa una puerta de enlace de red virtual en la red virtual del concentrador para permitir que los recursos de las redes virtuales radiales se comuniquen con redes remotas mediante VPN. También configura una opción de seguridad para bloquear el tráfico de red saliente a Internet en los puertos 80 y 443. Por último, comprueba que las configuraciones se aplicaron correctamente; para ello, consulte la configuración de la red virtual y la máquina virtual.

En este tutorial, aprenderá a:

- Crear varias redes virtuales.

- Implementar una puerta de enlace de red virtual.

- Crear una topología en estrella tipo hub-and-spoke.

- Crear una configuración de seguridad que bloquee el tráfico en los puertos 80 y 443.

- Comprobar que se aplicaron las configuraciones.

Requisito previo

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- Antes de poder completar los pasos de este tutorial, primero debe crear una instancia de Azure Virtual Network Manager. La instancia debe incluir las características del administrador de seguridad y conectividad. En este tutorial se usó una instancia de Virtual Network Manager denominada vnm-learn-eastus-001.

Creación de redes virtuales

Este procedimiento le guía a través de la creación de tres redes virtuales que se conectarán mediante la topología de red de centro y radio.

Inicie sesión en Azure Portal.

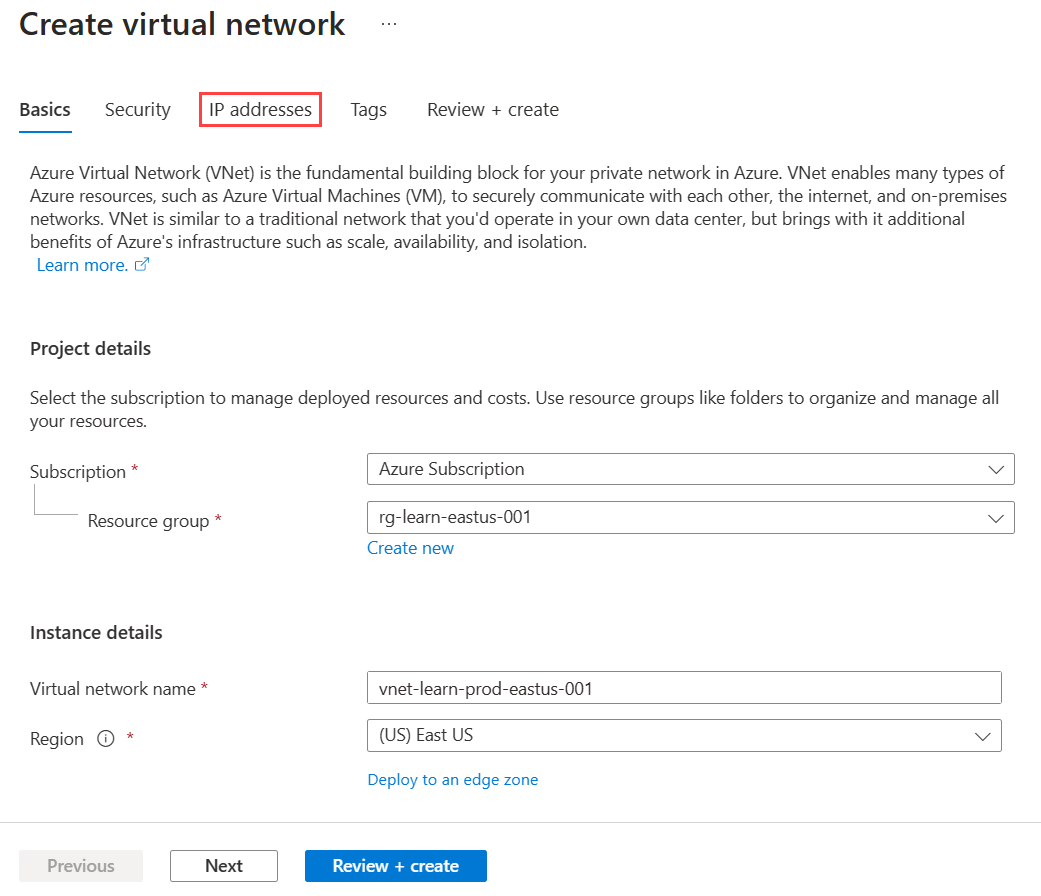

Seleccione + Crear un recurso y busque la red virtual. A continuación, seleccione Crear para empezar a configurar la red virtual.

En la pestaña Aspectos básicos, escriba o seleccione la siguiente información:

Configuración Valor Subscription Seleccione la suscripción en la que desea implementar esta red virtual. Resource group Seleccione o cree un nuevo grupo de recursos para almacenar la red virtual. En este inicio rápido se usa un grupo de recursos denominado rg-learn-eastus-001. Nombre Escribe vnet-learn-prod-eastus-001 como nombre de red virtual. Region Seleccione la región Este de EE. UU. Seleccione Siguiente: Direcciones IP y configure el siguiente espacio de direcciones de red:

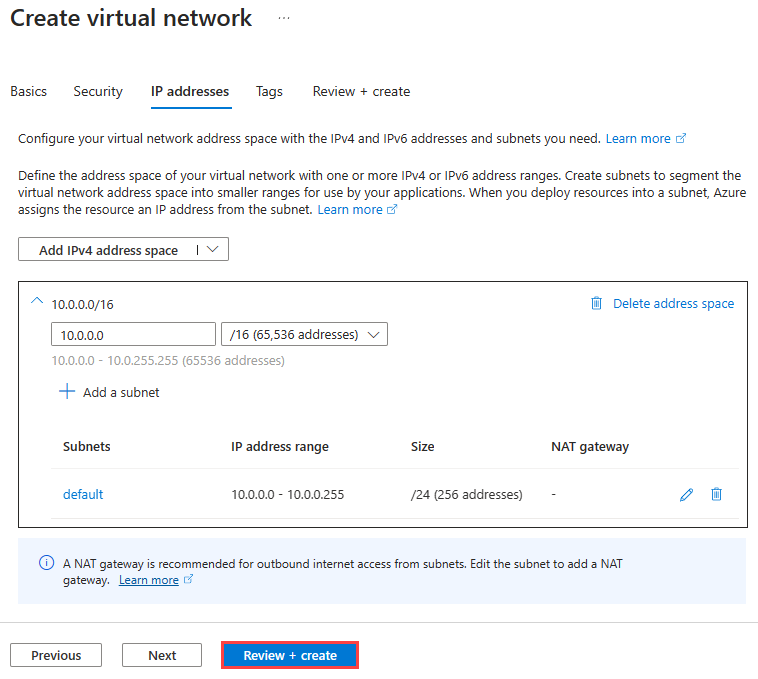

Configuración Value Espacio de direcciones IPv4 Escriba 10.0.0.0/16 como espacio de direcciones. Nombre de subred Escriba el nombre predeterminado para la subred. Espacio de direcciones de subred Escriba el espacio de direcciones de subred de 10.0.0.0/24. Seleccione Revisar y crear y, a continuación, seleccione Crear para implementar la red virtual.

Repita los pasos del 2 al 5 para crear dos redes virtuales más en el mismo grupo de recursos con la siguiente información:

Configuración Valor Subscription Seleccione la misma suscripción que seleccionó en el paso 3. Resource group Selecciona rg-learn-eastus-001. Nombre Escriba vnet-learn-prod-eastus-002 y vnet-learn-hub-eastus-001 para las dos redes virtuales. Region Seleccione (EE.UU.) Este de EE. UU. Direcciones IP de vnet-learn-prod-eastus-002 Espacio de direcciones IPv4: 10.1.0.0/16

Nombre de subred: predeterminado

Espacio de direcciones de subred: 10.1.0.0/24Direcciones IP de vnet-learn-hub-eastus-001 Espacio de direcciones IPv4: 10.2.0.0/16

Nombre de subred: predeterminado

Espacio de direcciones de subred: 10.2.0.0/24

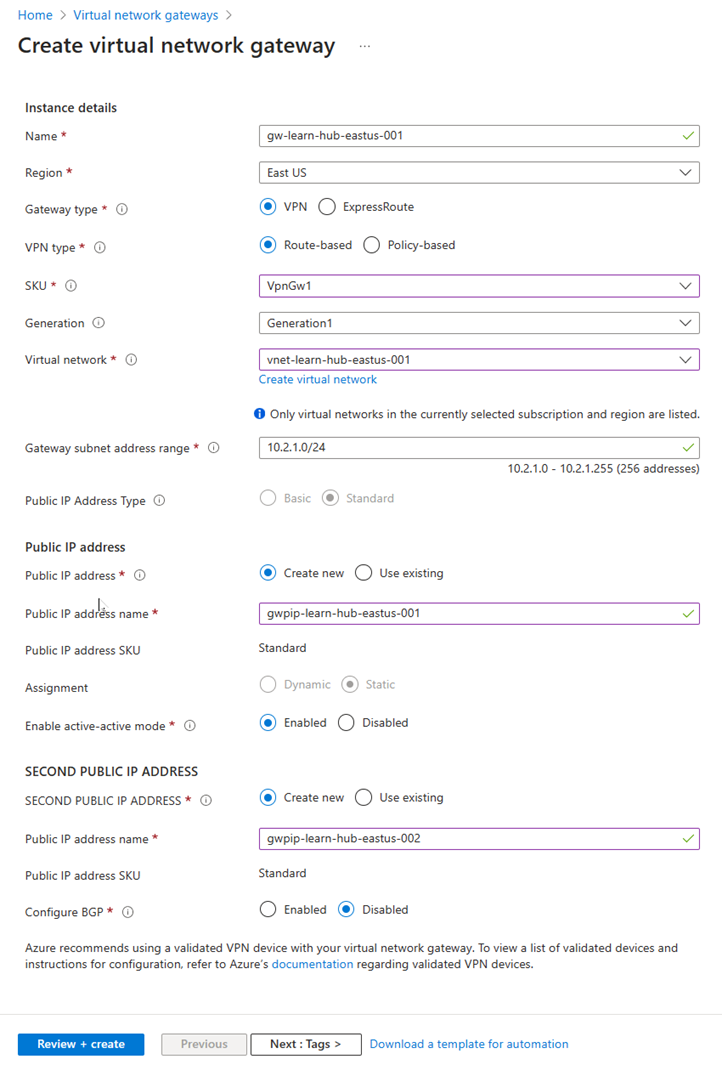

Implementación de una puerta de enlace de red virtual

Implemente una puerta de enlace de red virtual en la red virtual del centro de conectividad. Esta puerta de enlace de red virtual es necesaria para que los radios usen el centro de conectividad como puerta de enlace.

Seleccione + Crear un recurso y busque la Puerta de enlace de red virtual. A continuación, seleccione Crear para comenzar a configurar la puerta de enlace de red virtual.

En la pestaña Aspectos básicos, escriba o seleccione la siguiente configuración:

Configuración Valor Subscription Seleccione la suscripción en la que desea implementar esta red virtual. Nombre Escriba gw-learn-hub-eastus-001 para el nombre de puerta de enlace de red virtual. SKU Seleccione VpnGW1 como SKU. Generation Seleccione Generation1 como generación. Virtual network Seleccione vnet-learn-hub-eastus-001 para la red virtual. Dirección IP pública Nombre de la dirección IP pública Ingrese el nombre gwpip-learn-hub-eastus-001 para la IP pública. SEGUNDA DIRECCIÓN IP PÚBLICA Nombre de la dirección IP pública Ingrese el nombre gwpip-learn-hub-eastus-002 para la IP pública. Seleccione Revisar y crear y, a continuación, seleccione Crear una vez que se supere la validación. La implementación de una puerta de enlace de red virtual puede tardar unos 30 minutos. Puede pasar a la sección siguiente mientras espera a que se complete esta implementación. Sin embargo, es posible que encuentre que gw-learn-hub-eastus-001 no muestra tener una puerta de enlace debido al tiempo y la sincronización en Azure Portal.

Creación de un grupo de red

Nota:

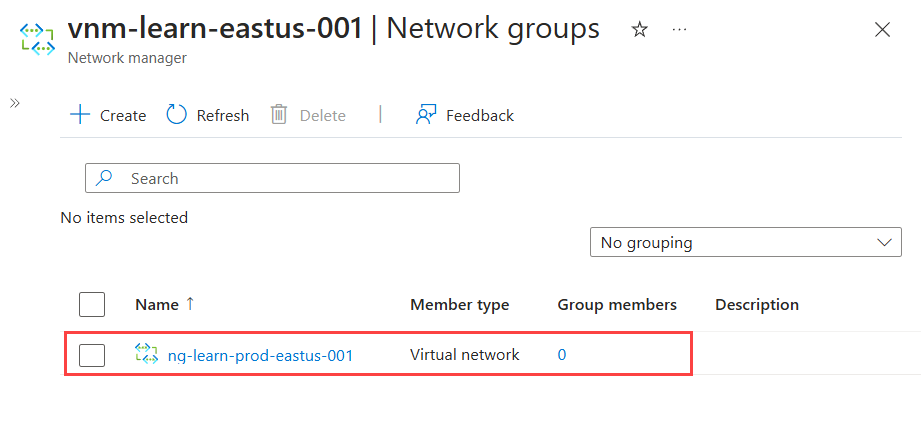

En esta guía paso a paso, se da por supuesto que ha creado una instancia de Network Manager mediante la guía de inicio rápido. El grupo de red de este tutorial se denomina ng-learn-prod-eastus-001.

Vaya al grupo de recursos rg-learn-eastus-001 y seleccione la instancia de administrador de redes vnm-learn-eastus-001.

En Configuración, seleccione Grupos de redes. A continuación, seleccione + Crear.

En el panel Crear un grupo de red, seleccione Crear:

Configuración Valor Nombre Escriba ng-learn-prod-eastus-001. Descripción (Opcional) Proporcione una descripción sobre este grupo de red. Tipo de miembro Seleccione red virtual en el menú desplegable. Seleccione Crear.

Confirme que el grupo de redes ahora se muestra en el panel Grupos de redes.

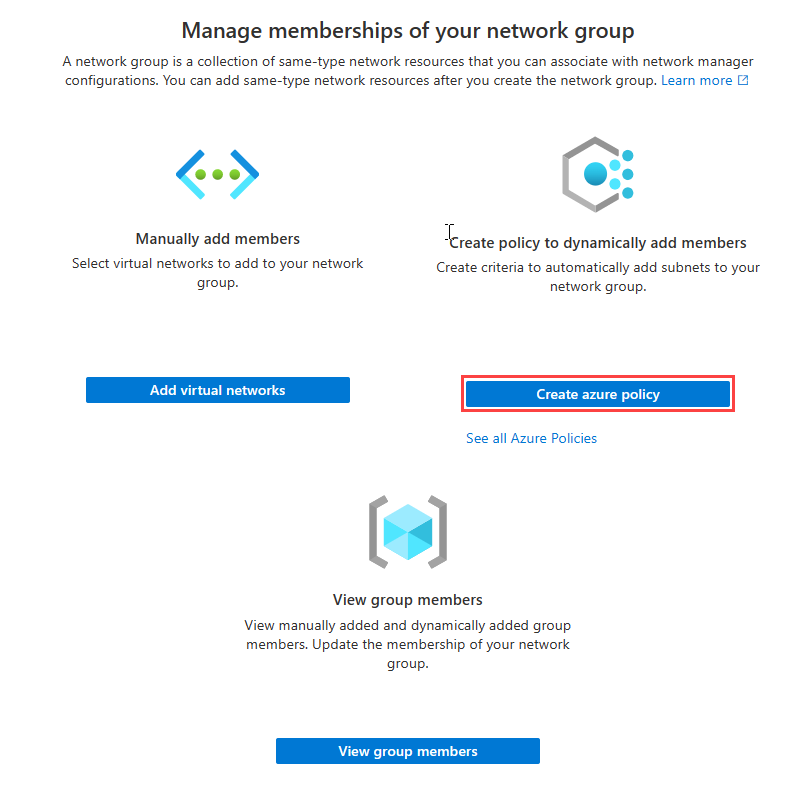

Definición de la pertenencia dinámica a grupos con Azure Policy

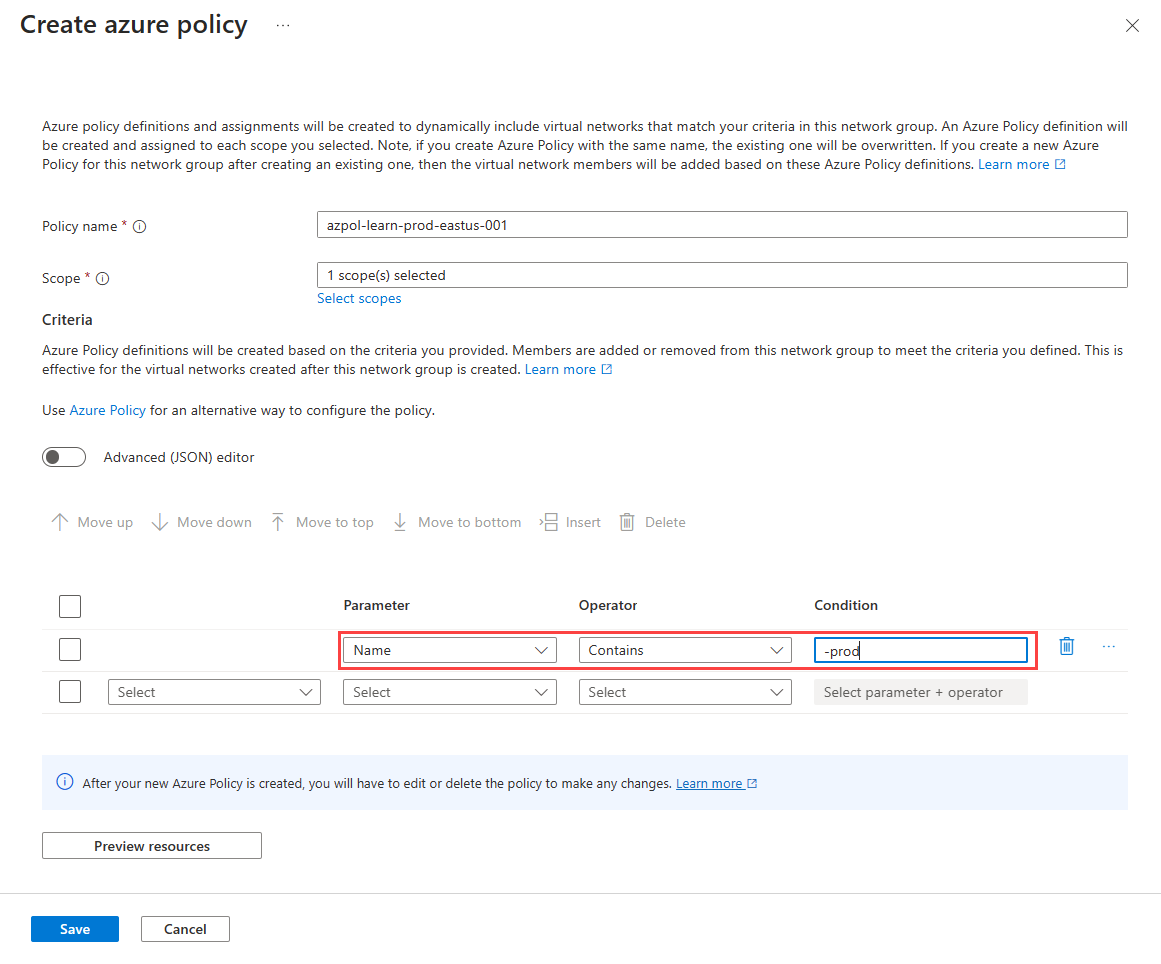

En la lista de grupos de redes, seleccione ng-learn-prod-eastus-001. En Crear directiva para agregar miembros dinámicamente, seleccione Crear directiva de Azure.

En la página Create Azure Policy (Crear directiva de Azure Policy), seleccione o introduzca la siguiente información:

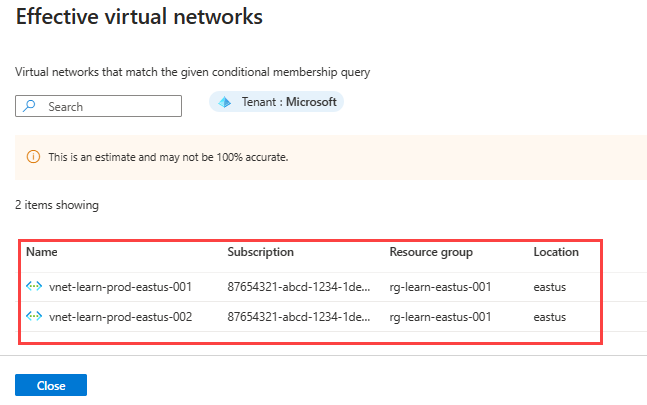

Configuración Value Nombre de la directiva Escribe azpol-learn-prod-eastus-001 en el cuadro de texto. Ámbito Seleccione Seleccionar ámbitos y elija su suscripción vigente. Criterios Parámetro Seleccione Name en el menú desplegable. Operador Seleccione Contains en el menú desplegable. Condición Escribe -prod para la condición en el cuadro de texto. Selecciona Vista previa de recursos para ver la página Redes virtuales efectivas y selecciona Cerrar. Esta página muestra las redes virtuales que se agregarán al grupo de redes según las condiciones definidas en Azure Policy.

Seleccione Guardar para implementar la pertenencia al grupo. La directiva puede tardar hasta un minuto en surtir efecto y agregarse al grupo de red.

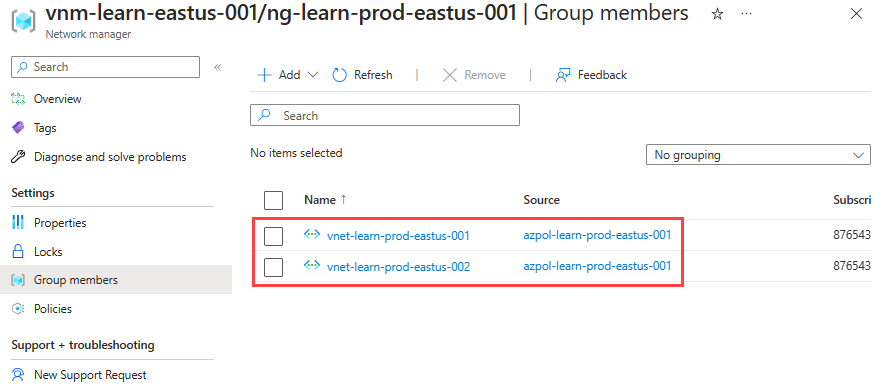

En la página Grupo de red en Configuración, seleccione Miembros del grupo para ver la pertenencia del grupo según las condiciones definidas en Azure Policy. El origen aparece como azpol-learn-prod-eastus-001.

Creación de una configuración de conectividad de tipo hub-and-spoke

En Configuración, seleccione Configuración y, después, + Crear.

Seleccione Configuración de conectividad en el menú desplegable para empezar a crear una configuración de conectividad.

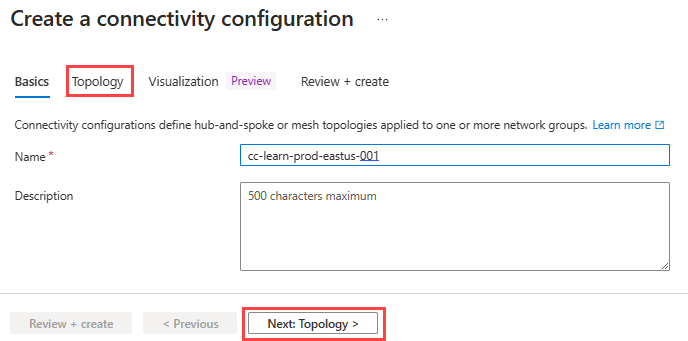

En la página Aspectos básicos, escriba la información siguiente y, a continuación, seleccione Siguiente: Topología >.

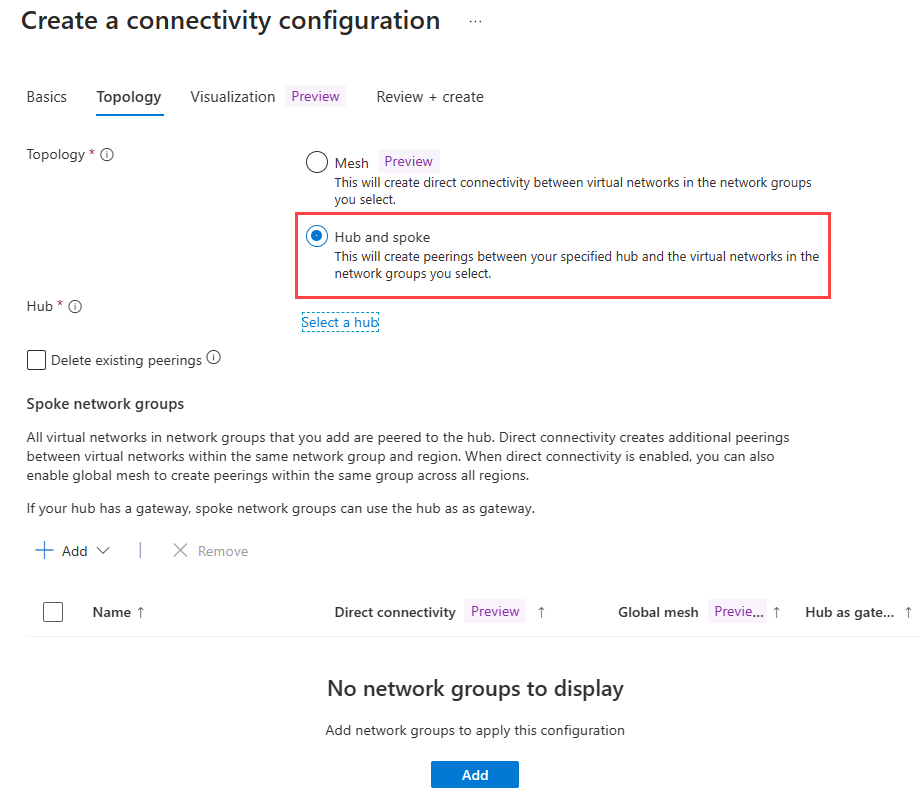

Configuración Value Nombre Escribe cc-learn-prod-eastus-001. Descripción (Opcional) Proporcione una descripción sobre esta configuración de conectividad. En la pestaña Topología, seleccione Centro y radio. Esto revela otra configuración.

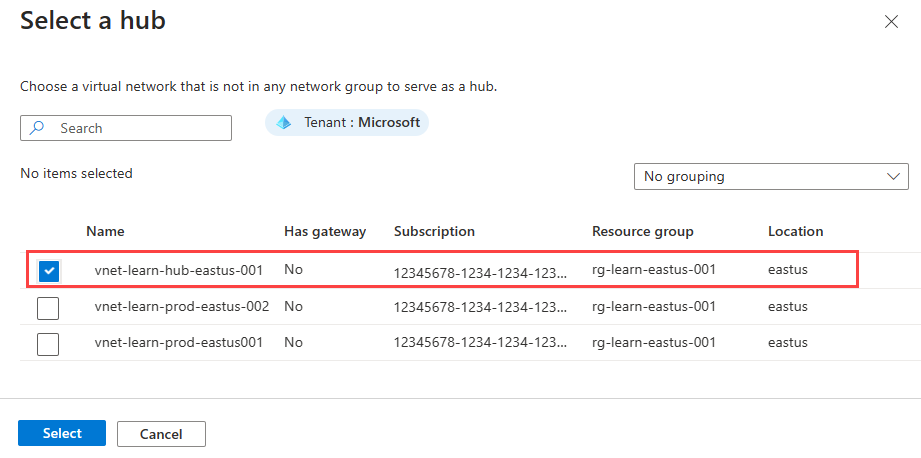

Seleccione Seleccionar un centro de conectividad en la configuración de Centro de conectividad. Luego, seleccione vnet-learn-hub-eastus-001 para usarlo como centro de red y seleccione Seleccionar.

Nota

Según el tiempo de implementación, es posible que no vea la red virtual del centro de destino como si tuviera una puerta de enlace en Tiene una puerta de enlace. Esto se debe a la implementación de la puerta de enlace de red virtual. Puede tardar hasta 30 minutos en implementarse y es posible que no se muestre inmediatamente en las distintas vistas de Azure Portal.

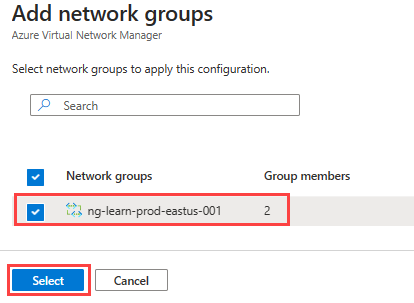

En Spoke network groups, seleccione + add. Luego, seleccione ng-learn-prod-eastus-001 para el grupo de red y seleccione Seleccionar.

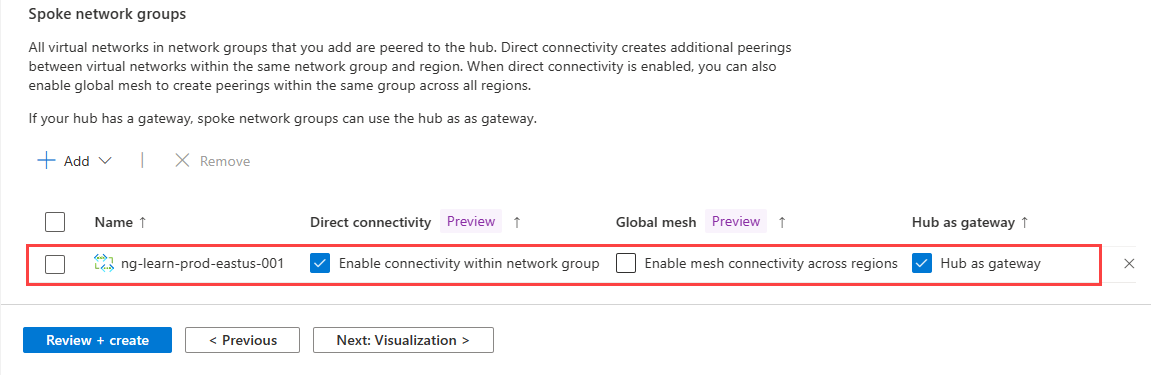

Después de agregar el grupo de red, seleccione las siguientes opciones. A continuación, seleccione Agregar para crear la configuración de conectividad.

Configuración Valor Conectividad directa Active la casilla Enable connectivity within network group. Esta configuración permitirá que las redes virtuales radiales del grupo de redes de la misma región se comuniquen directamente entre sí. Malla global Deje la opción Habilitar conectividad de malla entre regionesdesactivada. Este valor no es necesario ya que ambos radios están en la misma región Centro de conectividad como puerta de enlace Seleccione la casilla Centro como puerta de enlace. Seleccione Siguiente: Revisar y crear > y, después cree la configuración de la conectividad.

Implementación de la configuración de conectividad

Asegúrese de que la puerta de enlace de red virtual se ha implementado correctamente antes de implementar la configuración de conectividad. Si implementa una configuración radial mediante la opción Uso del centro como puerta de enlace habilitada y no hay ninguna puerta de enlace, se producirá un error en la implementación. Para obtener más información, consulte Uso del centro de conectividad como una puerta de enlace.

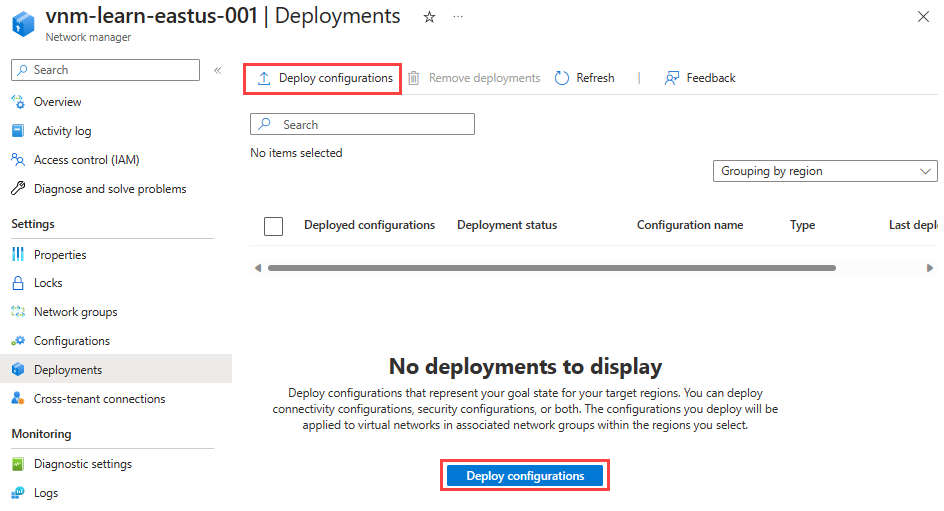

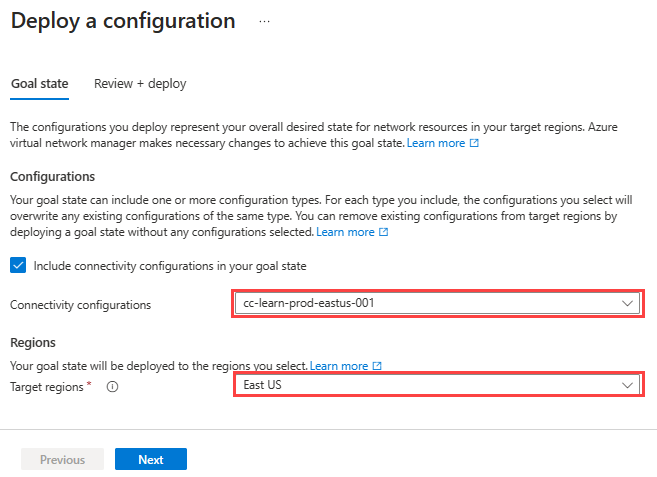

Seleccione Implementaciones en Configuración y, después, seleccione Implementar configuración.

Seleccione la siguiente configuración:

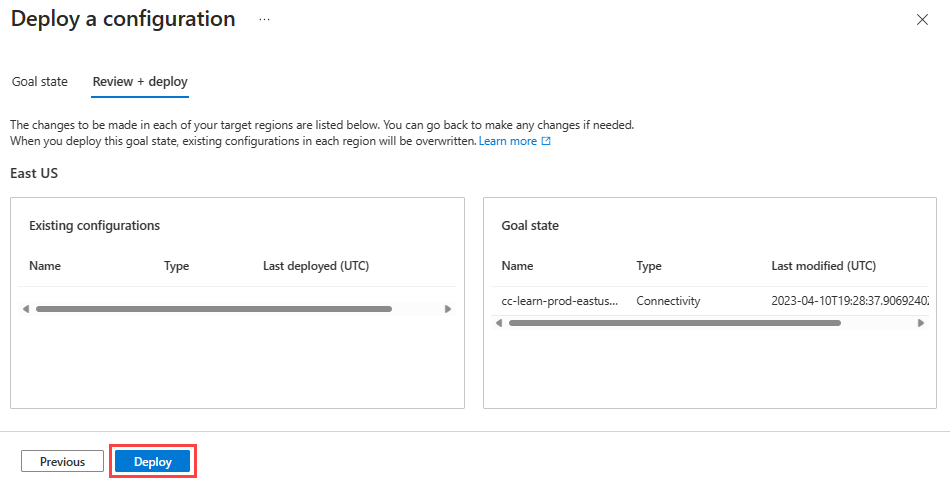

Configuración Value Configurations Selecciona Incluir configuración de conectividad en el estado objetivo. Configuraciones de conectividad Selecciona cc-learn-prod-eastus-001. Regiones de destino Selecciona Este de EE. UU . como región de implementación. Seleccione Siguiente y, a continuación, seleccione Implementar para completar la implementación.

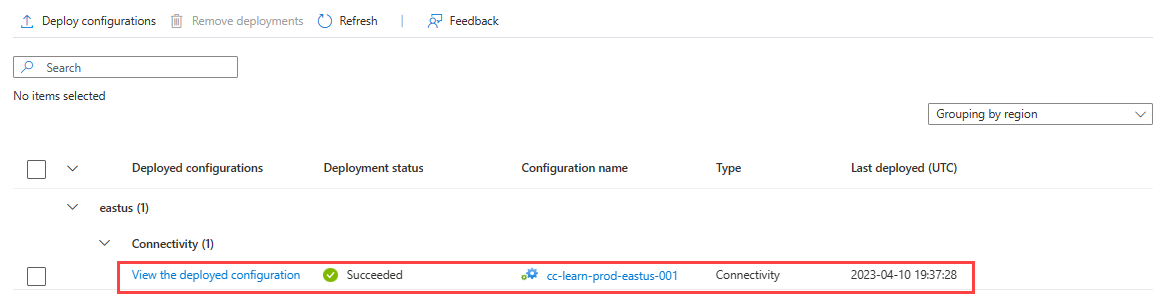

La implementación se mostrará en la lista de la región seleccionada. La implementación de la configuración podría tardar unos minutos en completarse.

Crear una configuración del administrador de seguridad

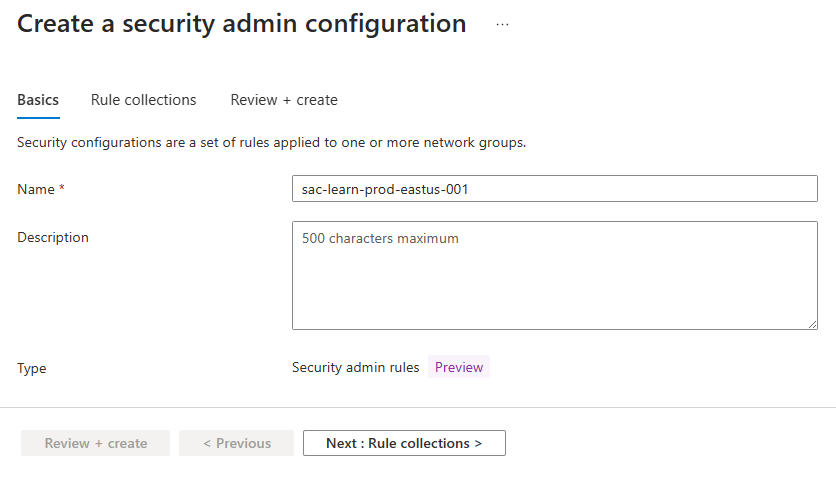

Vuelva a seleccionar Configuración en Configuración, seleccione + Crear y, después, SecurityAdmin en el menú para empezar a crear una configuración de SecurityAdmin.

Escriba el nombre sac-learn-prod-eastus-001 para la configuración y seleccione Siguiente: colección de reglas.

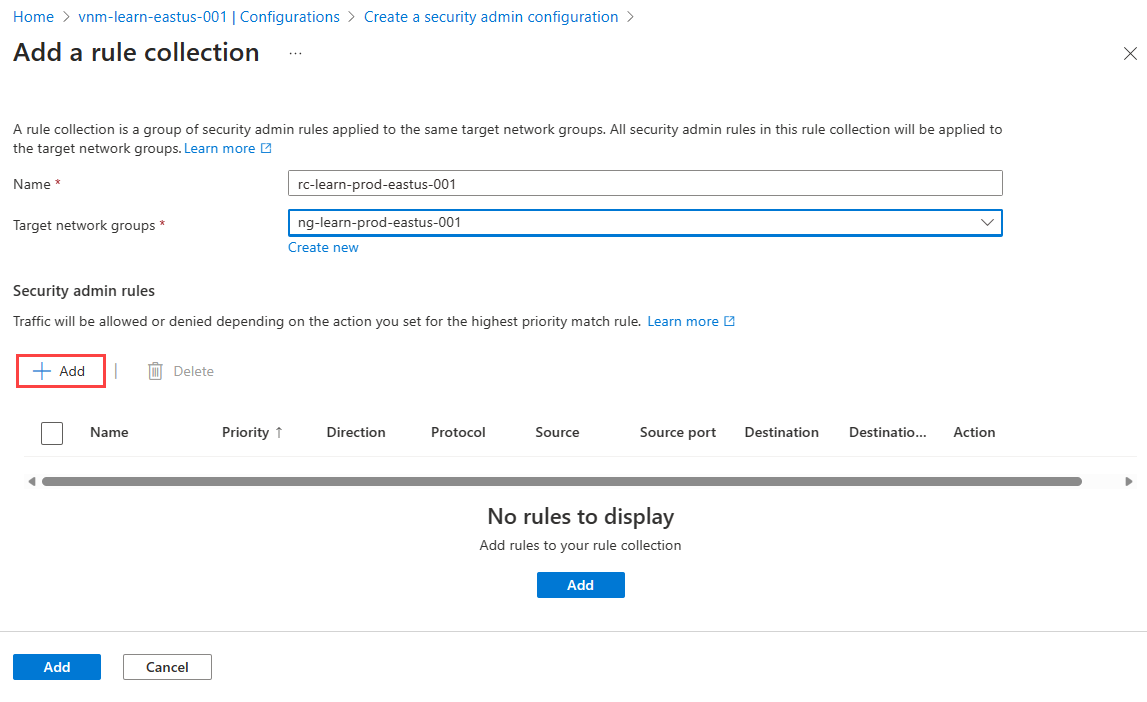

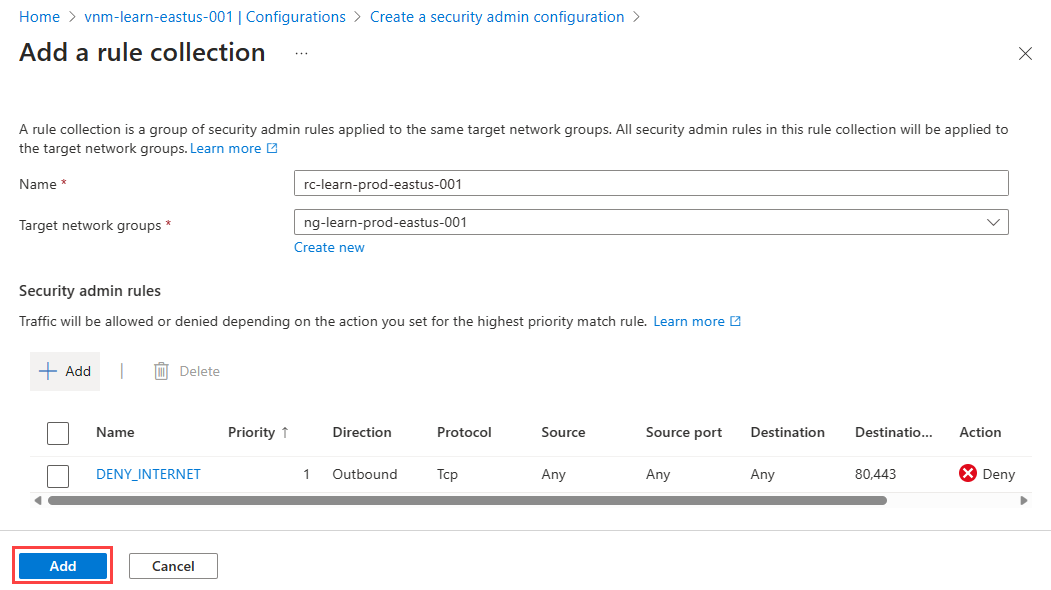

Escriba el nombre rc-learn-prod-eastus-001 para la colección de reglas y seleccione ng-learn-prod-eastus-001 para el grupo de red de destino. Seguidamente, seleccione + Agregar.

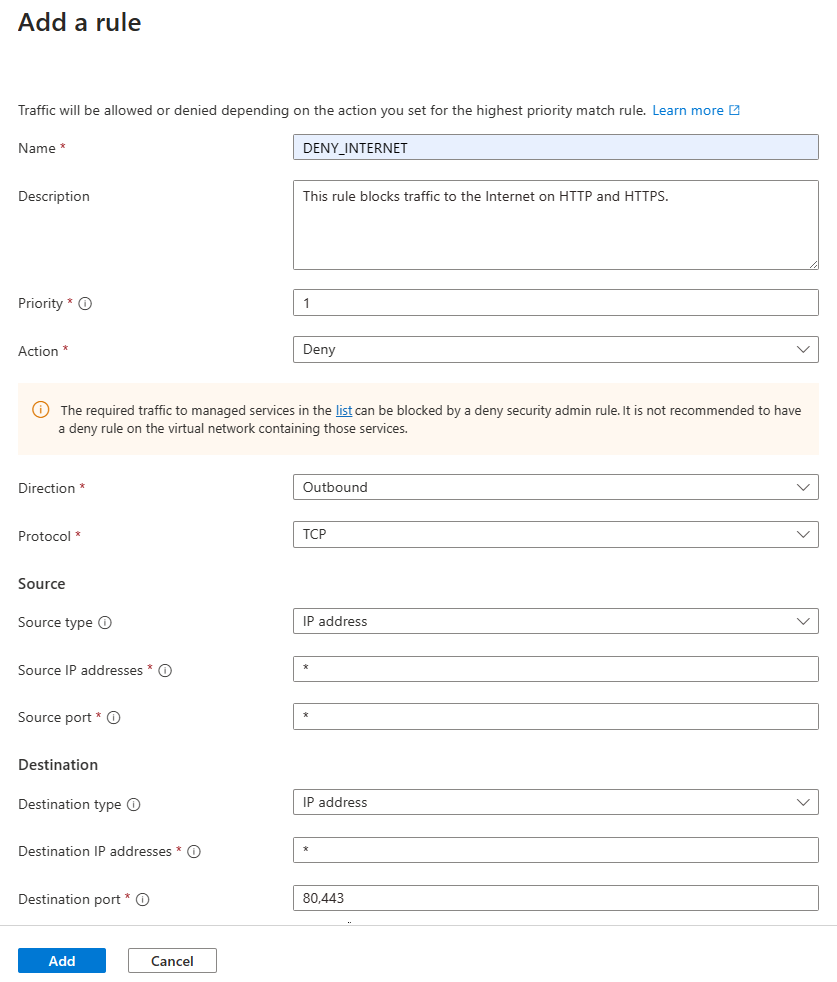

Escriba y seleccione la siguiente configuración y, a continuación, seleccione Agregar:

Configuración Value Nombre Escriba DENY_INTERNET Descripción Escriba Esta regla bloquea el tráfico a Internet en HTTP y HTTPS Priority Escriba 1. Acción Seleccione Denegar Dirección Seleccione Saliente Protocolo Seleccione TCP. Origen Tipo de origen Seleccione IP Direcciones IP de origen Escriba *. Destino Tipo de destino Seleccione Direcciones IP Direcciones IP de destino Escriba *. Puerto de destino Escriba 80, 443 Seleccione Agregar para agregar la colección de reglas a la configuración.

Seleccione Revisar y crear y Crear para completar la configuración del administrador de seguridad.

Implementación de la configuración de administrador de seguridad

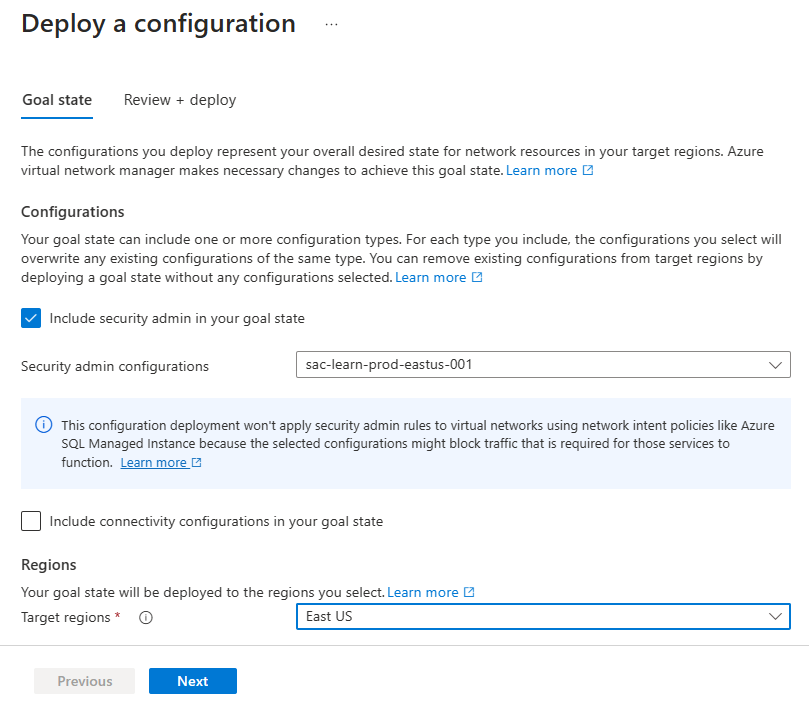

En Configuración, seleccione Implementaciones y, a continuación, seleccione Implementar configuraciones.

En Configuraciones, seleccione Incluir al administrador de seguridad en su estado objetivo y la configuración de sac-learn-prod-eastus-001 que creó en la última sección. A continuación, seleccione Este de EE. UU. como región de destino y seleccione Siguiente.

Seleccione Siguiente y, después, Implementar. Ahora debería ver que la implementación aparece en la lista de la región seleccionada. La implementación de la configuración podría tardar unos minutos en completarse.

Comprobación de la implementación de configuraciones

Comprobación desde una red virtual

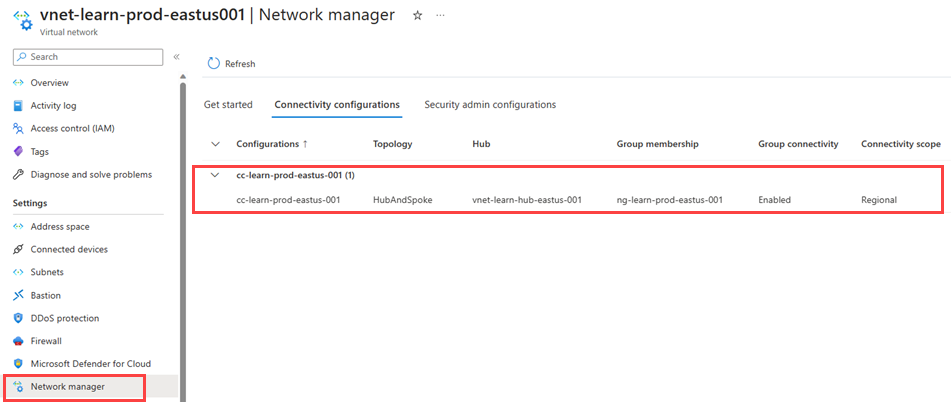

Ve a la red virtual vnet-learn-prod-eastus-001 y selecciona Administrador de red en Configuración. La pestaña Configuraciones de conectividad muestra la configuración de conectividad cc-learn-prod-eastus-001 aplicada en la red virtual.

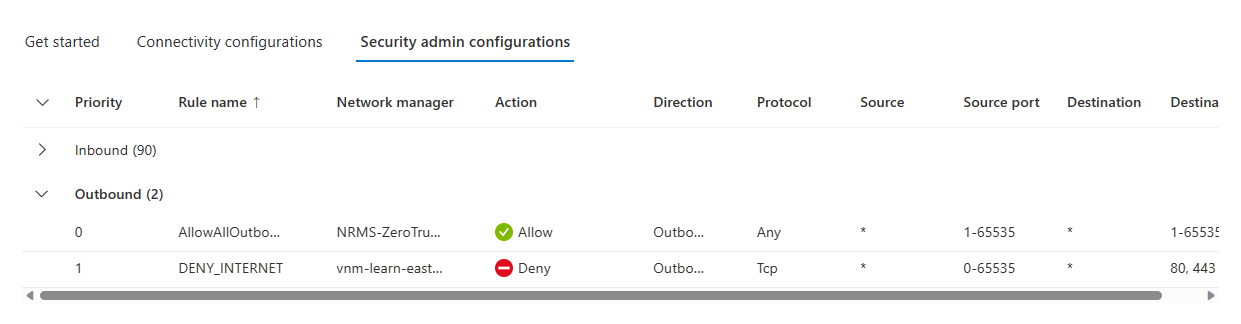

Seleccione la pestaña Configuraciones de administrador de seguridad y expanda Saliente para enumerar las reglas de administración de seguridad aplicadas a esta red virtual.

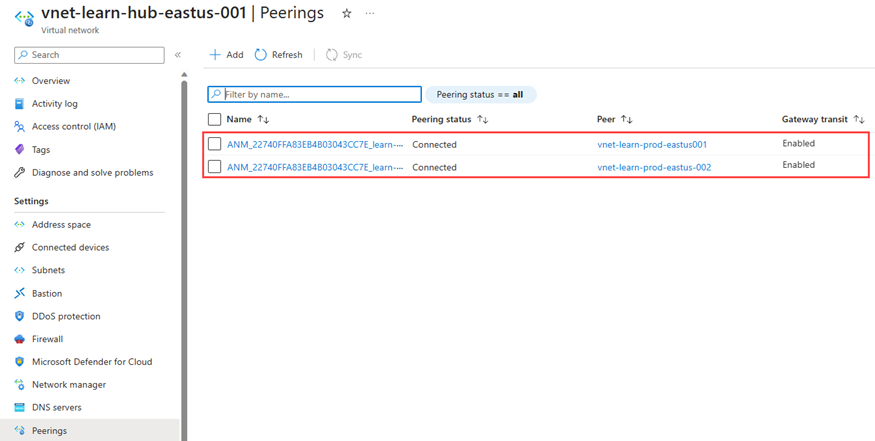

Seleccione Emparejamientos en Configuración para enumerar los emparejamientos de red virtual creados por Virtual Network Manager. Su nombre comienza con ANM_.

Comprobación desde una VM

Implemente una máquina virtual de prueba en vnet-learn-prod-eastus-001.

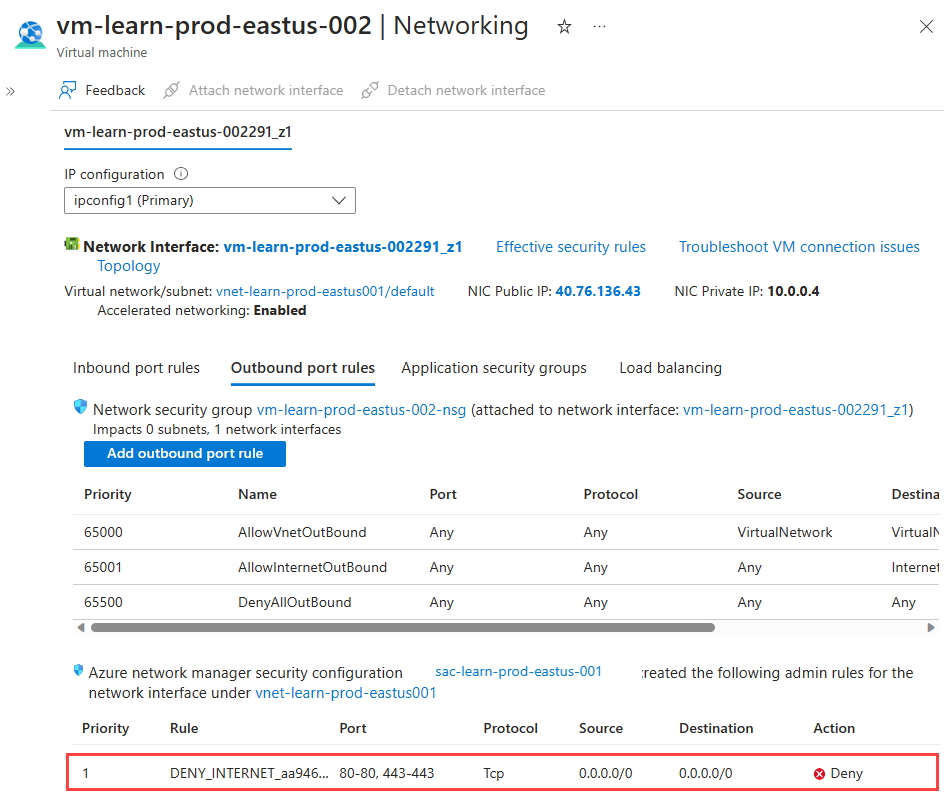

Vaya a la VM de prueba creada en vnet-learn-prod-eastus-001 y seleccione Redes en Configuración. Seleccione Reglas de puerto de salida y compruebe que se aplique la regla DENY_INTERNET.

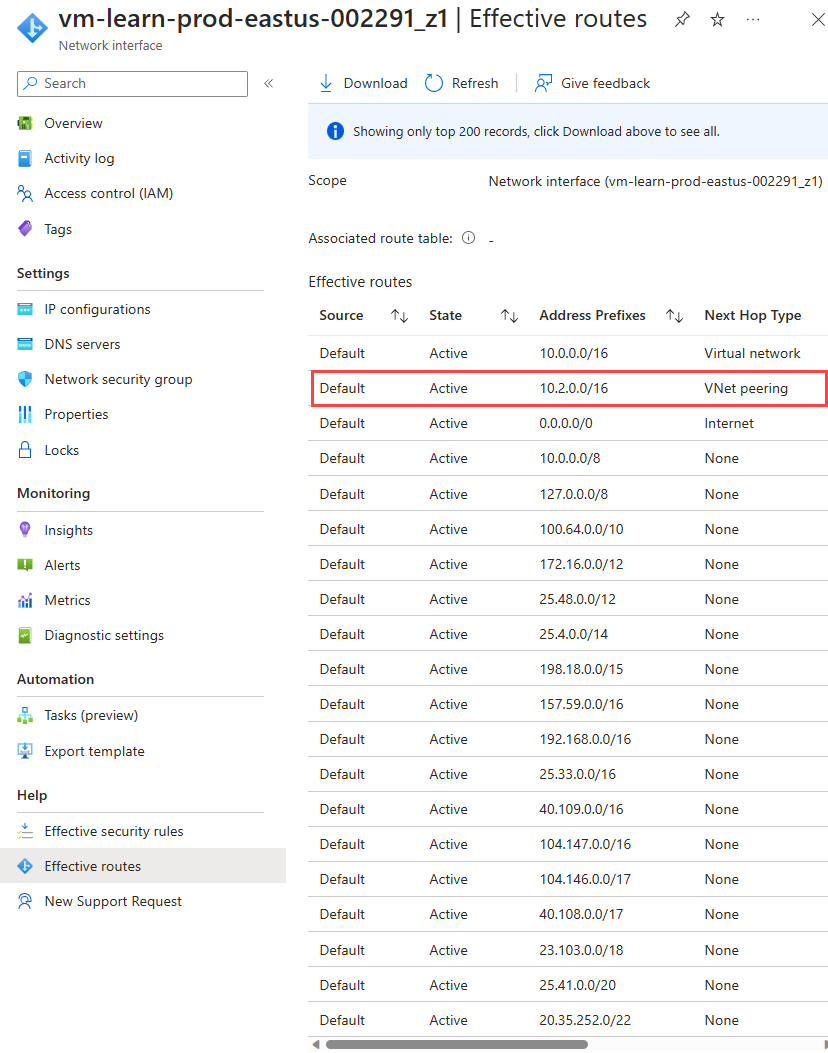

Seleccione el nombre de la interfaz de red y seleccione Rutas eficaces en Ayuda para comprobar las rutas de los emparejamientos de red virtual. La ruta

10.2.0.0/16con el tipo de próximo salto deVNet peeringes la ruta a la red virtual del centro de conectividad.

Limpieza de recursos

Si ya no necesita Azure Virtual Network Manager, debe asegurarse de que se cumplan todos los elementos siguientes antes de poder eliminar el recurso:

- No hay implementaciones de configuraciones en ninguna región.

- Se han eliminado todas las configuraciones.

- Se han eliminado todos los grupos de red.

Use la lista de comprobación para quitar componentes y asegurarse de que no haya recursos secundarios disponibles antes de eliminar el grupo de recursos.

Pasos siguientes

Obtenga información sobre cómo bloquear el tráfico de red con una configuración de administración de seguridad.