En este artículo se describe cómo incorporar dispositivos a Defender for Business.

Incorpore sus dispositivos empresariales para protegerlos de inmediato. Puede elegir entre varias opciones para incorporar los dispositivos de su empresa. En este artículo se le guiará por las opciones y se describe cómo funciona la incorporación.

Windows 10 y 11

Nota:

Los dispositivos Windows deben ejecutar uno de los siguientes sistemas operativos:

- Windows 10 o 11 Empresa

- Windows 10 o 11 Professional

- Windows 10 o 11 Enterprise

Para obtener más información, consulte Requisitos de Microsoft Defender para empresas.

Elija una de las siguientes opciones para incorporar dispositivos cliente de Windows en Defender para Empresas:

Script local para Windows 10 y 11

Puede usar un script local para incorporar dispositivos cliente Windows. Cuando se ejecuta el script de incorporación en un dispositivo, se crea una confianza con el identificador de Microsoft Entra (si esa confianza no existe), se inscribe el dispositivo en Microsoft Intune (si aún no está inscrito) y, a continuación, se incorpora el dispositivo a Defender for Business. Si actualmente no usa Intune, el método de script local es el método de incorporación recomendado para los clientes de Defender para empresas.

Sugerencia

Se recomienda incorporar hasta 10 dispositivos a la vez cuando se usa el método de script local.

Vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión.

En el panel de navegación, elija Settings>Endpoints, y, a continuación, en Management, elige Incorporación.

Seleccione Windows 10 y 11.

En Tipo de conectividad, seleccione Simplificado.

En la sección Método de implementación , elija Script local y, a continuación, seleccione Descargar paquete de incorporación. Se recomienda guardar el paquete de incorporación en una unidad extraíble.

En un dispositivo Windows, extraiga el contenido del paquete de configuración en una ubicación, como la carpeta Escritorio. Debe tener un archivo denominado WindowsDefenderATPLocalOnboardingScript.cmd.

Abra un símbolo del sistema como administrador.

Escriba la ubicación del archivo de script. Por ejemplo, si copió el archivo en la carpeta Escritorio, escriba %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdy, a continuación, presione la tecla Entrar (o seleccione Aceptar).

Después de ejecutar el script, ejecute una prueba de detección.

Directiva de grupo para Windows 10 y 11

Si prefiere usar la directiva de grupo para incorporar clientes Windows, siga las instrucciones de Incorporación de dispositivos Windows mediante la directiva de grupo. En este artículo se describen los pasos para la incorporación a Microsoft Defender para punto de conexión. Los pasos para la incorporación a Defender for Business son similares.

Intune para Windows 10 y 11

Puede incorporar clientes Windows y otros dispositivos en Intune mediante el Centro de administración de Intune (https://intune.microsoft.com). Hay varios métodos disponibles para inscribir dispositivos en Intune. Se recomienda usar uno de los métodos siguientes:

Habilitar la inscripción automática para Windows 10 y 11

Al configurar la inscripción automática, los usuarios agregan su cuenta profesional al dispositivo. En segundo plano, el dispositivo se registra y se une a Microsoft Entra ID y está inscrito en Intune.

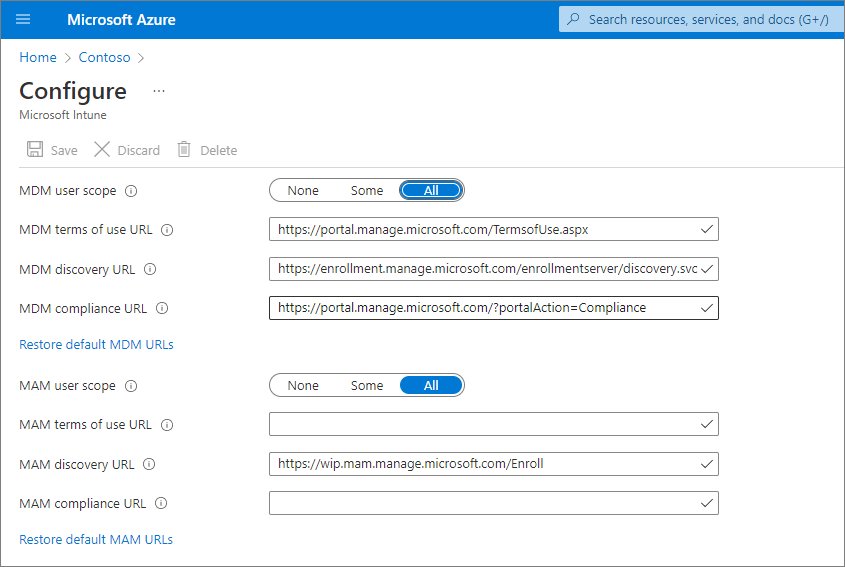

Vaya a Azure Portal (https://portal.azure.com/) e inicie sesión.

Seleccione Microsoft Entra ID>Mobility (MDM y MAM)>Microsoft Intune.

Configure el ámbito de usuario mdm y el ámbito de usuario mam.

En ámbito de usuario de MDM, se recomienda seleccionar Todo para que todos los usuarios puedan inscribir automáticamente sus dispositivos Windows.

En la sección Ámbito de usuario mam, se recomiendan los siguientes valores predeterminados para las direcciones URL:

-

URL de los términos de uso de MDM

-

URL de detección de MDM

-

URL de cumplimiento de MDM

Seleccione Guardar.

Después de inscribir un dispositivo en Intune, puede agregarlo a un grupo de dispositivos en Defender para empresas.

Obtenga más información sobre los grupos de dispositivos en Defender para empresas.

Pedir a los usuarios que inscriban sus dispositivos Windows 10 y 11

Vea el siguiente vídeo para ver cómo funciona la inscripción:

Comparta este artículo con los usuarios de su organización: Inscribir dispositivos Windows 10/11 en Intune.

Después de inscribir un dispositivo en Intune, puede agregarlo a un grupo de dispositivos en Defender para empresas.

Obtenga más información sobre los grupos de dispositivos en Defender para empresas.

Ejecución de una prueba de detección en un dispositivo Windows 10 o 11

Después de incorporar dispositivos Windows a Defender for Business, puede ejecutar una prueba de detección en el dispositivo para asegurarse de que todo funciona correctamente.

En el dispositivo Windows, cree una carpeta: C:\test-MDATP-test.

Abra el símbolo del sistema como administrador y, a continuación, ejecute el siguiente comando:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Una vez que se ejecuta el comando, la ventana del símbolo del sistema se cierra automáticamente. Si se realiza correctamente, la prueba de detección se marca como completada y aparece una nueva alerta en el portal de Microsoft Defender (https://security.microsoft.com) para el dispositivo recién incorporado en unos 10 minutos.

Mac

Elija una de las siguientes opciones para incorporar Mac:

Script local para Mac

Cuando ejecuta el script local en Mac, crea una confianza con el identificador de Microsoft Entra (si esa confianza aún no existe), inscribe el Equipo Mac en Microsoft Intune (si aún no está inscrito) y, a continuación, incorpora el Equipo Mac a Defender para empresas. Se recomienda incorporar hasta 10 dispositivos a la vez mediante este método.

Vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión.

En el panel de navegación, elija Settings>Endpoints, y, a continuación, en Management, elige Incorporación.

Seleccione macOS.

En Tipo de conectividad, seleccione Simplificado.

En la sección Método de implementación , elija Script local y, a continuación, seleccione Descargar paquete de incorporación. Guarde el paquete en una unidad extraíble. También seleccione Descargar paquete de instalación y guárdelo en el dispositivo extraíble.

En el Equipo Mac, guarde el paquete de instalación en un wdav.pkg directorio local.

Guarde el paquete de incorporación como WindowsDefenderATPOnboardingPackage.zip en el mismo directorio que usó para el paquete de instalación.

Use Finder para navegar hasta usted guardado y, a wdav.pkg continuación, abrirlo.

Seleccione Continuar, acepte los términos de licencia y escriba la contraseña cuando se le solicite.

Se le pedirá que permita la instalación de un controlador desde Microsoft (la extensión del sistema está bloqueada o la instalación está en espera, o ambas). Debe permitir la instalación del controlador. Seleccione Abrir preferencias de seguridad o Abrir preferencias> del sistemaSeguridad & privacidad y, a continuación, seleccione Permitir.

Use el siguiente comando de Bash para ejecutar el paquete de incorporación:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Una vez que Mac está inscrito en Intune, puede agregarlo a un grupo de dispositivos.

Obtenga más información sobre los grupos de dispositivos en Defender para empresas.

Intune para Mac

Si ya tiene Intune, puede inscribir equipos Mac mediante el Centro de administración de Intune (https://intune.microsoft.com). Hay varios métodos disponibles para inscribir Mac en Intune. Se recomienda uno de los métodos siguientes:

Opciones para Mac propiedad de la empresa

Elija una de las siguientes opciones para inscribir dispositivos Mac administrados por la empresa en Intune:

| Opción |

Descripción |

| Inscripción de dispositivo automatizada de Apple |

Use este método para automatizar la inscripción en dispositivos comprados a través de Apple Business Manager o Apple School Manager. La inscripción automatizada de dispositivos implementa el perfil de inscripción "por vía aérea", por lo que no es necesario tener acceso físico a los dispositivos.

Consulte Inscripción automática de Mac con Apple Business Manager o Apple School Manager. |

| Administrador de inscripción de dispositivos (DEM) |

Use este método para implementaciones a gran escala y cuando haya varias personas en la organización que puedan ayudar con la configuración de la inscripción. Alguien con permisos de administrador de inscripción de dispositivos (DEM) puede inscribir hasta 1000 dispositivos con una sola cuenta de Microsoft Entra. Este método usa la aplicación Portal de empresa o la aplicación Microsoft Intune para inscribir dispositivos. No puede usar una cuenta de DEM para inscribir dispositivos a través de la inscripción de dispositivos automatizada.

Consulte Inscripción de dispositivos en Intune mediante una cuenta de administrador de inscripción de dispositivos. |

| Inscripción directa |

La inscripción directa inscribe dispositivos sin afinidad de usuario, por lo que este método es el mejor para los dispositivos que no están asociados a un solo usuario. Este método requiere que tenga acceso físico a los equipos Mac que está inscribiendo.

Consulte Uso de la inscripción directa para Mac. |

Pedir a los usuarios que inscriban su propio Equipo Mac en Intune

Si su empresa prefiere que las personas inscriban sus propios dispositivos en Intune, indique a los usuarios que sigan estos pasos:

Vaya al sitio web del Portal de empresa (https://portal.manage.microsoft.com/) e inicie sesión.

Siga las instrucciones del sitio web del Portal de empresa para agregar su dispositivo.

Instale la aplicación Portal de empresa en https://aka.ms/EnrollMyMacy siga las instrucciones de la aplicación.

Confirmación de que un Equipo Mac está incorporado

Para confirmar que el dispositivo está asociado a su empresa, use el siguiente comando de Python en Bash:

mdatp health --field org_id.

Si usa macOS 10.15 (Catalina) o una versión posterior, conceda a Defender for Business el consentimiento para proteger el dispositivo. Vaya a Preferencias> del sistemaSeguridad &>Privacidad Acceso>total al disco. Seleccione el icono de bloqueo en la parte inferior del cuadro de diálogo para realizar cambios y, a continuación, seleccione Microsoft Defender para empresas (o Defender para punto de conexión, si es lo que ve).

Para comprobar que el dispositivo está incorporado, use el siguiente comando en Bash:

mdatp health --field real_time_protection_enabled

Después de inscribir un dispositivo en Intune, puede agregarlo a un grupo de dispositivos.

Obtenga más información sobre los grupos de dispositivos en Defender para empresas.

Dispositivos móviles

Puede usar los métodos siguientes para incorporar dispositivos móviles, como dispositivos Android e iOS:

Uso de la aplicación Microsoft Defender

Las funcionalidades de defensa contra amenazas móviles ahora están disponibles con carácter general para los clientes de Defender for Business. Con estas funcionalidades, ahora puede incorporar dispositivos móviles (como Android e iOS) mediante la aplicación Microsoft Defender. Con este método, los usuarios descargan la aplicación desde Google Play o Apple App Store, inician sesión y completan los pasos de incorporación.

Importante

Asegúrese de que se cumplen todos los requisitos siguientes antes de incorporar dispositivos móviles:

- Defender for Business ha terminado de aprovisionar. En el portal de Microsoft Defender, vaya a Dispositivos activos>.

- Si ve un mensaje que dice: "¡Espere! Estamos preparando nuevos espacios para los datos y conectándolos", y Defender for Business no ha terminado de aprovisionar. Este proceso se está produciendo ahora y puede tardar hasta 24 horas en completarse.

- Si ve una lista de dispositivos o se le pide que incorpore dispositivos, significa que el aprovisionamiento de Defender para empresas se ha completado.

- Los usuarios han descargado la aplicación Microsoft Authenticator en su dispositivo y han registrado su dispositivo mediante su cuenta profesional o educativa para Microsoft 365.

| Dispositivo |

Procedure |

| Android |

1. En el dispositivo, vaya a Google Play Store.

2. Si aún no lo ha hecho, descargue e instale la aplicación Microsoft Authenticator. Inicie sesión y registre el dispositivo en la aplicación Microsoft Authenticator.

3. En Google Play Store, busque la aplicación Microsoft Defender e instálela.

4. Abra la aplicación Microsoft Defender, inicie sesión y complete el proceso de incorporación. |

| iOS |

1. En el dispositivo, vaya a Apple App Store.

2. Si aún no lo ha hecho, descargue e instale la aplicación Microsoft Authenticator. Inicie sesión y registre el dispositivo en la aplicación Microsoft Authenticator.

3. En Apple App Store, busque la aplicación Microsoft Defender.

4. Inicie sesión e instale la aplicación.

5. Acepte los términos de uso para continuar.

6. Permitir que la aplicación Microsoft Defender configure una conexión VPN y agregue configuraciones de VPN.

7. Elija si desea permitir notificaciones (como alertas). |

Uso de Microsoft Intune

Si su suscripción incluye Microsoft Intune, puede usarla para incorporar dispositivos móviles, como dispositivos Android e iOS/iPadOS. Consulte los siguientes recursos para obtener ayuda para inscribir estos dispositivos en Intune:

Después de inscribir un dispositivo en Intune, puede agregarlo a un grupo de dispositivos.

Obtenga más información sobre los grupos de dispositivos en Defender para empresas.

Servidores

Elija el sistema operativo del servidor:

Windows Server

Importante

Asegúrese de cumplir los siguientes requisitos antes de incorporar un punto de conexión de Windows Server:

- Tiene una licencia de servidores de Microsoft Defender para empresas. (Consulte Cómo obtener servidores de Microsoft Defender para empresas).

- El ámbito de cumplimiento de Windows Server está activado. Vaya a Configuración>Puntos de conexión>Administración de configuración>Ámbito de cumplimiento. Seleccione Usar MDE para aplicar la configuración de seguridad desde MEM, seleccione Windows Server y, a continuación, seleccione Guardar.

Puede incorporar una instancia de Windows Server a Defender para empresas mediante un script local.

Script local para Windows Server

Vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión.

En el panel de navegación, elija Settings>Endpoints, y, a continuación, en Management, elige Incorporación.

Seleccione un sistema operativo, como Windows Server 1803, 2019 y 2022, y, a continuación, en la sección Método de implementación , elija Script local.

Si selecciona Windows Server 2012 R2 y 2016, tiene dos paquetes para descargar y ejecutar: un paquete de instalación y un paquete de incorporación. El paquete de instalación contiene un archivo MSI que instala el agente de Defender para empresas. El paquete de incorporación contiene el script para incorporar el punto de conexión de Windows Server a Defender para empresas.

Seleccione Descargar el paquete de incorporación Se recomienda guardar el paquete de incorporación en una unidad extraíble.

Si seleccionó Windows Server 2012 R2 y 2016, también seleccione Descargar paquete de instalación y guarde el paquete en una unidad extraíble.

En el punto de conexión de Windows Server, extraiga el contenido del paquete de instalación o incorporación en una ubicación como la carpeta Escritorio. Debe tener un archivo denominado WindowsDefenderATPLocalOnboardingScript.cmd.

Si va a incorporar Windows Server 2012 R2 o Windows Server 2016, extraiga primero el paquete de instalación.

Abra un símbolo del sistema como administrador.

Si va a incorporar Windows Server 2012R2 o Windows Server 2016, ejecute el siguiente comando:

Msiexec /i md4ws.msi /quiet

Si va a incorporar Windows Server 1803, 2019 o 2022, omita este paso y vaya al paso 8.

Escriba la ubicación del archivo de script. Por ejemplo, si copió el archivo en la carpeta Escritorio, escriba %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdy, a continuación, presione Entrar (o seleccione Aceptar).

Vaya a Ejecutar una prueba de detección en Windows Server.

Ejecución de una prueba de detección en Windows Server

Después de incorporar el punto de conexión de Windows Server a Defender for Business, puede ejecutar una prueba de detección para asegurarse de que todo funciona correctamente:

En el dispositivo Windows Server, cree una carpeta: C:\test-MDATP-test.

Abra una ventana de Símbolo de sistema como administrador.

En la ventana símbolo del sistema, ejecute el siguiente comando de PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Una vez que se ejecuta el comando, la ventana del símbolo del sistema se cerrará automáticamente. Si se realiza correctamente, la prueba de detección se marca como completada y aparece una nueva alerta en el portal de Microsoft Defender (https://security.microsoft.com) para el dispositivo recién incorporado en unos 10 minutos.

Servidor Linux

Importante

Asegúrese de cumplir los siguientes requisitos antes de incorporar un punto de conexión de Servidor Linux:

Incorporación de puntos de conexión del servidor Linux

Puede usar los métodos siguientes para incorporar una instancia de Linux Server a Defender for Business:

Después de incorporar un dispositivo, puede ejecutar una prueba de suplantación de identidad rápida para asegurarse de que el dispositivo está conectado y de que las alertas se generan según lo esperado.