Creación de directivas de aplicaciones en la gobernanza de aplicaciones

Junto con un conjunto integrado de funcionalidades para detectar un comportamiento anómalo de la aplicación y generar alertas basadas en algoritmos de aprendizaje automático, las directivas de gobernanza de aplicaciones permiten:

Especifique las condiciones por las que la gobernanza de aplicaciones le avisa del comportamiento de la aplicación para la corrección automática o manual.

Aplique las directivas de cumplimiento de aplicaciones para su organización.

Use la gobernanza de aplicaciones para crear directivas de OAuth para aplicaciones conectadas a Microsoft 365, Google Workspace y Salesforce.

Creación de directivas de aplicaciones de OAuth para Microsoft Entra ID

Para las aplicaciones conectadas a Microsoft Entra ID, cree directivas de aplicación a partir de plantillas proporcionadas que se puedan personalizar o cree su propia directiva de aplicación personalizada.

Para crear una nueva directiva de aplicación para aplicaciones de Azure AD, vaya a Microsoft Defender XDR>Directivas de gobernanza>> deaplicaciones de Azure AD.

Por ejemplo:

Seleccione la opción Crear nueva directiva y, a continuación, realice uno de los pasos siguientes:

- Para crear una nueva directiva de aplicación a partir de una plantilla, elija la categoría de plantilla pertinente seguida de la plantilla de esa categoría.

- Para crear una directiva personalizada, seleccione la categoría Personalizado .

Por ejemplo:

Plantillas de directiva de aplicaciones

Para crear una nueva directiva de aplicación basada en una plantilla de directiva de aplicación, en la página Elegir plantilla de directiva de aplicación, seleccione una categoría de plantilla de aplicación, seleccione el nombre de la plantilla y, a continuación, seleccione Siguiente.

En las secciones siguientes se describen las categorías de plantilla de directiva de aplicación.

Uso

En la tabla siguiente se enumeran las plantillas de gobernanza de aplicaciones admitidas para generar alertas para el uso de la aplicación.

| Nombre de la plantilla | Descripción |

|---|---|

| Nueva aplicación con un uso elevado de datos | Busque aplicaciones recién registradas que hayan cargado o descargado grandes cantidades de datos mediante Microsoft Graph y las API de EWS. Esta directiva comprueba las condiciones siguientes:

|

| Aumento de usuarios | Busque aplicaciones con un aumento considerable en el número de usuarios. Esta directiva comprueba las condiciones siguientes:

|

Permissions

En la tabla siguiente se enumeran las plantillas de gobernanza de aplicaciones admitidas para generar alertas para los permisos de la aplicación.

| Nombre de la plantilla | Descripción |

|---|---|

| Aplicación sobre privilegiada | Busque aplicaciones que tengan permisos de Microsoft Graph API sin usar. A estas aplicaciones se les han concedido permisos que podrían ser innecesarios para su uso normal. |

| Nueva aplicación con privilegios elevados | Busque aplicaciones recién registradas a las que se les haya concedido acceso de escritura y otros permisos eficaces para Microsoft Graph y otras API comunes de terceros de Microsoft. Esta directiva comprueba las condiciones siguientes:

|

| Nueva aplicación con permisos que no son de Graph API | Busque aplicaciones recién registradas que tengan permisos para API que no sean de Graph. Estas aplicaciones pueden exponerle a riesgos si las API a las que acceden reciben soporte técnico y actualizaciones limitados. Esta directiva comprueba las condiciones siguientes:

|

Certificación

En la tabla siguiente se enumeran las plantillas de gobernanza de aplicaciones admitidas para generar alertas para la certificación de Microsoft 365.

| Nombre de la plantilla | Descripción |

|---|---|

| Nueva aplicación no certificada | Busque aplicaciones recién registradas que no tengan la atestación del publicador o la certificación de Microsoft 365. Esta directiva comprueba las condiciones siguientes:

|

Directivas personalizadas

Utilice una directiva de aplicación personalizada cuando necesite hacer algo que no esté hecho por una de las plantillas incorporadas.

- Para crear una nueva directiva de aplicación personalizada, seleccione primero Crear nueva directiva en la página Directivas . En la página Elegir plantilla de directiva de aplicación, seleccione la categoría Personalizada, la plantilla de Directiva personalizada, y luego, seleccione Siguiente.

En la página Nombre y descripción , configure los siguientes valores:

- Nombre de directiva

- Descripción de directiva

- Seleccione la gravedad de la directiva, que establece la gravedad de las alertas generadas por esta directiva.

- Alto

- Medio

- Bajo

En la página Elegir la configuración y las condiciones de la directiva, para Elegir las aplicaciones a las que se aplica esta directiva, seleccione:

- Todas las aplicaciones

- Elija aplicaciones específicas

- Todas las aplicaciones excepto

Si elige aplicaciones específicas o todas las aplicaciones excepto esta directiva, seleccione Agregar aplicaciones y seleccione las aplicaciones deseadas de la lista. En el panel Elegir aplicaciones , puede seleccionar varias aplicaciones a las que se aplica esta directiva y, a continuación, seleccionar Agregar. Seleccione Siguiente cuando esté satisfecho con la lista.

Seleccione Editar condiciones. Seleccione Agregar condición y elija una condición de la lista. Establezca el umbral deseado para la condición seleccionada. Repita para agregar más condiciones. Seleccione Guardar para guardar la regla y, cuando haya terminado de agregar reglas, seleccione Siguiente.

Nota:

Algunas condiciones de directiva solo se aplican a las aplicaciones que acceden a permisos de Graph API. Al evaluar aplicaciones que solo tienen acceso a API que no son de Graph, la gobernanza de aplicaciones omite estas condiciones de directiva y continúa comprobando solo otras condiciones de directiva.

Estas son las condiciones disponibles para una directiva de aplicación personalizada:

Condición Valores de condición aceptados Descripción Más información Antigüedad del registro En los últimos X días Aplicaciones registradas para Microsoft Entra ID dentro de un período especificado a partir de la fecha actual Certificación Sin certificación, publicador atestiguado, Microsoft 365 Certificado Aplicaciones que están certificadas por Microsoft 365, tienen un informe de atestación del publicador o ninguna de ellas Introducción al marco de certificación de Microsoft 365 Publicador comprobado Sí o no Aplicaciones que han comprobado publicadores Verificación del editor Permisos de aplicación (solo Graph) Selección de uno o varios permisos de API en la lista Aplicaciones con permisos de Graph API específicos que se han concedido directamente Referencia de permisos de Microsoft Graph Permisos delegados (solo Graph) Selección de uno o varios permisos de API en la lista Aplicaciones con permisos de Graph API específicos proporcionados por un usuario Referencia de permisos de Microsoft Graph Con privilegios elevados Sí o no Aplicaciones con permisos relativamente eficaces para Microsoft Graph y otras API comunes de terceros de Microsoft Una designación interna basada en la misma lógica utilizada por Defender for Cloud Apps. Con privilegios excesivos (solo Grafo) Sí o no Aplicaciones con permisos de Graph API sin usar Aplicaciones con más permisos concedidos de los que están siendo utilizados por esas aplicaciones. Permisos que no son de la API de Graph Sí o no Aplicaciones con permisos para API que no son de Graph. Estas aplicaciones pueden exponerle a riesgos si las API a las que acceden reciben soporte técnico y actualizaciones limitados. Uso de datos Mayor que X GB de datos descargados y cargados al día Aplicaciones que han leído y escrito más de una cantidad especificada de datos mediante Las API de Microsoft Graph y EWS Tendencia de uso de datos X % de aumento en el uso de datos en comparación con el día anterior Las aplicaciones cuyas lecturas y escrituras de datos mediante Microsoft Graph y las API de EWS han aumentado en un porcentaje especificado en comparación con el día anterior Acceso a API (solo Graph) Mayor que las llamadas API X al día Aplicaciones que han realizado un número especificado de llamadas Graph API en un día Tendencia de acceso de API (solo Graph) X % de aumento en las llamadas API en comparación con el día anterior Aplicaciones cuyo número de llamadas Graph API han aumentado en un porcentaje especificado en comparación con el día anterior Número de usuarios que dan su consentimiento (mayor o menor que) X usuarios con consentimiento Aplicaciones a las que se ha dado su consentimiento por un número mayor o menor de usuarios de los especificados Aumento de usuarios con consentimiento X % de aumento de usuarios en los últimos 90 días Aplicaciones cuyo número de usuarios con consentimiento ha aumentado en más de un porcentaje especificado en los últimos 90 días Consentimiento de la cuenta de prioridad dado Sí o no Aplicaciones a las que los usuarios prioritarios han dado su consentimiento Un usuario con una cuenta prioritaria. Nombres de usuarios con consentimiento Seleccionar usuarios de la lista Aplicaciones con consentimiento de usuarios específicos Roles de usuarios con consentimiento Selección de roles de la lista Aplicaciones a las que los usuarios con roles específicos han dado su consentimiento La selección múltiple está permitida.

Cualquier rol Microsoft Entra con un miembro asignado debe estar disponible en esta lista.Etiquetas de confidencialidad a las que se accede Seleccione una o varias etiquetas de confidencialidad de la lista. Aplicaciones que han accedido a datos con etiquetas de confidencialidad específicas en los últimos 30 días. Servicios a los que se accede (solo Graph) Exchange o OneDrive y/o SharePoint o Teams Aplicaciones que han accedido a OneDrive, SharePoint o Exchange Online mediante Las API de Microsoft Graph y EWS La selección múltiple está permitida. Tasa de errores (solo grafo) La tasa de errores es mayor que X% en los últimos siete días Aplicaciones cuyas tasas de error Graph API en los últimos siete días son mayores que un porcentaje especificado Origen de la aplicación Externo o interno Aplicaciones que se originaron en el inquilino o se registraron en un inquilino externo Se deben cumplir todas las condiciones especificadas para que esta directiva de aplicación genere una alerta.

Cuando haya terminado de especificar las condiciones, seleccione Guardar y, a continuación, seleccione Siguiente.

En la página Definir acciones de directiva, seleccione Desactivar aplicación si desea que el gobierno de la aplicación desactive la aplicación cuando se genere una alerta basada en esta directiva, y luego, seleccione Siguiente. Tenga cuidado al aplicar acciones porque una directiva puede afectar a los usuarios y al uso legítimo de la aplicación.

En la página Definir el estado de la directiva, seleccione una de estas opciones:

- Modo de auditoría: las directivas se evalúan, pero no se producirán acciones configuradas. Las directivas en modo de auditoría aparecen con el estado de Auditoría en la lista de directivas. Debe usar el modo Auditoría para probar una nueva directiva.

- Activo: las directivas son evaluadas y las acciones configuradas se llevarán a cabo.

- Inactivo: las directivas no se evalúan y no se producirán acciones configuradas.

Revise todos los parámetros de la directiva personalizada con cuidado. Seleccione Enviar cuando esté satisfecho. También puede volver atrás y cambiar la configuración al seleccionar Editar debajo de cualquiera de las opciones.

Pruebe y supervise su nueva directiva de aplicaciones

Ahora que se ha creado la directiva de aplicación, debe supervisarla en la página Directivas para asegurarse de que registra un número esperado de alertas activas y alertas totales durante las pruebas.

Si el número de alertas es un valor inesperadamente bajo, edite la configuración de la directiva de la aplicación para asegurarse de que la ha configurado correctamente antes de establecer su estado.

Este es un ejemplo de un proceso para crear una nueva directiva, probarla y, a continuación, activarla:

- Cree la nueva directiva con la gravedad, las aplicaciones, las condiciones y las acciones establecidas en el Modo de auditoría.

- Compruebe el comportamiento esperado, como las alertas generadas.

- Si no se espera el comportamiento, edite las aplicaciones de directiva, las condiciones y la configuración de acción según sea necesario y vuelva al paso 2.

- Si el comportamiento es el esperado, edite la directiva y cambie su estado a Activo.

Por ejemplo, en el siguiente gráfico de flujo se muestran los pasos implicados:

Creación de una nueva directiva para aplicaciones de OAuth conectadas a Salesforce y Google Workspace

Las directivas para aplicaciones de OAuth desencadenan alertas solo en las directivas autorizadas por los usuarios del inquilino.

Para crear una nueva directiva de aplicación para Salesforce, Google y otras aplicaciones:

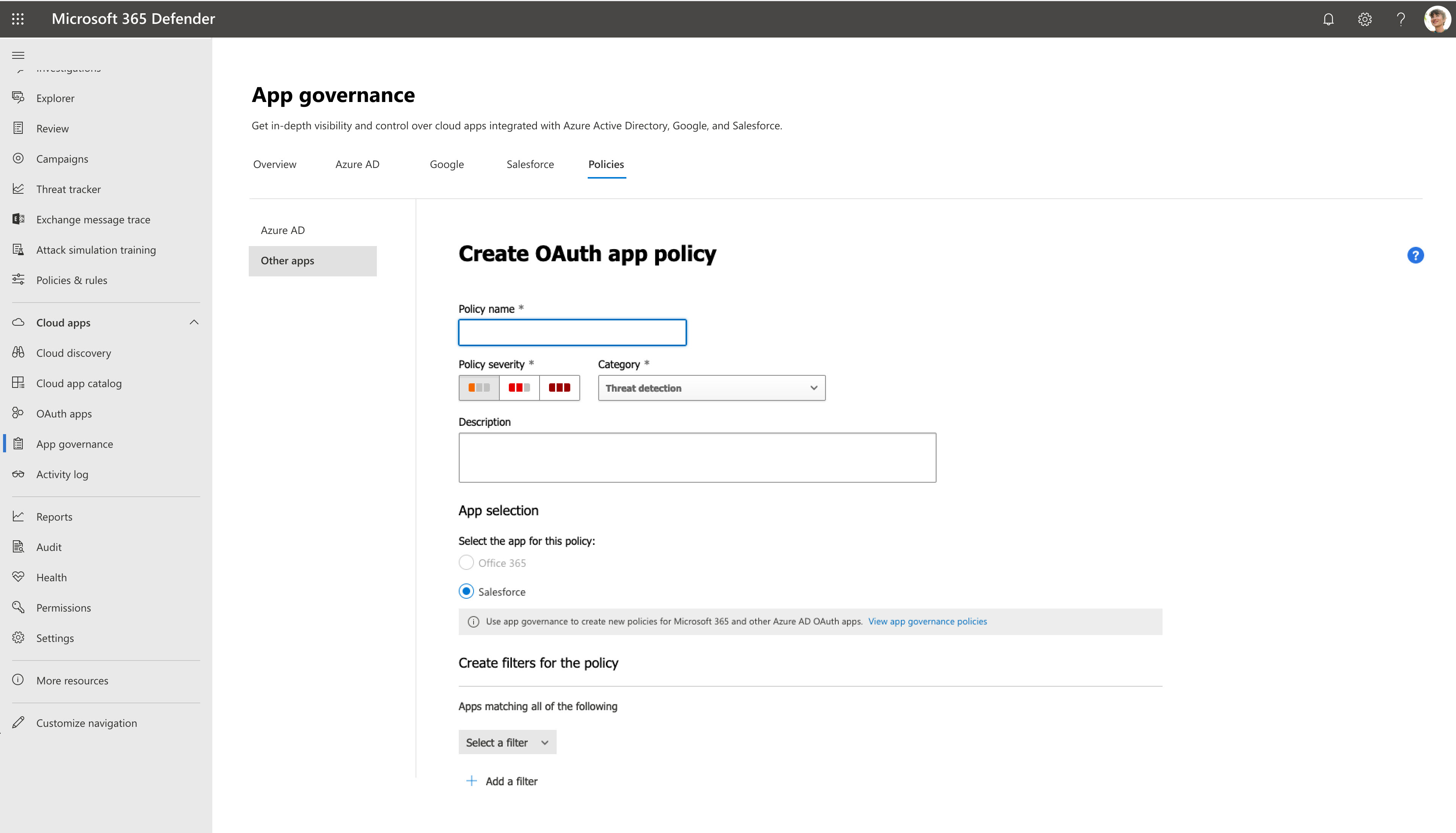

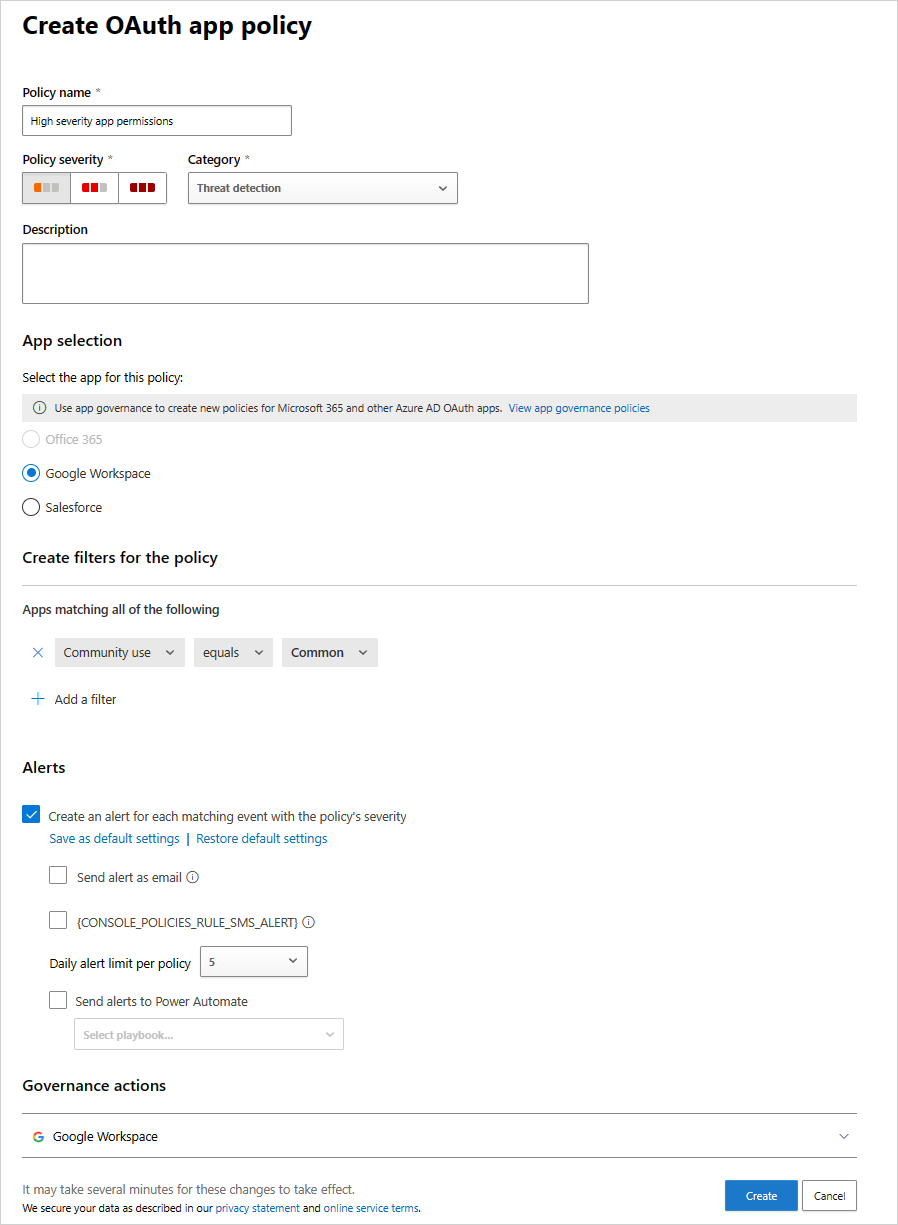

Vaya a Microsoft Defender XDR Directivas >> de gobernanza > de aplicaciones Otras aplicaciones. Por ejemplo:

Filtre las aplicaciones según sus necesidades. Por ejemplo, es posible que quiera ver todas las aplicaciones que solicitan permiso para modificar calendarios en el buzón.

Sugerencia

Use el filtro Uso de la comunidad para obtener información sobre si permitir el permiso a esta aplicación es común, poco frecuente o poco frecuente. Este filtro puede ser útil si tiene una aplicación que es poco frecuente y solicita permiso que tiene un nivel de gravedad alto o solicita permiso a muchos usuarios.

Es posible que quiera establecer la directiva en función de las pertenencias a grupos de los usuarios que autorizaron las aplicaciones. Por ejemplo, un administrador puede decidir establecer una directiva que revoque aplicaciones poco comunes si solicita permisos elevados, solo si el usuario que autorizó los permisos es miembro del grupo Administradores.

Por ejemplo:

Directivas de detección de anomalías para aplicaciones de OAuth conectadas a Salesforce y Google Workspace

Además de las directivas de aplicación de Oauth que puede crear, las aplicaciones de Defender for Cloud proporcionan directivas de detección de anomalías integradas que generan perfiles de metadatos de aplicaciones de OAuth para identificar las que son potencialmente malintencionadas.

Esta sección solo es relevante para aplicaciones de Salesforce y Google Workspace.

Nota:

Las directivas de detección de anomalías solo están disponibles para las aplicaciones de OAuth autorizadas en el Microsoft Entra ID.

No se puede modificar la gravedad de las directivas de detección de anomalías de aplicaciones de OAuth.

En la tabla siguiente se describen las directivas de detección de anomalías integradas proporcionadas por Defender for Cloud Apps:

| Policy | Descripción |

|---|---|

| Nombre de aplicación de OAuth engañoso | Examina las aplicaciones de OAuth conectadas a su entorno y desencadena una alerta cuando se detecta una aplicación con un nombre engañoso. Los nombres engañosos, como las letras extranjeras similares a las letras latinas, podrían indicar un intento de disfrazar una aplicación malintencionada como una aplicación conocida y de confianza. |

| Nombre del publicador engañoso para una aplicación de OAuth | Examina las aplicaciones de OAuth conectadas a su entorno y desencadena una alerta cuando se detecta una aplicación con un nombre de publicador engañoso. Los nombres de editor engañosos, como las letras extranjeras similares a las letras latinas, podrían indicar un intento de disfrazar una aplicación malintencionada como una aplicación procedente de un editor conocido y de confianza. |

| Consentimiento de la aplicación OAuth malintencionada | Examina las aplicaciones de OAuth conectadas a su entorno y desencadena una alerta cuando se autoriza una aplicación potencialmente malintencionada. Es posible que las aplicaciones malintencionadas de OAuth se usen como parte de una campaña de suplantación de identidad (phishing) para intentar poner en peligro a los usuarios. Esta detección usa la investigación de seguridad de Microsoft y la experiencia de inteligencia sobre amenazas para identificar aplicaciones malintencionadas. |

| Actividades sospechosas de descarga de archivos de aplicaciones de OAuth | Para obtener más información, consulte Directivas de detección de anomalías. |