Se aplica a:

¿La reducción de la superficie expuesta a ataques forma parte de Windows?

La reducción de la superficie expuesta a ataques era originalmente una característica del conjunto de características de protección contra vulnerabilidades introducidas como una actualización importante para Microsoft Defender Antivirus, en Windows 10, versión 1709. Microsoft Defender Antivirus es el componente antimalware nativo de Windows. Sin embargo, el conjunto de características de reducción total de la superficie expuesta a ataques solo está disponible con una licencia de Windows Enterprise. Tenga en cuenta también que algunas exclusiones Microsoft Defender Antivirus son aplicables a las exclusiones de reglas de reducción de superficie expuesta a ataques. Consulta Referencia de reglas de reducción de superficie expuesta a ataques: exclusiones de antivirus Microsoft Defender y reglas de reducción de superficie expuesta a ataques.

¿Tengo que tener una licencia empresarial para ejecutar reglas de reducción de superficie expuesta a ataques?

El conjunto completo de reglas y características de reducción de la superficie expuesta a ataques solo se admite si tiene una licencia empresarial para Windows 10 o Windows 11. Un número limitado de reglas puede funcionar sin una licencia de empresa. Si tiene Microsoft 365 Empresa, establezca Microsoft Defender Antivirus como solución de seguridad principal y habilite las reglas a través de PowerShell. No se admite oficialmente el uso de la reducción de superficie expuesta a ataques sin una licencia empresarial y no podrá usar todas las capacidades de reducción de la superficie expuesta a ataques.

Para obtener más información sobre las licencias de Windows, consulta licencias de Windows 10 y obtén la guía de licencias por volumen para Windows 10.

¿Se admite la reducción de superficie expuesta a ataques si tengo una licencia E3?

Sí. La reducción de la superficie expuesta a ataques es compatible con Windows Enterprise E3 y versiones posteriores.

¿Qué características se admiten con una licencia E5?

Todas las reglas admitidas con E3 también se admiten con E5.

E5 agrega una mayor integración con Defender para punto de conexión. Con E5, puede ver alertas en tiempo real, ajustar las exclusiones de reglas, configurar reglas de reducción de superficie expuesta a ataques y ver listas de informes de eventos.

¿Cuáles son las reglas de reducción de superficie expuesta a ataques admitidas actualmente?

La reducción de la superficie expuesta a ataques admite actualmente todas las reglas siguientes.

¿Qué reglas se van a habilitar? ¿O puedo activar reglas individuales?

Para ayudarle a averiguar qué es lo mejor para su entorno, se recomienda habilitar las reglas de reducción de superficie expuesta a ataques en modo de auditoría. Con este enfoque, puede determinar el posible efecto para su organización. Por ejemplo, las aplicaciones de línea de negocio.

¿Cómo funcionan las exclusiones de las reglas de reducción de superficie expuesta a ataques?

En el caso de las reglas de reducción de superficie expuesta a ataques, si agrega una exclusión, afecta a cada regla de reducción de superficie expuesta a ataques.

Las exclusiones de reglas de reducción de superficie expuesta a ataques admiten caracteres comodín, rutas de acceso y variables de entorno. Para obtener más información sobre cómo usar caracteres comodín en las reglas de reducción de superficie expuesta a ataques, consulte Configuración y validación de exclusiones basadas en la extensión de archivo y la ubicación de la carpeta.

Tenga en cuenta los siguientes elementos sobre las exclusiones de las reglas de reducción de superficie expuesta a ataques (incluidos los caracteres comodín y las variables de desarrollo):

- La mayoría de las exclusiones de reglas de reducción de superficie expuesta a ataques son independientes de las exclusiones de antivirus de Microsoft Defender. Sin embargo, las exclusiones Microsoft Defender Antivirus se aplican a algunas reglas de reducción de superficie expuesta a ataques. Consulta Referencia de reglas de reducción de superficie expuesta a ataques: exclusiones de antivirus Microsoft Defender y reglas de reducción de superficie expuesta a ataques.

- No se pueden usar caracteres comodín para definir una letra de unidad.

- Si desea excluir más de una carpeta, en una ruta de acceso, use varias instancias de

\*\para indicar varias carpetas anidadas (por ejemplo,c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager admite caracteres comodín (* o ?).

- Si desea excluir un archivo que contiene caracteres aleatorios (generación de archivos automatizada), puede usar el símbolo "?" (por ejemplo,

C:\Folder\fileversion?.docx) - Las exclusiones de reducción de superficie expuesta a ataques en directiva de grupo no admiten comillas (el motor controla de forma nativa la ruta de acceso larga, los espacios, etc., por lo que no es necesario usar comillas).

- Las reglas de reducción de superficie expuesta a ataques se ejecutan en la cuenta NT AUTHORITY\SYSTEM, por lo que las variables de entorno se limitan a las variables de máquina.

Cómo sé lo que necesito excluir?

Las distintas reglas de reducción de superficie expuesta a ataques tienen diferentes flujos de protección. Piense siempre en la regla de reducción de la superficie expuesta a ataques que está configurando y en cómo se desplaza el flujo de ejecución real.

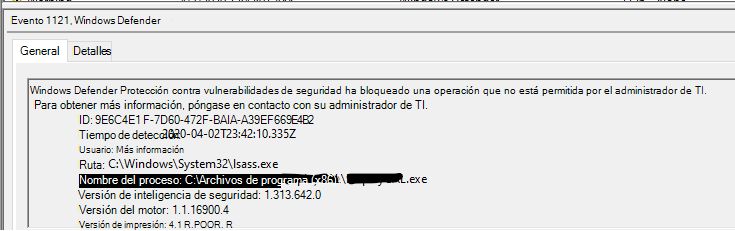

Ejemplo: Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows La lectura directamente del proceso del Subsistema de autoridad de seguridad local (LSASS) puede suponer un riesgo para la seguridad, ya que podría exponer las credenciales corporativas.

Esta regla impide que los procesos que no son de confianza tengan acceso directo a la memoria LSASS. Cada vez que un proceso intenta usar la función OpenProcess() para acceder a LSASS, con un derecho de acceso de PROCESS_VM_READ, la regla bloquea específicamente ese derecho de acceso.

En el ejemplo anterior, si realmente tuviera que crear una excepción para el proceso en el que se bloqueó el derecho de acceso, agregar el nombre de archivo junto con la ruta de acceso completa lo excluiría de que se bloqueara y después de que se le permitiera acceder a la memoria del proceso LSASS. El valor de 0 significa que las reglas de reducción de superficie expuesta a ataques omiten este archivo o proceso y no lo bloquean o auditan.

Cómo configurar exclusiones por regla?

Para obtener información sobre cómo configurar exclusiones por regla, vea Probar reglas de reducción de superficie expuesta a ataques.

¿Cuáles son las reglas que Microsoft recomienda habilitar?

Se recomienda habilitar todas las reglas posibles. Sin embargo, hay algunos casos en los que no se debe habilitar una regla. Por ejemplo, no se recomienda habilitar la regla bloquear las creaciones de procesos que se originen a partir de comandos PSExec y WMI, si usa Microsoft Endpoint Configuration Manager (o System Center Configuration Manager - SCCM) para administrar los puntos de conexión.

Le recomendamos encarecidamente que lea cada información o advertencia específica de la regla, que están disponibles en nuestra documentación pública. abarcando varios pilares de protección, como Office, Credenciales, Scripts, Correo electrónico, etc. Todas las reglas de reducción de superficie expuesta a ataques, excepto la persistencia de bloques mediante la suscripción de eventos WMI, se admiten en Windows 1709 y versiones posteriores:

- Bloquear el abuso de controladores firmados vulnerables explotados

- Bloquear el contenido ejecutable del cliente de correo electrónico y el correo web

- Impedir que todas las aplicaciones de Office creen procesos secundarios

- Impedir que las aplicaciones de Office creen contenido ejecutable

- Impedir que las aplicaciones de Office inserten código en otros procesos

- Impedir que JavaScript o VBScript inicien contenido ejecutable descargado

- Bloquear la ejecución de scripts potencialmente ofuscados

- Bloquear llamadas API win32 desde una macro de Office

- Uso de protección avanzada contra ransomware

- Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)

- Bloquear las creaciones de procesos que se originen a partir de comandos PSExec y WMI

- Bloquear procesos que no son de confianza y no firmados que se ejecutan desde USB

- Impedir que los archivos ejecutables se ejecuten a menos que cumplan un criterio de prevalencia, edad o lista de confianza

- Impedir que las aplicaciones de comunicación de Office creen procesos secundarios

- Impedir que Adobe Reader cree procesos secundarios

- Bloquear la persistencia a través de la suscripción de eventos WMI

¿Está habilitado el subsistema de autoridad de seguridad local de forma predeterminada?

El estado predeterminado de la regla de reducción de surface de ataque "Bloquear el robo de credenciales del subsistema de entidad de seguridad local (lsass.exe)" cambia de No configurado a Configurado y el modo predeterminado establecido en Bloquear. Todas las demás reglas de reducción de superficie expuesta a ataques permanecen en su estado predeterminado: No configurado. Ya se ha incorporado lógica de filtrado adicional en la regla para reducir las notificaciones del usuario final. Los clientes pueden configurar la regla en los modos Auditar, Advertir o Deshabilitado , lo que invalida el modo predeterminado. La funcionalidad de esta regla es la misma, tanto si la regla está configurada en el modo de forma predeterminada como si habilita el modo de bloqueo manualmente.

¿Cuáles son algunas buenas recomendaciones para empezar a trabajar con la reducción de la superficie expuesta a ataques?

Pruebe cómo afectan las reglas de reducción de superficie expuesta a ataques a su organización antes de habilitarlas mediante la ejecución de reglas de reducción de superficie expuesta a ataques en modo de auditoría durante un breve período de tiempo. Mientras ejecuta las reglas en modo de auditoría, puede identificar cualquier aplicación de línea de negocio que pueda bloquearse erróneamente y excluirlas de la reducción de la superficie expuesta a ataques.

Las organizaciones más grandes deben considerar la posibilidad de implementar reglas de reducción de la superficie expuesta a ataques en "anillos", mediante la auditoría y habilitación de reglas en subconjuntos cada vez más amplios de dispositivos. Puede organizar los dispositivos de su organización en anillos mediante Intune o una herramienta de administración de directiva de grupo.

¿Cuánto tiempo debo probar una regla de reducción de superficie expuesta a ataques en modo de auditoría antes de habilitarla?

Mantenga la regla en modo de auditoría durante unos 30 días para obtener una buena línea base para el funcionamiento de la regla una vez que esté activa en toda la organización. Durante el período de auditoría, puede identificar las aplicaciones de línea de negocio que puedan bloquearse mediante la regla y configurar la regla para excluirlas.

Estoy haciendo el cambio de una solución de seguridad de terceros a Defender para punto de conexión. ¿Existe una manera "fácil" de exportar reglas desde otra solución de seguridad para reducir la superficie expuesta a ataques?

En la mayoría de los casos, es más fácil y mejor empezar con las recomendaciones de línea base sugeridas por Defender para punto de conexión que intentar importar reglas desde otra solución de seguridad. A continuación, use herramientas como el modo de auditoría, la supervisión y el análisis para configurar la nueva solución para satisfacer sus necesidades únicas.

La configuración predeterminada para la mayoría de las reglas de reducción de superficie expuesta a ataques, combinada con la protección en tiempo real de Defender for Endpoint, protege contra un gran número de vulnerabilidades y vulnerabilidades.

Desde Defender para punto de conexión, puede actualizar las defensas con indicadores personalizados para permitir y bloquear determinados comportamientos de software. La reducción de la superficie expuesta a ataques también permite cierta personalización de reglas, en forma de exclusiones de archivos y carpetas. Como regla general, es mejor auditar una regla durante un período de tiempo y configurar exclusiones para cualquier aplicación de línea de negocio que pueda bloquearse.

¿La reducción de superficie expuesta a ataques admite exclusiones de archivos o carpetas que incluyen variables del sistema y caracteres comodín en la ruta de acceso?

Sí. Para obtener más información sobre cómo excluir archivos o carpetas de las reglas de reducción de la superficie expuesta a ataques, consulte Exclusión de archivos y carpetas de reglas de reducción de superficie expuesta a ataques y para obtener más información sobre el uso de variables del sistema y caracteres comodín en rutas de acceso de archivoexcluidas, vea Configurar y validar exclusiones basadas en la extensión de archivo y la ubicación de la carpeta.

¿Las reglas de reducción de superficie expuesta a ataques cubren todas las aplicaciones de forma predeterminada?

Depende de la regla. La mayoría de las reglas de reducción de superficie expuesta a ataques cubren el comportamiento de los productos y servicios de Microsoft Office, como Word, Excel, PowerPoint y OneNote o Outlook. Algunas reglas de reducción de superficie expuesta a ataques, como la ejecución en bloque de scripts potencialmente ofuscados, son más generales en el ámbito.

¿La reducción de superficie expuesta a ataques admite soluciones de seguridad de terceros?

la reducción de superficie expuesta a ataques usa Microsoft Defender Antivirus para bloquear las aplicaciones. No es posible configurar la reducción de la superficie expuesta a ataques para usar otra solución de seguridad para el bloqueo en este momento.

Tengo una licencia E5 y he habilitado algunas reglas de reducción de superficie expuesta a ataques junto con Defender para punto de conexión. ¿Es posible que un evento de reducción de superficie expuesta a ataques no aparezca en la escala de tiempo de eventos de Defender for Endpoint?

Cada vez que una regla de reducción de superficie expuesta a ataques desencadena una notificación localmente, también se envía un informe sobre el evento al portal de Defender para punto de conexión. Si tiene problemas para encontrar el evento, puede filtrar la escala de tiempo de los eventos mediante el cuadro de búsqueda. También puede ver los eventos de reducción de la superficie expuesta a ataques visitando Ir a la administración de superficies expuestas a ataques, desde el icono Administración de configuración de la barra de tareas de Defender for Cloud. La página de administración de superficie expuesta a ataques incluye una pestaña para las detecciones de informes, que incluye una lista completa de eventos de regla de reducción de superficie expuesta a ataques notificados a Defender para punto de conexión.

Aplicó una regla mediante GPO. Ahora, cuando intento comprobar las opciones de indexación de la regla en Microsoft Outlook, recibo un mensaje que indica "Acceso denegado".

Intente abrir las opciones de indexación directamente desde Windows 10 o Windows 11.

Seleccione el icono de Búsqueda en la barra de tareas de Windows.

Escriba opciones de indexación en el cuadro de búsqueda.

¿Son los criterios usados por la regla "Bloquear la ejecución de archivos ejecutables a menos que cumplan un criterio de prevalencia, edad o lista de confianza", configurable por un administrador?

No. La protección en la nube de Microsoft mantiene los criterios utilizados por esta regla para mantener actualizada constantemente la lista de confianza con los datos recopilados de todo el mundo. Los administradores locales no tienen acceso de escritura para modificar estos datos. Si quiere configurar esta regla para adaptarla a su empresa, puede agregar determinadas aplicaciones a la lista de exclusiones para evitar que se desencadene la regla.

He habilitado la regla de reducción de la superficie expuesta a ataques, "Bloquear la ejecución de archivos ejecutables a menos que cumplan un criterio de prevalencia, edad o lista de confianza". Después de algún tiempo, he actualizado un fragmento de software y la regla ahora lo está bloqueando, aunque no lo hubiera hecho antes. ¿Ha ido algo mal?

Esta regla se basa en que cada aplicación tenga una reputación conocida, medida por la prevalencia, la edad o la inclusión en una lista de aplicaciones de confianza. La decisión de la regla de bloquear o permitir una aplicación se determina en última instancia mediante la evaluación de estos criterios por parte de Microsoft Cloud Protection.

Normalmente, la protección en la nube puede determinar que una nueva versión de una aplicación es lo suficientemente similar a las versiones anteriores que no es necesario volver a evaluar en longitud. Sin embargo, la aplicación puede tardar algún tiempo en crear reputación después de cambiar de versión, especialmente después de una actualización importante. Mientras tanto, puede agregar la aplicación a la lista de exclusiones para evitar que esta regla bloquee aplicaciones importantes. Si suele actualizar y trabajar con nuevas versiones de aplicaciones, puede optar por ejecutar esta regla en modo de auditoría.

Recientemente he habilitado la regla de reducción de la superficie expuesta a ataques, "Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)" y recibo un gran número de notificaciones. ¿Qué pasa?

Una notificación generada por esta regla no indica necesariamente actividad malintencionada; sin embargo, esta regla sigue siendo útil para bloquear la actividad malintencionada, ya que el malware suele tener como objetivo lsass.exe obtener acceso ilícito a las cuentas. El proceso de lsass.exe almacena las credenciales de usuario en memoria después de que un usuario haya iniciado sesión. Windows usa estas credenciales para validar usuarios y aplicar directivas de seguridad locales.

Dado que muchos procesos legítimos a lo largo de un día típico llaman a lsass.exe para obtener credenciales, esta regla puede ser especialmente ruidoso. Si una aplicación legítima conocida hace que esta regla genere un número excesivo de notificaciones, puede agregarla a la lista de exclusión. La mayoría de las demás reglas de reducción de superficie expuesta a ataques generan un número relativamente menor de notificaciones, en comparación con esta, ya que la llamada a lsass.exe es típica del funcionamiento normal de muchas aplicaciones.

¿Es una buena idea habilitar la regla "Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)", junto con la protección de LSA?

La habilitación de esta regla no proporciona protección adicional si también tiene habilitada la protección de LSA . Tanto la regla como la protección de LSA funcionan de la misma manera, por lo que tener ambos en ejecución al mismo tiempo sería redundante. Sin embargo, a veces es posible que no pueda habilitar la protección de LSA. En esos casos, puede habilitar esta regla para proporcionar una protección equivalente contra el malware que tiene como destino lsass.exe.

Consulte también

- Introducción a la reducción de la superficie expuesta a ataques

- Evaluar las reglas de la reducción de la superficie expuesta a ataques

- Implementación de reglas de reducción de superficie expuesta a ataques Paso 3: Implementar reglas de reducción de superficie expuesta a ataques

- Habilitar las reglas de la reducción de superficie expuesta a ataques

- Compatibilidad de Microsoft Defender Antivirus con otros antivirus o antimalware