Protección en la nube y envío de ejemplo en el Antivirus de Microsoft Defender

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Antivirus de Microsoft Defender

Plataformas

Windows

macOS

Linux

Windows Server

Antivirus de Microsoft Defender usa muchos mecanismos inteligentes para detectar malware. Una de las funcionalidades más eficaces es la capacidad de aplicar el poder de la nube para detectar malware y realizar análisis rápidos. La protección en la nube y el envío automático de muestras funcionan junto con el Antivirus de Microsoft Defender para ayudar a protegerse frente a amenazas nuevas y emergentes.

Si se detecta un archivo sospechoso o malintencionado, se envía un ejemplo al servicio en la nube para su análisis mientras antivirus de Microsoft Defender bloquea el archivo. En cuanto se realiza una determinación, lo que sucede rápidamente, el antivirus de Microsoft Defender libera o bloquea el archivo.

En este artículo se proporciona información general sobre la protección en la nube y el envío automático de ejemplos en Antivirus de Microsoft Defender. Para más información sobre la protección en la nube, consulte Protección en la nube y Antivirus de Microsoft Defender.

Cómo funcionan conjuntamente la protección en la nube y el envío de ejemplos

Para comprender cómo funciona la protección en la nube junto con el envío de ejemplo, puede ser útil comprender cómo Defender para punto de conexión protege contra amenazas. Microsoft Intelligent Security Graph supervisa los datos de amenazas de una amplia red de sensores. Microsoft capas de modelos de aprendizaje automático basados en la nube que pueden evaluar archivos basados en señales del cliente y la vasta red de sensores y datos en Intelligent Security Graph. Este enfoque ofrece a Defender para punto de conexión la capacidad de bloquear muchas amenazas nunca vistas.

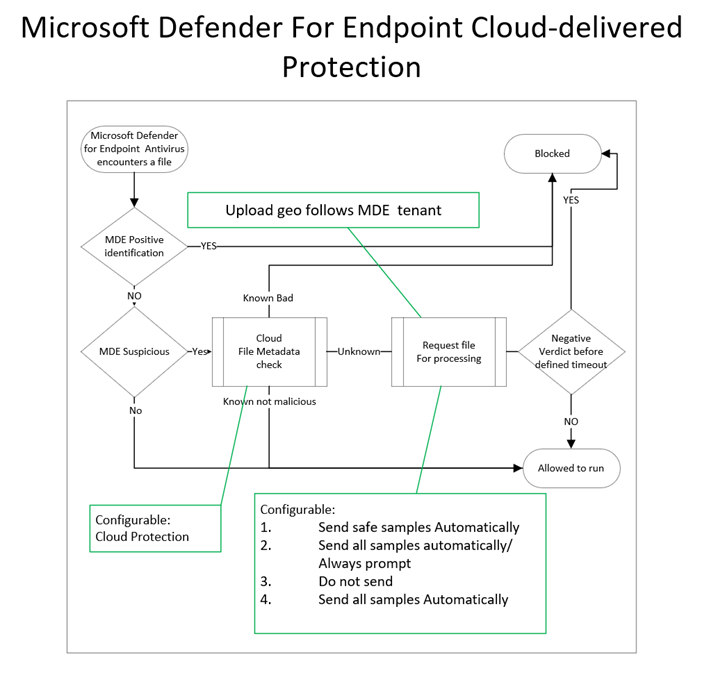

En la imagen siguiente se muestra el flujo de protección en la nube y el envío de ejemplo con el Antivirus de Microsoft Defender:

Antivirus de Microsoft Defender y protección en la nube bloquean automáticamente las amenazas más nuevas y nunca vistas a primera vista mediante los métodos siguientes:

Modelos de aprendizaje automático ligeros basados en cliente, bloqueando malware nuevo y desconocido.

Análisis de comportamiento local, detener ataques basados en archivos y sin archivos.

Antivirus de alta precisión, detectando malware común a través de técnicas genéricas y heurísticas.

La protección avanzada basada en la nube se proporciona para los casos en los que Antivirus de Microsoft Defender que se ejecuta en el punto de conexión necesita más inteligencia para comprobar la intención de un archivo sospechoso.

En caso de que antivirus de Microsoft Defender no pueda tomar una determinación clara, los metadatos de archivo se envían al servicio de protección en la nube. A menudo, en milisegundos, el servicio de protección en la nube puede determinar en función de los metadatos si el archivo es malintencionado o no una amenaza.

- La consulta en la nube de metadatos de archivo puede ser el resultado del comportamiento, la marca de la web u otras características en las que no se determina un veredicto claro.

- Se envía una pequeña carga de metadatos, con el objetivo de alcanzar un veredicto de malware o no una amenaza. Los metadatos no incluyen información de identificación personal (PII). La información, como los nombres de archivo, se aplica un hash.

- Puede ser sincrónico o asincrónico. En el caso de sincrónico, el archivo no se abrirá hasta que la nube represente un veredicto. Para asincrónico, el archivo se abre mientras la protección en la nube realiza su análisis.

- Los metadatos pueden incluir atributos pe, atributos de archivo estáticos, atributos dinámicos y contextuales, etc. (consulte Ejemplos de metadatos enviados al servicio de protección en la nube).

Después de examinar los metadatos, si la protección en la nube del Antivirus de Microsoft Defender no puede llegar a un veredicto concluyente, puede solicitar un ejemplo del archivo para su posterior inspección. Esta solicitud respeta la configuración de configuración para el envío de ejemplo:

Enviar muestras seguras automáticamente

- Las muestras seguras son ejemplos que se consideran que no suelen contener datos de PII, como .bat, .scr, .dll, .exe.

- Si es probable que el archivo contenga PII, el usuario obtiene una solicitud para permitir el envío de ejemplo de archivo.

- Esta opción es la predeterminada en Windows, macOS y Linux.

Siempre preguntar

- Si se configura, siempre se solicita al usuario el consentimiento antes del envío de archivos.

- Esta configuración no está disponible en la protección en la nube de macOS y Linux.

Enviar todos los ejemplos automáticamente

- Si se configura, todos los ejemplos se envían automáticamente

- Si desea que el envío de ejemplo incluya macros incrustadas en documentos de Word, debe elegir "Enviar todos los ejemplos automáticamente".

- Esta configuración no está disponible en la protección en la nube de macOS.

No enviar

- Impide "bloquear a primera vista" en función del análisis de ejemplo de archivo

- "No enviar" es el equivalente a la configuración "Deshabilitado" en la directiva de macOS y "Ninguno" en la directiva de Linux.

- Los metadatos se envían para las detecciones incluso cuando el envío de ejemplo está deshabilitado

Una vez enviados los archivos a la protección en la nube, los archivos enviados se pueden examinar, detonar y procesar a través de modelos de aprendizaje automático de análisis de macrodatos para llegar a un veredicto. La desactivación de la protección entregada en la nube limita el análisis a solo lo que el cliente puede proporcionar a través de modelos de aprendizaje automático locales y funciones similares.

Importante

Bloquear a primera vista (BAFS) proporciona detonación y análisis para determinar si un archivo o proceso es seguro. BAFS puede retrasar momentáneamente la apertura de un archivo hasta que se alcance un veredicto. Si deshabilita el envío de ejemplo, BAFS también está deshabilitado y el análisis de archivos solo se limita a metadatos. Se recomienda mantener habilitados el envío de muestras y BAFS. Para obtener más información, consulte ¿Qué es "bloquear a primera vista"?

Niveles de protección en la nube

La protección en la nube está habilitada de forma predeterminada en el Antivirus de Microsoft Defender. Se recomienda mantener habilitada la protección en la nube, aunque puede configurar el nivel de protección para su organización. Consulte Especificación del nivel de protección entregado en la nube para antivirus de Microsoft Defender.

Configuración de envío de ejemplo

Además de configurar el nivel de protección en la nube, puede configurar los valores de envío de ejemplo. Puede elegir entre varias opciones:

- Enviar muestras seguras automáticamente (el comportamiento predeterminado)

- Enviar todos los ejemplos automáticamente

- No enviar ejemplos

Sugerencia

El uso de la Send all samples automatically opción proporciona una mejor seguridad, ya que los ataques de phishing se usan para una gran cantidad de ataques de acceso inicial.

Para obtener información sobre las opciones de configuración mediante Intune, Configuration Manager, directiva de grupo o PowerShell, consulte Activar la protección en la nube en el Antivirus de Microsoft Defender.

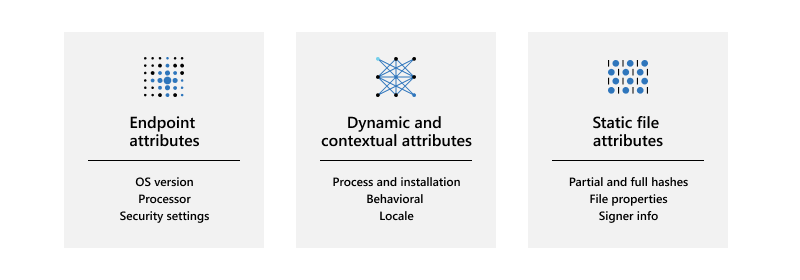

Ejemplos de metadatos enviados al servicio de protección en la nube

En la tabla siguiente se enumeran ejemplos de metadatos enviados para su análisis por protección en la nube:

| Tipo | Atributo |

|---|---|

| Atributos de máquina | OS version Processor Security settings |

| Atributos dinámicos y contextuales |

Proceso e instalación ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships Comportamiento Connection IPs System changes API calls Process injection Locale Locale setting Geographical location |

| Atributos de archivo estáticos |

Hashes parciales y completos ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 Propiedades de archivo FileName FileSize Información del firmante AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

Los ejemplos se tratan como datos de clientes

Por si se pregunta qué ocurre con los envíos de ejemplo, Defender para punto de conexión trata todos los ejemplos de archivo como datos de cliente. Microsoft respeta las opciones geográficas y de retención de datos que ha seleccionado su organización al incorporarse a Defender para punto de conexión.

Además, Defender for Endpoint ha recibido varias certificaciones de cumplimiento, lo que demuestra la adhesión continua a un sofisticado conjunto de controles de cumplimiento:

- ISO 27001

- ISO 27018

- SOC I, II, III

- PCI

Para obtener más información, consulte los recursos siguientes:

- Ofertas de cumplimiento de Azure

- Portal de confianza del servicio

- Privacidad y almacenamiento de datos de Microsoft Defender para punto de conexión

Otros escenarios de envío de ejemplo de archivo

Hay dos escenarios más en los que Defender para punto de conexión podría solicitar un ejemplo de archivo que no esté relacionado con la protección en la nube en el Antivirus de Microsoft Defender. Estos escenarios se describen en la tabla siguiente:

| Escenario | Descripción |

|---|---|

| Colección manual de ejemplos de archivos en el portal de Microsoft Defender | Al incorporar dispositivos a Defender para punto de conexión, puede configurar los valores para la detección y respuesta de puntos de conexión (EDR). Por ejemplo, hay una configuración para habilitar colecciones de ejemplo desde el dispositivo, que se puede confundir fácilmente con la configuración de envío de ejemplo descrita en este artículo. La configuración de EDR controla la recopilación de ejemplos de archivos de los dispositivos cuando se solicita a través del portal de Microsoft Defender y está sujeta a los roles y permisos ya establecidos. Esta configuración puede permitir o bloquear la recopilación de archivos desde el punto de conexión para características como el análisis profundo en el portal de Microsoft Defender. Si esta configuración no está configurada, el valor predeterminado es habilitar la recopilación de ejemplo. Obtenga información sobre las opciones de configuración de Defender para punto de conexión, consulte Incorporación de herramientas y métodos para dispositivos Windows 10 en Defender para punto de conexión. |

| Análisis automatizado de contenido de investigación y respuesta | Cuando las investigaciones automatizadas se ejecutan en dispositivos (cuando se configuran para ejecutarse automáticamente en respuesta a una alerta o se ejecutan manualmente), los archivos que se identifican como sospechosos se pueden recopilar de los puntos de conexión para una inspección adicional. Si es necesario, la característica de análisis de contenido de archivos para investigaciones automatizadas se puede deshabilitar en el portal de Microsoft Defender. Los nombres de extensión de archivo también se pueden modificar para agregar o quitar extensiones para otros tipos de archivo que se enviarán automáticamente durante una investigación automatizada. Para más información, consulte Administración de cargas de archivos de automatización. |

Sugerencia

Si busca información relacionada con el antivirus para otras plataformas, consulte:

- Establecer las preferencias para Microsoft Defender para punto de conexión en macOS

- Microsoft Defender para punto de conexión en Mac

- Configuración de las directivas de antivirus de macOS para Antivirus de Microsoft Defender para Intune

- Establecer preferencias para Microsoft Defender para punto de conexión en Linux

- Microsoft Defender para punto de conexión en Linux

- Configurar Defender para punto de conexión en características de Android

- Configurar Microsoft Defender para punto de conexión en las características iOS

Vea también

Información sobre los servicios de protección de última generación

Configure la corrección para las detecciones del Antivirus de Microsoft Defender.

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.