Guía de implementación avanzada para Microsoft Defender para punto de conexión en Linux

En este artículo se proporcionan instrucciones de implementación avanzadas para Microsoft Defender para punto de conexión en Linux. Obtendrá un breve resumen de los pasos de implementación, obtendrá información sobre los requisitos del sistema y, a continuación, se le guiará por los pasos de implementación reales. También aprenderá a comprobar que el dispositivo se ha incorporado correctamente.

Para obtener información sobre las funcionalidades de Microsoft Defender para punto de conexión, consulte Funcionalidades avanzadas de Microsoft Defender para punto de conexión.

Para obtener información sobre otras formas de implementar Microsoft Defender para punto de conexión en Linux, consulte:

- Implementación manual

- Implementación basada en Puppet

- Implementación basada en Ansible

- Implementar Defender para punto de conexión en Linux con Chef

Resumen de la implementación

Obtenga información sobre las instrucciones generales sobre un Microsoft Defender para punto de conexión típico en la implementación de Linux. La aplicabilidad de algunos pasos viene determinada por los requisitos del entorno linux.

Captura de datos de rendimiento desde el punto de conexión.

Nota:

Considere la posibilidad de realizar los siguientes elementos opcionales, aunque no sean Microsoft Defender para punto de conexión específicos, tienden a mejorar el rendimiento en sistemas Linux.

(Opcional) Compruebe si hay errores del sistema de archivos 'fsck' (similar a chkdsk).

(Opcional) Actualice los controladores del subsistema de almacenamiento.

Confirme que se cumplen los requisitos del sistema y las recomendaciones de recursos.

Agregue la solución existente a la lista de exclusión de Microsoft Defender Antivirus.

Configure Microsoft Defender para punto de conexión en la configuración de antimalware de Linux.

Use Ansible, Puppet o Chef para administrar Microsoft Defender para punto de conexión en Linux.

Solución de problemas de instalación de Microsoft Defender para punto de conexión en Linux.

Compruebe la comunicación con Microsoft Defender para punto de conexión back-end.

Compruebe que puede obtener "Platform Novedades" (actualizaciones del agente).

Solución de problemas de uso elevado de CPU por ISV, aplicaciones Linux o scripts.

1. Preparación del entorno de red

Agregue las direcciones URL o direcciones IP de Microsoft Defender para punto de conexión a la lista permitida y evite que el tráfico se inspeccione mediante SSL.

Conectividad de red de Microsoft Defender para punto de conexión

Siga estos pasos para comprobar la conectividad de red de Microsoft Defender para punto de conexión:

Consulte Paso 1: Permitir destinos para el tráfico de Microsoft Defender para punto de conexión que se permite para el tráfico de Microsoft Defender para punto de conexión.

Si los servidores Linux están detrás de un proxy, establezca la configuración del proxy. Para obtener más información, consulte Configuración de la configuración del proxy.

Compruebe que el tráfico no se está inspeccionando mediante la inspección SSL (inspección de TLS). Este es el problema relacionado con la red más común al configurar Microsoft Defender punto de conexión; consulte Comprobación de que la inspección SSL no se realiza en el tráfico de red.

Nota:

- El tráfico de Defender para punto de conexión NO debe inspeccionarse mediante la inspección SSL (inspección de TLS). Esto se aplica a todos los sistemas operativos compatibles (Windows, Linux y MacOS).

- Para permitir la conectividad con el conjunto consolidado de direcciones URL o direcciones IP, asegúrese de que los dispositivos ejecutan las versiones de componentes más recientes. Consulte Incorporación de dispositivos con conectividad simplificada para Microsoft Defender para punto de conexión para obtener más información.

Para obtener más información, consulte Solución de problemas de conectividad en la nube.

Paso 1: Permitir destinos para el tráfico de Microsoft Defender para punto de conexión

- Vaya al PASO 1: Configuración del entorno de red para garantizar la conectividad con el servicio Defender para punto de conexión para encontrar los destinos pertinentes que deben ser accesibles para los dispositivos dentro del entorno de red.

- Configuración del firewall, proxy o red para permitir las direcciones URL o direcciones IP pertinentes

Paso 2: Configurar la configuración del proxy

Si los servidores Linux están detrás de un proxy, use las siguientes instrucciones de configuración.

En la tabla siguiente se muestra la configuración de proxy admitida:

| Compatible | No se admite |

|---|---|

| Proxy transparente | Configuración automática de proxy (PAC, un tipo de proxy autenticado) |

| Configuración de proxy estático manual | Protocolo de detección automática de proxy web (WPAD, un tipo de proxy autenticado) |

- Conexiones de red

- Perfil de configuración completo

- Configuración del proxy estático

- Solución de problemas de conectividad en un escenario de proxy estático

Paso 3: Comprobar que la inspección ssl no se está realizando en el tráfico de red

Para evitar ataques man-in-the-middle, todo el tráfico hospedado de Microsoft Azure usa el anclaje de certificados. Como resultado, no se permiten las inspecciones SSL por parte de los principales sistemas de firewall. Debe omitir la inspección SSL para las direcciones URL de Microsoft Defender para punto de conexión. Para obtener información adicional sobre el proceso de anclaje de certificados, consulte enterprise-certificate-pinning.

Solucionar problemas de conectividad en la nube

Para obtener más información, consulte Solución de problemas de conectividad en la nube para Microsoft Defender para punto de conexión en Linux.

2. Captura de datos de rendimiento desde el punto de conexión

Capture los datos de rendimiento de los puntos de conexión que tienen instalado Defender para punto de conexión. Esto incluye la disponibilidad del espacio en disco en todas las particiones montadas, el uso de memoria, la lista de procesos y el uso de CPU (agregado en todos los núcleos).

3. (Opcional) Comprobación de errores del sistema de archivos 'fsck' (similar a chkdsk)

Cualquier sistema de archivos podría terminar dañado, por lo que antes de instalar cualquier software nuevo, sería bueno instalarlo en un sistema de archivos correcto.

4. (Opcional) Actualizar controladores del subsistema de almacenamiento

Un controlador o firmware más reciente en un subsistema de almacenamiento podría ayudar con el rendimiento o la confiabilidad.

5. (Opcional) Actualizar controladores nic

Un controlador o firmware más reciente en una NIC o un software de formación de equipos NIC podría ayudar a mejorar el rendimiento o la confiabilidad.

6. Confirmar que se cumplen los requisitos del sistema y las recomendaciones de recursos

En la sección siguiente se proporciona información sobre las versiones y recomendaciones compatibles de Linux para los recursos.

Para obtener una lista detallada de distribuciones de Linux admitidas, consulte Requisitos del sistema.

| Recurso | Recomendación |

|---|---|

| Espacio en disco | Mínimo: 2 GB NOTA: Es posible que se necesite más espacio en disco si los diagnósticos en la nube están habilitados para las recopilaciones de bloqueos. |

| RAM | 1 GB Se prefieren 4 GB |

| CPU | Si el sistema Linux solo ejecuta un vcpu, se recomienda aumentarlo a dos vcpu Se prefieren 4 núcleos |

| Versión del sistema operativo | Controlador de filtro de kernel | Comentarios |

|---|---|---|

| RHEL 7.x, RHEL 8.x y RHEL 9.x | Sin controlador de filtro de kernel, la opción fanotify kernel debe estar habilitada | similar al Administrador de filtros (fltmgr, accesible a través fltmc.exede ) en Windows |

7. Agregue la solución existente a la lista de exclusión de Microsoft Defender Antivirus.

Este paso del proceso de instalación implica agregar Defender para punto de conexión a la lista de exclusión de la solución de endpoint protection existente y cualquier otro producto de seguridad que use su organización. Puede elegir entre varios métodos para agregar sus exclusiones a Microsoft Defender Antivirus.

Sugerencia

Para obtener ayuda para configurar exclusiones, consulte la documentación del proveedor de soluciones.

La capacidad de ejecutar Microsoft Defender para punto de conexión en Linux junto con un producto antimalware que no sea de Microsoft depende de los detalles de implementación de ese producto. Si el otro producto antimalware usa fanotify, debe desinstalarse para eliminar los efectos secundarios de rendimiento y estabilidad resultantes de la ejecución de dos agentes en conflicto.

Para comprobar si hay un antimalware que no es de Microsoft que ejecuta FANotify, puede ejecutar

mdatp healthy comprobar el resultado:

En "conflicting_applications", si ve un resultado distinto de "no disponible", desinstale el antimalware que no es de Microsoft.

Si no desinstala el producto antimalware que no es de Microsoft, es posible que se produzcan comportamientos inesperados, como problemas de rendimiento, problemas de estabilidad, como bloqueos de sistemas o pánicos en el kernel.

Para identificar los Microsoft Defender para punto de conexión en los procesos y rutas de acceso de Linux que se deben excluir en el producto antimalware que no es de Microsoft, ejecute

systemctl status -l mdatp.Excluya los siguientes procesos del producto antimalware que no es de Microsoft:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Excluya las siguientes rutas de acceso del producto antimalware que no es de Microsoft:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Tenga en cuenta los siguientes puntos sobre exclusiones

Al agregar exclusiones a Microsoft Defender exámenes antivirus, debe agregar exclusiones de ruta de acceso y proceso.

Nota:

- Las exclusiones antivirus se aplican al motor antivirus.

- Los indicadores allow/block se aplican al motor antivirus.

Tenga en cuenta los siguientes puntos:

- Las exclusiones de ruta de acceso excluyen archivos específicos y el acceso a esos archivos.

- Las exclusiones de proceso excluyen todo lo que toca un proceso, pero no excluye el propio proceso.

- Enumere las exclusiones de proceso mediante su ruta de acceso completa y no solo por su nombre. (El método de solo nombre es menos seguro).

- Si enumera cada archivo ejecutable como una exclusión de ruta de acceso y una exclusión de proceso, el proceso y lo que toque se excluyen.

Sugerencia

Revise "Errores comunes que se deben evitar al definir exclusiones", específicamente Ubicaciones de carpetas y Procesa las secciones para plataformas Linux y macOS.

9. Crear grupos de dispositivos

Configurar los grupos de dispositivos, las recopilaciones de dispositivos y las unidades organizativas Grupos de dispositivos, recopilaciones de dispositivos y unidades organizativas permiten al equipo de seguridad administrar y asignar directivas de seguridad de forma eficaz y eficaz. En la tabla siguiente se describe cada uno de estos grupos y cómo configurarlos. Es posible que su organización no use los tres tipos de colección.

| Tipo de colección | Qué hacer |

|---|---|

|

Los grupos de dispositivos (anteriormente denominados grupos de máquinas) permiten al equipo de operaciones de seguridad configurar funcionalidades de seguridad, como la investigación y la corrección automatizadas. Los grupos de dispositivos también son útiles para asignar acceso a esos dispositivos para que el equipo de operaciones de seguridad pueda realizar acciones de corrección si es necesario. Los grupos de dispositivos se crean mientras se detecta y detiene el ataque, y las alertas, como una "alerta de acceso inicial", se desencadenan y aparecen en el portal de Microsoft Defender. |

1. Vaya al portal de Microsoft Defender (https://security.microsoft.com). 2. En el panel de navegación de la izquierda, elija Configuración>Permisos de puntos> de conexiónGrupos>de dispositivos. 3. Elija + Agregar grupo de dispositivos. 4. Especifique un nombre y una descripción para el grupo de dispositivos. 5. En la lista Nivel de automatización , seleccione una opción. (Se recomienda completo: corregir las amenazas automáticamente). Para obtener más información sobre los distintos niveles de automatización, consulte Cómo se corrigen las amenazas. 6. Especifique las condiciones de una regla coincidente para determinar qué dispositivos pertenecen al grupo de dispositivos. Por ejemplo, puede elegir un dominio, versiones del sistema operativo o incluso usar etiquetas de dispositivo. 7. En la pestaña Acceso de usuario , especifique los roles que deben tener acceso a los dispositivos incluidos en el grupo de dispositivos. 8. Elija Listo. |

|

Las recopilaciones de dispositivos permiten al equipo de operaciones de seguridad administrar aplicaciones, implementar la configuración de cumplimiento o instalar actualizaciones de software en los dispositivos de la organización. Las colecciones de dispositivos se crean mediante Configuration Manager. |

Siga los pasos descritos en Creación de una colección. |

|

Las unidades organizativas permiten agrupar de forma lógica objetos como cuentas de usuario, cuentas de servicio o cuentas de equipo. Después, puede asignar administradores a unidades organizativas específicas y aplicar la directiva de grupo para aplicar la configuración de destino. Las unidades organizativas se definen en Servicios de dominio de Microsoft Entra. |

Siga los pasos descritos en Creación de una unidad organizativa en un dominio administrado Servicios de dominio de Microsoft Entra. |

10. Configuración de Microsoft Defender para punto de conexión en linux antimalware

Antes de comenzar:

Si ya usa un producto antimalware que no es de Microsoft para los servidores Linux, tenga en cuenta que es posible que tenga que copiar las exclusiones existentes en Microsoft Defender para punto de conexión en Linux.

Si no usa un producto antimalware que no sea de Microsoft para los servidores Linux, obtenga una lista de todas las aplicaciones Linux y compruebe las exclusiones en el sitio web de proveedores.

Si ejecuta un producto antimalware que no es de Microsoft, agregue los procesos o rutas de acceso a la lista de exclusión del antivirus de la Microsoft Defender para punto de conexión. Para obtener más información, consulte la documentación antimalware que no es de Microsoft o póngase en contacto con su soporte técnico.

Si va a realizar pruebas en una máquina, puede usar una línea de comandos para configurar las exclusiones:

Si va a realizar pruebas en varias máquinas, use el archivo siguiente

mdatp_managed.json. Si viene de Windows, esto es similar a una "directiva de grupo" para Defender para punto de conexión en Linux.Puede considerar la posibilidad de modificar el archivo en función de sus necesidades:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Recomendaciones:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Nota:

En Linux (y macOS) se admiten rutas de acceso donde comienza con un carácter comodín.

En la tabla siguiente se describen los valores recomendados como parte del mdatp_managed.json archivo:

| Configuración | Comentarios |

|---|---|

exclusionsMergePolicy que se establece en admin_only |

Impide que el administrador local pueda agregar las exclusiones locales (a través de Bash (el símbolo del sistema)). |

disallowedThreatActions que se establece en allow and restore |

Impide que el administrador local pueda restaurar un elemento en cuarentena (a través de Bash (el símbolo del sistema)). |

threatTypeSettingsMergePolicy que se establece en admin_only |

Impide que el administrador local pueda agregar falsos positivos o verdaderos positivos que sean benignos para los tipos de amenaza (a través de bash (el símbolo del sistema)). |

- Guarde la configuración como

mdatp_managed.jsonarchivo. - Copie la configuración en esta ruta de acceso

/etc/opt/microsoft/mdatp/managed/. Para obtener más información, consulte Establecer preferencias para Microsoft Defender para punto de conexión en Linux. - Agregue los procesos y rutas de acceso de antimalware que no sean de Microsoft a la lista de exclusión del paso anterior.

- Compruebe que ha agregado las exclusiones actuales de la solución antimalware que no es de Microsoft al paso anterior.

Las aplicaciones que Microsoft Defender para punto de conexión pueden afectar

Las cargas de trabajo de E/S elevadas, como Postgres, OracleDB, Jira y Jenkins, pueden requerir otras exclusiones, en función de la cantidad de actividad que se está procesando (y supervisada por Defender para punto de conexión). Es mejor seguir las instrucciones de los proveedores de aplicaciones que no son de Microsoft para conocer sus exclusiones si experimenta una degradación del rendimiento después de instalar Defender para punto de conexión. Tenga en cuenta también los errores comunes de exclusión de Microsoft Defender Antivirus.

Si experimenta una degradación del rendimiento, consulte los siguientes recursos:

- Solución de problemas de rendimiento de Microsoft Defender para punto de conexión en Linux.

- Solución de problemas de rendimiento de AuditD con Microsoft Defender para punto de conexión en Linux.

11. Descargar el paquete de incorporación de Microsoft Defender para punto de conexión en Linux

Para obtener más información, consulte descarga del paquete de incorporación desde Microsoft Defender portal.

Nota:

Esta descarga registra Microsoft Defender para punto de conexión en Linux para enviar los datos a la instancia de Microsoft Defender para punto de conexión.

Después de descargar este paquete, puede seguir las instrucciones de instalación manual o usar una plataforma de administración de Linux para implementar y administrar Defender para punto de conexión en Linux.

12. Ejemplos de Ansible, Puppet y Chef para administrar Microsoft Defender para punto de conexión en Linux

Defender para punto de conexión en Linux está diseñado para permitir que casi cualquier solución de administración implemente y administre fácilmente la configuración de Defender para punto de conexión en Linux. Algunas plataformas de administración comunes de Linux son Ansible, Puppet y Chef. Los documentos siguientes contienen ejemplos sobre cómo configurar estas plataformas de administración para implementar y configurar Defender para punto de conexión en Linux.

Implementación de Microsoft Defender para punto de conexión en Linux con Puppet

Implementación de Microsoft Defender para punto de conexión en Linux con Ansible

Implementación de Microsoft Defender para punto de conexión en Linux con Chef

Nota:

Los reinicios NO son necesarios después de instalar o actualizar Microsoft Defender para punto de conexión en Linux, excepto cuando se ejecuta auditD en modo inmutable.

Entrega de la configuración de cronjob de exámenes programados

Programe un examen antivirus con Anacron en Microsoft Defender para punto de conexión en Linux. Para obtener más información, consulte Programación de un examen antivirus mediante Anacron en Microsoft Defender para punto de conexión en Linux.

Actualización de Microsoft Defender para punto de conexión en la configuración de cronjob del agente linux

Programe una actualización de la Microsoft Defender para punto de conexión en Linux. Para obtener más información, vea Programar una actualización de la Microsoft Defender para punto de conexión en Linux.

13. Solución de problemas de instalación de Microsoft Defender para punto de conexión en Linux

Obtenga información sobre cómo solucionar problemas que pueden producirse durante la instalación en Solución de problemas de instalación de Microsoft Defender para punto de conexión en Linux.

14. Comprobación de las estadísticas de uso de recursos

Compruebe las estadísticas de rendimiento y compárelas con el uso de la implementación previa en comparación con la posterior a la implementación.

15. Comprobar la comunicación con Microsoft Defender para punto de conexión back-end

Para comprobar el Microsoft Defender para punto de conexión en la comunicación de Linux a la nube con la configuración de red actual, ejecute la siguiente prueba de conectividad desde la línea de comandos:

mdatp connectivity test

En la imagen siguiente se muestra la salida esperada de la prueba:

Para obtener más información, consulte Validación de conectividad.

16. Investigación de problemas de estado del agente

Investigue los problemas de mantenimiento del agente en función de los valores devueltos al ejecutar el mdatp health comando. Para obtener más información, consulte Investigación de problemas de estado del agente.

17. Compruebe que puede obtener actualizaciones de la plataforma (actualizaciones del agente)

Para comprobar Microsoft Defender para punto de conexión en las actualizaciones de la plataforma Linux, ejecute la siguiente línea de comandos:

sudo yum update mdatp

Otra posibilidad:

apt-get update mdatp

dependiendo del administrador de paquetes.

Para obtener más información, vea Estado del dispositivo y Microsoft Defender informe de mantenimiento antimalware.

Para encontrar la versión más reciente del canal Broad, visite Novedades de Microsoft Defender para punto de conexión en Linux.

Actualización de Microsoft Defender para punto de conexión en Linux

Microsoft publica periódicamente actualizaciones de software para mejorar el rendimiento, la seguridad y ofrecer nuevas características. Para actualizar Microsoft Defender para punto de conexión en Linux. Para obtener más información, consulte Implementación de actualizaciones para Microsoft Defender para punto de conexión en Linux.

Nota:

Si tiene Redhat's Satellite (similar a WSUS en Windows), puede obtener los paquetes actualizados de él.

Sugerencia

Automatice la actualización del agente según una programación mensual (recomendada) mediante un trabajo de Cron. Para obtener más información, consulte Programación de una actualización de la Microsoft Defender para punto de conexión en Linux.

Puntos de conexión que no son de Windows

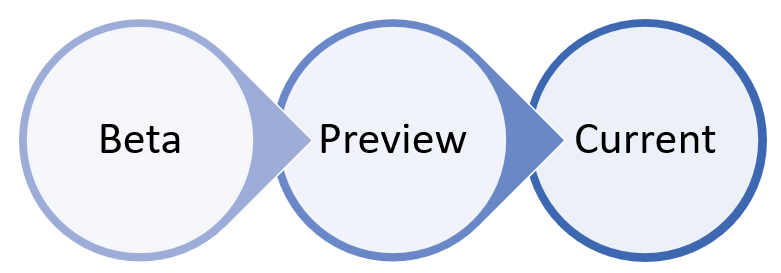

Con macOS y Linux, podría tomar un par de sistemas y ejecutarse en el canal Beta.

Nota:

Lo ideal es incluir uno de cada tipo de sistema Linux que esté ejecutando en el canal de versión preliminar para que pueda encontrar problemas de compatibilidad, rendimiento y confiabilidad antes de que la compilación llegue al canal actual.

La elección del canal determina el tipo y la frecuencia de las actualizaciones que se ofrecen al dispositivo. Los dispositivos beta son los primeros en recibir actualizaciones y nuevas características, seguidos más adelante de la versión preliminar y, por último, de Actual.

Para obtener una vista previa de las nuevas características y proporcionar comentarios anticipados, se recomienda configurar algunos dispositivos de la empresa para que usen beta o versión preliminar.

Advertencia

Cambiar el canal después de la instalación inicial requiere que se vuelva a instalar el producto. Para cambiar el canal del producto: desinstale el paquete existente, vuelva a configurar el dispositivo para que use el nuevo canal y siga los pasos de este documento para instalar el paquete desde la nueva ubicación.

18. Compruebe que puede obtener actualizaciones de inteligencia de seguridad (firmas o actualizaciones de definiciones)

Para comprobar Microsoft Defender para punto de conexión en las actualizaciones de definiciones o firmas de Linux, ejecute la siguiente línea de comandos:

mdatp definitions update

Para obtener más información, vea New device health reporting for Microsoft Defender antimalware (Nuevos informes de estado de dispositivo para Microsoft Defender antimalware).

19. Detecciones de prueba

Para asegurarse de que el dispositivo está correctamente incorporado y notificado al servicio, ejecute la siguiente prueba de detección:

Abra una ventana terminal y ejecute el siguiente comando para ejecutar una prueba de detección de antimalware:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtPuede ejecutar pruebas de detección adicionales en archivos ZIP mediante cualquiera de los siguientes comandos:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipNota:

Si las detecciones no aparecen, podría ser que haya establecido "allowedThreats" para permitir en las preferencias a través de Ansible o Puppet.

Detecciones de detección y respuesta de puntos de conexión (EDR), consulte Experiencia Microsoft Defender para punto de conexión a través de ataques simulados. Si la detección no aparece, puede ser que falten eventos o alertas en el portal. Para obtener más información, consulte Solución de problemas de eventos o alertas que faltan para Microsoft Defender para punto de conexión en Linux.

Para obtener más información sobre los envíos unificados en Microsoft Defender XDR y la capacidad de enviar falsos positivos y falsos negativos a través del portal, vea Envíos unificados en Microsoft Defender XDR ahora disponible con carácter general! - Microsoft Tech Community.

20. Solución de problemas de eventos o alertas que faltan para Microsoft Defender para punto de conexión en Linux

Para obtener más información, consulte Solución de problemas de eventos o alertas que faltan para Microsoft Defender para punto de conexión en Linux.

21. Solución de problemas de uso elevado de CPU por ISV, aplicaciones Linux o scripts

Si observa que los ISV de terceros, las aplicaciones linux desarrolladas internamente o los scripts se ejecutan en un uso elevado de la CPU, siga estos pasos para investigar la causa.

- Identifique el subproceso o proceso que provoca el síntoma.

- Aplique pasos de diagnóstico adicionales en función del proceso identificado para solucionar el problema.

Paso 1: Identificar el Microsoft Defender para punto de conexión en el subproceso de Linux que provoca el síntoma

Use las sintaxis siguientes para ayudar a identificar el proceso que provoca la sobrecarga de CPU:

Para obtener Microsoft Defender para punto de conexión identificador de proceso que causa el problema, ejecute:

sudo top -cPara obtener más detalles sobre Microsoft Defender para punto de conexión proceso, ejecute:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpPara identificar el identificador de subproceso de Microsoft Defender para punto de conexión específico que provoca el mayor uso de CPU dentro del proceso, ejecute:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

En la tabla siguiente se enumeran los procesos que pueden provocar un uso elevado de la CPU:

| Nombre del proceso | Componente usado | MDE motor usado |

|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR |

| wdavdaemon sin privilegios | Motor antivirus | |

| wdavdaemon edr | Motor EDR | |

| mdatp_audisp_plugin | marco de auditoría (auditado) | Ingesta de registros de auditoría |

Paso 2: Aplicar pasos de diagnóstico adicionales basados en el proceso identificado

Ahora que ha identificado el proceso que provoca un uso elevado de la CPU, use las instrucciones de diagnóstico correspondientes en la sección siguiente.

Por ejemplo, en el paso anterior, wdavdaemon unprivileged se identificó como el proceso que provocaba un uso elevado de la CPU. En función del resultado, puede aplicar la guía para comprobar el proceso de wdavdaemon sin privilegios.

Use la tabla siguiente para solucionar problemas de uso elevado de CPU:

| Nombre del proceso | Componente usado | Microsoft Defender para punto de conexión motor usado | Pasos |

|---|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR | - Descargue y ejecute Microsoft Defender para punto de conexión Analizador de cliente. Para obtener más información, consulte Ejecución del analizador de cliente en macOS o Linux. - Recopilación de datos de diagnóstico mediante la herramienta Analizador de cliente. - Abra un caso de soporte técnico css con Microsoft. Para obtener más información, consulte el caso de soporte técnico de seguridad css. |

| wdavdaemon sin privilegios | N/D | Motor antivirus | En el diagrama siguiente se muestran el flujo de trabajo y los pasos necesarios para agregar exclusiones antivirus.

Guía general de solución de problemas - Si tiene aplicaciones o scripts internos o una aplicación o script legítimos de terceros marcados, los investigadores de seguridad de Microsoft analizan archivos sospechosos para determinar si son amenazas, aplicaciones no deseadas o archivos normales. Envíe archivos que cree que son malware o archivos que cree que se han clasificado incorrectamente como malware mediante la experiencia de envíos unificados (para obtener más información, consulte Experiencia de envíos unificados) o Envíos de archivos. - Consulte solución de problemas de rendimiento para Microsoft Defender para punto de conexión en Linux. - Descargue y ejecute Microsoft Defender para punto de conexión Analizador de cliente. Para obtener más información, consulte Ejecución del analizador de cliente en macOS o Linux. - Recopilación de datos de diagnóstico mediante la herramienta Analizador de cliente. - Abra un caso de soporte técnico css con Microsoft. Para obtener más información, consulte el caso de soporte técnico de seguridad css. |

| wdavdaemon edr | N/D | Motor EDR | En el diagrama siguiente se muestra el flujo de trabajo y los pasos para solucionar problemas de procesos de wdavedaemon_edr.

Guía general de solución de problemas - Si tiene aplicaciones o scripts internos o una aplicación o script legítimos de terceros marcados, los investigadores de seguridad de Microsoft analizan archivos sospechosos para determinar si son amenazas, aplicaciones no deseadas o archivos normales. Envíe archivos que cree que son malware o archivos que cree que están clasificados incorrectamente como malware mediante la experiencia de envíos unificados (para obtener más información, consulte Experiencia de envíos unificados) o Envíos de archivos. - Consulte solución de problemas de rendimiento para Microsoft Defender para punto de conexión en Linux. - Descargue y ejecute Microsoft Defender para punto de conexión Analizador de cliente. Para obtener más información, consulte Ejecución del analizador de cliente en macOS o Linux. - Recopilación de datos de diagnóstico mediante la herramienta Analizador de cliente. - Abra un caso de soporte técnico css con Microsoft. Para obtener más información, consulte el caso de soporte técnico de seguridad css. |

| mdatp_audisp_plugin | Marco de auditoría | Ingesta de registros de auditoría | Consulte Solución de problemas de rendimiento de AuditD con Microsoft Defender para punto de conexión en Linux. |

22. Desinstale la solución que no sea de Microsoft.

Si en este momento tiene:

- Incorporó los dispositivos de su organización a Defender para punto de conexión y

- Microsoft Defender Antivirus está instalado y habilitado,

A continuación, el siguiente paso consiste en desinstalar la solución antivirus, antimalware y endpoint protection que no sea de Microsoft. Al desinstalar la solución que no es de Microsoft, asegúrese de actualizar la configuración para cambiar del modo pasivo a Activo si establece Defender para punto de conexión en modo pasivo durante la instalación o configuración.

Recursos de diagnóstico y solución de problemas

- Solución de problemas de Microsoft Defender para punto de conexión en la instalación de Linux.

- Identifique dónde encontrar registros detallados para problemas de instalación.

- Pasos de solución de problemas para entornos sin proxy o con proxy transparente.

- Pasos de solución de problemas para entornos con proxy estático.

- Recopilar información de diagnóstico.

- Desinstale Defender para punto de conexión en Linux.

- Solución de problemas de rendimiento de Microsoft Defender para punto de conexión en Linux.

- Solución de problemas de rendimiento de AuditD con Microsoft Defender para punto de conexión en Linux.

Funcionalidades avanzadas de Microsoft Defender para punto de conexión

Funcionalidades mejoradas del motor antimalware en Linux y macOS

Aumentar la protección del patrimonio de Linux con la supervisión del comportamiento

Nota:

La funcionalidad de supervisión del comportamiento complementa las funcionalidades sólidas existentes basadas en contenido, pero debe evaluar cuidadosamente esta característica en su entorno antes de implementarla de forma amplia, ya que habilitar la supervisión del comportamiento consume más recursos y puede causar problemas de rendimiento.

Presentación de la nueva experiencia de supresión de alertas

Referencias

Privacidad para Microsoft Defender para punto de conexión en Linux

Novedades de Microsoft Defender para punto de conexión en Linux

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.