Protección de red para Linux

Importante

Parte de la información se refiere a productos preliminares que pueden ser modificados sustancialmente antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Información general

Microsoft está aportando funcionalidad de protección de red a Linux.

La protección de red ayuda a reducir la superficie expuesta a ataques de los dispositivos frente a eventos basados en Internet. Impide que los empleados usen cualquier aplicación para acceder a dominios peligrosos que pueden hospedar:

- estafas de phishing

- Hazañas

- otro contenido malintencionado en Internet

La protección de red amplía el ámbito de Microsoft Defender SmartScreen para bloquear todo el tráfico HTTP saliente que intenta conectarse a orígenes de baja reputación. Los bloques del tráfico HTTP saliente se basan en el dominio o el nombre de host.

Filtrado de contenido web para Linux

Puede usar el filtrado de contenido web para realizar pruebas con Protección de red para Linux. Consulte Filtrado de contenido web.

Problemas conocidos

- La protección de red se implementa como un túnel de red privada virtual (VPN). Hay disponibles opciones avanzadas de enrutamiento de paquetes mediante scripts nftables/iptables personalizados.

- La experiencia de usuario de bloqueo o advertencia no está disponible (se recopilan comentarios del cliente para impulsar mejoras de diseño adicionales)

Nota:

La mayoría de las instalaciones de servidor de Linux carecen de una interfaz gráfica de usuario y un explorador web. Para evaluar la eficacia de Linux Web Threat Protection con Linux, se recomienda realizar pruebas en un servidor que no sea de producción con una interfaz gráfica de usuario y un explorador web.

Requisitos previos

- Licencias: Microsoft Defender para punto de conexión inquilino (puede ser de prueba) y los requisitos específicos de la plataforma que se encuentran en Microsoft Defender para punto de conexión para plataformas que no son de Windows

- Máquinas incorporadas:

- Versión mínima de Linux: para obtener una lista de las distribuciones admitidas, consulte Microsoft Defender para punto de conexión en Linux.

- Microsoft Defender para punto de conexión versión de cliente Linux: 101.78.13 o posterior en Insiders-Slow o canal insiders-Fast.

Importante

Para evaluar la protección de red para Linux, envíe un correo electrónico a "xplatpreviewsupport@microsoft.com" con su id. de organización. Habilitaremos la característica en su inquilino por solicitud.

Instrucciones

Implementación manual de Linux, consulte Implementación manual de Microsoft Defender para punto de conexión en Linux

En el ejemplo siguiente se muestra la secuencia de comandos necesaria para el paquete mdatp en ubuntu 20.04 para el canal insiders-Fast.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Incorporación de dispositivos

Para incorporar el dispositivo, debe descargar el paquete de incorporación de Python para el servidor Linux desde Microsoft Defender XDR -> Configuración -> Administración de dispositivos -> Incorporación y ejecución:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validation

Compruebe que La protección de red tiene efecto en sitios siempre bloqueados:

Inspección de registros de diagnóstico

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Para salir del modo de validación

Deshabilite la protección de red y reinicie la conexión de red:

sudo mdatp config network-protection enforcement-level --value disabled

Configuración avanzada

De forma predeterminada, la protección de red de Linux está activa en la puerta de enlace predeterminada; El enrutamiento y la tunelización están configurados internamente. Para personalizar las interfaces de red, cambie el parámetro networkSetupMode del archivo de configuración /opt/microsoft/mdatp/conf/ y reinicie el servicio:

sudo systemctl restart mdatp

El archivo de configuración también permite al usuario personalizar:

- Configuración del proxy

- Almacenes de certificados SSL

- nombre del dispositivo de tunelización

- IP

- y más

Los valores predeterminados se probaron para todas las distribuciones, como se describe en Microsoft Defender para punto de conexión en Linux.

Portal de Microsoft Defender

Además, asegúrese de que en lascaracterísticas avanzadas de puntos de conexión de Microsoft Defender>Settings>> que la alternancia "Indicadores de red personalizados" está habilitada.

Importante

El botón de alternancia "Indicadores de red personalizados" anterior controla la habilitación de indicadores personalizadospara todas las plataformas con compatibilidad con protección de red, incluido Windows. Recuerde que, en Windows, para que los indicadores se apliquen, también debe tener la protección de red habilitada explícitamente.

Cómo explorar las características

Obtenga información sobre cómo proteger su organización frente a amenazas web mediante la protección contra amenazas web.

- La protección contra amenazas web forma parte de la protección web en Microsoft Defender para punto de conexión. Usa la protección de red para proteger los dispositivos frente a amenazas web.

Ejecute el flujo Indicadores personalizados de compromiso para obtener bloques en el tipo indicador personalizado.

Explorar el filtrado de contenido web.

Nota:

Si va a quitar una directiva o cambiar grupos de dispositivos al mismo tiempo, esto podría provocar un retraso en la implementación de directivas. Sugerencia profesional: puede implementar una directiva sin seleccionar ninguna categoría en un grupo de dispositivos. Esta acción creará una directiva de solo auditoría para ayudarle a comprender el comportamiento del usuario antes de crear una directiva de bloque.

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión.

Integre Microsoft Defender para punto de conexión con Defender for Cloud Apps y los dispositivos macOS habilitados para la protección de red tendrán funcionalidades de cumplimiento de directivas de punto de conexión.

Nota:

La detección y otras características no se admiten actualmente en estas plataformas.

Escenarios

Los siguientes escenarios se admiten durante la versión preliminar pública:

Protección contra amenazas web

La protección contra amenazas web forma parte de la protección web en Microsoft Defender para punto de conexión. Usa la protección de red para proteger los dispositivos frente a amenazas web. Al integrarse con Microsoft Edge y exploradores populares de terceros como Chrome y Firefox, la protección contra amenazas web detiene las amenazas web sin un proxy web. La protección contra amenazas web puede proteger los dispositivos mientras están en el entorno local o fuera de ellos. La protección contra amenazas web detiene el acceso a los siguientes tipos de sitios:

- sitios de phishing

- vectores de malware

- sitios de vulnerabilidades de seguridad

- sitios que no son de confianza o de baja reputación

- sitios que ha bloqueado en la lista de indicadores personalizados

Para obtener más información, consulte Protección de su organización frente a amenazas web.

Indicadores personalizados de peligro

El indicador de coincidencia de peligro (IoC) es una característica esencial en todas las soluciones de Endpoint Protection. Esta funcionalidad ofrece a SecOps la capacidad de establecer una lista de indicadores para la detección y el bloqueo (prevención y respuesta).

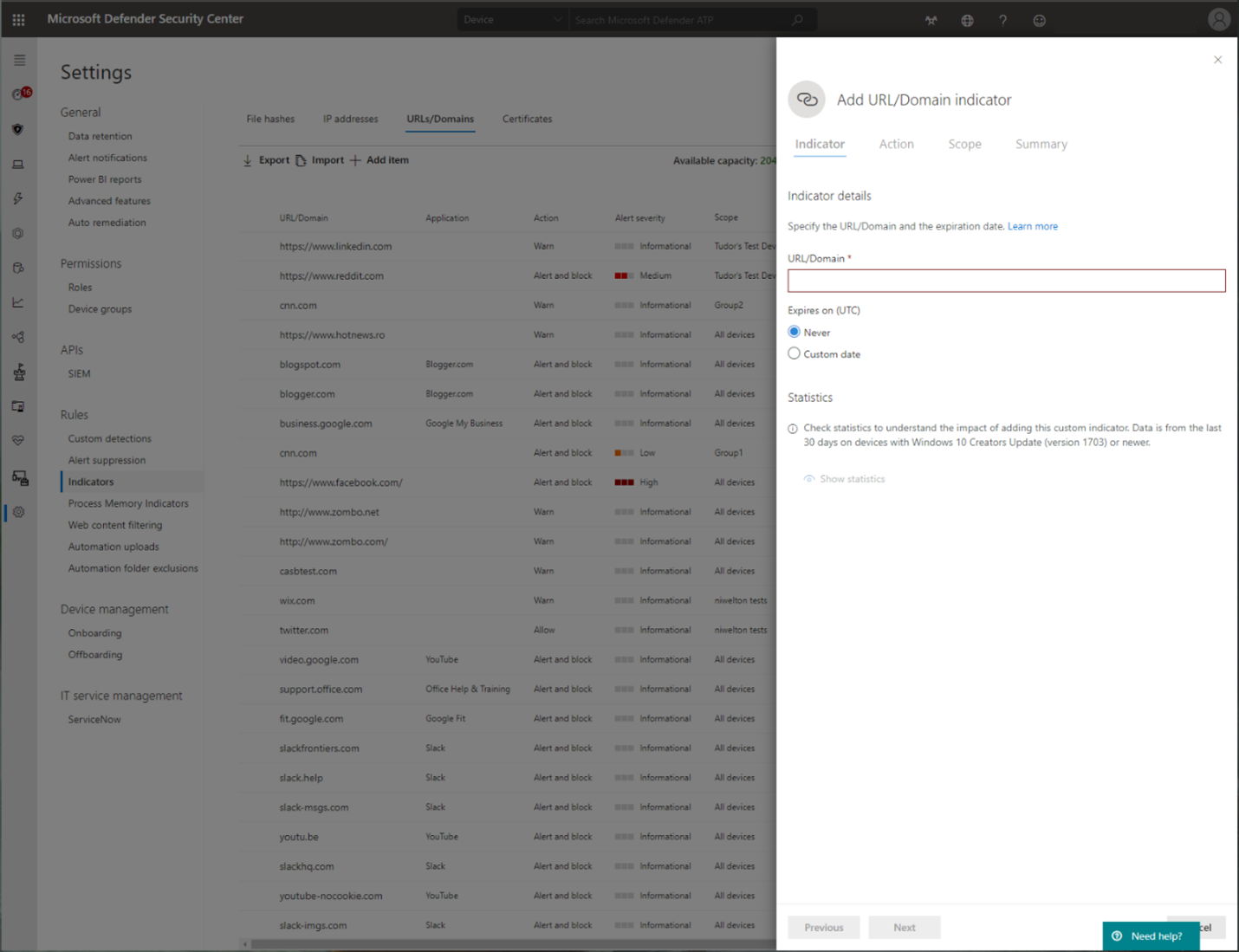

Cree indicadores que definan la detección, prevención y exclusión de entidades. Puede definir la acción que se va a realizar, así como la duración de la aplicación de la acción y el ámbito del grupo de dispositivos al que se va a aplicar.

Los orígenes admitidos actualmente son el motor de detección en la nube de Defender para punto de conexión, el motor de investigación y corrección automatizado y el motor de prevención de puntos de conexión (Microsoft Defender Antivirus).

Para obtener más información, vea: Crear indicadores para direcciones IP y direcciones URL/dominios.

Filtrado de contenido web

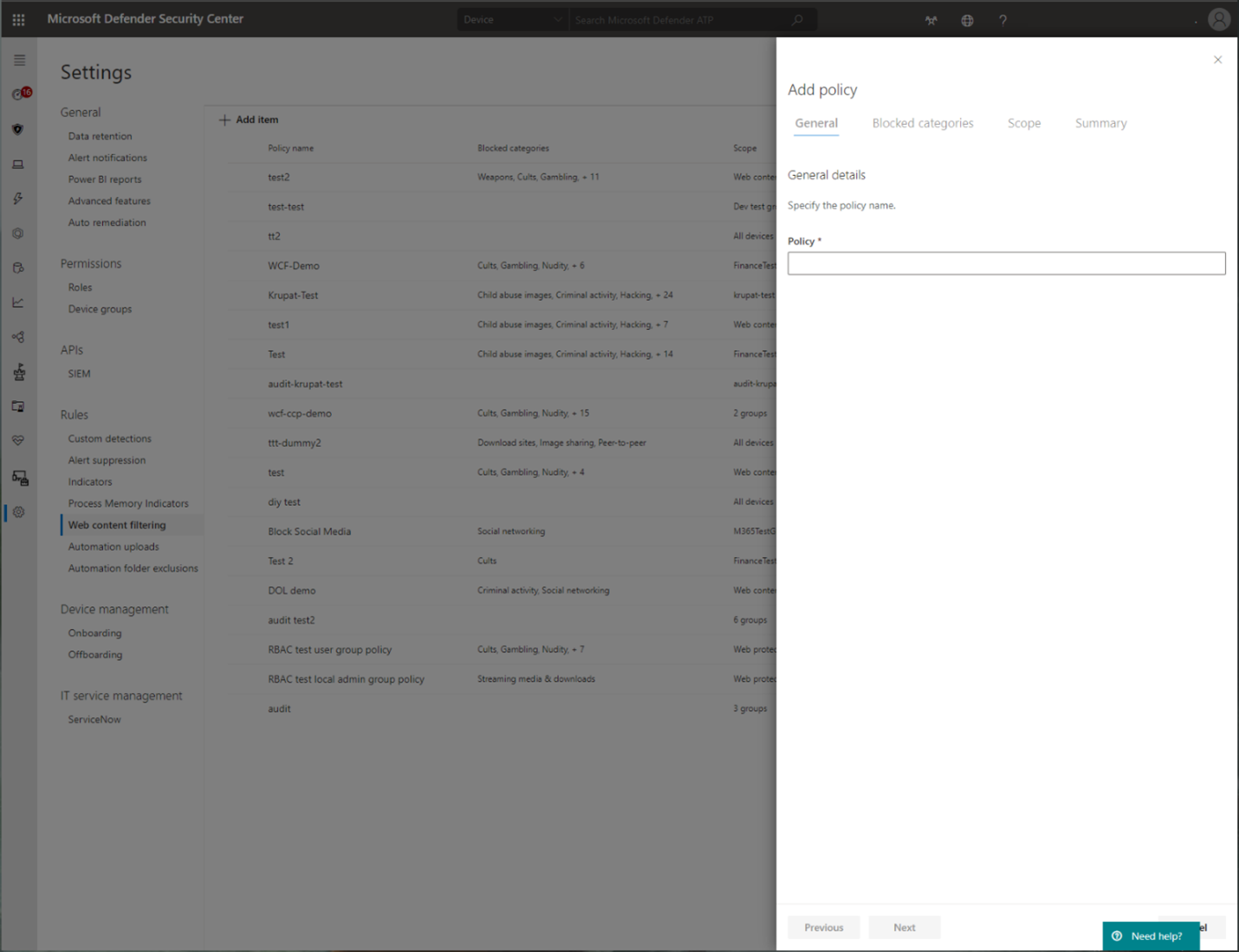

El filtrado de contenido web forma parte de las funcionalidades de protección web en Microsoft Defender para punto de conexión y Microsoft Defender para Empresas. El filtrado de contenido web permite a su organización realizar un seguimiento y regular el acceso a sitios web en función de sus categorías de contenido. Muchos de estos sitios web (incluso si no son malintencionados) pueden ser problemáticos debido a las regulaciones de cumplimiento, el uso del ancho de banda u otros problemas.

Configure directivas en los grupos de dispositivos para bloquear determinadas categorías. El bloqueo de una categoría impide que los usuarios de grupos de dispositivos especificados accedan a las direcciones URL asociadas a la categoría. Para cualquier categoría que no esté bloqueada, las direcciones URL se auditan automáticamente. Los usuarios pueden acceder a las direcciones URL sin interrupciones y recopilará estadísticas de acceso para ayudar a crear una decisión de directiva más personalizada. Los usuarios verán una notificación de bloque si un elemento de la página que están viendo realiza llamadas a un recurso bloqueado.

El filtrado de contenido web está disponible en los principales exploradores web, con bloques realizados por SmartScreen de Windows Defender (Microsoft Edge) y Protección de red (Chrome, Firefox, Brave y Opera). Para obtener más información sobre la compatibilidad con exploradores, consulte Requisitos previos.

Para obtener más información sobre los informes, vea Filtrado de contenido web.

Microsoft Defender for Cloud Apps

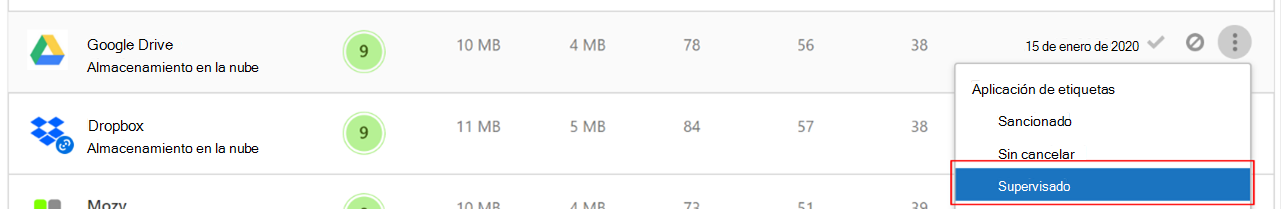

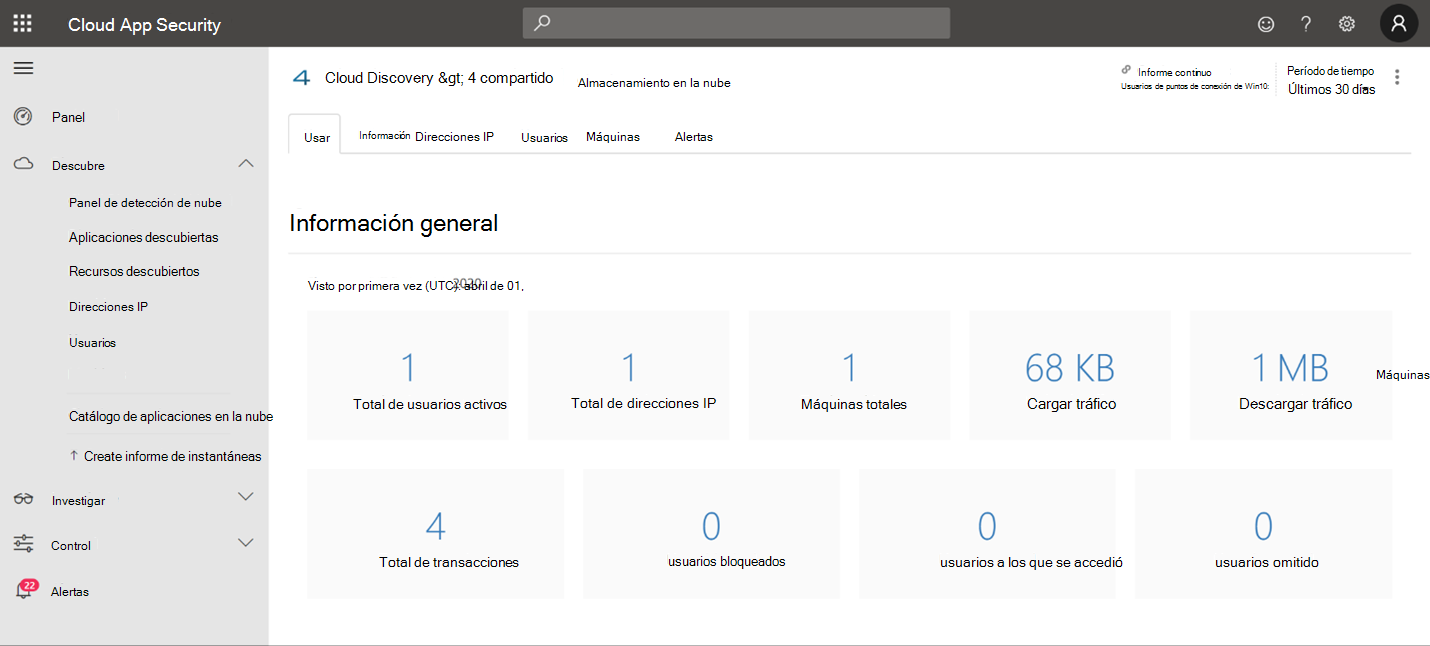

El catálogo de aplicaciones Microsoft Defender for Cloud Apps o en la nube identifica las aplicaciones que desea que se advierta a los usuarios finales al acceder con Microsoft Defender XDR para punto de conexión y marcarlas como Supervisadas. Los dominios enumerados en aplicaciones supervisadas se sincronizarán más adelante con Microsoft Defender XDR para punto de conexión:

En un plazo de entre 10 y 15 minutos, estos dominios se mostrarán en Microsoft Defender XDR en Direcciones URL o dominios de indicadores > con Action=Warn. Dentro del acuerdo de nivel de servicio de cumplimiento (consulte los detalles al final de este artículo).

Vea también

- Proteger la red

- Habilitar protección de red

- Protección web

- Crear indicadores

- Filtrado de contenido web

- Microsoft Defender para punto de conexión en Linux

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.