Recomendaciones de seguridad

Se aplica a:

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Microsoft Defender para el plan 1 de servidores 1 & 2

Sugerencia

¿Sabía que puede probar todas las características de Administración de vulnerabilidades de Microsoft Defender de forma gratuita? Obtenga información sobre cómo registrarse para obtener una evaluación gratuita.

Las debilidades de ciberseguridad identificadas en su organización se asignan a recomendaciones de seguridad accionables y se priorizan por su impacto. Las recomendaciones prioritarias ayudan a reducir el tiempo de mitigación o corrección de vulnerabilidades y a impulsar el cumplimiento.

Cada recomendación de seguridad incluye pasos de corrección accionables. Para ayudar con la administración de tareas, la recomendación también se puede enviar mediante Microsoft Intune y Microsoft Endpoint Configuration Manager. Cuando cambia el panorama de amenazas, la recomendación también cambia a medida que recopila continuamente información del entorno.

Sugerencia

Para obtener correos electrónicos sobre nuevos eventos de vulnerabilidad, consulte Configuración de notificaciones por correo electrónico de vulnerabilidad en Microsoft Defender para punto de conexión

Cómo funciona

Cada dispositivo de la organización se puntua en función de tres factores importantes para ayudar a los clientes a centrarse en las cosas correctas en el momento adecuado.

- Amenaza: características de las vulnerabilidades y vulnerabilidades de seguridad en los dispositivos de las organizaciones y el historial de infracciones. En función de estos factores, las recomendaciones de seguridad muestran los vínculos correspondientes a alertas activas, campañas de amenazas en curso y sus correspondientes informes analíticos de amenazas.

- Probabilidad de vulneración: la posición de seguridad y resistencia de su organización frente a amenazas.

- Valor empresarial: los recursos, los procesos críticos y las propiedades intelectuales de la organización.

Vaya a la página Recomendaciones de seguridad

Acceda a la página Recomendaciones de seguridad de varias maneras diferentes:

- Menú de navegación de administración de vulnerabilidades en el portal de Microsoft Defender

- Principales recomendaciones de seguridad en el panel de administración de vulnerabilidades

Menú de navegación

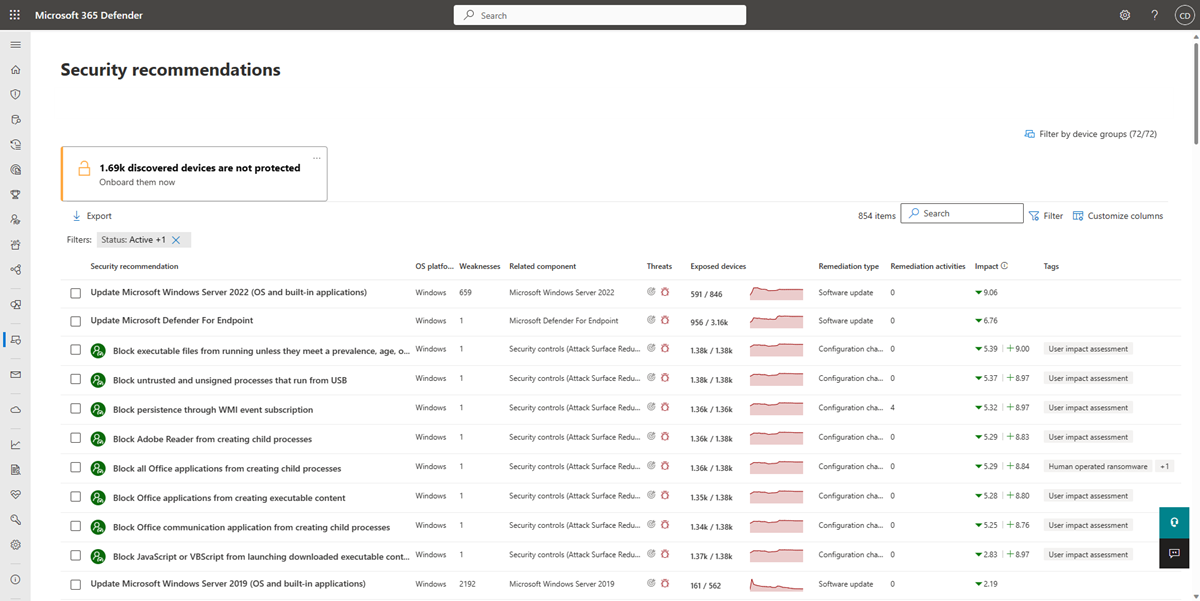

Vaya al menú de navegación Administración de vulnerabilidades y seleccione Recomendaciones. La página contiene una lista de recomendaciones de seguridad para las amenazas y vulnerabilidades que se encuentran en su organización.

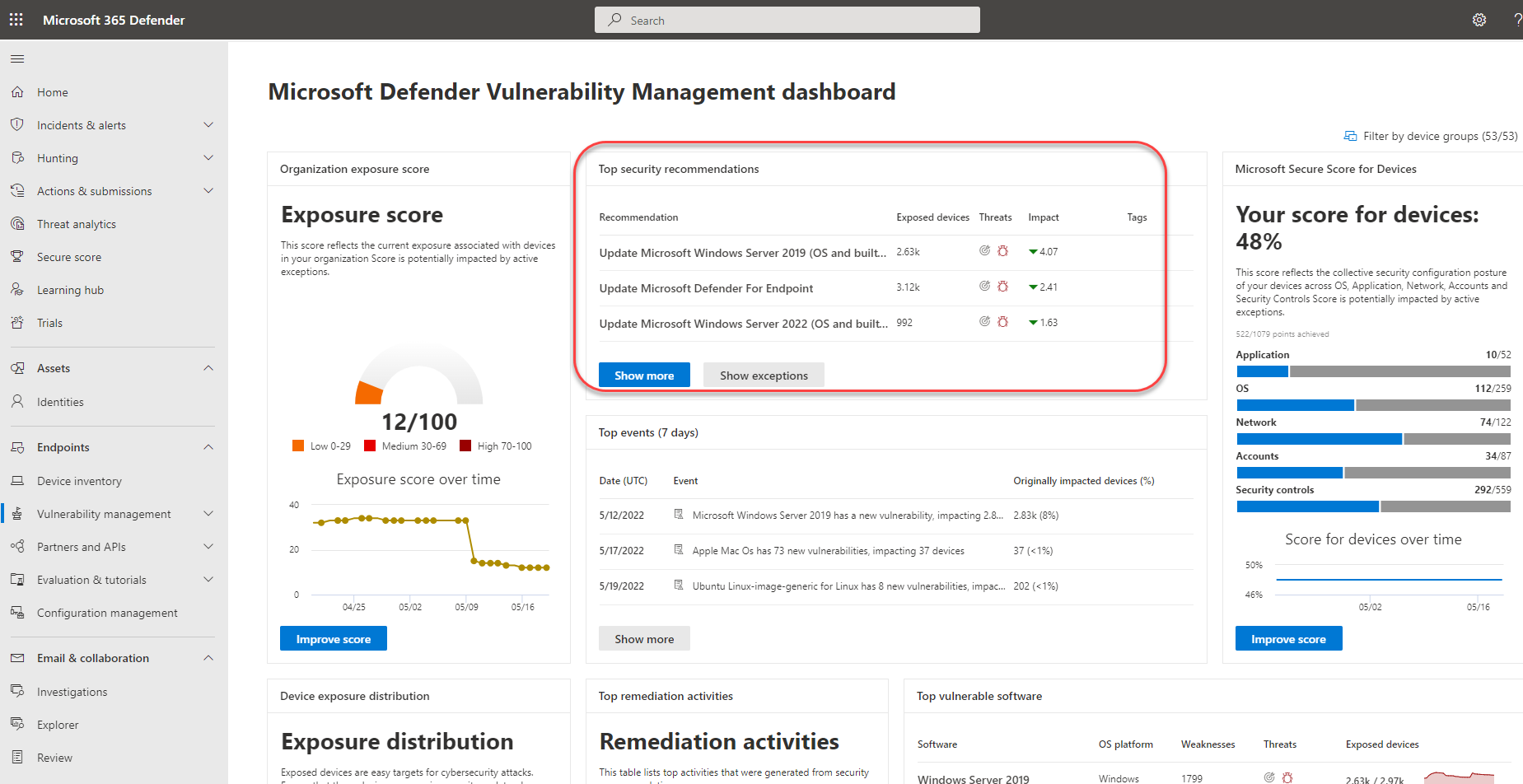

Principales recomendaciones de seguridad en el panel de administración de vulnerabilidades

En un día dado como administrador de seguridad, puede echar un vistazo al panel de administración de vulnerabilidades para ver la puntuación de exposición en paralelo con la Puntuación de seguridad de Microsoft para dispositivos. El objetivo es reducir la exposición de la organización frente a vulnerabilidades y aumentar la seguridad de los dispositivos de la organización para ser más resistentes frente a ataques de amenazas de ciberseguridad. La lista de recomendaciones de seguridad principales puede ayudarle a lograr ese objetivo.

Las principales recomendaciones de seguridad enumeran las oportunidades de mejora que se priorizan en función de los factores importantes mencionados en la sección anterior: amenaza, probabilidad de vulneración y valor. La selección de una recomendación le llevará a la página recomendaciones de seguridad con más detalles.

Introducción a las recomendaciones de seguridad

Vea las recomendaciones, el número de puntos débiles encontrados, los componentes relacionados, la información sobre amenazas, el número de dispositivos expuestos, el estado, el tipo de corrección, las actividades de corrección, el impacto en la puntuación de exposición y la puntuación de seguridad para dispositivos una vez implementada la recomendación y las etiquetas asociadas.

El color del gráfico Dispositivos expuestos cambia a medida que cambia la tendencia. Si el número de dispositivos expuestos está en aumento, el color cambia a rojo. Si hay una disminución en el número de dispositivos expuestos, el color del gráfico cambiará a verde.

Nota:

La administración de vulnerabilidades muestra los dispositivos que estaban en uso hace hasta 30 días . Esto es diferente del resto de Microsoft Defender para punto de conexión, donde si un dispositivo no ha estado en uso durante más de 7 días, tiene el estado "Inactivo".

Iconos

Los iconos útiles también llaman rápidamente su atención a:

-

posibles alertas activas

posibles alertas activas -

vulnerabilidades de seguridad públicas asociadas

vulnerabilidades de seguridad públicas asociadas -

conclusiones de recomendaciones

conclusiones de recomendaciones

Impacto

La columna de impacto muestra el posible impacto en la puntuación de exposición y la puntuación de seguridad para dispositivos una vez implementada una recomendación. Debe priorizar los elementos que reducirán la puntuación de exposición y aumentarán la puntuación de seguridad para dispositivos.

La posible reducción de la puntuación de exposición se muestra como:

. Una puntuación de exposición más baja significa que los dispositivos son menos vulnerables a la explotación. Dado que la puntuación de exposición se basa en una combinación de factores, incluidas nuevas correcciones o vulnerabilidades recién detectadas, la reducción de la puntuación real puede ser menor.

. Una puntuación de exposición más baja significa que los dispositivos son menos vulnerables a la explotación. Dado que la puntuación de exposición se basa en una combinación de factores, incluidas nuevas correcciones o vulnerabilidades recién detectadas, la reducción de la puntuación real puede ser menor.El aumento proyectado a la puntuación de seguridad para dispositivos se muestra como:

. Una puntuación de seguridad más alta para dispositivos significa que los puntos de conexión son más resistentes frente a ataques de ciberseguridad.

. Una puntuación de seguridad más alta para dispositivos significa que los puntos de conexión son más resistentes frente a ataques de ciberseguridad.

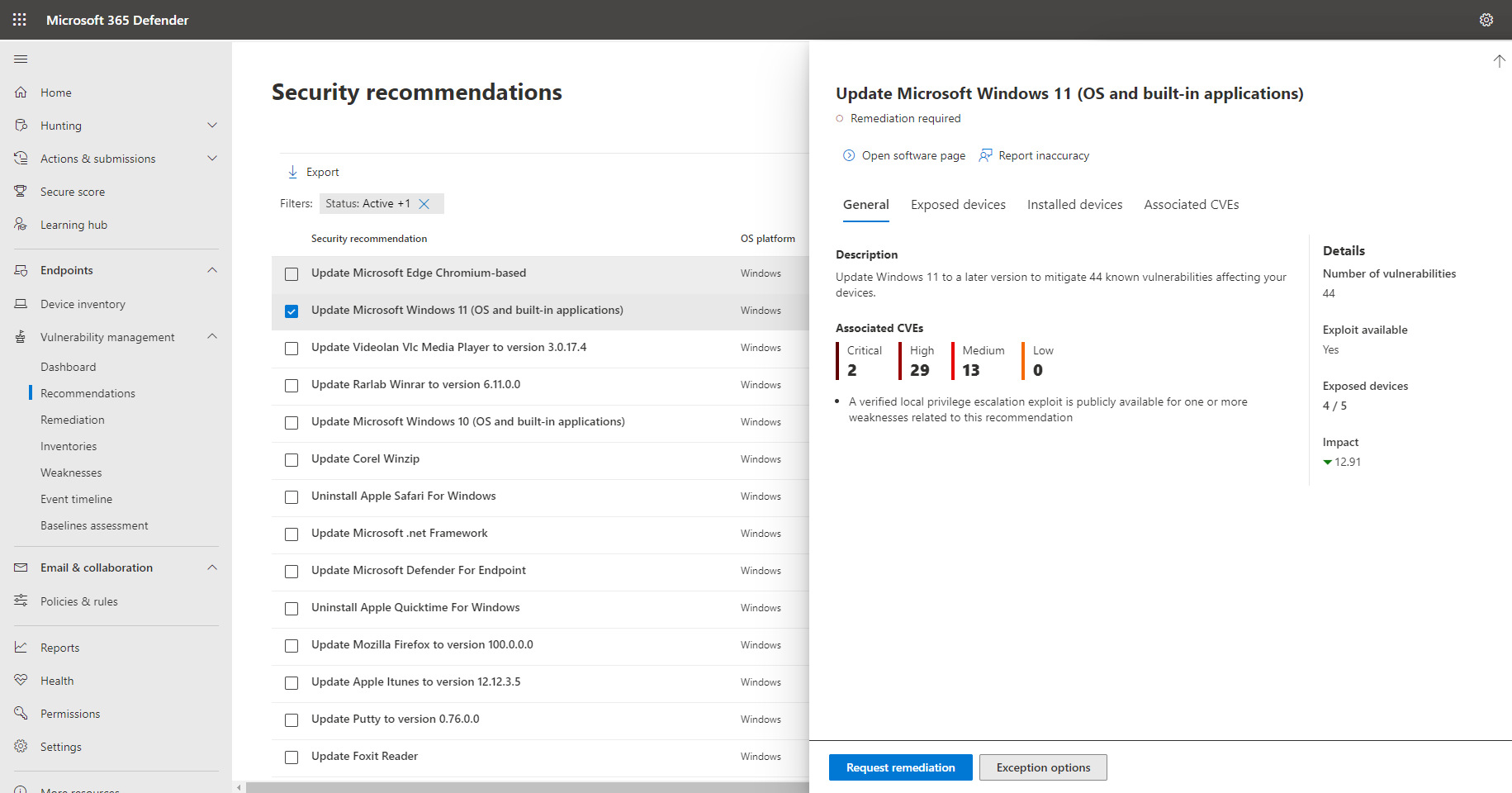

Explorar las opciones de recomendación de seguridad

Seleccione la recomendación de seguridad que desea investigar o procesar.

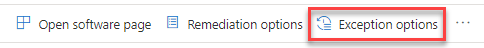

En el control flotante, puede elegir cualquiera de las siguientes opciones:

Abrir página de software : abra la página de software para obtener más contexto sobre el software y cómo se distribuye. La información puede incluir contexto de amenazas, recomendaciones asociadas, puntos débiles detectados, número de dispositivos expuestos, vulnerabilidades detectadas, nombres y detalles de los dispositivos con el software instalado y distribución de versiones.

Opciones de corrección: envíe una solicitud de corrección para abrir un vale en Microsoft Intune para que el administrador de TI lo recoja y la dirección. Realice un seguimiento de la actividad de corrección en la página de Corrección.

Opciones de excepción : envíe una excepción, proporcione una justificación y establezca la duración de la excepción si aún no puede corregir el problema.

Nota:

Cuando se realiza un cambio de software en un dispositivo, normalmente los datos tardan 2 horas en reflejarse en el portal de seguridad. Sin embargo, a veces pueden tardar más. Los cambios de configuración pueden tardar entre 4 y 24 horas.

Investigación de cambios en la exposición o el impacto del dispositivo

Si hay un gran salto en el número de dispositivos expuestos o un fuerte aumento en el impacto en la puntuación de exposición de la organización y la puntuación de seguridad para dispositivos, vale la pena investigar esa recomendación de seguridad.

- Seleccione la recomendación y la página Abrir software.

- Seleccione la pestaña Escala de tiempo de eventos para ver todos los eventos impactantes relacionados con ese software, como nuevas vulnerabilidades o nuevas vulnerabilidades de seguridad públicas. Más información sobre la escala de tiempo de eventos

- Decida cómo abordar el aumento o la exposición de su organización, como enviar una solicitud de corrección.

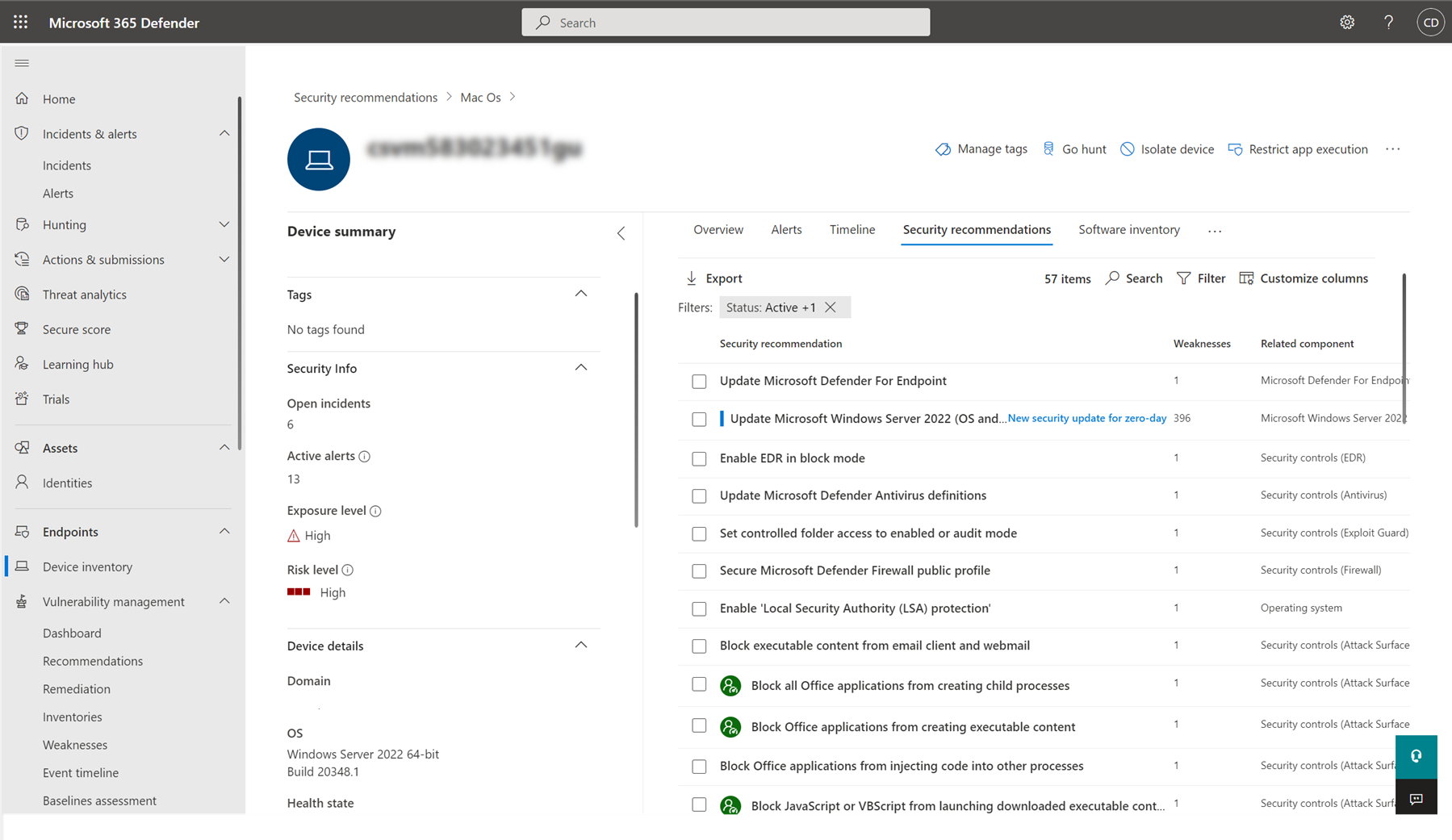

Recomendaciones en dispositivos

Para ver la lista de recomendaciones de seguridad que se aplican a un dispositivo, puede hacer lo siguiente:

Seleccione el dispositivo en la pestaña Dispositivos expuestos en el panel flotante de recomendaciones o seleccione el dispositivo directamente en la página Inventario de dispositivos.

Seleccione la pestaña Recomendaciones de seguridad para ver una lista de recomendaciones de seguridad para este dispositivo.

Nota:

Si tiene la Microsoft Defender para la integración de IoT habilitada en Defender para punto de conexión, las recomendaciones para dispositivos IoT empresariales que aparecen en la pestaña Dispositivos IoT aparecerán en la página recomendaciones de seguridad. Para obtener más información, consulte Habilitación de la seguridad de IoT empresarial con Defender para punto de conexión.

Solicitar corrección

La funcionalidad de corrección de la administración de vulnerabilidades cierra la brecha entre los administradores de TI y seguridad a través del flujo de trabajo de la solicitud de corrección. Los administradores de seguridad como usted pueden solicitar que el administrador de TI corrija una vulnerabilidad en la página Recomendación de seguridad para Intune. Más información sobre las opciones de corrección

Cómo solicitar la corrección

Seleccione una recomendación de seguridad para la que desea solicitar la corrección y, a continuación, seleccione Opciones de corrección. Rellene el formulario y seleccione Enviar solicitud. Vaya a la página Corrección para ver el estado de la solicitud de corrección. Más información sobre cómo solicitar la corrección

Archivo para excepción

Como alternativa a una solicitud de corrección cuando una recomendación no es relevante en este momento, puede crear excepciones para las recomendaciones. Más información sobre las excepciones

Solo los usuarios con permisos de "control de excepciones" pueden agregar una excepción. Obtenga más información sobre los roles de RBAC.

Cuando se crea una excepción para una recomendación, la recomendación ya no está activa. El estado de recomendación cambiará a Excepción completa o Excepción parcial (por grupo de dispositivos).

Creación de una excepción

Seleccione una recomendación de seguridad para la que desea crear una excepción y, a continuación, seleccione Opciones de excepción.

Rellene el formulario y envíelo. Para ver todas las excepciones (actuales y anteriores), vaya a la página Corrección del menú Administración de amenazas & vulnerabilidades y seleccione la pestaña Excepciones. Obtenga más información sobre cómo crear una excepción.

Imprecisión del informe

Puede notificar un falso positivo cuando vea información de recomendación de seguridad imprecisa, inexacta, incompleta o ya corregida.

Abra la recomendación seguridad.

Seleccione los tres puntos junto a la recomendación de seguridad que desea notificar y, a continuación, seleccione Notificar imprecisión.

En el panel flotante, seleccione la categoría de imprecisión en el menú desplegable, rellene su dirección de correo electrónico y detalles sobre la imprecisión.

Seleccione Enviar. Sus comentarios se envían inmediatamente a los expertos en administración de vulnerabilidades.