Aumento de la resistencia con estados de dispositivos

Al habilitar los estados de dispositivo con Microsoft Entra ID, los administradores pueden crear directivas de acceso condicional que controlen el acceso a las aplicaciones en función del estado del dispositivo. La habilitación de los estados de dispositivo satisface los requisitos de autenticación robusta para el acceso a los recursos, reduce las solicitudes de autenticación multifactor y mejora la capacidad de recuperación.

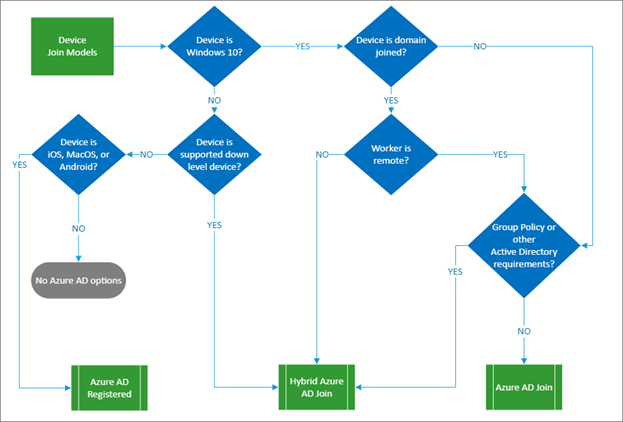

El siguiente diagrama de flujo presenta formas de integrar dispositivos en Microsoft Entra ID que permiten estados de dispositivo. Puede usar más de una en su organización.

Al utilizar estados del dispositivo, en la mayoría de los casos los usuarios experimentarán un inicio de sesión único a recursos mediante un token de actualización principal (PRT). El PRT contiene notificaciones sobre el usuario y el dispositivo. Puede usar estas notificaciones para obtener tokens de autenticación a fin de acceder a las aplicaciones desde el dispositivo. El PRT es válido durante 14 días y se renueva continuamente siempre y cuando el usuario utilice el dispositivo activamente, proporcionando a los usuarios una experiencia resistente. Para obtener más información sobre cómo un PRT puede obtener reclamaciones de autenticación multifactor, consulte Cuándo obtiene un PRT una reclamación MFA .

¿Cómo ayudan los estados de los dispositivos?

Cuando un PRT solicita acceso a una aplicación, Microsoft Entra ID confía en su dispositivo, sesión y afirmaciones MFA. Cuando los administradores crean directivas que requieren un control basado en dispositivos o un control de autenticación multifactor, entonces el requisito de la directiva puede cumplirse a través de su estado de dispositivo sin intentar MFA. Los usuarios no verán más solicitudes de MFA en el mismo dispositivo. Esto aumenta la resiliencia ante una interrupción del servicio de autenticación multifactor Microsoft Entra o dependencias tales como proveedores locales de telecomunicaciones.

¿Cómo se implementan los estados de los dispositivos?

- Habilite Unión híbrida Microsoft Entra y Unión Microsoft Entra para dispositivos Windows propiedad de la empresa y requiera que se unan, si es posible. Si no es posible, requiera que se registren. Si hay versiones anteriores de Windows en la organización, actualice esos dispositivos para usar Windows 10.

- Estandarice el acceso al explorador del usuario para usar Microsoft Edge o Google Chrome con la extensión de inicio de sesión único de Windows que habiliten el inicio de sesión único de conexión directa a aplicaciones web mediante el PRT.

- En el caso de los dispositivos iOS y Android de propiedad personal o de la empresa, implemente la aplicación Microsoft Authenticator. Además de las capacidades de inicio de sesión con autenticación multifactor y sin contraseña, la aplicación Microsoft Authenticator habilita el inicio de sesión único en las aplicaciones nativas mediante la autenticación con intermediación con menos solicitudes de autenticación para los usuarios finales.

- En el caso de los dispositivos iOS y Android de propiedad personal o de la empresa, use la administración de aplicaciones móviles para tener acceso de forma segura a los recursos de la empresa con menos solicitudes de autenticación.

- Para dispositivos macOS, use Complemento de inicio de sesión único de Microsoft Enterprise para dispositivos Apple (vista preliminar) para registrar el dispositivo y proporcionar inicio de sesión único usando el explorador y las aplicaciones nativas de Microsoft Entra. Después, en función de su entorno, siga los pasos específicos de Microsoft Intune o Jamf Pro.

Pasos siguientes

Recursos de resistencia para administradores y arquitectos

- Aumento de la resistencia con la administración de credenciales

- Aumento de la resistencia mediante la evaluación continua de acceso (CAE)

- Aumento de la resistencia en la autenticación de usuario externo

- Aumento de la resistencia en la autenticación híbrida

- Aumento de la resistencia en el acceso a la aplicación con Application Proxy