Tutorial: Aplicación de la autenticación multifactor para usuarios invitados de B2B

Se aplica a: inquilinos de  Workforce

Workforce  inquilinos externos (más información)

inquilinos externos (más información)

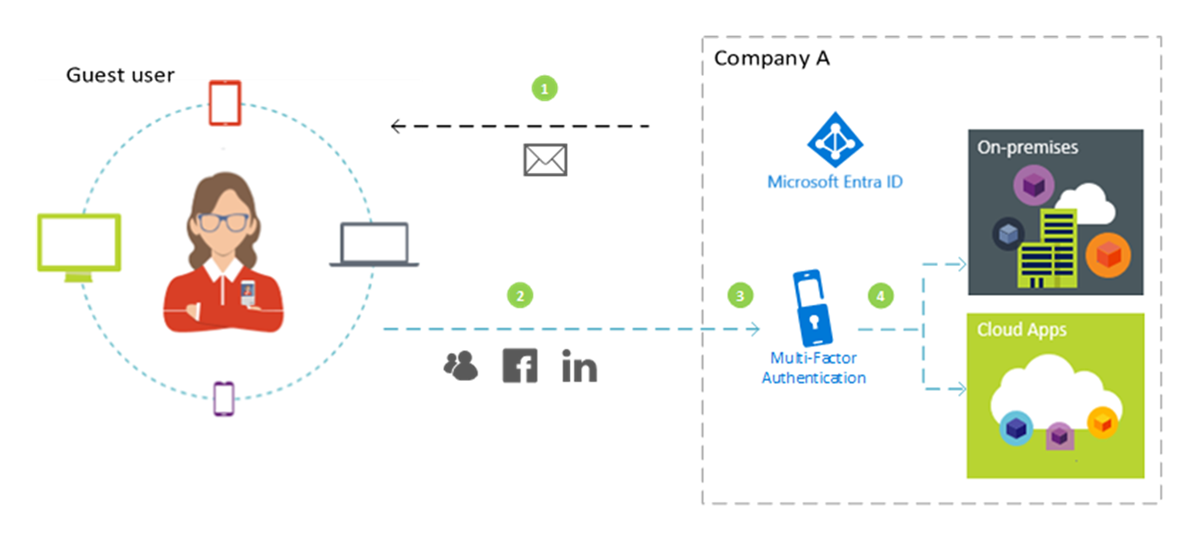

Al colaborar con los usuarios externos invitados de B2B, es una buena idea proteger sus aplicaciones con directivas de autenticación multifactor. A continuación, los usuarios externos necesitan más que un nombre de usuario y una contraseña para acceder a los recursos. En Microsoft Entra ID, puede lograr este objetivo con una directiva de acceso condicional que precisa de MFA para el acceso. Las directivas de MFA se pueden exigir en el nivel de inquilino, aplicación o usuario invitado individual, del mismo modo que pueden habilitarse para miembros de la organización. El inquilino de recursos siempre es responsable de la autenticación multifactor de Microsoft Entra para los usuarios, incluso si la organización del usuario invitado tiene funcionalidades de autenticación multifactor.

Ejemplo:

- Un administrador o un empleado de la empresa A invita a un usuario invitado para usar una aplicación local o en la nube que está configurada para requerir MFA para el acceso.

- El usuario invitado inicia sesión con su identidad profesional, educativa o social.

- Al usuario se le pide que complete un desafío de MFA.

- El usuario configura su MFA con la empresa A y elegir su opción de MFA. El usuario puede tener acceso a la aplicación.

Nota:

La autenticación multifactor de Microsoft Entra se realiza en el inquilino de recursos para garantizar la previsibilidad. Cuando el usuario invitado inicie sesión, verá la página de inicio de sesión del inquilino de recursos en segundo plano, y su propia página de inicio de sesión del inquilino principal y el logotipo de la empresa en primer plano.

En este tutorial, aprenderá lo siguiente:

- Probar la experiencia de inicio de sesión antes de la configuración de MFA.

- Crear una directiva de acceso condicional que requiere MFA para acceder a una aplicación en la nube en su entorno. En este tutorial, vamos a usar la aplicación de Service Management API de Microsoft Azure para ilustrar el proceso.

- Use la herramienta What If para simular el inicio de sesión con MFA.

- Pruebe la directiva de acceso condicional.

- Limpie el usuario de prueba y la directiva.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Requisitos previos

Para completar el escenario de este tutorial, necesita:

- Acceso a Microsoft Entra ID P1 o P2, que incluye funcionalidades de directiva de acceso condicional. Para exigir MFA, debe crear una directiva de acceso condicional de Microsoft Entra. En la organización siempre se aplican directivas de MFA, independientemente de si el asociado tiene funcionalidades de MFA.

- Una cuenta válida de correo electrónico externa que puede agregar a su directorio de inquilino como un usuario invitado y usarla para iniciar sesión. Si no sabe cómo crear una cuenta de invitado, vea Incorporación de usuarios de colaboración B2B de Azure Active Directory en el Centro de administración de Microsoft Entra.

Creación de un usuario invitado de prueba en Microsoft Entra ID

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

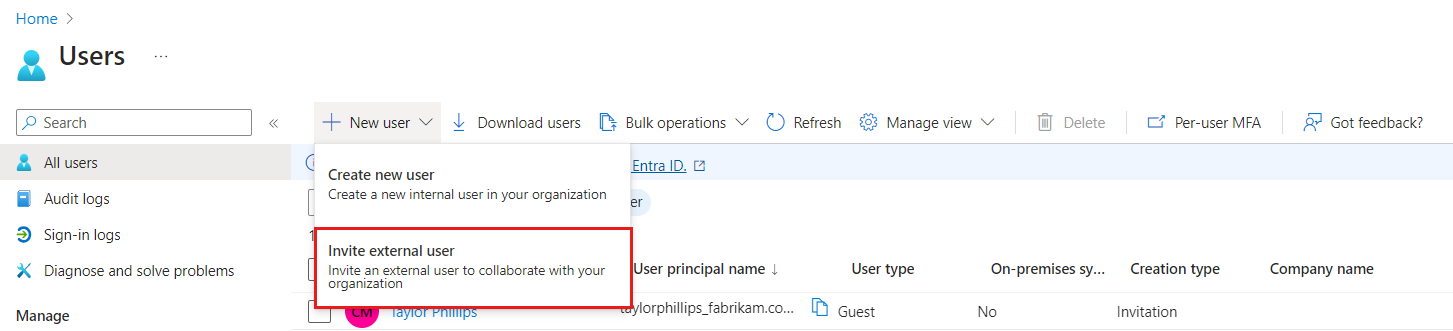

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

Vaya aIdentidad>Usuarios>Todos los usuarios.

Seleccione Nuevo usuario y después Invitar a un usuario externo.

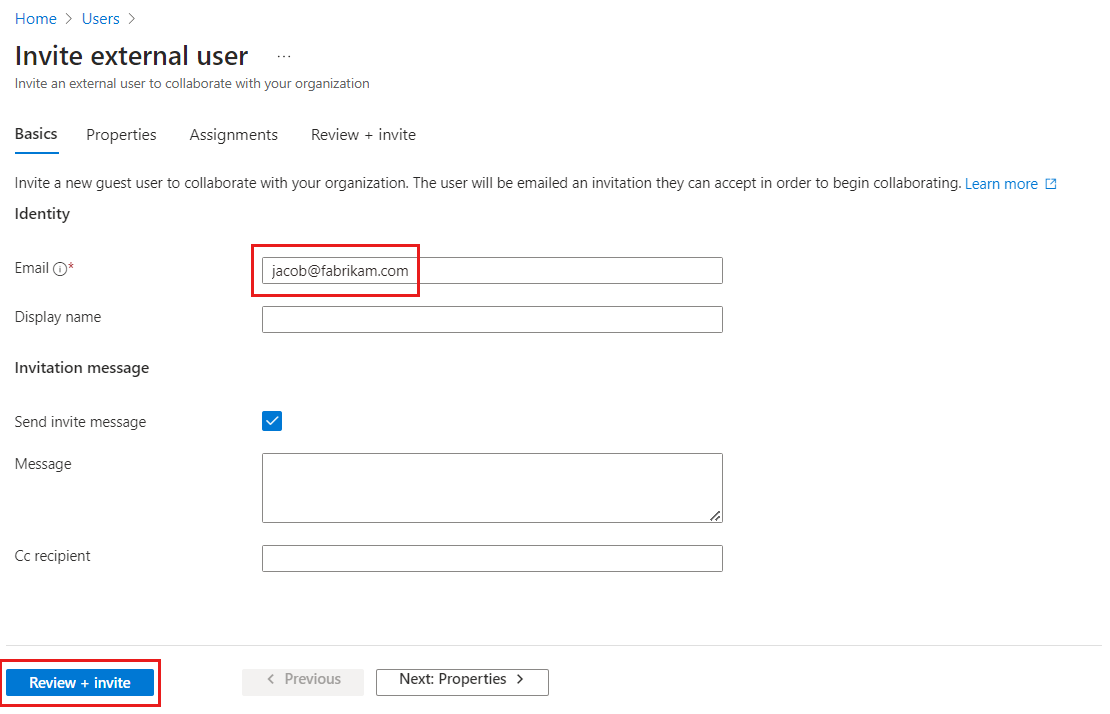

En Identidad, en la pestaña Básicos, introduzca la dirección de correo electrónico del usuario externo. Opcionalmente, incluya un nombre y un mensaje de bienvenida.

Opcionalmente, puede agregar más detalles al usuario en las pestañas Propiedades y asignaciones .

Seleccione Revisar + invitar para enviar automáticamente la invitación al usuario invitado. Aparece un mensaje Usuario invitado correctamente.

Después de enviar la invitación, la cuenta de usuario se agrega automáticamente al directorio como invitado.

Probar la experiencia de inicio de sesión antes de la configuración de MFA

- Use el nombre de usuario de prueba y la contraseña para iniciar sesión en el Centro de administración de Microsoft Entra.

- Debe poder acceder al Centro de administración de Microsoft Entra solo con sus credenciales de inicio de sesión. No se necesita más autenticación.

- Cierre la sesión.

Creación de una directiva de acceso condicional que requiere MFA

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

Vaya a Identidad>Protección>Security Center.

En Proteger, seleccione Acceso condicional.

En la página Acceso condicional, en la barra de herramientas de la parte superior, seleccione Crear nueva directiva.

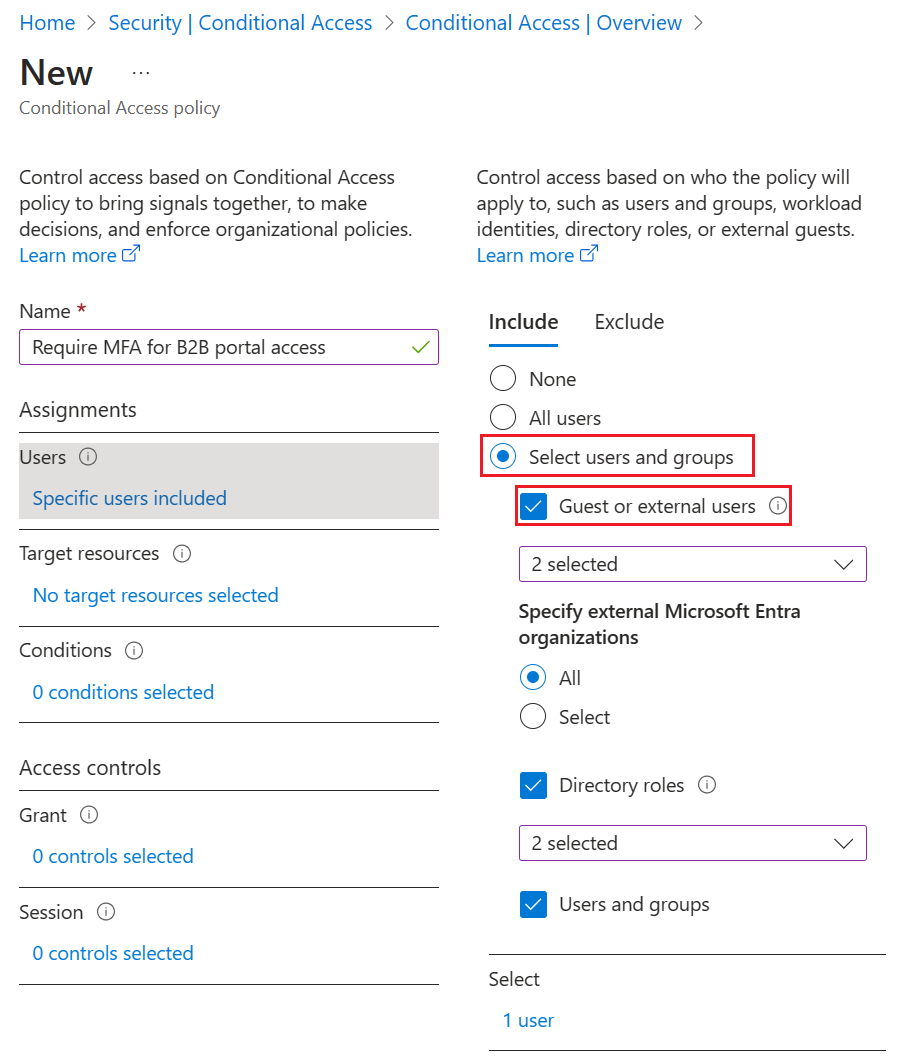

En la página Nuevo, en el cuadro de texto Nombre, escriba Requerir MFA para acceder al portal de B2B.

En la sección Asignaciones, elija el vínculo situado en Usuarios y grupos.

En la página Usuarios y grupos, elija Seleccionar usuarios y grupos y Usuarios externos e invitados. Puede asignar la política a diferentes tipos de usuarios externos, roles de directorio integrados o usuarios y grupos.

En la sección Asignaciones, elija el vínculo situado en Aplicaciones en la nube o acciones.

Elija Seleccionar aplicaciones y, a continuación, elija el vínculo situado en Seleccionar.

En la página Seleccionar, elige Service Management API de Microsoft Azure y después haz clic en Seleccionar.

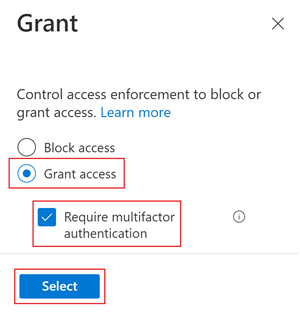

En la página Nuevo, en la sección Controles de acceso, seleccione el vínculo situado en Conceder.

En la página Conceder, elija Conceder acceso, marque la casilla Requerir autenticación multifactor y luego haga clic en Seleccionar.

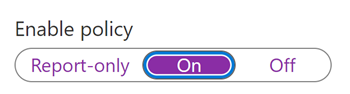

En Habilitar directiva, seleccione Activar.

Seleccione Crear.

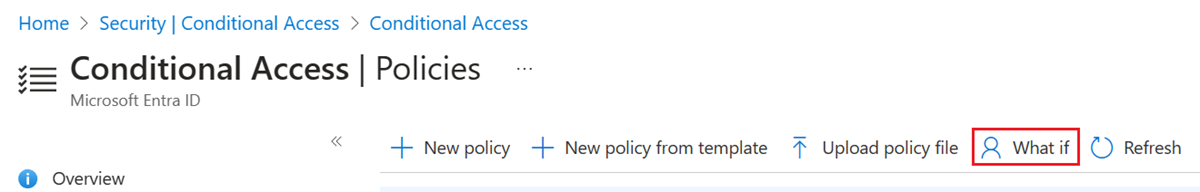

Uso de la opción What If para simular el inicio de sesión

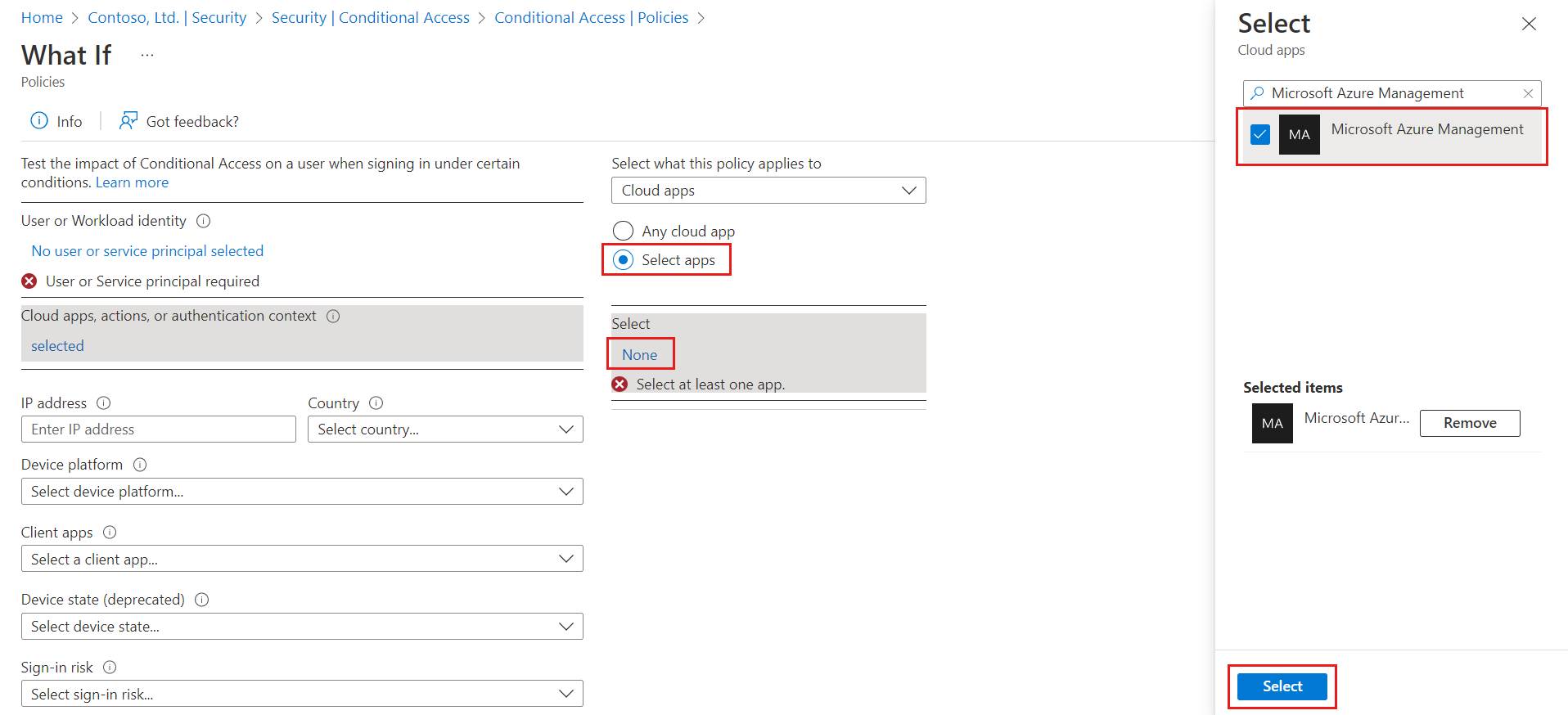

En la página Acceso condicional | Directivas, seleccione What If.

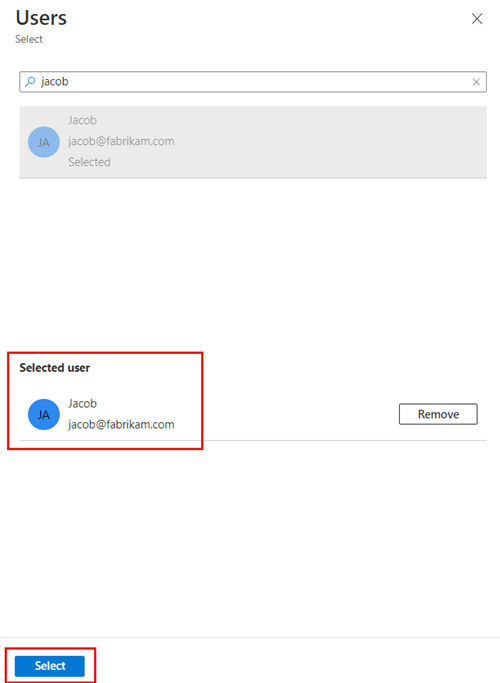

Seleccione el vínculo situado en Usuario.

En el cuadro de búsqueda, escriba el nombre del usuario invitado de prueba. En los resultados de la búsqueda, elija el usuario y, a continuación, Seleccionar.

Seleccione el vínculo situado en Cloud apps, actions, or authentication content (Aplicaciones en la nube, acciones o contenido de autenticación). Elija Seleccionar aplicaciones y, a continuación, elija el vínculo situado en Seleccionar.

En la página Aplicaciones en la nube, en la lista de aplicaciones, elige Service Management API de Windows Azure y, a continuación, elige Seleccionar.

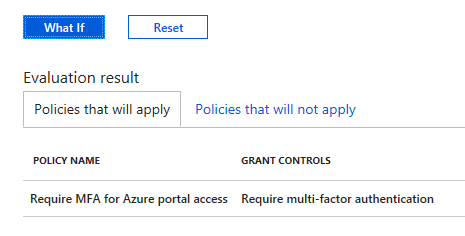

Elija What If y compruebe que la nueva directiva aparezca en Resultados de la evaluación en la pestaña Directivas que se aplicarán.

Prueba de la directiva de acceso condicional

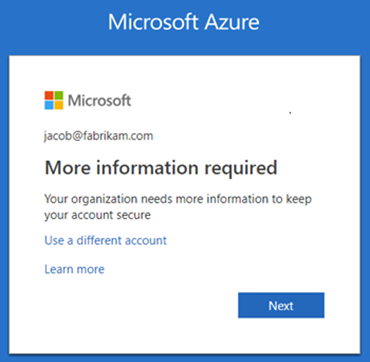

Use el nombre de usuario de prueba y la contraseña para iniciar sesión en el Centro de administración de Microsoft Entra.

Debería ver una solicitud para más métodos de autenticación. Tenga en cuenta que la directiva puede tardar algún tiempo en aplicarse.

Nota:

También puede configurar opciones de acceso entre inquilinos para confiar en la autenticación multifactor desde el inquilino principal de Microsoft Entra. Esto permite que los usuarios externos de Microsoft Entra usen la autenticación multifactor registrada en su propio inquilino en lugar de registrarse en el inquilino del recurso.

Cierre la sesión.

Limpieza de recursos

Cuando ya no sean necesarios, elimine el usuario de prueba y la directiva de acceso condicional de prueba.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Vaya aIdentidad>Usuarios>Todos los usuarios.

- Seleccione el usuario de prueba y después Eliminar usuario.

- Vaya a Identidad>Protección>Security Center.

- En Proteger, seleccione Acceso condicional.

- En la lista Nombre de la directiva, seleccione el menú contextual (…) de la directiva de prueba y después seleccione Eliminar. Seleccione Sí para confirmar la acción.

Paso siguiente

En este tutorial, ha creado una directiva de acceso condicional que requiere que los usuarios invitados usen MFA al iniciar sesión en una de las aplicaciones en la nube. Para obtener más información sobre cómo agregar usuarios invitados para la colaboración, consulte Agregar usuarios de colaboración B2B de Microsoft Entra en el Centro de administración de Microsoft Entra.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de