La Id. externa de Microsoft Entra permite a tu organización administrar las identidades de los clientes y controlar de forma segura el acceso a las aplicaciones y API orientadas al público. Aplicaciones en las que los clientes pueden comprar sus productos, suscribirse a sus servicios o acceder a su cuenta y datos. Los clientes solo necesitan iniciar sesión en un dispositivo o en un explorador web una vez y tendrán acceso a todas las aplicaciones a las que les ha concedido permisos.

Para permitir que la aplicación se autentique con la Id. externa, debe registrar la aplicación en la Id. externa. El registro de la aplicación establece una relación de confianza entre la aplicación y la Id. externa.

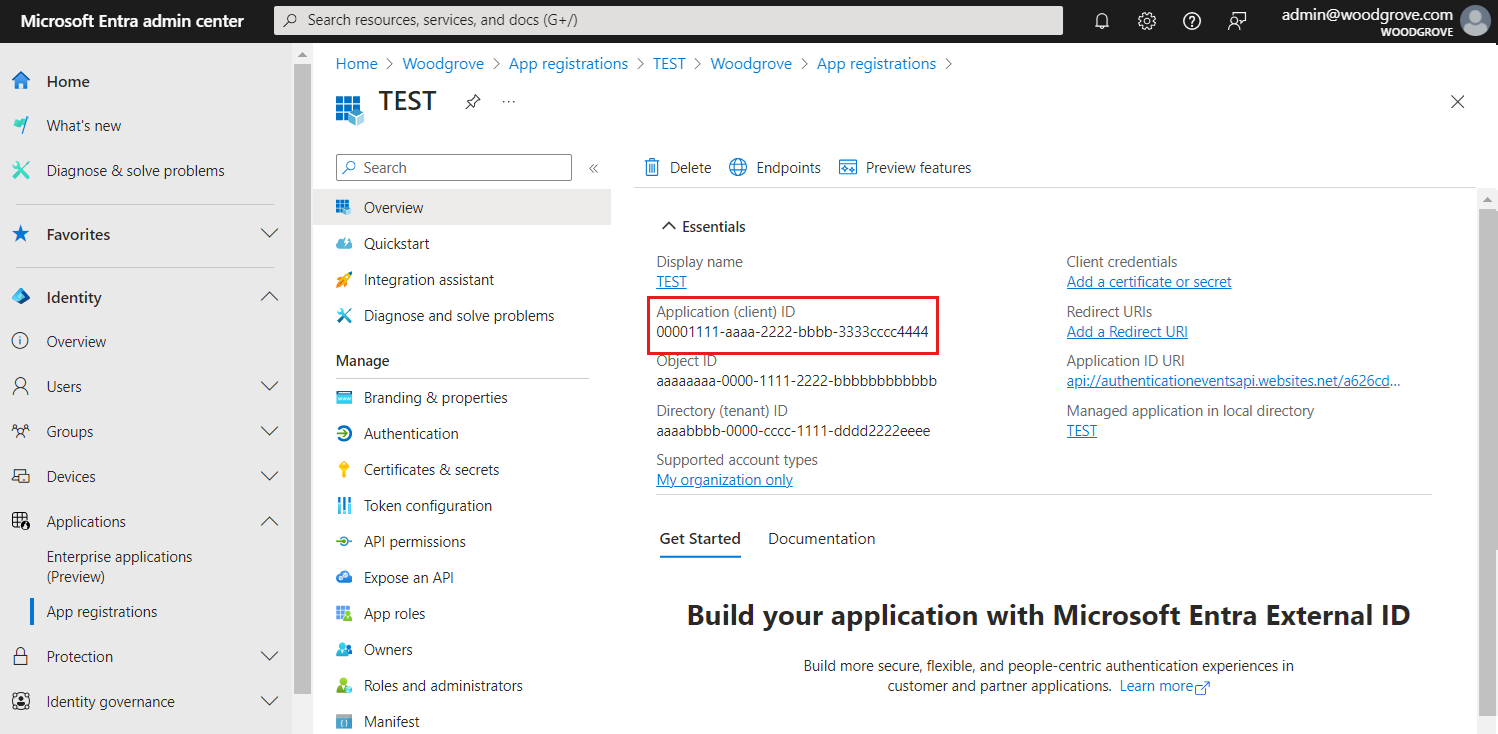

Durante el registro de la aplicación, deberás especificar el URI de redirección. El URI de redirección es el punto de conexión al que la Id. externa redirige a los usuarios después de completar la autenticación. El proceso de registro de la aplicación genera un identificador de aplicación, también conocido como identificador de cliente, que permite identificar de forma exclusiva la aplicación.

La Id. externa admite la autenticación para diversas arquitecturas de aplicaciones modernas, por ejemplo, aplicaciones web o de página única. La interacción de cada tipo de aplicación con el inquilino externo es diferente, por lo tanto, debes especificar el tipo de aplicación que deseas registrar.

En este artículo, aprenderá a registrar una aplicación OpenID Connect (OIDC) en su entidad externa. También puede registrar una aplicación SAML en el inquilino externo agregándola a las aplicaciones empresariales (más información).

Registro de una aplicación de página única

La Id. externa admite la autenticación para aplicaciones de página única (SPA).

En los siguientes pasos se muestra cómo registrar la SPA en el centro de administración de Microsoft Entra:

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Si tienes acceso a varios inquilinos, usa el icono Configuración en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

Selecciona + Nuevo registro.

En la página Registrar una aplicación que aparece, escribe la información de registro de la aplicación:

En la sección Nombre, escribe un nombre significativo para la aplicación, que se muestra a los usuarios de la aplicación, por ejemplo, ciam-client-app.

En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

En URI de redirección (opcional), selecciona Aplicación de página única (SPA) y, a continuación, escribe http://localhost:3000/ en el cuadro de texto de dirección URL.

Selecciona Registrar.

El panel Información general de la aplicación se muestra cuando se completa el registro. Registra el id. de directorio (inquilino) y el id. de aplicación (cliente) que se usará en el código fuente de la aplicación.

Acerca del URI de redirección

El URI de redirección es el punto de conexión al cual el usuario es enviado por el servidor de autorización (en este caso, Microsoft Entra ID) después de completar su interacción con el usuario, y al cual un token de acceso o código de autorización es enviado después de una autorización exitosa.

En una aplicación de producción, suele ser un punto de conexión accesible públicamente donde se ejecuta la aplicación, como https://contoso.com/auth-response.

Durante el desarrollo de la aplicación, puedes agregar el punto de conexión en el que la aplicación realiza escuchas localmente, como http://localhost:3000. Puedes agregar y modificar los URI de redireccionamiento en las aplicaciones registradas en cualquier momento.

Las siguientes restricciones se aplican a los URI de redireccionamiento:

La dirección URL de respuesta debe comenzar con el esquema https excepto en casos en los que se utilice una dirección URL de redireccionamiento localhost.

La dirección URL de respuesta distingue mayúsculas de minúsculas. Sus mayúsculas o minúsculas deben coincidir con las de la ruta de acceso de la dirección URL de la aplicación en ejecución. Por ejemplo, si la aplicación incluye como parte de su ruta de acceso .../abc/response-oidc, no especifique .../ABC/response-oidc en la dirección URL de respuesta. Dado que el explorador web tiene en cuenta las mayúsculas y minúsculas de la ruta de acceso, se pueden excluir las cookies asociadas con .../abc/response-oidc si se redirigen a la dirección URL .../ABC/response-oidc con mayúsculas y minúsculas no coincidentes.

La dirección URL de respuesta deberá incluir o excluir la barra diagonal final en función de si la aplicación la espera. Por ejemplo, https://contoso.com/auth-response y https://contoso.com/auth-response/ se pueden tratar como direcciones URL no coincidentes en la aplicación.

Conceder consentimiento del administrador

Cuando registre la aplicación, se le asignará el permiso User.Read. Sin embargo, dado que el inquilino es un inquilino externo, los propios usuarios del cliente no pueden dar su consentimiento a este permiso. Como administrador, debe dar el consentimiento a este permiso en nombre de todos los usuarios del inquilino:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

En Administrar, seleccione Permisos de API.

- Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

- Seleccione Actualizar, luego compruebe que Concedido para <su nombre de inquilino> aparece en el Estado del permiso.

Conceder permisos de API (opcional):

Si la SPA necesita llamar a una API, debe conceder los permisos de API a la SPA para que pueda llamar a la API. También debe registrar la API web a la que necesita llamar.

Para conceder permisos de API a su aplicación cliente (ciam-client-app), siga estos pasos:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

En Administrar, seleccione Permisos de API.

En Permisos configurados, seleccione Agregar un permiso.

Seleccione la pestaña API usadas en mi organización.

En la lista de API, seleccione la API como ciam-ToDoList-api.

Seleccione la opción Permisos delegados.

En la lista de permisos, seleccione ToDoList.Read, ToDoList.ReadWrite (use el cuadro de búsqueda si es necesario).

Seleccione el botón Agregar permisos. En este momento, ha asignado los permisos correctamente. Sin embargo, dado que se trata de un inquilino del cliente, los propios usuarios consumidores no pueden dar su consentimiento a estos permisos. Para solucionar este problema, como administrador debe consentir estos permisos en nombre de todos los usuarios del inquilino:

Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

Seleccione Actualizar y compruebe que aparece Concedido para <nombre del inquilino> en Estado para ambos ámbitos.

En la lista Permisos configurados, seleccione los permisos ToDoList.Read y ToDoList.ReadWrite, de uno en uno y, a continuación, copie el URI completo del permiso para su uso posterior. El URI de permiso completo tiene un aspecto similar a api://{clientId}/{ToDoList.Read} o api://{clientId}/{ToDoList.ReadWrite}.

Si quiere obtener información sobre cómo exponer los permisos mediante la adición de un vínculo, vaya a la sección API web .

Prueba del flujo de usuario (opcional)

Para probar un flujo de usuario con este registro de aplicación, habilite el flujo de concesión implícita para la autenticación.

Importante

El flujo implícito solo debe usarse con fines de prueba y no para autenticar a los usuarios en las aplicaciones de producción. Una vez finalizada la prueba, se recomienda quitarla.

Para habilitar el flujo implícito, siga estos pasos:

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

- Si tienes acceso a varios inquilinos, usa el icono Configuración

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

- Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

- Seleccione el registro de aplicaciones que creó.

- En Administrar, seleccione Autenticación.

- En Flujos de concesión implícita e híbridos, seleccione la casilla de verificación Tokens de id. (usados para flujos híbridos e implícitos).

- Seleccione Guardar.

Registrar la aplicación web

El id. externo admite la autenticación para aplicaciones web.

En los siguientes pasos se muestra cómo registrar la aplicación web en el centro de administración de Microsoft Entra:

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Si tienes acceso a varios inquilinos, usa el icono Configuración en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

Selecciona + Nuevo registro.

En la página Registrar una aplicación que aparece, escribe la información de registro de la aplicación:

En la sección Nombre, escribe un nombre significativo para la aplicación, que se muestra a los usuarios de la aplicación, por ejemplo, ciam-client-app.

En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

En URI de redirección (opcional), seleccione Web y, a continuación, en el cuadro Dirección URL, escriba una dirección URL, como http://localhost:3000/.

Selecciona Registrar.

El panel Información general de la aplicación se muestra cuando se completa el registro. Registra el id. de directorio (inquilino) y el id. de aplicación (cliente) que se usará en el código fuente de la aplicación.

Acerca del URI de redirección

El URI de redirección es el punto de conexión al cual el usuario es enviado por el servidor de autorización (en este caso, Microsoft Entra ID) después de completar su interacción con el usuario, y al cual un token de acceso o código de autorización es enviado después de una autorización exitosa.

En una aplicación de producción, suele ser un punto de conexión accesible públicamente donde se ejecuta la aplicación, como https://contoso.com/auth-response.

Durante el desarrollo de la aplicación, puedes agregar el punto de conexión en el que la aplicación realiza escuchas localmente, como http://localhost:3000. Puedes agregar y modificar los URI de redireccionamiento en las aplicaciones registradas en cualquier momento.

Las siguientes restricciones se aplican a los URI de redireccionamiento:

La dirección URL de respuesta debe comenzar con el esquema https excepto en casos en los que se utilice una dirección URL de redireccionamiento localhost.

La dirección URL de respuesta distingue mayúsculas de minúsculas. Sus mayúsculas o minúsculas deben coincidir con las de la ruta de acceso de la dirección URL de la aplicación en ejecución. Por ejemplo, si la aplicación incluye como parte de su ruta de acceso .../abc/response-oidc, no especifique .../ABC/response-oidc en la dirección URL de respuesta. Dado que el explorador web tiene en cuenta las mayúsculas y minúsculas de la ruta de acceso, se pueden excluir las cookies asociadas con .../abc/response-oidc si se redirigen a la dirección URL .../ABC/response-oidc con mayúsculas y minúsculas no coincidentes.

La dirección URL de respuesta deberá incluir o excluir la barra diagonal final en función de si la aplicación la espera. Por ejemplo, https://contoso.com/auth-response y https://contoso.com/auth-response/ se pueden tratar como direcciones URL no coincidentes en la aplicación.

Conceder consentimiento del administrador

Cuando registre la aplicación, se le asignará el permiso User.Read. Sin embargo, dado que el inquilino es un inquilino externo, los propios usuarios del cliente no pueden dar su consentimiento a este permiso. Como administrador, debe dar el consentimiento a este permiso en nombre de todos los usuarios del inquilino:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

En Administrar, seleccione Permisos de API.

- Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

- Seleccione Actualizar, luego compruebe que Concedido para <su nombre de inquilino> aparece en el Estado del permiso.

Creación de un secreto de cliente

Cree un secreto de cliente para la aplicación registrada. La aplicación usa el secreto de cliente para demostrar su identidad al solicitar tokens.

- En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

- En Administrar, seleccione Certificados y secretos.

- Seleccione Nuevo secreto de cliente.

- Escriba una descripción para el secreto de cliente en el cuadro Descripción (por ejemplo, secreto de cliente de ciam app).

- En Expira, seleccione el tiempo durante el cual es válido el secreto (según las reglas de seguridad de su organización) y, a continuación, elija Agregar.

- Registre el Valor del secreto. Este valor se usará para la configuración en un paso posterior. El valor del secreto no se volverá a mostrar y no se podrá recuperar por ningún medio, después de salir del Certificados y secretos. Asegúrese de grabarlo.

Concesión de permisos de API (opcional)

Si la aplicación web necesita llamar a una API, debe conceder los permisos de API a la aplicación web para que pueda llamar a la API. También debe registrar la API web a la que necesita llamar.

Para conceder permisos de API a su aplicación cliente (ciam-client-app), siga estos pasos:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

En Administrar, seleccione Permisos de API.

En Permisos configurados, seleccione Agregar un permiso.

Seleccione la pestaña API usadas en mi organización.

En la lista de API, seleccione la API como ciam-ToDoList-api.

Seleccione la opción Permisos delegados.

En la lista de permisos, seleccione ToDoList.Read, ToDoList.ReadWrite (use el cuadro de búsqueda si es necesario).

Seleccione el botón Agregar permisos. En este momento, ha asignado los permisos correctamente. Sin embargo, dado que se trata de un inquilino del cliente, los propios usuarios consumidores no pueden dar su consentimiento a estos permisos. Para solucionar este problema, como administrador debe consentir estos permisos en nombre de todos los usuarios del inquilino:

Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

Seleccione Actualizar y compruebe que aparece Concedido para <nombre del inquilino> en Estado para ambos ámbitos.

En la lista Permisos configurados, seleccione los permisos ToDoList.Read y ToDoList.ReadWrite, de uno en uno y, a continuación, copie el URI completo del permiso para su uso posterior. El URI de permiso completo tiene un aspecto similar a api://{clientId}/{ToDoList.Read} o api://{clientId}/{ToDoList.ReadWrite}.

Prueba del flujo de usuario (opcional)

Para probar un flujo de usuario con este registro de aplicación, habilite el flujo de concesión implícita para la autenticación.

Importante

El flujo implícito solo debe usarse con fines de prueba y no para autenticar a los usuarios en las aplicaciones de producción. Una vez finalizada la prueba, se recomienda quitarla.

Para habilitar el flujo implícito, siga estos pasos:

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

- Si tienes acceso a varios inquilinos, usa el icono Configuración

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

- Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

- Seleccione el registro de aplicaciones que creó.

- En Administrar, seleccione Autenticación.

- En Flujos de concesión implícita e híbridos, seleccione la casilla de verificación Tokens de id. (usados para flujos híbridos e implícitos).

- Seleccione Guardar.

Registro de la API web

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Si tienes acceso a varios inquilinos, usa el icono Configuración en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

Selecciona + Nuevo registro.

En la página Registrar una aplicación que aparece, escriba la información de registro de la aplicación:

En la sección Nombre, escriba un nombre significativo para la aplicación, que se mostrará a los usuarios de la aplicación, por ejemplo, ciam-ToDoList-api.

En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

Seleccione Registrar para crear la aplicación.

El panel Información general de la aplicación se muestra cuando se completa el registro. Registra el id. de directorio (inquilino) y el id. de aplicación (cliente) que se usará en el código fuente de la aplicación.

Exposición de permisos

Una API debe publicar un mínimo de un ámbito, también denominado Permiso delegado, para que las aplicaciones cliente obtengan un token de acceso para un usuario correctamente. Para publicar un ámbito, siga estos pasos:

En la página Registros de aplicaciones, seleccione la API que creó (como ciam-ToDoList-api) para abrir la página Información general.

En Administrar, seleccione Exponer una API.

En la parte superior de la página, junto a URI de id. de aplicación, seleccione el vínculo Agregar para generar un URI que sea único para esta aplicación.

Acepte el URI de identificador de aplicación propuesto, como api://{clientId}, y seleccione Guardar. Cuando la aplicación web solicite un token de acceso para la API web, deberá agregar este URI como prefijo para cada ámbito que se defina para la API.

En Ámbitos definidos con esta API, seleccione Agregar un ámbito.

Escriba los valores siguientes que definan el acceso de lectura a la API y, a continuación, seleccione Agregar ámbito para guardar los cambios:

| Propiedad |

valor |

| Nombre de ámbito |

ToDoList.Read |

| ¿Quién puede dar el consentimiento? |

Solo administradores |

| Nombre para mostrar del consentimiento del administrador |

Leer una lista de tareas pendientes de los usuarios con "TodoListApi" |

| Descripción del consentimiento del administrador |

Permite que la aplicación lea la lista de tareas pendientes del usuario utilizando ''TodoListApi''. |

| State |

Enabled |

Seleccione Agregar un ámbito de nuevo y escriba los valores siguientes que definen el ámbito de acceso de lectura y escritura a la API. Seleccione Agregar ámbito para guardar los cambios:

| Propiedad |

valor |

| Nombre de ámbito |

ToDoList.ReadWrite |

| ¿Quién puede dar el consentimiento? |

Solo administradores |

| Nombre para mostrar del consentimiento del administrador |

Leer y escribir una lista de tareas pendientes con 'ToDoListApi' |

| Descripción del consentimiento del administrador |

Permitir que la aplicación lea y escriba la lista de tareas pendientes de los usuarios mediante "ToDoListApi" |

| State |

Enabled |

En Administrar, seleccione Manifiesto para abrir el editor de manifiesto de API.

Establezca la propiedad accessTokenAcceptedVersion en 2.

Seleccione Guardar.

Obtenga más información sobre el principio de privilegios mínimos al publicar permisos para una API web.

Agregar roles de aplicación

Una API debe publicar al menos un rol de aplicación, también conocido como permiso de aplicación, para que las aplicaciones cliente obtengan un token de acceso en su propio nombre. Los permisos de aplicación son el tipo de permisos que las API deben publicar cuando quieran permitir que las aplicaciones cliente se autentiquen correctamente como ellas mismas y no necesiten registrar a los usuarios. Para publicar un permiso de aplicación, siga estos pasos:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-ToDoList-api) para abrir la página Información general.

En Administrar, seleccione Roles de aplicación.

Seleccione Crear rol de aplicación, introduzca los siguientes valores y seleccione Aplicar para guardar los cambios:

| Propiedad |

valor |

| Nombre para mostrar |

ToDoList.Read.All |

| Tipos de miembros permitido |

Aplicaciones |

| valor |

ToDoList.Read.All |

| Descripción |

Permitir que la aplicación lea la lista de tareas pendientes de cada usuario utilizando ''TodoListApi'' |

Vuelva a seleccionar Crear rol de aplicación, introduzca los siguientes valores para el segundo rol de aplicación y seleccione Aplicar para guardar los cambios:

| Propiedad |

valor |

| Nombre para mostrar |

ToDoList.ReadWrite.All |

| Tipos de miembros permitido |

Aplicaciones |

| valor |

ToDoList.ReadWrite.All |

| Descripción |

Permitir que la aplicación lea y escriba cada lista de tareas pendientes de los usuarios mediante "ToDoListApi" |

Registro de la aplicación de escritorio o móvil

En los pasos siguientes, se muestra cómo registrar una aplicación en el centro de administración de Microsoft Entra:

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Si tienes acceso a varios inquilinos, usa el icono Configuración en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

Selecciona + Nuevo registro.

En la página Registrar una aplicación que aparece, escribe la información de registro de la aplicación:

En la sección Nombre, escribe un nombre significativo para la aplicación, que se muestra a los usuarios de la aplicación, por ejemplo, ciam-client-app.

En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

En URI de redirección (opcional), seleccione la opción Aplicaciones móviles y de escritorio y, a continuación, en el cuadro dirección URL, escriba un URI con un esquema único. Por ejemplo, el URI de redirección de una aplicación de escritorio Electron tiene un aspecto similar a http://localhost, mientras que el de una interfaz de usuario de aplicación multiplataforma (MAUI) de .NET similar a msal{ClientId}://auth.

Selecciona Registrar.

El panel Información general de la aplicación se muestra cuando se completa el registro. Registra el id. de directorio (inquilino) y el id. de aplicación (cliente) que se usará en el código fuente de la aplicación.

Conceder consentimiento del administrador

Cuando registre la aplicación, se le asignará el permiso User.Read. Sin embargo, dado que el inquilino es un inquilino externo, los propios usuarios del cliente no pueden dar su consentimiento a este permiso. Como administrador, debe dar el consentimiento a este permiso en nombre de todos los usuarios del inquilino:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

En Administrar, seleccione Permisos de API.

- Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

- Seleccione Actualizar, luego compruebe que Concedido para <su nombre de inquilino> aparece en el Estado del permiso.

Concesión de permisos de API (opcional)

Si la aplicación móvil necesita llamar a una API, debe conceder los permisos de API a la aplicación móvil para que pueda llamar a la API. También debe registrar la API web a la que necesita llamar.

Para conceder permisos de API a su aplicación cliente (ciam-client-app), siga estos pasos:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

En Administrar, seleccione Permisos de API.

En Permisos configurados, seleccione Agregar un permiso.

Seleccione la pestaña API usadas en mi organización.

En la lista de API, seleccione la API como ciam-ToDoList-api.

Seleccione la opción Permisos delegados.

En la lista de permisos, seleccione ToDoList.Read, ToDoList.ReadWrite (use el cuadro de búsqueda si es necesario).

Seleccione el botón Agregar permisos. En este momento, ha asignado los permisos correctamente. Sin embargo, dado que se trata de un inquilino del cliente, los propios usuarios consumidores no pueden dar su consentimiento a estos permisos. Para solucionar este problema, como administrador debe consentir estos permisos en nombre de todos los usuarios del inquilino:

Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

Seleccione Actualizar y compruebe que aparece Concedido para <nombre del inquilino> en Estado para ambos ámbitos.

En la lista Permisos configurados, seleccione los permisos ToDoList.Read y ToDoList.ReadWrite, de uno en uno y, a continuación, copie el URI completo del permiso para su uso posterior. El URI de permiso completo tiene un aspecto similar a api://{clientId}/{ToDoList.Read} o api://{clientId}/{ToDoList.ReadWrite}.

Prueba del flujo de usuario (opcional)

Para probar un flujo de usuario con este registro de aplicación, habilite el flujo de concesión implícita para la autenticación.

Importante

El flujo implícito solo debe usarse con fines de prueba y no para autenticar a los usuarios en las aplicaciones de producción. Una vez finalizada la prueba, se recomienda quitarla.

Para habilitar el flujo implícito, siga estos pasos:

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

- Si tienes acceso a varios inquilinos, usa el icono Configuración

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

- Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

- Seleccione el registro de aplicaciones que creó.

- En Administrar, seleccione Autenticación.

- En Flujos de concesión implícita e híbridos, seleccione la casilla de verificación Tokens de id. (usados para flujos híbridos e implícitos).

- Seleccione Guardar.

Registro de una aplicación de demonio

En los siguientes pasos se muestra cómo registrar una aplicación de demonio en el centro de administración de Microsoft Entra:

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Si tienes acceso a varios inquilinos, usa el icono Configuración en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

Selecciona + Nuevo registro.

En la página Registrar una aplicación que aparece, escribe la información de registro de la aplicación:

En la sección Nombre, escriba un nombre significativo para la aplicación, que se mostrará a los usuarios de la aplicación, por ejemplo, ciam-client-app.

En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

Selecciona Registrar.

El panel Información general de la aplicación se muestra cuando se completa el registro. Registra el id. de directorio (inquilino) y el id. de aplicación (cliente) que se usará en el código fuente de la aplicación.

Concesión de permisos de API

Una aplicación de demonio inicia sesión como ella misma mediante el flujo de credenciales de cliente de OAuth 2.0. Se conceden permisos de aplicación (roles de aplicación), que son necesarios para las aplicaciones que se autentican como ellas mismas. También debe registrar la API web a la que debe llamar la aplicación de demonio.

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app).

En Administrar, seleccione Permisos de API.

En Permisos configurados, seleccione Agregar un permiso.

Seleccione la pestaña API usadas en mi organización.

En la lista de API, seleccione la API como ciam-ToDoList-api.

Seleccione la opción Permisos de aplicación. Seleccionamos esta opción cuando la aplicación inicia sesión con su propio nombre, no en nombre de un usuario.

En la lista de permisos, seleccione TodoList.Read.All, ToDoList.ReadWrite.All (use el cuadro de búsqueda si es necesario).

Seleccione el botón Agregar permisos.

En este momento, ha asignado los permisos correctamente. Sin embargo, dado que la aplicación demonio no permite a los usuarios interactuar con ella, los propios usuarios no pueden dar su consentimiento a estos permisos. Para solucionar este problema, como administrador debe consentir estos permisos en nombre de todos los usuarios del inquilino:

- Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

- Seleccione Actualizar, luego compruebe que aparece Concedido para <el nombre de inquilino> en Estado para ambos permisos.

Prueba del flujo de usuario (opcional)

Para probar un flujo de usuario con este registro de aplicación, habilite el flujo de concesión implícita para la autenticación.

Importante

El flujo implícito solo debe usarse con fines de prueba y no para autenticar a los usuarios en las aplicaciones de producción. Una vez finalizada la prueba, se recomienda quitarla.

Para habilitar el flujo implícito, siga estos pasos:

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

- Si tienes acceso a varios inquilinos, usa el icono Configuración

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

- Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

- Seleccione el registro de aplicaciones que creó.

- En Administrar, seleccione Autenticación.

- En Flujos de concesión implícita e híbridos, seleccione la casilla de verificación Tokens de id. (usados para flujos híbridos e implícitos).

- Seleccione Guardar.

Registro de una aplicación de Microsoft Graph API

Para permitir que su aplicación inicie la sesión de los usuarios con Microsoft Entra, la id. externa de Microsoft Entra debe tener en cuenta la aplicación que haya creado. El registro de la aplicación establece una relación de confianza entre la aplicación y Microsoft Entra. Al registrar una aplicación, External ID genera un identificador único conocido como Id. de aplicación (cliente), un valor que se usa para identificar la aplicación al crear solicitudes de autenticación.

En los pasos siguientes, se muestra cómo registrar una aplicación en el centro de administración de Microsoft Entra:

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Si tienes acceso a varios inquilinos, usa el icono Configuración en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

Selecciona + Nuevo registro.

En la página Registrar una aplicación que aparece;

- Introduzca un Nombre de aplicación significativo que se muestre a los usuarios de la aplicación, por ejemplo ciam-client-app.

- En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

Selecciona Registrar.

Se muestra el panel Información general de la aplicación tras registrarse correctamente. Registre el Id. de la aplicación (cliente) que se usará en el código fuente de la aplicación.

Concesión de acceso de API a su aplicación

Para que la aplicación tenga acceso a los datos de Microsoft Graph API, conceda a la aplicación registrada los permisos de aplicación pertinentes. Los permisos efectivos de la aplicación son el nivel completo de privilegios que concede el permiso. Por ejemplo, para crear, leer, actualizar y eliminar cada usuario de su inquilino externo, agregue el permiso User.ReadWrite.All.

En Administrar, seleccione Permisos de API.

En Permisos configurados, seleccione Agregar un permiso.

Seleccione la pestaña API de Microsoft y, a continuación, seleccione Microsoft Graph.

Seleccione Permisos de aplicación.

Expanda el grupo de permisos adecuado y active la casilla del permiso que quiera conceder a la aplicación de administración. Por ejemplo:

User>User.ReadWrite.All: para escenarios de migración de usuarios o administración de usuarios.

Grupo> de Group.ReadWrite.All: para crear grupos, leer y actualizar pertenencias a grupos y eliminar grupos.

AuditLog>AuditLog.Read.All: para leer los registros de auditoría del directorio.

Policy>Policy.ReadWrite.TrustFramework: para escenarios de integración continua o entrega continua (CI/CD). Por ejemplo, la implementación de directivas personalizadas con Azure Pipelines.

Seleccione Agregar permisos. Como se indicó, espere unos minutos antes de continuar con el paso siguiente.

Seleccione Conceder consentimiento de administrador para (el nombre de inquilino) .

Si no ha iniciado sesión actualmente, inicie sesión con una cuenta en el inquilino externo que se haya asignado al menos el rol Administrador de aplicaciones en la nube y, a continuación, seleccione Conceder consentimiento del administrador para (el nombre del inquilino).

Seleccione Actualizar y, a continuación, compruebe que aparece "Concedido para..." bajo Estado. Los permisos pueden tardar unos minutos en propagarse.

Después de registrar la aplicación, debe agregar un secreto de cliente a la aplicación. Este secreto de cliente se usará para autenticar la aplicación para llamar a Microsoft Graph API.

Creación de un secreto de cliente

Cree un secreto de cliente para la aplicación registrada. La aplicación usa el secreto de cliente para demostrar su identidad al solicitar tokens.

- En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

- En Administrar, seleccione Certificados y secretos.

- Seleccione Nuevo secreto de cliente.

- Escriba una descripción para el secreto de cliente en el cuadro Descripción (por ejemplo, secreto de cliente de ciam app).

- En Expira, seleccione el tiempo durante el cual es válido el secreto (según las reglas de seguridad de su organización) y, a continuación, elija Agregar.

- Registre el Valor del secreto. Este valor se usará para la configuración en un paso posterior. El valor del secreto no se volverá a mostrar y no se podrá recuperar por ningún medio, después de salir del Certificados y secretos. Asegúrese de grabarlo.

Prueba del flujo de usuario (opcional)

Para probar un flujo de usuario con este registro de aplicación, habilite el flujo de concesión implícita para la autenticación.

Importante

El flujo implícito solo debe usarse con fines de prueba y no para autenticar a los usuarios en las aplicaciones de producción. Una vez finalizada la prueba, se recomienda quitarla.

Para habilitar el flujo implícito, siga estos pasos:

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

- Si tienes acceso a varios inquilinos, usa el icono Configuración

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

- Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

- Seleccione el registro de aplicaciones que creó.

- En Administrar, seleccione Autenticación.

- En Flujos de concesión implícita e híbridos, seleccione la casilla de verificación Tokens de id. (usados para flujos híbridos e implícitos).

- Seleccione Guardar.

Registro de una aplicación de autenticación nativa

Para permitir que su aplicación inicie la sesión de los usuarios con Microsoft Entra, la id. externa de Microsoft Entra debe tener en cuenta la aplicación que haya creado. El registro de la aplicación establece una relación de confianza entre la aplicación y Microsoft Entra. Al registrar una aplicación, External ID genera un identificador único conocido como Id. de aplicación (cliente), un valor que se usa para identificar la aplicación al crear solicitudes de autenticación.

En los pasos siguientes, se muestra cómo registrar una aplicación en el centro de administración de Microsoft Entra:

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Si tienes acceso a varios inquilinos, usa el icono Configuración en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

Ve aIdentidad>Aplicaciones>Registros de aplicaciones.

Selecciona + Nuevo registro.

En la página Registrar una aplicación que aparece;

- Introduzca un Nombre de aplicación significativo que se muestre a los usuarios de la aplicación, por ejemplo ciam-client-app.

- En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

Selecciona Registrar.

Se muestra el panel Información general de la aplicación tras registrarse correctamente. Registre el Id. de la aplicación (cliente) que se usará en el código fuente de la aplicación.

Conceder consentimiento del administrador

Cuando registre la aplicación, se le asignará el permiso User.Read. Sin embargo, dado que el inquilino es un inquilino externo, los propios usuarios del cliente no pueden dar su consentimiento a este permiso. Como administrador, debe dar el consentimiento a este permiso en nombre de todos los usuarios del inquilino:

En la página Registros de aplicaciones, seleccione la aplicación que creó (como ciam-client-app) para abrir la página Información general.

En Administrar, seleccione Permisos de API.

- Seleccione Conceder consentimiento del administrador para <nombre del inquilino> y seleccione Sí.

- Seleccione Actualizar, luego compruebe que Concedido para <su nombre de inquilino> aparece en el Estado del permiso.

Habilitación de flujos de autenticación nativa y cliente público

Para especificar que esta aplicación es un cliente público y puede usar la autenticación nativa, habilite el cliente público y los flujos de autenticación nativos:

- En la página registros de aplicaciones, seleccione el registro de aplicaciones para el que desea habilitar flujos de autenticación nativa y cliente público.

- En Administrar, seleccione Autenticación.

- En Configuración avanzada, permita flujos de cliente públicos:

- Para Habilitar los siguientes flujos de escritorio y móvil seleccione Sí.

- Para Habilitar autenticación nativa, seleccione Sí.

- Seleccione el botón Guardar.

Después de registrar una nueva aplicación, puede encontrar el identificador de aplicación (cliente) en la información general del centro de administración de Microsoft Entra.

inquilinos de personal

inquilinos de personal  inquilinos externos (más información)

inquilinos externos (más información) en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones. en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.

en el menú superior para cambiar al inquilino externo desde el menú Directorios y suscripciones.