Conceptos básicos de la administración de identidad y acceso (IAM)

En este artículo, se proporcionan conceptos y terminología básicos que le ayudarán a comprender la administración de identidad y acceso (IAM).

¿Qué es la administración de identidad y acceso (IAM)?

La administración de identidad y acceso garantiza que las personas, máquinas y componentes de software adecuados obtengan acceso a los recursos correctos en el momento idóneo. En primer lugar, la persona, la máquina o el componente de software demuestra que efectivamente es quien dice ser. Luego, a la persona, máquina o componente de software se le permite o deniega el acceso o uso de determinados recursos.

A continuación, se presentan algunos conceptos básicos que le ayudarán a comprender la administración de identidad y acceso:

Identidad

Una identidad digital es una colección de identificadores o atributos únicos que representan a una persona, componente de software, máquina o recurso en un sistema informático. Un identificador puede ser:

- Una dirección de correo electrónico

- Credenciales de inicio de sesión (nombre de usuario y contraseña)

- Número de cuenta bancaria

- Id. emitido por el gobierno

- Dirección MAC o dirección IP

Las identidades se usan para autenticar y autorizar el acceso a los recursos, comunicarse con otros usuarios, realizar transacciones y otros fines.

En un nivel alto, hay tres tipos de identidades:

- Las identidades humanas representan a personas como empleados (trabajadores internos y trabajadores de primera línea) y usuarios externos (clientes, consultores, proveedores y asociados).

- Las identidades de carga de trabajo representan cargas de trabajo de software, como una aplicación, un servicio, un script o un contenedor.

- Las identidades de dispositivo representan dispositivos, como equipos de escritorio, teléfonos móviles, sensores de IoT y dispositivos administrados de IoT. Las identidades de dispositivo son distintas de las identidades humanas.

Autenticación

La autenticación es el proceso de desafío de una persona, un componente de software o un dispositivo de hardware para obtener sus credenciales con el fin de comprobar su identidad, o demostrar que son quienes o lo que afirman ser. Por lo general, la autenticación requiere el uso de credenciales (como el nombre de usuario y la contraseña, las huellas digitales, los certificados o los códigos de acceso de un solo uso). A veces, la autenticación se abrevia como AuthN.

La autenticación multifactor (MFA) es una medida de seguridad que requiere que los usuarios proporcionen más de una prueba para comprobar sus identidades, como:

- Algo que saben, por ejemplo, una contraseña.

- Algo que tienen, como un distintivo o un token de seguridad.

- Algo corporal, como un elemento biométrico (huella digital o cara).

El inicio de sesión único (SSO) permite que los usuarios autentiquen su identidad una vez y, después, se autentiquen silenciosamente al acceder a varios recursos que dependen de la misma identidad. Después de autenticarse, el sistema IAM actúa como el origen de la verdad de la identidad para los demás recursos disponibles para el usuario. Este sistema elimina la necesidad de iniciar sesión en varios sistemas de destino independientes.

Autorización

La autorización valida que se ha concedido acceso al usuario, la máquina o el componente de software a determinados recursos. A veces, la autorización se acorta a AuthZ.

Autenticación frente a autorización

A veces, los términos autenticación y autorización se usan de manera indistinta, ya que a menudo parecen una sola experiencia para los usuarios. En realidad, son dos procesos independientes:

- La autenticación comprueba la identidad de un usuario, una máquina o un componente de software.

- La autorización concede o deniega al usuario, máquina o componente de software el acceso a determinados recursos.

Esta es una introducción rápida a la autenticación y autorización:

| Autenticación | Autorización |

|---|---|

| Se puede considerar como un portero que permite el acceso solo a aquellas entidades que proporcionan credenciales válidas. | Se puede considerar como un guardia que asegura que solo aquellas entidades con el permiso adecuado pueden entrar en determinadas áreas. |

| Comprueba si un usuario, máquina o software es quien o lo que afirma ser. | Determina si el usuario, la máquina o el software pueden acceder a un recurso determinado. |

| Desafía al usuario, la máquina o el software para que proporcione las credenciales verificables (por ejemplo, contraseñas, identificadores biométricos o certificados). | Determina qué nivel de acceso tiene un usuario, una máquina o un software. |

| Se realiza antes de la autorización. | Se realiza después una autenticación correcta. |

| La información se transfiere en un token de id. | La información se transfiere en un token de acceso. |

| Suele usar OpenID Connect (OIDC) (que se basa en el protocolo OAuth 2.0) o los protocolos SAML. | Suele usar el protocolo OAuth 2.0. |

Para obtener información más detallada, lea Autenticación frente a autorización.

Ejemplo

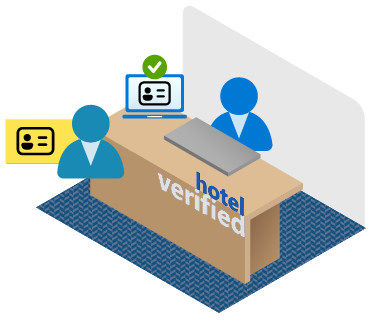

Supongamos que quiere pasar la noche en un hotel. Puede considerar la autenticación y autorización como el sistema de seguridad en un hotel. Los usuarios son personas que quieren alojarse en el hotel, los recursos son las habitaciones o áreas que las personas quieren usar. El personal del hotel es otro tipo de usuario.

Si usted se aloja en el hotel, primero se dirige a la recepción para iniciar el "proceso de autenticación". Muestra una tarjeta de identificación y una tarjeta de crédito y el recepcionista compara su id. con la reserva en línea. Después de que el recepcionista haya comprobado quién es, este le concede permiso para acceder a la sala que se le ha asignado. Se le da una tarjeta llave y ahora ya puede ir a su habitación.

Las puertas de las habitaciones del hotel y otras áreas tienen sensores que responden a estas tarjetas llave. La acción de deslizar la tarjeta llave delante de un sensor es el "proceso de autorización". La tarjeta llave solo le permite abrir las puertas a las habitaciones a las que tiene permiso para acceder, como su habitación de hotel y el área de gimnasio del hotel. Si desliza la tarjeta llave para entrar a cualquier otra habitación de hotel, se le deniega el acceso.

Los permisos individuales, como el acceso al gimnasio y a una sala de invitados específica, se recopilan en los roles, que se pueden conceder a usuarios individuales. Cuando se aloja en el hotel, se le concede el rol Cliente de hotel. Al personal de servicio de habitaciones del hotel se le concederá el rol Servicio de habitaciones del hotel. Este rol les permite el acceso a todas las habitaciones del hotel (pero solo entre las 11 a. m. y las 4 p. m.), la lavandería y los armarios de suministro en cada planta.

Proveedor de identidades

Un proveedor de identidades crea, mantiene y administra la información de identidad al tiempo que proporciona servicios de autenticación, autorización y auditoría.

Con la autenticación moderna, quien proporciona todos los servicios, incluidos todos los servicios de autenticación, es un proveedor de identidades central. El proveedor de identidades almacena y administra de forma centralizada la información que se usa para autenticar el usuario en el servidor.

Con un proveedor de identidades central, las organizaciones pueden establecer directivas de autenticación y autorización, supervisar el comportamiento de los usuarios, identificar actividades sospechosas y reducir los ataques malintencionados.

Microsoft Entra es un ejemplo de un proveedor de identidades basado en la nube. Otros ejemplos son X, Google, Amazon, LinkedIn y GitHub.

Pasos siguientes

- Lea Introducción a la administración de identidad y acceso para obtener más información.

- Obtenga información sobre el inicio de sesión único (SSO).

- Obtenga información sobre la autenticación multifactor (MFA).