Configuración de conectores de red privada para Microsoft Entra Private Access y el proxy de aplicación de Microsoft Entra

Los conectores son agentes ligeros que se colocan en un servidor en una red privada y facilitan la conexión saliente del servicio de Global Secure Access. Los conectores deben instalarse en un servidor de Windows Server con acceso a los recursos y aplicaciones de back-end. Puede organizar los conectores en grupos; cada grupo controla el tráfico a aplicaciones concretas. Para obtener más información sobre los conectores, consulte Comprender los conectores de red privada de Microsoft Entra.

Requisitos previos

Para agregar recursos privados y aplicaciones a Microsoft Entra ID, necesita:

- El producto requiere una licencia. Para obtener más información sobre las licencias, consulte la sección de licencias de ¿Qué es Acceso global seguro? Si es necesario, puede comprar una licencia u obtener licencias de prueba.

- Una cuenta de administrador de aplicaciones.

Las identidades de usuario se deben sincronizar desde un directorio local, o bien se deben crear directamente en los inquilinos de Microsoft Entra. Sincronización de identidades permite a Microsoft Entra ID realizar una autenticación previa de los usuarios antes de concederles acceso a aplicaciones publicadas en Application Proxy y tener la información del identificador de usuario necesarios para realizar el inicio de sesión único (SSO).

Windows Server

El conector de red privada de Microsoft Entra requiere un servidor que ejecute Windows Server 2012 R2 o posterior. Instalará el conector de red privada en el servidor. Este servidor del conector debe conectarse al servicio de Microsoft Entra Private Access o al servicio proxy de aplicación y a los recursos o aplicaciones privados que planea publicar.

- Para conseguir una alta disponibilidad del entorno, se recomienda disponer de más de un servidor Windows Server.

- La versión mínima de .NET necesaria para el conector es v4.7.1+.

- Para más información, consulte Conectores de red privada

- Para obtener más información, consulte Cómo: Determinar qué versiones de .NET Framework están instaladas.

Importante

Deshabilite HTTP 2.0 al usar el conector de red privada de Microsoft Entra con el proxy de aplicación de Microsoft Entra en Windows Server 2019 o posterior.

Deshabilite la compatibilidad con el protocolo HTTP2 en el componente WinHttp para delegación restringida de Kerberos para que funcione correctamente. Esta opción está deshabilitada de forma predeterminada en versiones anteriores de los sistemas operativos compatibles. Al agregar la siguiente clave del Registro y reiniciar el servidor se deshabilita en Windows Server 2019 y versiones posteriores. Esta es una clave del Registro para toda la máquina.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

La clave se puede establecer mediante PowerShell con el siguiente comando:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Advertencia

Si ha implementado el proxy de Protección con contraseña de Microsoft Entra, no instale el proxy de aplicación de Microsoft Entra ni el proxy de Protección con contraseña de Microsoft Entra juntos en el mismo equipo. El proxy de aplicación de Microsoft Entra y el proxy de Protección con contraseña de Microsoft Entra instalan diferentes versiones del servicio de Microsoft Entra Connect Agent Updater. Estas versiones diferentes son incompatibles cuando se instalan juntas en la misma máquina.

Requisitos de Seguridad de la capa de transporte (TLS)

El servidor del conector de Windows debe tener TLS 1.2 habilitado antes de instalar el conector de red privada.

Para habilitar TLS 1.2, siga estos pasos:

Establezca las claves del Registro.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Reinicie el servidor.

Nota:

Microsoft está actualizando los servicios de Azure para que usen los certificados TLS de un conjunto diferente de entidades de certificación (CA) raíz. Este cambio se realiza porque los certificados de entidad de certificación actuales no cumplen uno de los requisitos de la base de referencia del foro CA/Browser. Para obtener más información, consulte Cambios en los certificados TLS de Azure.

Recomendaciones para el servidor de conector

- Optimice el rendimiento entre el conector y la aplicación. Ubique físicamente el servidor del conector cerca de los servidores de aplicaciones. Para obtener más información, consulte Optimizar el flujo de tráfico con el proxy de aplicaciones Microsoft Entra.

- Asegúrese de que el servidor del conector y los servidores de aplicaciones web estén en el mismo dominio de Active Directory o que abarquen dominios de confianza. Tener los servidores en el mismo dominio o en dominios de confianza es un requisito para usar el inicio de sesión único (SSO) con la autenticación integrada de Windows (IWA) y la delegación restringida de Kerberos (KCD). Si el servidor de conector y los servidores de aplicaciones web están en diferentes dominios de Active Directory, use la delegación basada en recursos para el inicio de sesión único.

Preparación del entorno local

Para preparar tu entorno para el proxy de aplicación de Microsoft Entra, primero debes habilitar la comunicación con los centros de datos de Azure. Si hay un firewall en la ruta de acceso, asegúrate de que está abierto. Un firewall abierto permite que el conector realice solicitudes HTTPS (TCP) al proxy de aplicación.

Importante

Si vas a instalar el conector para la nube de Azure Government, sigue los requisitos previos y los pasos de instalación. Esto requiere habilitar el acceso a un conjunto diferente de direcciones URL y que un parámetro adicional ejecute la instalación.

Abrir puertos

Abre los siguientes puertos al tráfico saliente.

| Número de puerto | Cómo se usa |

|---|---|

| 80 | Descarga de listas de revocación de certificados (CRL) al validar el certificado TLS/SSL |

| 443 | Toda la comunicación saliente con el servicio del proxy de aplicación |

Si el firewall fuerza el tráfico según los usuarios de origen, abre también los puertos 80 y 443 para el tráfico de los servicios de Windows que se ejecutan como un servicio de red.

Permiso de acceso a direcciones URL

Permita el acceso a las siguientes direcciones URL:

| URL | Port | Cómo se usa |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Comunicación entre el conector y el servicio en la nube del proxy de aplicación |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | El conector utiliza estas direcciones URL para comprobar los certificados. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | El conector utiliza estas direcciones URL durante el proceso de registro. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | El conector utiliza estas direcciones URL durante el proceso de registro. |

Si el firewall o el servidor proxy te permiten configurar reglas de acceso basadas en sufijos de dominio, puedes permitir conexiones a *.msappproxy.net, *.servicebus.windows.net y a otras direcciones URL anteriores. Si no es así, deberás permitir acceso a Intervalos IP de Azure y etiquetas de servicio: nube pública. Los intervalos IP se actualizan cada semana.

Importante

Evita todas las formas de inspección en línea y terminación en las comunicaciones TLS salientes entre los conectores de red privada de Microsoft Entra y los servicios Cloud proxy de aplicaciones de Microsoft Entra.

Instalación y registro de un conector

Para usar Acceso privado, instala un conector en cada servidor Windows que uses para Acceso privado de Microsoft Entra. El conector es un agente que administra la conexión saliente desde los servidores de aplicación locales a Acceso global seguro. Puedes instalar un conector en los servidores que también tienen otros agentes de autenticación instalados, como Microsoft Entra Connect.

Nota:

La versión mínima del conector necesaria para Acceso privado es 1.5.3417.0. A partir de la versión 1.5.3437.0, es necesario tener la versión 4.7.1 o posterior de .NET para una instalación correcta (actualización).

Nota:

Implementación del conector de red privada para las cargas de trabajo de Azure y AWS desde Marketplace (versión preliminar)

El conector de red privada ya está disponible en Azure Marketplace y AWS Marketplace (en versión preliminar), además del Centro de administración Microsoft Entra. Las ofertas de Marketplace permiten a los usuarios implementar una máquina virtual Windows con un conector de red privada preinstalado a través de un modelo simplificado. El proceso automatiza la instalación y el registro, lo que mejora la facilidad y la eficacia.

Para instalar el conector desde el centro de administración Microsoft Entra:

Inicia sesión en el Centro de administración Microsoft Entra como Administrador de aplicaciones del directorio que usa Application Proxy.

- Por ejemplo, si el dominio del inquilino es contoso.com, el administrador debe ser

admin@contoso.como cualquier otro alias de administrador de ese dominio.

- Por ejemplo, si el dominio del inquilino es contoso.com, el administrador debe ser

En la esquina superior derecha, selecciona el nombre de usuario. Compruebe que ha iniciado sesión en el directorio que usa Application Proxy. Si necesita cambiar directorios, seleccione Cambiar directorio y elija un directorio que use Application Proxy.

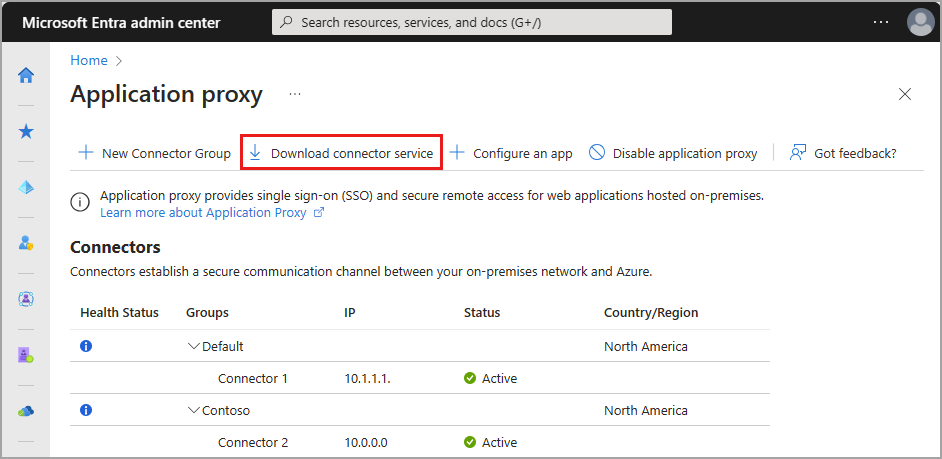

Vaya a Acceso global seguro>Conectar>Conectores.

Seleccione Descargar servicio de conector.

Lea los términos del servicio. Cuando esté listo, seleccione Aceptar las condiciones y descargar.

En la parte inferior de la ventana, seleccione Ejecutar para instalar el conector. Se abre un asistente para la instalación.

Siga las instrucciones del asistente para instalar el servicio. Cuando se le pida que registre el conector en Application Proxy para el inquilino de Microsoft Entra, proporcione las credenciales del Administrador de la aplicación.

- En Internet Explorer (IE), si la opción Configuración de seguridad mejorada de IE está activada, puede que no aparezca la pantalla de registro. Para acceder, siga las instrucciones del mensaje de error. Asegúrese de que la configuración de seguridad mejorada de Internet Explorer está desactivada.

Cosas que debe saber

Si anteriormente ha instalado un conector, vuelva a instalarlo para obtener la última versión. Al actualizar, desinstale el conector existente y elimine las carpetas relacionadas. Para consultar información sobre las versiones publicadas anteriormente y qué cambios incluyen, consulte Application Proxy: Version Release History (Proxy de aplicación: Historial de lanzamiento de versiones).

Si elige tener más de un servidor Windows Server para las aplicaciones locales, debe instalar y registrar el conector en cada servidor. Puede organizar los conectores en grupos. Para más información, vea grupos de conectores.

Para obtener información sobre los conectores, el planeamiento de la capacidad y cómo se mantienen actualizados, consulte Descripción de los conectores de red privada de Microsoft Entra.

Nota:

El Acceso privado de Microsoft Entra no admite conectores multigeográficos. Las instancias de servicio en la nube para el conector se eligen en la misma región que el suscriptor de Microsoft Entra (o la región más cercana) incluso si tienes conectores instalados en regiones diferentes de la región predeterminada.

Verifique la instalación y el registro

Puede usar el portal de Global Secure Access o Windows Server para confirmar que el nuevo conector se ha instalado correctamente.

Para obtener información sobre cómo solucionar problemas de proxy de aplicación, consulte Problemas de depuración de aplicaciones de proxy de aplicación.

Comprobación de la instalación mediante el centro de administración de Microsoft Entra

Para confirmar que el conector se ha instalado y registrado correctamente:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones del directorio que usa Application Proxy.

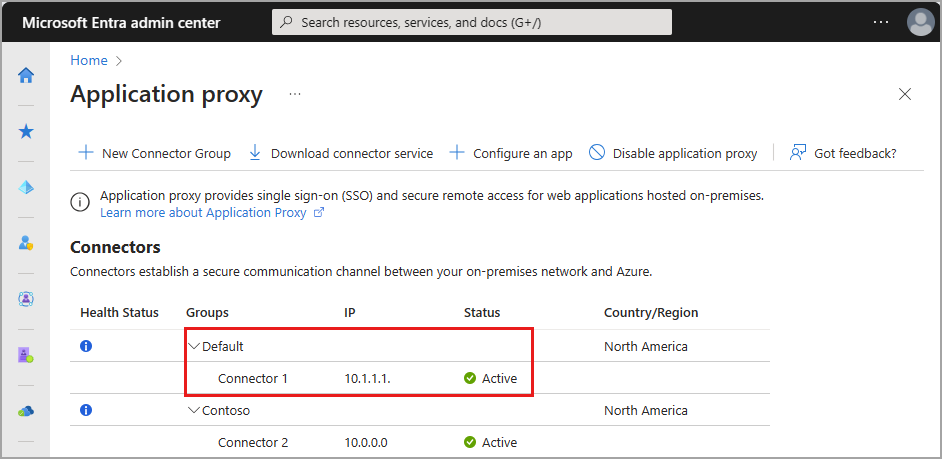

Vaya a Acceso global seguro>Conectar>Conectores

- Todos los conectores y grupos de conectores aparecen en esta página.

Vea un conector para verificar sus detalles.

- Expanda el conector para ver los detalles si aún no está expandido.

- Una etiqueta activa verde indica que el conector puede conectarse al servicio. Sin embargo, aun cuando la etiqueta es verde, un problema de red podría impedir que el conector reciba mensajes.

Para obtener más ayuda con la instalación de un conector, consulte solución de problemas de conectores.

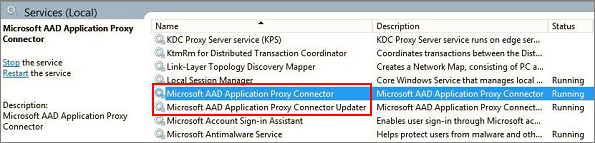

Comprobación de la instalación mediante el servidor de Windows

Para confirmar que el conector se ha instalado y registrado correctamente:

Seleccione la clave de Windows y escriba

services.mscpara abrir Service Manager de Windows.Compruebe si el estado de los servicios siguientes es En ejecución.

- Conector de red privada de Microsoft Entra permite la conectividad.

- El actualizador del conector de red privada de Microsoft Entra es un servicio de actualización automatizado.

- El actualizador busca nuevas versiones del conector y lo actualiza según sea necesario.

Si el estado de los servicios no es En ejecución, haga clic con el botón derecho en cada servicio y elija Iniciar.

Creación de grupos de conectores

Para crear tantos grupos de conectores como desee:

- Vaya a Acceso global seguro>Conectar>Conectores.

- Seleccione Nuevo grupo de conectores.

- Asigne un nombre al nuevo grupo de conectores y use luego el menú deplegable para seleccionar qué conectores pertenecen a este grupo.

- Seleccione Guardar.

Para obtener más información sobre los conectores, consulte Comprender los grupos de conectores de red privada de Microsoft Entra.

Pasos siguientes

El siguiente paso para empezar a trabajar con Acceso privado de Microsoft Entra es configurar la aplicación Acceso rápido o Global Secure Access: