Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Al compilar aplicaciones que se integran con la plataforma de identidad de Microsoft, es esencial comprender cómo configurar los URI de redirección. En este artículo se proporciona una guía completa para redirigir los procedimientos recomendados de URI, las configuraciones admitidas y las limitaciones. Tanto si está desarrollando una aplicación web, móvil o de escritorio, este artículo le ayudará a configurar correctamente los URI de redirección para cumplir los requisitos de seguridad.

¿Qué es un URI de redirección?

Un identificador URI de redirección, o dirección URL de respuesta, es la ubicación a la que el servidor de autenticación de Microsoft Entra envía al usuario una vez que haya sido autorizado correctamente y se le haya concedido un token de acceso. Para iniciar sesión en un usuario, la aplicación debe enviar una solicitud de inicio de sesión con un URI de redirección especificado como parámetro, por lo que después de que el usuario haya iniciado sesión correctamente, el servidor de autenticación redirigirá al usuario y emitirá un token de acceso al URI de redireccionamiento especificado en la solicitud de inicio de sesión.

En una aplicación web de producción, por ejemplo, el URI de redirección suele ser un punto de conexión público donde se ejecuta la aplicación, como https://contoso.com/auth-response. Durante el desarrollo, también es habitual agregar el punto de conexión donde se ejecuta la aplicación localmente, como https://127.0.0.1/auth-response o http://localhost/auth-response. Asegúrese de que los entornos de desarrollo o las URIs de redirección innecesarios no estén expuestos en la aplicación de producción. Esto se puede hacer teniendo registros de aplicaciones independientes para el desarrollo y la producción.

¿Por qué es necesario agregar los URI de redirección al registro de la aplicación?

Por motivos de seguridad, el servidor de autenticación no redirigirá a los usuarios ni enviará tokens a un URI que no se agregue al registro de la aplicación. Los servidores de inicio de sesión de Microsoft Entra solo redirigen a los usuarios y envían tokens a los identificadores URI de redirección que se han agregado al registro de la aplicación. Si el identificador URI de redirección especificado en la solicitud de inicio de sesión no coincide con ninguno de los URI de redirección que ha agregado en la aplicación recibirá un mensaje de error como AADSTS50011: The reply URL specified in the request does not match the reply URLs configured for the application.

Para obtener más información sobre los códigos de error, consulte Códigos de error de autenticación y autorización de Microsoft Entra.

¿Debo agregar un URI de redirección al registro de la aplicación?

Si debe agregar un URI de redirección al registro de la aplicación depende del protocolo de autorización que usa la aplicación. Debe agregar los URI de redirección adecuados al registro de la aplicación si la aplicación usa los siguientes protocolos de autorización:

- Flujo de código de autorización de OAuth 2.0

- Flujo de credenciales del cliente de OAuth 2.0

- Flujo de concesión implícita de OAuth 2.0

- OpenID Connect

- Protocolo SAML de inicio de sesión único

No es necesario agregar URI de redirección al registro de la aplicación si la aplicación usa los siguientes protocolos de autorización o características.

- Autenticación nativa

- Flujo de código de dispositivo de OAuth 2.0

- Flujo con derechos delegados de OAuth 2.0

- Flujo de credencial de contraseña de administrador del recurso OAuth 2.0

- Flujo de autenticación integrada de Windows

- Proveedor de identidades (IdP) de SAML 2.0 para el inicio de sesión único

¿A qué plataforma debo agregar mis URI de redirección?

Si la aplicación que va a compilar contiene uno o varios identificadores URI de redirección en el registro de la aplicación, deberá habilitar una configuración de flujo de cliente público. En las tablas siguientes se proporcionan instrucciones sobre el tipo de identificador URI de redirección que debe agregar o no en función de la plataforma en la que se compila la aplicación.

Configuración del identificador URI de redirección de aplicaciones web

| Tipo de aplicación | Marcos o lenguajes típicos | Plataforma para agregar identificadores URI de redirección en el registro de aplicaciones |

|---|---|---|

| Una aplicación web tradicional donde se realiza la mayor parte de la lógica de la aplicación en el servidor | Node.js, web, ASP.NET, Python, Java, ASP.NET Core, PHP, Ruby, Blazor Server | La web |

| Una aplicación de página única donde la mayor parte de la lógica de la interfaz de usuario se realiza en un explorador web que se comunica con el servidor web principalmente mediante API web | JavaScript, Angular, React, WebAssembly de Blazor, Vue.js | Aplicación de página única (SPA) |

Configuración del identificador URI de redirección de aplicaciones móviles y de escritorio

| Tipo de aplicación | Marcos o lenguajes típicos | Plataforma para agregar identificadores URI de redirección en el registro de aplicaciones |

|---|---|---|

| Una aplicación iOS o macOS excepto los escenarios enumerados a continuación en esta tabla | Swift, Objective-C | IOS/macOS |

| Una aplicación Android | Java o Kotlin | Androide |

| Aplicación que se ejecuta de forma nativa en un dispositivo móvil o un equipo de escritorio | Node.js electron, escritorio de Windows, UWP, React Native, Android, iOS y/o macOS | Aplicaciones móviles y de escritorio |

Si va a compilar una aplicación iOS con uno de los métodos siguientes, use una plataforma de Aplicaciones móviles y de escritorio para agregar un URI de redirección:

- Aplicaciones iOS con SDK de código abierto (AppAuth)

- Aplicaciones iOS que usan tecnología multiplataforma que no admitimos (Flutter)

- Aplicaciones iOS que implementan nuestros protocolos de OAuth directamente

- Aplicaciones macOS que usan tecnología multiplataforma que no admitimos (Electron)

Aplicaciones que no requieren un URI de redirección

| Tipo de aplicación | Ejemplos y notas | Flujo de OAuth asociado |

|---|---|---|

| Aplicaciones que se ejecutan en dispositivos que no tienen teclado | Aplicaciones que se ejecutan en Smart TV, dispositivos IoT o una impresora | Flujo de código de dispositivo más información |

| Las aplicaciones que controlan las contraseñas que los usuarios escriben directamente, en lugar de redirigir a los usuarios al sitio web de inicio de sesión hospedado de Entra y permitir que Entra controle la contraseña de usuario de forma segura. | Solo debe usar este flujo cuando otros flujos más seguros, como el flujo de código de autorización, no sean viables, porque no es tan seguro. | Flujo de credencial de contraseña del propietario del recurso más información |

| Aplicaciones de escritorio o móviles que se ejecutan en Windows o en una máquina conectada a un dominio de Windows (unido a AD o Azure AD) mediante el flujo de autenticación integrada de Windows en lugar del administrador de cuentas web | Una aplicación móvil o de escritorio que debería iniciar sesión automáticamente después de que el usuario haya iniciado sesión en el sistema PC Windows con una credencial de Entra | Flujo de autenticación integrada de Windows más información |

¿Cuáles son las restricciones de los identificadores URI de redirección para las aplicaciones de Microsoft Entra?

El modelo de aplicación Microsoft Entra especifica las restricciones siguientes para redirigir los identificadores URI:

Los identificadores URI de redirección deben comenzar con el esquema

https, con excepciones para algunos identificadores URI de redirección de localhost.Los URI de redirección distinguen mayúsculas de minúsculas y deben coincidir con el caso de la ruta de acceso de la dirección URL de la aplicación en ejecución.

Ejemplos:

- Si la aplicación incluye

.../abc/response-oidccomo parte de su ruta de acceso, no especifique.../ABC/response-oidcen el identificador URI de respuesta. Dado que el explorador web tiene en cuenta las mayúsculas y minúsculas de la ruta de acceso, se pueden excluir las cookies asociadas con.../abc/response-oidcsi se redirigen a la dirección URL.../ABC/response-oidccon mayúsculas y minúsculas no coincidentes.

- Si la aplicación incluye

Los URI de redirección que no están configurados con un segmento de ruta de acceso se devuelven con una barra diagonal final ("

/") en la respuesta. Esto solo se aplica cuando el modo de respuesta esqueryofragment.Ejemplos:

-

https://contoso.comse devuelve comohttps://contoso.com/ -

http://localhost:7071se devuelve comohttp://localhost:7071/

-

Los URI de redirección que contienen un segmento de ruta de acceso no se anexan con una barra diagonal final en la respuesta.

Ejemplos:

-

https://contoso.com/abcse devuelve comohttps://contoso.com/abc -

https://contoso.com/abc/response-oidcse devuelve comohttps://contoso.com/abc/response-oidc

-

Los identificadores URI de redireccionamiento no admiten caracteres especiales:

! $ ' ( ) , ;Los identificadores URI de redireccionamiento no admiten nombres de dominio internacionalizados

Número máximo de identificadores URI de redireccionamiento y longitud de los identificadores URI

El número máximo de URI de redirección no se puede generar por motivos de seguridad. Si el escenario requiere más identificadores URI de redirección que el límite máximo permitido, considere la posibilidad de utilizar el siguiente enfoque de parámetro de estado como solución. En la tabla siguiente se muestra el número máximo de identificadores URI de redirección que puede agregar a un registro de aplicación en la Plataforma de identidad de Microsoft.

| Cuentas en las que se inicia sesión | Número máximo de URI de redireccionamiento | Descripción |

|---|---|---|

| Cuentas profesionales o educativas de Microsoft en el inquilino de Microsoft Entra de cualquier organización | 256 | El campo signInAudience del manifiesto de aplicación está establecido en AzureADMyOrg o AzureADMultipleOrgs. |

| Cuentas personales de Microsoft y profesionales o educativas | 100 | El campo signInAudience del manifiesto de aplicación está establecido en AzureADandPersonalMicrosoftAccount. |

Puede usar un máximo de 256 caracteres para cada identificador URI de redirección que agregue a un registro de aplicación.

Identificadores URI de redirección en una aplicación frente a objetos de entidad de servicio

- Agregue siempre los identificadores URI de redirección solo al objeto de aplicación.

- No agregue nunca valores de identificador URI a una entidad de servicio porque estos valores se pueden quitar cuando el objeto de entidad de servicio se sincroniza con el objeto de aplicación. Esto puede ocurrir debido a cualquier operación de actualización que desencadena una sincronización entre los dos objetos.

Compatibilidad con parámetros de consulta en los URI de redireccionamiento

Los parámetros de consulta se permiten en los URI de redireccionamiento para aplicaciones que solo inician sesión de usuarios con cuentas profesionales o educativas.

Los parámetros de consulta no se permiten en los identificadores URI de redirección para cualquier registro de aplicación configurado para iniciar sesión de los usuarios con cuentas personales de Microsoft como Outlook.com (Hotmail), Messenger, OneDrive, MSN, Xbox Live o Microsoft 365.

| Audiencia de información de inicio de sesión de registro de aplicaciones | Admite parámetros de consulta en el URI de redireccionamiento |

|---|---|

| Cuentas de este directorio organizativo solo (solo Contoso - inquilino único) |

|

| Cuentas en cualquier directorio organizativo (Cualquier directorio Microsoft Entra: Multiinquilino) |

|

| Cuentas en cualquier directorio organizativo (Cualquier directorio Microsoft Entra: Multiinquilino) y cuentas Microsoft personales (como Skype y Xbox) |

|

| Solo cuentas personales de Microsoft |

|

Esquemas admitidos

HTTPS: el esquema HTTPS (https://) es compatible con todos los URI de redirección basados en HTTP.

HTTP: el esquema HTTP (http://) solo es compatible con los URI de localhost y solo se debe usar durante el desarrollo y las pruebas de aplicaciones locales activas.

| URI de redirección de ejemplo | Validez |

|---|---|

https://contoso.com |

Válido |

https://contoso.com/abc/response-oidc |

Válido |

https://localhost |

Válido |

http://contoso.com/abc/response-oidc |

No válida |

http://localhost |

Válido |

http://localhost/abc |

Válido |

Excepciones de localhost

Según las secciones 8.3 y 7.3 de RFC 8252, los URI de redireccionamiento de "bucle invertido" o "localhost" incluyen dos consideraciones especiales:

- Los esquemas URI

httpson aceptables porque la redirección nunca sale del dispositivo. Por tanto, ambos URI son aceptables:http://localhost/myApphttps://localhost/myApp

- Debido a los intervalos de puertos efímeros que suelen necesitar las aplicaciones nativas, el componente de puerto (por ejemplo,

:5001o:443) se omite con el fin de buscar coincidencias con un identificador URI de redirección. Como resultado, todos estos URI se consideran equivalentes:http://localhost/MyApphttp://localhost:1234/MyApphttp://localhost:5000/MyApphttp://localhost:8080/MyApp

Desde el punto de vista del desarrollo, esto significa algunas cosas:

No registre varios identificadores URI de redirección en los que solo el puerto es distinto. El servidor de inicio de sesión selecciona uno arbitrariamente y usará el comportamiento asociado a ese identificador URI de redirección (por ejemplo, si es una redirección de tipo

web,nativeospa).Esto es especialmente importante si desea utilizar flujos de autenticación diferentes en el mismo registro de aplicación, por ejemplo, la concesión de código de autorización y el flujo implícito. Para asociar el comportamiento de respuesta correcto con cada identificador URI de redirección, el servidor de inicio de sesión debe ser capaz de distinguir entre los identificadores URI de redirección y no puede hacerlo cuando solo difiere el puerto.

Para registrar varios URI de redirección en localhost a fin de probar diferentes flujos durante el desarrollo, puede diferenciarlos mediante el componente ruta de acceso del URI. Por ejemplo,

http://localhost/MyWebAppno coincide conhttp://localhost/MyNativeApp.La dirección de bucle invertido IPv6 (

[::1]) no se admite actualmente.

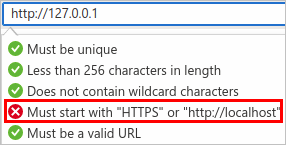

Es preferible 127.0.0.1 frente a localhost

Para evitar la interrupción de la aplicación a causa de firewalls mal configurados o interfaces de red cuyo nombre ha cambiado, use la dirección de bucle invertido del literal de IP 127.0.0.1 en el identificador URI de redirección en lugar de localhost. Por ejemplo, https://127.0.0.1.

Sin embargo, no puede usar el cuadro de texto URI de redirección en Azure Portal para agregar un URI de redirección basado en bucles que use el esquema http:

Para agregar un URI de redirección que usa el esquema http con la dirección de bucle invertido 127.0.0.1, actualmente debe modificar el atributo replyUrlsWithType en el manifiesto de la aplicación.

Restricciones en los caracteres comodín en los identificadores URI de redirección

Los identificadores URI con caracteres comodín como https://*.contoso.com pueden parecer prácticos, pero se deben evitar debido a las implicaciones de seguridad. Según la especificación de OAuth 2.0 (sección 3.1.2 de RFC 6749), un URI de punto de conexión de redireccionamiento debe ser un URI absoluto. Por lo tanto, cuando un URI de carácter comodín configurado coincide con un URI de redireccionamiento, se quitan las cadenas de consulta y los fragmentos del URI de redirección.

Los identificadores URI con caracteres comodín no se admiten actualmente en los registros de aplicación configurados para iniciar sesión en cuentas personales de Microsoft y cuentas profesionales o educativas. Sin embargo, se permiten los identificadores URI con caracteres comodín para las aplicaciones que están configuradas para iniciar sesión solo en cuentas profesionales o educativas del inquilino de Microsoft Entra de la organización.

Para agregar identificadores URI de redirección con caracteres comodín a los registros de aplicaciones que inician la sesión de cuentas profesionales o educativas, use el editor de manifiestos de aplicación en Registros de aplicaciones en Azure Portal. Aunque es posible establecer un URI de redirección con un carácter comodín usando el editor de manifiestos, se recomienda encarecidamente adherirse a la sección 3.1.2 de la especificación RFC 6749. y usar únicamente URI absolutos.

Si el escenario requiere más identificadores URI de redirección que el límite máximo permitido, en lugar de agregar un identificador URI de redirección con caracteres comodín, considere la posibilidad de utilizar el siguiente enfoque de parámetro de estado.

Uso de un parámetro de estado

Si tiene varios subdominios y el escenario requiere, tras su correcta autenticación, redirigir a los usuarios a la misma página en la que comenzaron, puede ser útil usar un parámetro de estado.

Según este enfoque:

- Cree un URI de redireccionamiento "compartido" por cada aplicación para procesar los tokens de seguridad que reciba del punto de conexión de autorización.

- La aplicación puede enviar parámetros específicos de la aplicación (por ejemplo, la dirección URL del subdominio donde se originó el usuario o la información de marca) en el parámetro de estado. Cuando use un parámetro de estado, protéjase contra las infracciones de CSRF (falsificación de solicitud entre sitios), tal como se especifica en la sección 10.12 de RFC 6749.

- Los parámetros específicos de la aplicación incluyen toda la información necesaria para que la aplicación represente la experiencia correcta para el usuario, es decir, para que construya el estado de la aplicación adecuado. El punto de conexión de autorización de Microsoft Entra elimina el código HTML del parámetro de estado, por lo que debe asegurarse de no pasar contenido HTML en este parámetro.

- Cuando Microsoft Entra ID envía una respuesta al identificador URI de redirección "compartido", envía el parámetro de estado de vuelta a la aplicación.

- Después, la aplicación puede usar el valor del parámetro de estado para determinar a qué dirección URL debe enviar al usuario. Asegúrese de validar la protección contra CSRF.

Advertencia

Este enfoque permite que un cliente en peligro modifique los parámetros adicionales que se envían en el parámetro de estado, con lo que se redirige al usuario a una dirección URL diferente, que es la amenaza de redirector abierto que se describe en RFC 6819. Por lo tanto, el cliente debe proteger estos parámetros, para lo que debe cifrar el estado o comprobarlo por otros medios, por ejemplo, mediante la validación del nombre de dominio en el identificador URI de redirección con el token.

Pasos siguientes

Más información sobre el registro de aplicación en Manifiesto de aplicación.