Procedimientos recomendados de seguridad para las propiedades de la aplicación en Microsoft Entra ID

La seguridad es un concepto importante cuando se registra una aplicación en Microsoft Entra ID y es una parte crítica de su uso empresarial en la organización. Cualquier configuración incorrecta de la aplicación puede provocar tiempo de inactividad o situaciones de riesgo. Dependiendo de los permisos que se agregan a una aplicación, puede haber consecuencias en toda la organización.

Dado que las aplicaciones seguras son esenciales para la organización, cualquier tiempo de inactividad debido a problemas de seguridad puede afectar a la empresa o a algún servicio crítico del que depende esta. Por lo tanto, es importante asignar tiempo y recursos para asegurarse de que las aplicaciones siempre permanezcan en un estado correcto y seguro. Se recomienda realizar una evaluación periódica de la seguridad y el mantenimiento de las aplicaciones, de forma muy similar a una evaluación del modelo de amenazas de seguridad para el código. Para obtener una perspectiva más amplia de la seguridad de organizaciones, consulte el Ciclo de vida de desarrollo de seguridad (SDL).

En este artículo se describen los procedimientos recomendados de seguridad para las siguientes propiedades de registro de aplicación:

- URI de redireccionamiento

- Tokens de acceso (usados para flujos implícitos)

- Certificados y secretos

- URI de Id. de aplicación

- Propiedad de la aplicación

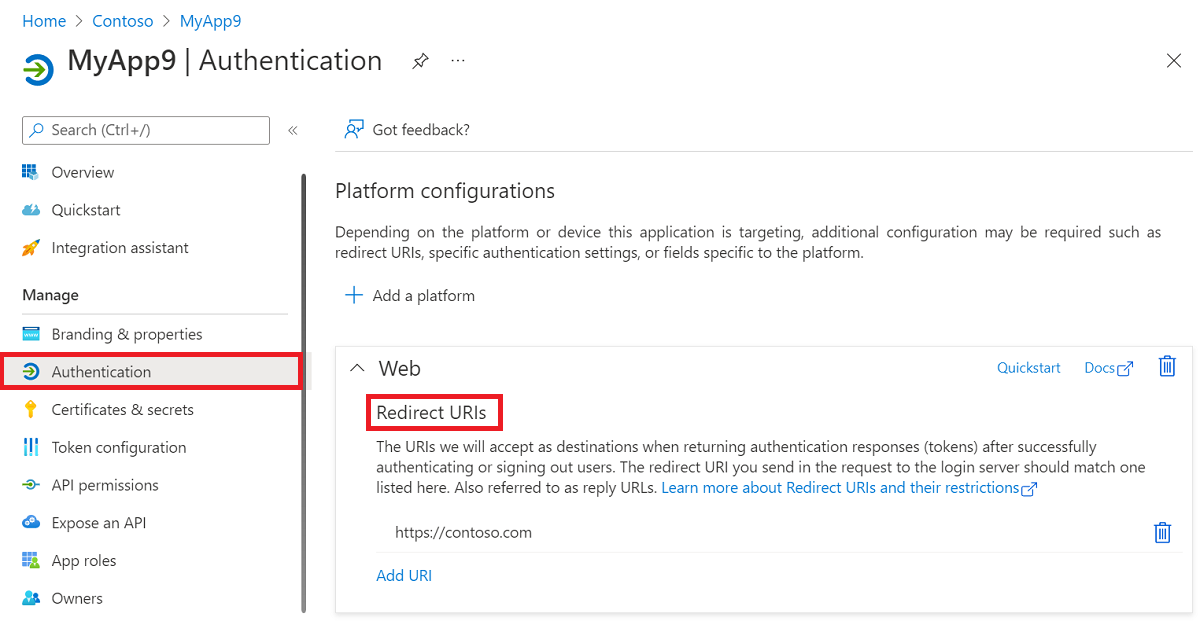

URI de redireccionamiento

Es importante mantener actualizados los URI de redireccionamiento de su aplicación. En la opción de Autenticación de la aplicación en Azure Portal, debe seleccionar una plataforma para la aplicación y, a continuación, puede definir la propiedad URI de redirección.

Tenga en cuenta las siguientes instrucciones para los URI de redireccionamiento:

- Mantener la propiedad de todos los URI. Un fallo en la propiedad de uno de los URI puede poner en peligro las aplicaciones.

- Asegúrese de que todos los registros DNS se actualicen y supervisen de forma periódica en busca de cambios.

- No use direcciones URL de carácter comodín ni esquemas de URI que no sean seguros, como http o URN.

- Mantenga la lista pequeña. Recorte los URI innecesarios. Si es posible, actualice las direcciones URL del esquema HTTP al HTTPS.

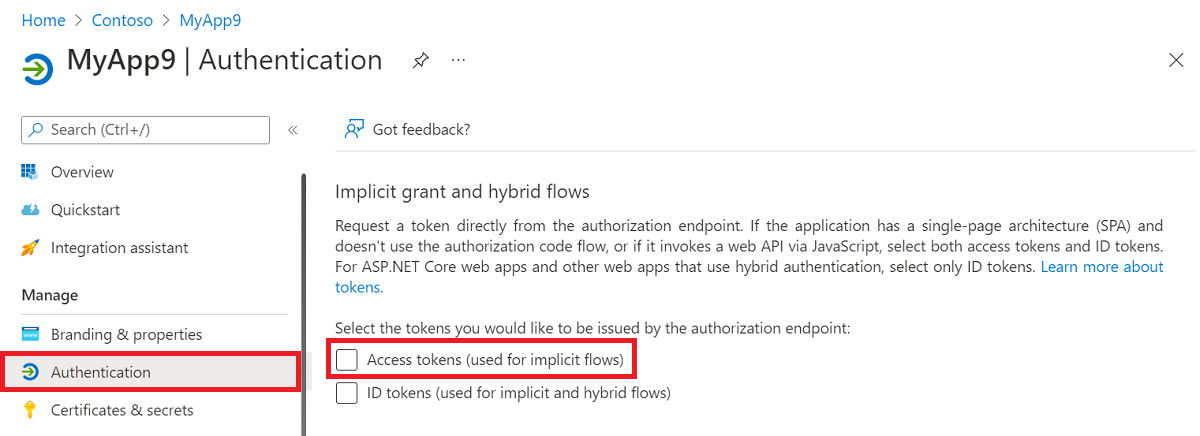

Tokens de acceso (usados para flujos implícitos)

Los escenarios que necesitan un flujo implícito ahora pueden usar el flujo de código de autorización para reducir el riesgo de compromiso asociado a un uso incorrecto del flujo implícito. En la opción de Autenticación de la aplicación en Azure Portal, debe seleccionar una plataforma para la aplicación y, a continuación, puede definir la propiedad Tokens de acceso (usados para flujos implícitos).

Tenga en cuenta las instrucciones siguientes relacionadas con el flujo implícito:

- Compruebe si necesita un flujo implícito. No use un flujo implícito a menos que sea expresamente necesario.

- Si la aplicación se configuró para recibir tokens de acceso mediante flujo implícito, pero no las usa de forma activa, desactive la configuración para protegerla contra un uso incorrecto.

- Use aplicaciones independientes para escenarios de flujos implícitos válidos.

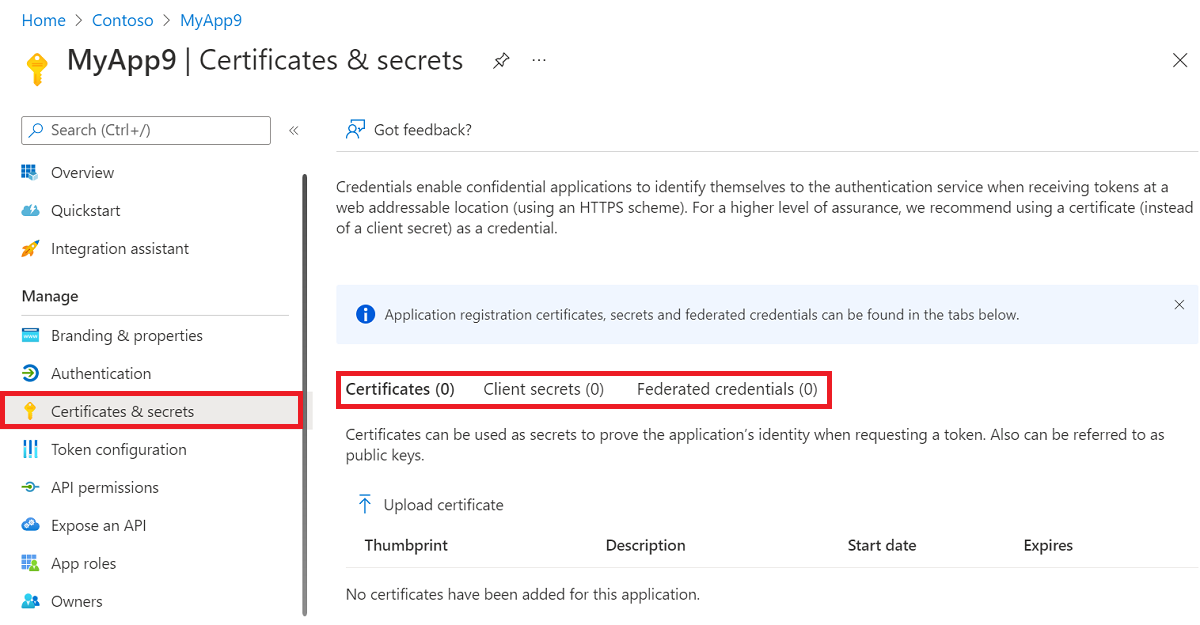

Certificados y secretos

Los certificados y secretos, también conocidos como credenciales, son una parte fundamental de una aplicación cuando se usa como cliente confidencial. En Certificados y secretos para la aplicación en Azure Portal, puede agregar o quitar certificados y secretos.

Tenga en cuenta las siguientes instrucciones relacionadas con certificados y secretos:

- Use las credenciales de certificado siempre que sea posible y no use credenciales de contraseña, también conocidas como secretos. Aunque resulte práctico usar secretos de contraseña como credencial, siempre que sea posible use certificados x509 como único tipo de credencial y así obtener tokens para la aplicación.

- Configure directivas de métodos de autenticación de aplicaciones para controlar el uso de secretos limitando su duración o bloqueando su uso.

- Utilice Azure Key Vault con identidades administradas para administrar las credenciales de una aplicación.

- Si una aplicación solo se usa como una aplicación de cliente pública (permite a los usuarios iniciar sesión con un punto de conexión público), asegúrese de que no hay credenciales especificadas en el objeto de aplicación.

- Revise las credenciales que se usan en las aplicaciones para comprobar su estado de uso y su fecha de expiración. Las credenciales sin usar de una aplicación pueden provocar una vulneración de la seguridad. Sustituya las credenciales con frecuencia y no comparta credenciales entre aplicaciones. Se recomienda no tener muchas credenciales en una aplicación.

- Supervise las canalizaciones de producción para asegurarse de que no haya credenciales de ningún tipo que se confirmen en repositorios de código.

- Credential Scanner es una herramienta de análisis estático que se puede usar para detectar credenciales (y otro contenido confidencial) en código fuente y salida de compilación.

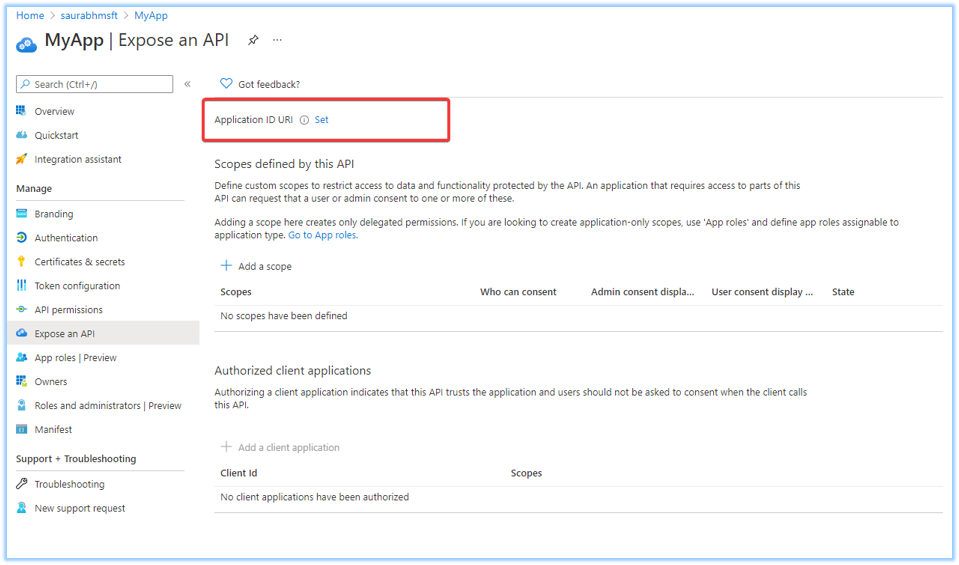

URI de Id. de aplicación

La propiedad URI de AppId de la aplicación especifica el URI único global que se usa para identificar la API web. Es el prefijo para los ámbitos y en los tokens de acceso, así como el valor de la notificación de audiencia y debe usar un dominio verificado de propiedad del cliente. Para las aplicaciones multiinquilino, el valor también debe ser globalmente único. También se conoce como URI de identificador. En Exponer una API para la aplicación en Azure Portal, se puede definir la propiedad URI AppId.

Tenga en cuenta las instrucciones siguientes relacionadas con la definición de AppId:

- Se recomiendan los esquemas de la API o de URI https. Establezca la propiedad en los formatos admitidos para evitar colisiones de URI en la organización. No use caracteres comodín.

- Use un dominio verificado en aplicaciones de línea de negocio (LoB).

- Se recomienda llevar a cabo un inventario de los URI de su organización para mantener la seguridad.

- Use el URI del identificador de aplicación para exponer la WebApi en la organización. No use el URI del identificador de aplicación para identificar la aplicación. En su lugar, use la propiedad ID de aplicación (cliente).

Se admiten los siguientes formatos de URI de identificador de aplicación basados en esquemas HTTP y API. Reemplace los valores de marcador de posición como se describe en la lista que sigue a la tabla.

| Identificadores de aplicación admitidos Formatos de URI |

Ejemplos de URI de id. de aplicación |

|---|---|

| api://<appId> | api://00001111-aaaa-2222-bbbb-3333cccc4444 |

| api://<tenantId>/<appId> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/00001111-aaaa-2222-bbbb-3333cccc4444 |

| api://<tenantId>/<string> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/api |

| api://<string>/<appId> | api://productapi/00001111-aaaa-2222-bbbb-3333cccc4444 |

| https://<tenantInitialDomain>.onmicrosoft.com/<string> | https://contoso.onmicrosoft.com/productsapi |

| https://<verifiedCustomDomain>/<string> | https://contoso.com/productsapi |

| https://<string>.<verifiedCustomDomain> | https://product.contoso.com |

| https://<string>.<verifiedCustomDomain>/<string> | https://product.contoso.com/productsapi |

- <appId>: propiedad de identificador de aplicación (appId) del objeto de aplicación.

- <string>: valor de cadena para el host o el segmento de trazado de API.

- <tenantId>: GUID generado por Azure para representar el inquilino dentro de Azure.

- <tenantInitialDomain> - <tenantInitialDomain>.onmicrosoft.com, donde <tenantInitialDomain> es el nombre de dominio inicial que el creador del inquilino especificó durante la creación del inquilino.

- <verifiedCustomDomain>: un dominio personalizado comprobado configurado para el inquilino de Microsoft Entra.

Nota:

Si usa el esquema api://, se agrega un valor de cadena directamente después de "api://". Por ejemplo, api://<string>. Ese valor de cadena puede ser un GUID o una cadena arbitraria. Si agrega un valor GUID, debe coincidir con el identificador de la aplicación o con el identificador de inquilino. El valor de URI del identificador de aplicación debe ser único para el inquilino. Si agrega api://<tenantId> como URI de identificador de aplicación, nadie más podrá usar ese URI en ninguna otra aplicación. La recomendación es usar api://<appId>, en su lugar, o el esquema HTTP.

Importante

El valor de URI del id. de aplicación no debe terminar con un carácter de barra diagonal "/".

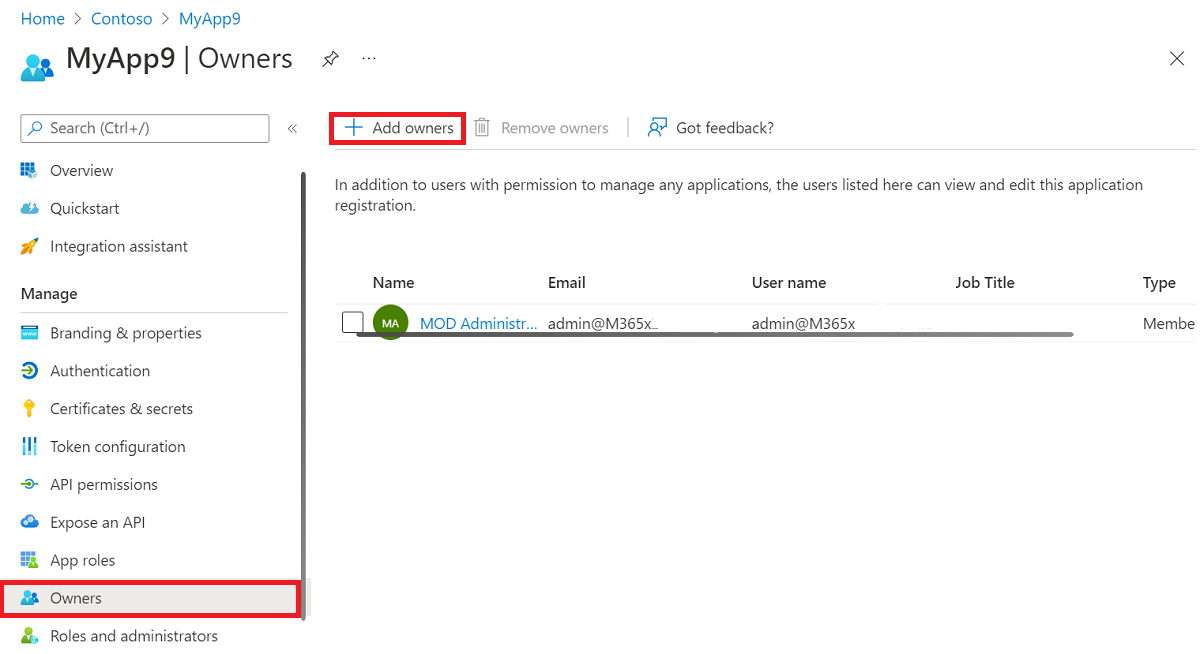

Configuración de la propiedad de la aplicación

Los propietarios pueden administrar todos los aspectos de una aplicación registrada. Es importante revisar de forma periódica la propiedad de todas las aplicaciones de la organización. Para obtener más información, consulte Revisiones de acceso de Microsoft Entra. En Propietarios de la aplicación en Azure Portal, se pueden administrar los propietarios de la aplicación.

Tenga en cuenta las siguientes instrucciones relacionadas con la especificación de propietarios de aplicaciones:

- La propiedad de la aplicación debe mantenerse en manos de un conjunto mínimo de personas de la organización.

- Un administrador debe revisar la lista de propietarios una vez cada pocos meses, para así asegurarse de que los propietarios siguen formando parte de la organización y, por tanto, deben continuar siendo propietarios de la aplicación.

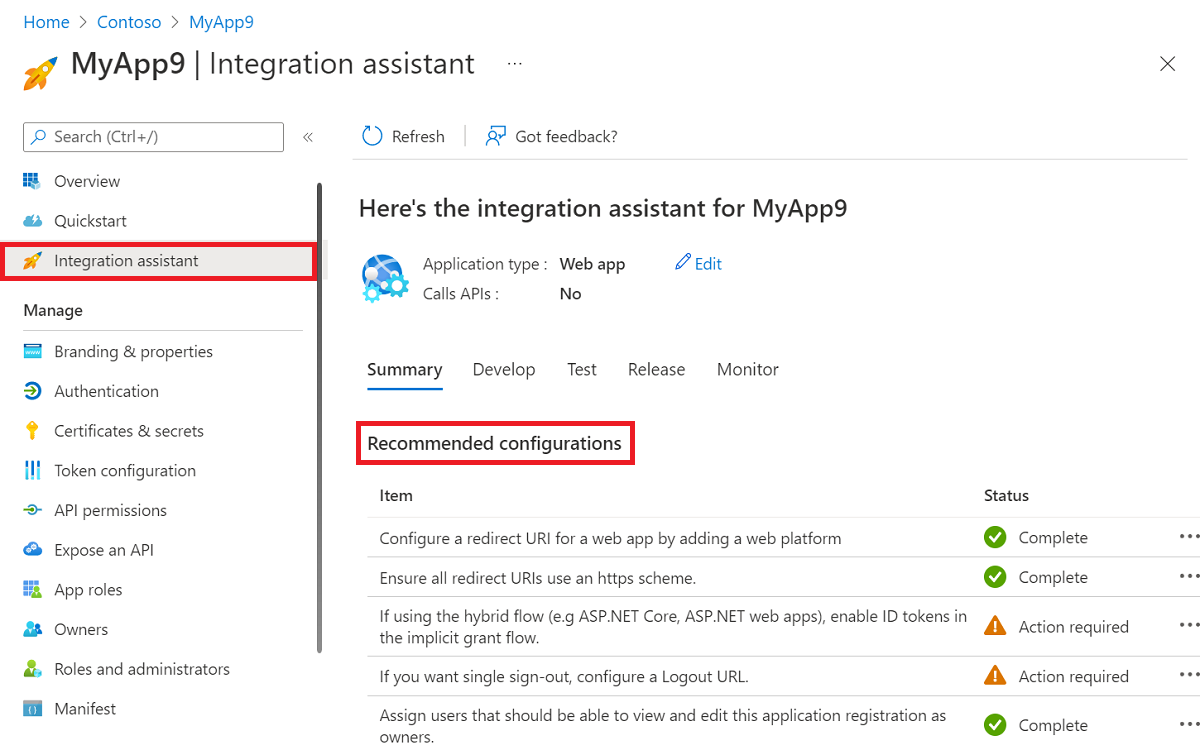

Asistente de integración

El asistente de integración de Azure Portal se puede usar para asegurarse de que una aplicación cumple un nivel de alta calidad y para proporcionar una integración segura. El asistente de integración resalta procedimientos recomendados y sugerencias para evitar errores comunes cuando se realiza la integración con la plataforma de identidad de Microsoft.

Pasos siguientes

- Para obtener más información sobre el flujo de código de autorización, consulte flujo de código de autorización de OAuth 2.0.