Omisión de la eliminación de cuentas de usuario que están fuera de ámbito en Microsoft Entra ID

De manera predeterminada, el servicio de aprovisionamiento de Microsoft Entra elimina o deshabilita los usuarios que quedan fuera del alcance. Sin embargo, en determinados escenarios, como el aprovisionamiento entrante de usuarios de Workday a AD, es posible que este comportamiento no sea el esperado y puede que desee reemplazarlo.

En este artículo se describe cómo usar Microsoft Graph API y el explorador de Microsoft Graph API para establecer la marca SkipOutOfScopeDeletions que controla el procesamiento de las cuentas que quedan fuera del ámbito.

- Si SkipOutOfScopeDeletions se establece en 0 (false), las cuentas que queden fuera del ámbito se deshabilitarán en el destino.

- Si SkipOutOfScopeDeletions se establece en 1 (true), las cuentas que queden fuera del ámbito no se deshabilitarán en el destino. Esta marca se establece en el nivel de la aplicación de aprovisionamiento y se puede configurar mediante Graph API.

Como esta configuración se utiliza profusamente con la aplicación de aprovisionamiento de usuarios de Workday a Active Directory, los pasos siguientes incluyen capturas de pantallas de la aplicación Workday. Sin embargo, la configuración también se puede usar con todas las demás aplicaciones, como ServiceNow, Salesforce y Dropbox. Tenga en cuenta que, para completar correctamente este procedimiento, deberá haber configurado primero el aprovisionamiento de aplicaciones para la aplicación. Cada aplicación tiene su propio artículo de configuración. Por ejemplo, para configurar la aplicación de Workday, consulte Tutorial: Configuración de Workday para el aprovisionamiento de usuarios en Microsoft Entra. SkipOutOfScopeDeletions no funciona para la sincronización entre inquilinos.

Paso 1: Recuperar el identificador de la entidad de servicio de la aplicación de aprovisionamiento (identificador de objeto)

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de aplicaciones.

- Vaya a Aplicaciones de identidad>Aplicaciones>Empresariales.

- Seleccione la aplicación y vaya a la sección Propiedades de la aplicación de aprovisionamiento. En este ejemplo, se usa Workday.

- Copie el valor GUID en el campo Id. de objeto. Este valor también se conoce como el elemento ServicePrincipalId de la aplicación y se usará en las operaciones del explorador de Graph.

Paso 2: Iniciar sesión en el Probador de Graph de Microsoft

Iniciar el Probador de Graph de Microsoft

Seleccione el botón "Iniciar sesión con Microsoft" e inicie sesión como usuario con al menos el rol de Administrador de aplicaciones.

Una vez haya iniciado sesión correctamente, los detalles de la cuenta de usuario aparecerán en el panel izquierdo.

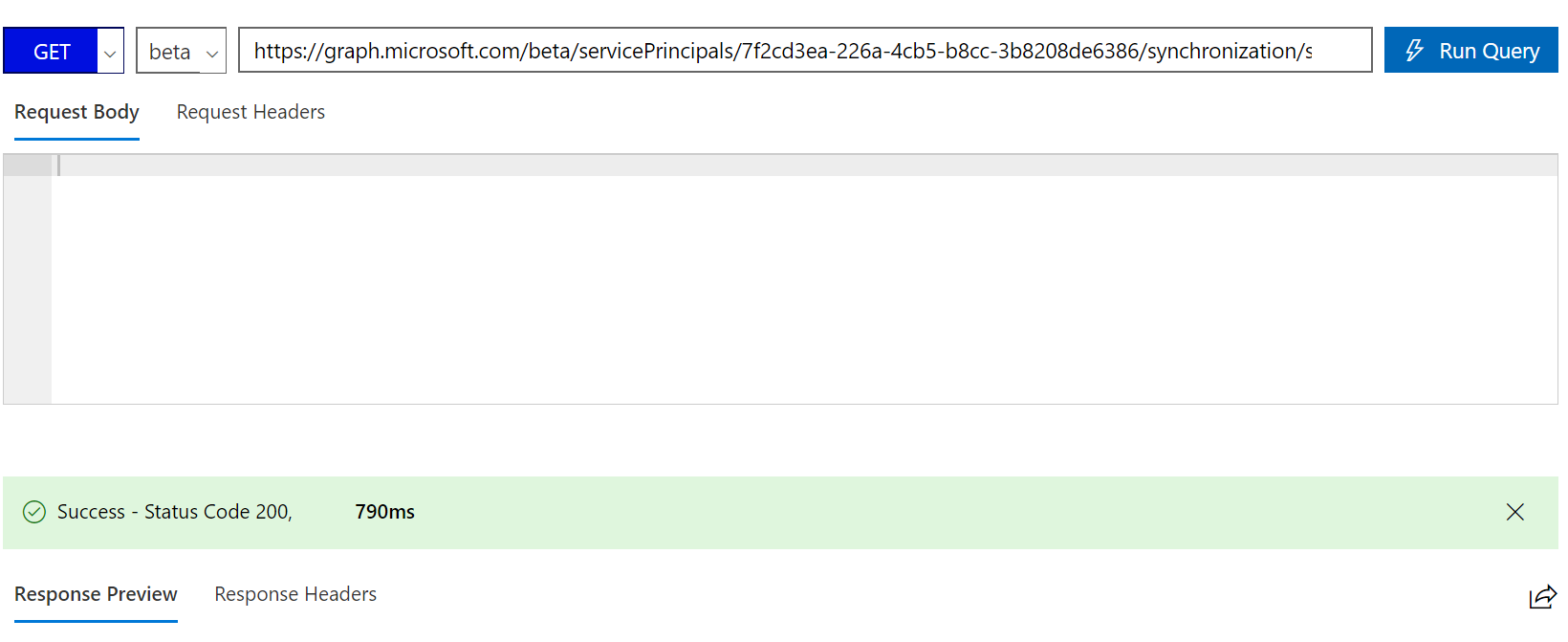

Paso 3: Obtener las credenciales y los detalles de conectividad de la aplicación existente

En el Explorador de Microsoft Graph, ejecute la siguiente consulta GET; para ello, reemplace [servicePrincipalId] por el valor de ServicePrincipalId extraído del paso 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

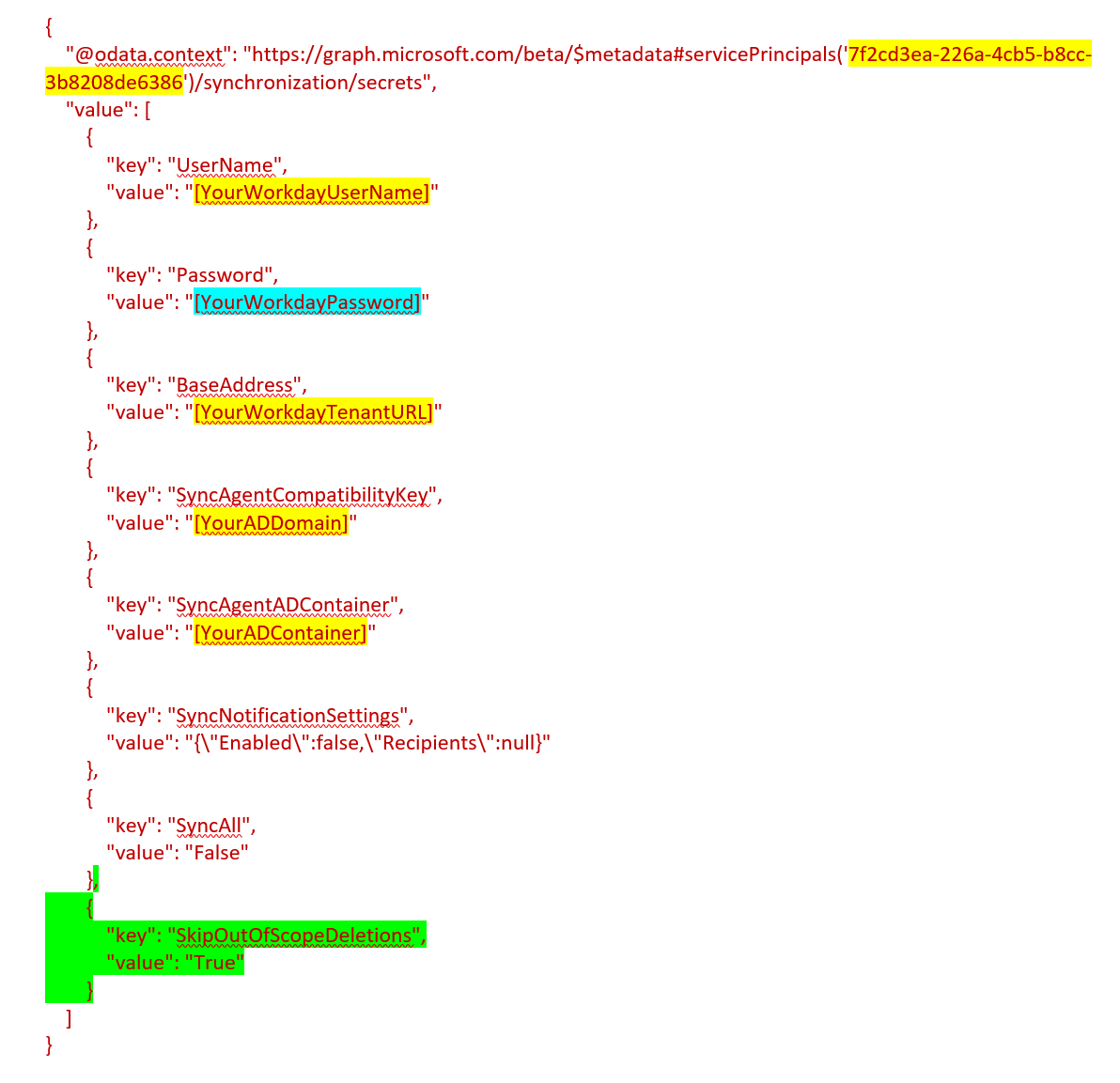

Copie la respuesta en un archivo de texto. Es similar al texto JSON que se muestra, y los valores resaltados en amarillo son los específicos de su implementación. Agregue las líneas resaltadas en verde al final y actualice la contraseña de conexión de Workday resaltada en azul.

Este es el bloque JSON que se agrega a la asignación.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

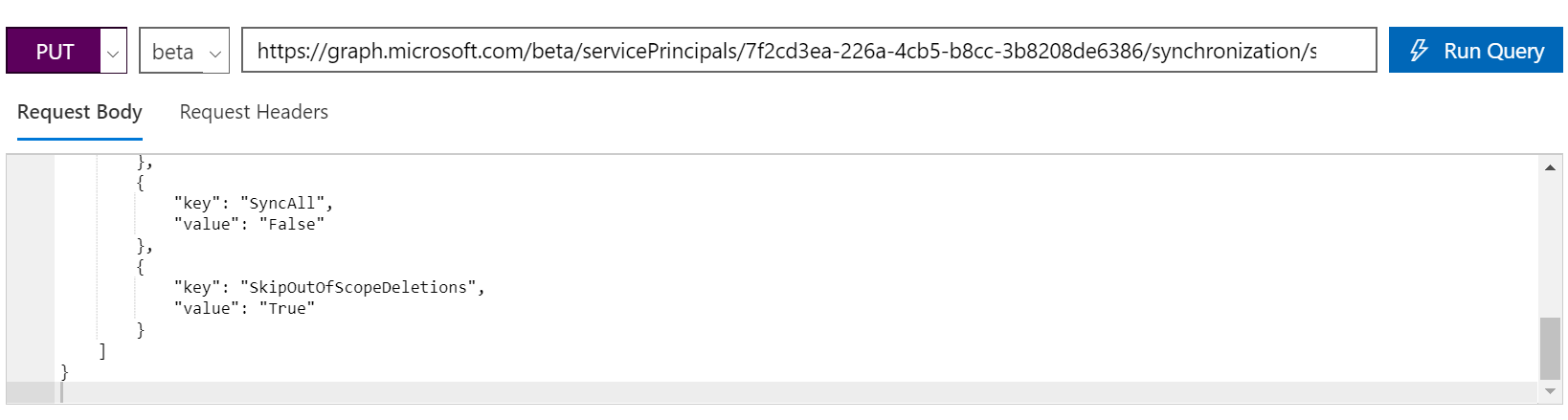

Paso 4: Actualizar el punto de conexión de secretos con la marca SkipOutOfScopeDeletions

En el explorador de Graph, ejecute el comando para actualizar el punto de conexión de secretos con la marca SkipOutOfScopeDeletions.

En la dirección URL, reemplace [servicePrincipalId] por el valor de ServicePrincipalId extraído del paso 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Copie el texto actualizado del paso 3 en "Cuerpo de la solicitud".

Seleccione "Ejecutar consulta".

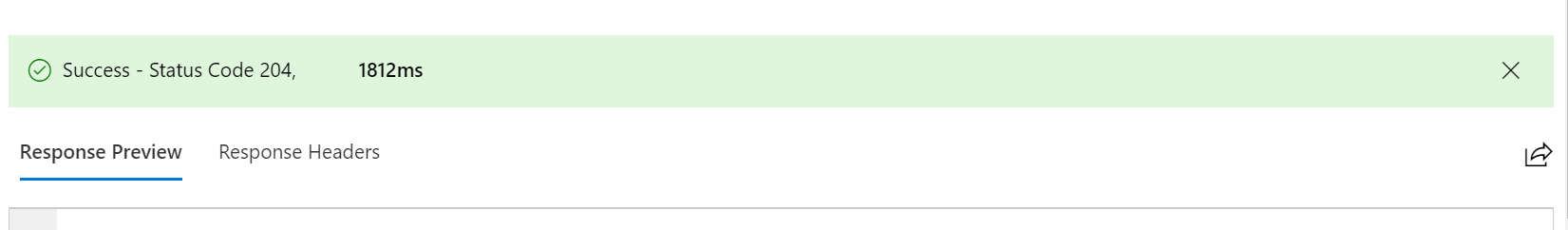

Debería aparecer la siguiente salida: "Success – Status Code 204" (Correcto: código de estado 204). Si recibe un error, es posible que tenga que comprobar que su cuenta tiene permisos de lectura/escritura para ServicePrincipalEndpoint. Para encontrar este permiso, haga clic en la pestaña Modificar permisos en Graph Explorer.

Paso 5: Comprobar que los usuarios fuera de ámbito no se deshabilitan

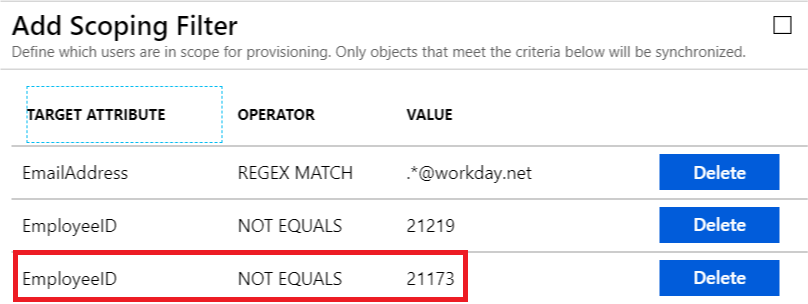

Para probar los resultados de esta marca en el comportamiento esperado, actualice de las reglas de ámbito para omitir un usuario específico. En el ejemplo siguiente, se excluye el empleado con el identificador 21173 (que antes estaba dentro del ámbito) agregando una nueva regla de ámbito:

En el siguiente ciclo de aprovisionamiento, el servicio de aprovisionamiento de Microsoft Entra identifica que el usuario 21173 ha quedado fuera del ámbito. Si la propiedad SkipOutOfScopeDeletions estuviera habilitada, la regla de sincronización para ese usuario mostrará un mensaje.