Trabajo con servidores proxy locales existentes

Configure conectores de red privada de Microsoft Entra para usar servidores proxy salientes. El artículo supone que el entorno de red ya tiene un servidor proxy.

Empezaremos examinando estos escenarios de implementación principales:

- Configuración de conectores para omitir los proxy de salida locales.

- Configure los conectores para que usen un proxy de salida para acceder a Microsoft Entra proxy de aplicación.

- Configuración mediante un proxy entre el conector y la aplicación de back-end.

Para obtener más información sobre cómo funcionan los conectores, vea Descripción de los conectores de red privada de Microsoft Entra.

Omisión de servidores proxy de salida

Los conectores tienen componentes del sistema operativo subyacentes que realizan solicitudes salientes. Estos componentes intentan automáticamente encontrar un servidor proxy en la red mediante la detección automática de proxy web (WPAD).

Los componentes del sistema operativo intentan localizar un servidor proxy llevando a cabo una búsqueda de Sistema de nombres de dominio (DNS) para wpad.domainsuffix. Si la búsqueda se resuelve en DNS, se realiza una solicitud HTTP para la dirección del protocolo de Internet (IP) para wpad.dat. Esta solicitud se convierte en el script de configuración de proxy en su entorno. El conector lo usará para seleccionar un servidor proxy de salida. Sin embargo, es posible que se produzca un error en el tráfico del conector porque se necesitan más opciones de configuración en el proxy.

Puede configurar el conector para omitir el proxy local a fin de garantizar que utilice conectividad directa al servicio de proxy de la aplicación de Microsoft Entra. Se recomiendan conexiones directas porque requieren menos configuración. Sin embargo, algunas directivas de red requieren tráfico que pasa por un servidor proxy local.

Para deshabilitar el uso del proxy de salida para el conector, edite el archivo C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config y agregue la sección system.net que se muestra en el ejemplo de código:

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Para asegurarse de que el servicio Connector Updater también omite el proxy, realice un cambio similar en el archivo MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config. Este archivo se encuentra en C:\Program Files\Microsoft Entra private network connector Updater.

Asegúrese de realizar copias de los archivos originales por si fuera necesario revertir a los archivos .config predeterminados.

Uso del servidor proxy saliente

Algunos entornos requieren que todo el tráfico saliente atraviese sin excepciones un proxy de salida. Por lo tanto, no se contempla la opción de omitir el proxy.

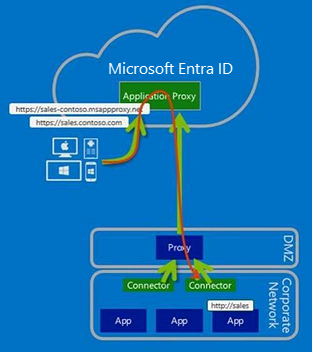

Puede configurar el tráfico del conector de manera que vaya a través del proxy de salida, tal y como se muestra en el diagrama siguiente:

Como solo se tiene tráfico saliente, no es necesario configurar el acceso entrante a través de los firewalls.

Nota:

El proxy de aplicación no admite la autenticación con otros servidores proxy. Las cuentas de servicio de red del conector/actualizador deben ser capaces de conectarse con el proxy sin que se tengan que enfrentar a una autenticación.

Paso 1: Configurar el conector y los servicios relacionados para que vayan a través del proxy de salida

Si se ha habilitado WPAD en el entorno y se ha configurado correctamente, el conector detecta automáticamente el servidor del proxy de salida y trata de usarlo. Sin embargo, puede configurar explícitamente el conector para que vaya a través de un proxy de salida.

Para ello, edite el archivo C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config y agregue la sección system.net que se muestra en el ejemplo de código. Cambie proxyserver:8080 para reflejar el nombre del servidor proxy local o la dirección IP y el puerto. El valor debe tener el prefijo http://, incluso si usa una dirección IP.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

A continuación, configure el servicio Connector Updater para usar el proxy realizando un cambio similar en el archivo C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config.

Nota:

El servicio Connector evalúa la configuración defaultProxy para su uso en %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config si defaultProxy no está configurado (de forma predeterminada) en MicrosoftEntraPrivateNetworkConnectorService.exe.config. Lo mismo se aplica al servicio Connector Updater (MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config).

Paso 2: Configurar el proxy para permitir que pase el tráfico desde el conector y los servicios relacionados

Hay cuatro aspectos que se deben tener en cuenta en el servidor proxy saliente:

- Las reglas de salida del proxy

- La autenticación del proxy

- Los puertos del proxy

- Inspección de Seguridad de la capa de transporte (TLS)

Las reglas de salida del proxy

Permita el acceso a las siguientes direcciones URL:

| URL | Port | Uso |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Comunicación entre el conector y el servicio en la nube del proxy de aplicación |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | El conector utiliza estas direcciones URL para comprobar los certificados. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | El conector utiliza estas direcciones URL durante el proceso de registro. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | El conector utiliza estas direcciones URL durante el proceso de registro. |

Si el firewall o el proxy le permiten configurar listas de permitidos de DNS, puede permitir conexiones a *.msappproxy.net y *.servicebus.windows.net.

Si no puede permitir la conectividad mediante el nombre de dominio completo (FQDN) y debe especificar intervalos de direcciones IP en su lugar, use estas opciones:

- Permitir el acceso de salida del conector a todos los destinos.

- Permitir el acceso de salida del conector a todos los rangos de direcciones IP del centro de datos de Azure. El desafío de usar la lista de intervalos IP del centro de datos de Azure es que se actualiza semanalmente. Es necesario colocar un proceso para garantizar que las reglas de acceso se actualizan en consecuencia. Si se utiliza solo un subconjunto de las direcciones IP, se produce una interrupción de la configuración. Los intervalos IP de Azure Data Center más recientes se descargan en https://download.microsoft.com. Use el término de búsqueda,

Azure IP Ranges and Service Tags. Asegúrese de seleccionar la nube correspondiente. Por ejemplo, los intervalos IP de la nube pública se pueden encontrar buscandoAzure IP Ranges and Service Tags – Public Cloud. La nube de la administración pública de Estados Unidos se puede encontrar mediante la búsqueda deAzure IP Ranges and Service Tags – US Government Cloud.

La autenticación del proxy

Actualmente no se admite la autenticación de proxy. Nuestra recomendación actual es permitir el acceso anónimo de conector a los destinos de Internet.

Los puertos del proxy

El conector realiza las conexiones salientes basadas en TLS con el método CONNECT. Básicamente, este método configura un túnel a través del proxy de salida. Configure el servidor proxy para permitir la tunelización a los puertos no estándar 443 y 80.

Nota:

Service Bus, si se ejecuta a través de HTTPS, usa el puerto 443. Sin embargo, de forma predeterminada, Service Bus intenta crear conexiones de protocolo de control de transmisión (TCP) directas y recurrir a HTTPS solo si se produce un error en la conectividad directa.

La inspección de TLS

No utilice la inspección de TLS para el tráfico del conector, ya que le causa problemas. El conector usa un certificado para autenticarse en el servicio de proxy de aplicación y ese certificado se puede perder durante la inspección de TLS.

Configuración mediante un proxy entre el conector y la aplicación de back-end

El uso de un proxy de reenvío para la comunicación hacia la aplicación de back-end es un requisito especial en algunos entornos. Para habilitar un proxy de reenvío, siga estos pasos:

Paso 1: Agregar el valor del Registro requerido al servidor

- Para habilitar el uso del proxy predeterminado, agregue el valor del registro (DWORD)

UseDefaultProxyForBackendRequests = 1a la clave del Registro de configuración del conector ubicada enHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connector.

Paso 2: Configurar el servidor proxy manualmente con el comando netsh

- Habilite la directiva de grupo

Make proxy settings per-machine. La directiva de grupo se encuentra en:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. Es necesario establecer la directiva de grupo en lugar de establecer el conjunto de directivas por usuario. - Ejecute

gpupdate /forceen el servidor. Como alternativa, para asegurarse de que la directiva de grupo se actualiza, reinicie el servidor. - Inicie un símbolo del sistema con privilegios elevados con derechos de administrador y especifique

control inetcpl.cpl. - Configure los valores de proxy necesarios.

La configuración hace que el conector use el mismo proxy de reenvío para la comunicación a Azure y a la aplicación de back-end. Modifique el archivo MicrosoftEntraPrivateNetworkConnectorService.exe.config para cambiar el proxy de reenvío. La configuración del proxy de reenvío se describe en las secciones Omitir proxy salientes y Usar el servidor proxy de salida.

Nota:

Hay varias maneras de configurar el proxy de Internet en el sistema operativo. La configuración de proxy establecida a través de NETSH WINHTTP (ejecute NETSH WINHTTP SHOW PROXY para comprobarlo) invalida la configuración del proxy que estableció en el paso 2.

El servicio del actualizador del conector usa el proxy de máquina. La configuración se encuentra en el archivo MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config.

Solución de problemas del proxy del conector y de conectividad del servicio

Ahora debería ver todo el tráfico pasando a través del proxy. Si tiene problemas, la siguiente información debería ayudar.

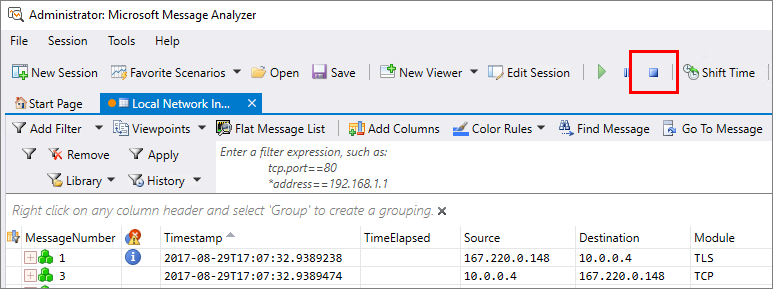

La mejor manera de identificar y solucionar problemas de conectividad del conector es realizar una captura de red cuando se inicia el servicio de conector. Estas son algunas sugerencias rápidas sobre cómo capturar y filtrar seguimientos de red.

Puede usar la herramienta de supervisión que prefiera. En este artículo, hemos usado Analizador de mensajes de Microsoft.

Nota:

El analizador de mensajes de Microsoft (MMA) se retiró y sus paquetes de descarga se eliminaron de los sitios de microsoft.com el 25 de noviembre de 2019. Actualmente no hay ningún reemplazo de Microsoft para el analizador de mensajes de Microsoft en desarrollo por el momento. Para obtener una funcionalidad similar, considere la posibilidad de usar una herramienta de análisis de protocolos de red de terceros como Wireshark.

Los ejemplos siguientes son específicos del Analizador de mensajes pero los principios se pueden aplicar a cualquier herramienta de análisis.

Toma de una captura del tráfico de conector

Para solucionar el problema inicial, realice los pasos siguientes:

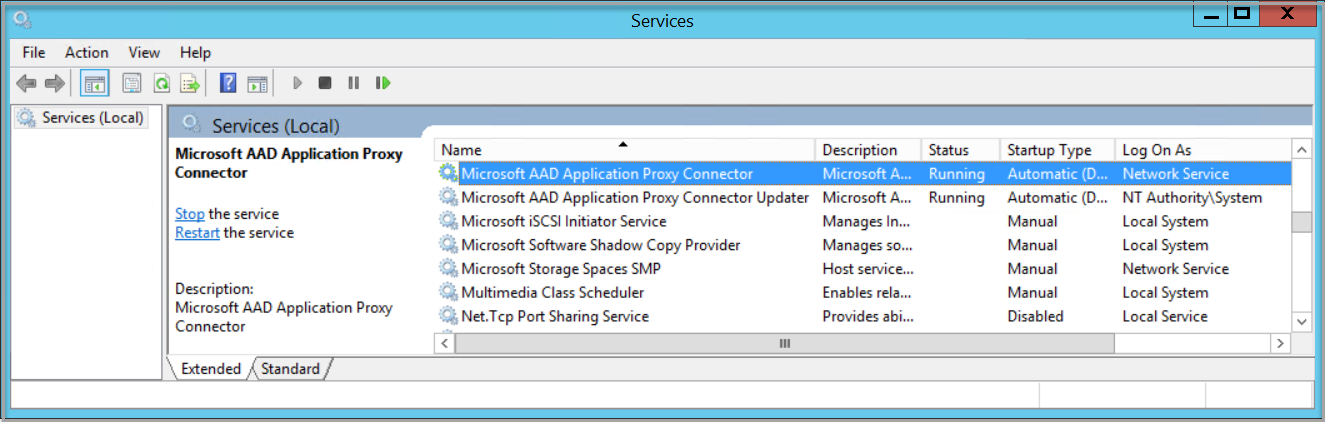

Desde

services.msc, detenga el servicio de conector de red privada de Microsoft Entra.

Ejecute el Analizador de mensajes como administrador.

Seleccione Start local trace (Iniciar seguimiento local).

Inicie el servicio de conector de red privada de Microsoft Entra.

Detenga la captura de red.

Comprobación de si el tráfico de conector omite proxies de salida

Si el conector debería estar realizando conexiones directas a los servicios de proxy de aplicación, las respuestas de SynRetransmit en el puerto 443 son un claro indicio de que tiene un problema de red o firewall.

Use el filtro Analizador de mensajes para identificar los intentos de conexión de Protocolo de control de transmisión (TCP) con errores. Escriba property.TCPSynRetransmit en el cuadro de filtro y seleccione Apply (Aplicar).

Un paquete de sincronización (SYN) es el primer paquete enviado para establecer una conexión TCP. Si este paquete no devuelve ninguna respuesta, se intenta de nuevo el envío de SYN. Puede usar el filtro para ver los paquetes SYN retransmitidos. A continuación, puede comprobar si estos paquetes SYN corresponden a cualquier tráfico relacionado con el conector.

Comprobación de si el tráfico de conector utiliza proxies de salida

Si configuró el tráfico del conector de red privada para pasar por los servidores proxy, busque las conexiones https con error al proxy.

Use el filtro Analizador de mensajes para identificar los intentos de conexión de HTTPS con errores al proxy. Escriba (https.Request or https.Response) and tcp.port==8080 en el filtro Analizador de mensajes y reemplace 8080 por el puerto del servicio proxy. Seleccione Apply (Aplicar) para ver los resultados del filtro.

El filtro anterior solo muestra las solicitudes y respuestas HTTPS hacia o desde el puerto proxy. Ahora busque las solicitudes de CONNECT que muestren la comunicación con el servidor proxy. Si se realiza correctamente, obtiene una respuesta HTTP OK (200).

Si ve otros códigos de respuesta, como 407 o 502, el proxy requiere autenticación o no permite el tráfico por algún otro motivo. En este momento, póngase en contacto con el equipo de soporte técnico del servidor proxy.