Habilitación de claves de paso en Microsoft Authenticator (versión preliminar)

En este artículo se enumeran los pasos para habilitar y aplicar las claves de paso en Authenticator para Microsoft Entra ID. En primer lugar, actualice la directiva de métodos de autenticación para permitir que los usuarios finales se registren e inicien sesión con claves de paso en Authenticator. A continuación, puede usar directivas de intensidad de autenticación de acceso condicional para aplicar el inicio de sesión con clave de paso cuando los usuarios acceden a un recurso confidencial.

Requisitos

- Autenticación multifactor (MFA) de Microsoft Entra

- Android 14 y versiones posteriores o iOS 17 y versiones posteriores

- Una conexión activa a Internet en cualquier dispositivo que forme parte del proceso de registro o autenticación de la llave de acceso

- Para el registro o la autenticación entre dispositivos, ambos dispositivos deben tener Bluetooth habilitado

Nota:

Los usuarios deben instalar la versión más reciente de Authenticator para Android o iOS para usar una clave de paso.

Para más información sobre dónde puede usar las claves de paso en Authenticator para iniciar sesión, consulte Compatibilidad con la autenticación FIDO2 con Microsoft Entra ID.

Habilitación de claves de acceso en Authenticator en el Centro de administración

La directiva de Microsoft Authenticator no le da la opción de habilitar claves de paso en Authenticator. En su lugar, para habilitar las claves de paso en Authenticator, debe editar la directiva de métodos de autenticación de la clave de seguridad FIDO2.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

Vaya a Protección>Métodos de autenticación>Directiva de método de autenticación.

En el método Clave de seguridad FIDO2, seleccione Todos los usuarios o Agregar grupos para seleccionar grupos específicos. Solo se admiten grupos de seguridad.

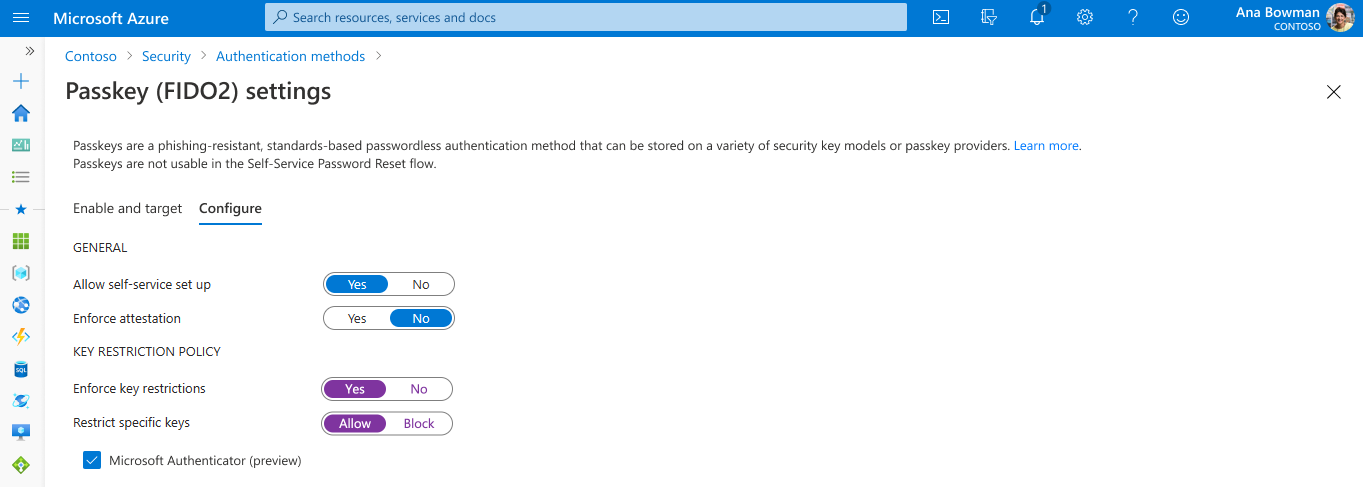

En la pestaña Configurar, establezca:

Permitir configuración de autoservicio en Sí

Exigir la atestación en No

Exigir las restricciones de claves en Sí

Restringir claves específicas en Permitir

Seleccione Microsoft Authenticator (versión preliminar) si aparece la casilla de verificación en el centro de administración. Esta configuración rellena automáticamente los AAGUID de la aplicación Authenticator automáticamente en la lista de restricciones de claves. De lo contrario, puede agregar manualmente los siguientes AAGUID para habilitar la versión preliminar de la clave de paso de Authenticator:

- Authenticator para Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator para iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Advertencia

Las restricciones de claves establecen la facilidad de uso de claves de paso específicas para el registro y la autenticación. Si cambia las restricciones de claves y quita un AAGUID que ha permitido anteriormente, los usuarios que anteriormente registraron un método permitido ya no podrán usarlo para el inicio de sesión. Si su organización no aplica actualmente restricciones de clave y ya tiene el uso de la clave de acceso activa, debe recopilar los AAGUID de las claves que se usan hoy en día. Agréguelos a la lista Permitir, junto con los AAGUID de Authenticator, para habilitar esta versión preliminar. Esta tarea se puede realizar con un script automatizado que analiza registros como los detalles de registro y los registros de inicio de sesión.

En la lista siguiente se describen otras opciones opcionales:

General

- Permitir configuración de autoservicio debe permanecer establecido en Sí. Si se establece en no, los usuarios no pueden registrar una clave de paso a través de MySecurityInfo, aunque esté habilitada por la directiva de métodos de autenticación.

- Forzar atestación Debe establecerse en No para la versión preliminar. La compatibilidad con la atestación está planeada para disponibilidad general.

Directiva de restricción de claves

Exigir las restricciones de claves debe establecerse en Sí exclusivamente si su organización solo quiere permitir o no determinadas claves de paso, que se identifican mediante su Authenticator Attestation GUID (AAGUID). Si lo desea, puede escribir manualmente la aplicación Authenticator AAGUIDs o restringir específicamente solo dispositivos Android o iOS. De lo contrario, puede agregar manualmente los siguientes AAGUID para habilitar la versión preliminar de la clave de paso de Authenticator:

- Authenticator para Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator para iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Una vez finalizada la configuración, seleccione Guardar.

Habilitación de claves de paso en Authenticator mediante el Explorador de Graph

Además de usar el Centro de administración de Microsoft Entra, también puede habilitar claves de paso en Authenticator mediante el Explorador de Graph. Aquellos a los que se haya asignado, como mínimo, el rol de Administrador de directiva de autenticación pueden actualizar la directiva de métodos de autenticación para permitir los AAGUID para Authenticator.

Para configurar la directiva mediante el Explorador de Graph:

Inicie sesión en Graph Explorer y acepte los permisos Policy.Read.All y Policy.ReadWrite.AuthenticationMethod.

Recupere la directiva de métodos de autenticación:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Para deshabilitar la aplicación de atestación y aplicar restricciones de clave para permitir solo AAGUIDs para Microsoft Authenticator, realice una operación PATCH con el siguiente cuerpo de solicitud:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Asegúrese de que la directiva de clave de paso (FIDO2) se actualice correctamente.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

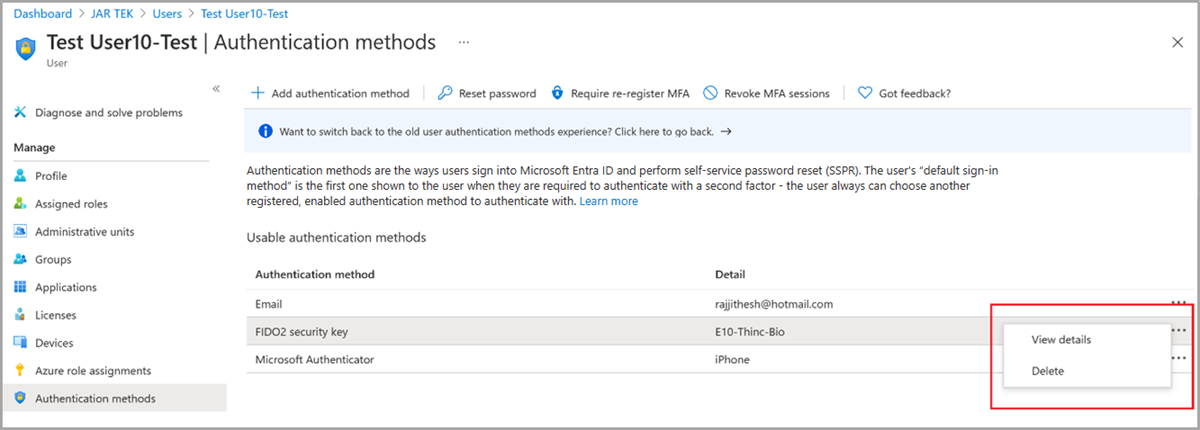

Eliminar una clave de paso

Para quitar una clave de paso asociada a una cuenta de usuario, elimine la clave de los métodos de autenticación del usuario.

Inicie sesión en el centro de administración de Microsoft Entra y busque el usuario cuya clave de acceso debe eliminarse.

Seleccione Métodos de autenticación>, haga clic con el botón derecho en clave de seguridad FIDO2 y haga clic en Eliminar.

Nota:

Los usuarios también deben quitar la clave de acceso en Authenticator en su dispositivo.

Aplicación del inicio de sesión con claves de paso en Authenticator

Para que los usuarios inicien sesión con una llave de paso cuando acceden a un recurso confidencial, utilice la intensidad de autenticación integrada resistente a la suplantación de identidad (phishing), o cree una intensidad de autenticación personalizada siguiendo estos pasos:

Inicie sesión en el Centro de administración Microsoft Entra como administrador de acceso condicional.

Vaya aProtección>Método de autenticación>Puntos fuertes de la autenticación.

Seleccione New authentication strength (Nueva intensidad de autenticación).

Proporcione un nombre descriptivo para la nueva intensidad de autenticación.

Si quiere, puede incluir también una descripción.

Seleccione Claves de paso (FIDO2) y, a continuación, seleccione Opciones avanzadas.

Agregue AAGUIDs para claves de paso en Authenticator:

- Authenticator para Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator para iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Elija Siguiente y revise la configuración de la directiva.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de