Integración de la infraestructura de la puerta de enlace de Escritorio remoto utilizando la extensión Servidor de directivas de redes (NPS) y Microsoft Entra ID

En este artículo se proporcionan detalles para la integración de la infraestructura de puerta de enlace de Escritorio remoto con la autenticación multifactor de Microsoft Entra mediante la extensión Servidor de directivas de redes (NPS) para Microsoft Azure.

La extensión Servidor de directivas de redes (NPS) para Azure permite a los clientes proteger la autenticación de cliente del Servicio de autenticación remota telefónica de usuario (RADIUS) con la autenticación multifactor basada en la nube de Azure. Esta solución proporciona una verificación en dos pasos para agregar una segunda capa de seguridad a los inicios de sesión y transacciones de los usuarios.

Este artículo proporciona instrucciones paso a paso para la integración de la infraestructura de NPS con la autenticación multifactor de Microsoft Entra mediante la extensión NPS de Azure. Esto habilita la comprobación de seguridad de los usuarios que intenten conectarse a una puerta de enlace de Escritorio remoto.

Nota

Este artículo no se debe emplear con implementaciones del servidor de MFA y solo debe usarse con implementaciones de autenticación multifactor (basada en la nube) de Microsoft Entra.

La directiva de red y los servicios de acceso (NPS) dan a las organizaciones la posibilidad de hacer lo siguiente:

- Definir ubicaciones centrales para la administración y el control de las solicitudes de red mediante la especificación de quién puede conectarse, las franjas horarias en las que se permiten conexiones, la duración de las conexiones y el nivel de seguridad que los clientes deben usar para conectarse y así sucesivamente. En vez de especificar estas directivas en cada VPN o servidor de puerta de enlace de Escritorio remoto (RD), estas directivas se especifican una vez en una ubicación central. El protocolo RADIUS proporciona autenticación, autorización y contabilización de cuentas (AAA) centralizadas.

- Establecer y aplicar directivas de mantenimiento de cliente de Protección de acceso a redes (NAP) que determinan si los dispositivos tienen acceso restringido o sin restricciones a los recursos de la red.

- Proporcionar un medio para aplicar la autenticación y autorización para el acceso a puntos de acceso inalámbricos 802.1x y conmutadores Ethernet.

Normalmente, las organizaciones usan NPS (RADIUS) para simplificar y centralizar la administración de directivas de VPN. Sin embargo, muchas organizaciones también usan NPS para simplificar y centralizar la administración de directivas de autorización de conexiones de Escritorio remoto (CAP de RD).

Las organizaciones también pueden integrar NPS con la autenticación multifactor de Microsoft Entra para mejorar la seguridad y proporcionar un alto nivel de cumplimiento. Esto ayuda a asegurarse de que los usuarios establecen la verificación en dos pasos para iniciar sesión en la puerta de enlace de Escritorio remoto. Para tener acceso, los usuarios deben proporcionar su combinación de nombre de usuario y contraseña junto con información que el usuario tiene bajo su control. Esta información debe ser de confianza y no duplicable fácilmente, como un número de teléfono móvil, el número fijo o una aplicación en un dispositivo móvil, entre otros. La puerta de enlace de Escritorio remoto (RDG) actualmente admite llamadas de teléfono y notificaciones push Aprobar/Denegar desde los métodos de la aplicación Microsoft Authenticator para 2FA. Para obtener más información acerca de los métodos de autenticación admitidos, consulte la sección para determinar qué métodos de autenticación pueden usar los usuarios.

Si su organización usa la puerta de enlace de escritorio remoto y el usuario está registrado para el código TOTP junto con las notificaciones push de Authenticator, el usuario no podrá cumplir el desafío de MFA y se producirá un error en el inicio de sesión de la puerta de enlace de escritorio remoto. En ese caso, puede establecer OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE para revertir a las notificaciones push en Aprobar o denegar con Authenticator.

Si desea que una extensión NPS siga funcionando para los usuarios de puerta de enlace de escritorio remoto, esta clave del Registro debe crearse en el servidor NPS. En el servidor NPS, abra el editor del registro. Vaya a:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Cree el siguiente par cadena/valor:

Nombre: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Valor = FALSE

Antes de la disponibilidad de la extensión NPS para Azure, los clientes que querían implementar la verificación en dos pasos para entornos integrados de NPS y la autenticación multifactor de Microsoft Entra tenían que configurar y mantener un servidor independiente de MFA en el entorno local, como se documenta en Puerta de enlace de Escritorio remoto y Servidor Azure Multi-Factor Authentication con RADIUS.

La disponibilidad de la extensión NPS para Azure ahora da a las organizaciones la opción de implementar una solución MFA basada en el entorno local o una solución MFA basada en la nube para la autenticación segura de clientes RADIUS.

Flujo de autenticación

Para que los usuarios obtengan acceso a los recursos de red a través de una puerta de enlace de Escritorio remoto, deben cumplir con las condiciones especificadas en una directiva de autorización de conexiones de Escritorio remoto (CAP de RD) y en una directiva de administración de recursos de Escritorio remoto (RAP de RD). Las CAP de RD especifican quién está autorizado para conectarse a las puertas de enlace de Escritorio remoto. Las RAP de RD especifican los recursos de red, como equipos de escritorio remoto o aplicaciones remotas, a los que el usuario tiene permiso para conectarse a través de la puerta de enlace de Escritorio remoto.

Una puerta de enlace de Escritorio remoto se puede configurar para usar un almacén de directivas central para las CAP de RD. Las RAP de RD no pueden usar una directiva central, ya que se procesan en la puerta de enlace de Escritorio remoto. Un ejemplo de una puerta de enlace de Escritorio remoto configurada para usar un almacén de directivas central para las CAP de RD podría ser un cliente RADIUS a otro servidor NPS que actúa como el almacén de directivas central.

Cuando la extensión NPS para Azure está integrada con el NPS y la puerta de enlace de Escritorio remoto, el flujo de una autenticación correcta es como sigue:

- El servidor de la puerta de enlace de Escritorio remoto recibe una solicitud de autenticación de un usuario de escritorio remoto para conectarse a un recurso, como una sesión de escritorio remoto. Actuando como un cliente RADIUS, el servidor de puerta de enlace de Escritorio remoto convierte la solicitud en un mensaje de solicitud de acceso RADIUS y envía el mensaje al servidor RADIUS (NPS) donde está instalada la extensión NPS.

- Se comprueba la combinación de nombre de usuario y contraseña en Active Directory y se autentica al usuario.

- Si se cumplen todas las condiciones especificadas en la solicitud de conexión NPS y las directivas de red (por ejemplo, la hora del día o las restricciones por pertenencia a un grupo), la extensión NPS desencadena una solicitud de autenticación secundaria con la autenticación multifactor de Microsoft Entra.

- La autenticación multifactor de Microsoft Entra se comunica con Microsoft Entra ID para recuperar los detalles del usuario y realiza la autenticación secundaria utilizando métodos compatibles.

- Cuando el desafío de MFA se supera correctamente, la autenticación multifactor de Microsoft Entra comunica el resultado a la extensión NPS.

- El servidor NPS donde está instalada la extensión envía un mensaje de aceptación de acceso de RADIUS para la directiva CAP de RD al servidor de puerta de enlace de Escritorio remoto.

- Se concede al usuario acceso al recurso de red solicitado a través de la puerta de enlace de Escritorio remoto.

Requisitos previos

En esta sección se detallan los requisitos previos necesarios para integrar la autenticación multifactor de Microsoft Entra con la puerta de enlace de Escritorio remoto. Antes de comenzar, debe cumplir los siguientes requisitos previos.

- Infraestructura de Servicios de Escritorio remoto (RDS)

- Licencia de autenticación multifactor de Microsoft Entra

- Software de Windows Server

- Directiva de red y rol de servicios de acceso (NPS)

- Microsoft Entra sincronizado con Active Directory local

- Id. de GUID de Microsoft Entra

Infraestructura de Servicios de Escritorio remoto (RDS)

Debe tener una infraestructura de Servicios de Escritorio remoto (RDS) en funcionamiento. Si no dispone de ella, puede crear rápidamente esta infraestructura en Azure con la siguiente plantilla de inicio rápido: Creación de una implementación de una colección de sesiones de Escritorio remoto.

Si desea crear manualmente una infraestructura local de RDS rápidamente con fines de prueba, siga los pasos para implementar una. Para obtener más información: Implementación de RDS con la plantilla de inicio rápido de Azure e Implementación de la infraestructura de RDS básica.

Software de Windows Server

La extensión NPS requiere Windows Server 2008 R2 SP1 o posterior con el servicio de rol NPS instalado. Todos los pasos de esta sección se han realizado con Windows Server 2016.

Directiva de red y rol de servicios de acceso (NPS)

El servicio de rol NPS proporciona la funcionalidad de servidor y cliente RADIUS, así como el servicio de mantenimiento de Directiva de acceso de red. Este rol debe instalarse en al menos dos equipos de su infraestructura: La Puerta de enlace de Escritorio remoto y otro servidor miembro o controlador de dominio. De forma predeterminada, el rol ya está presente en el equipo configurado como puerta de enlace de Escritorio remoto. También debe instalar el rol NPS al menos en otro equipo, como un servidor miembro o controlador de dominio.

Para obtener información acerca de cómo instalar el servicio de rol NPS en Windows Server 2012 o anterior, consulte Instalación de un servidor de directivas de mantenimiento de NAP. Para obtener una descripción de las prácticas recomendadas para NPS, incluida la recomendación de instalar NPS en un controlador de dominio, consulte Prácticas recomendadas para NPS.

Microsoft Entra sincronizado con Active Directory local

Para usar la extensión NPS, los usuarios locales deben estar sincronizados con Microsoft Entra ID y estar habilitados para MFA. En esta sección se da por supuesto que los usuarios locales están sincronizados con Microsoft Entra ID mediante AD Connect. Para obtener información sobre Microsoft Entra Connect, consulte Integración de los directorios locales con Microsoft Entra ID.

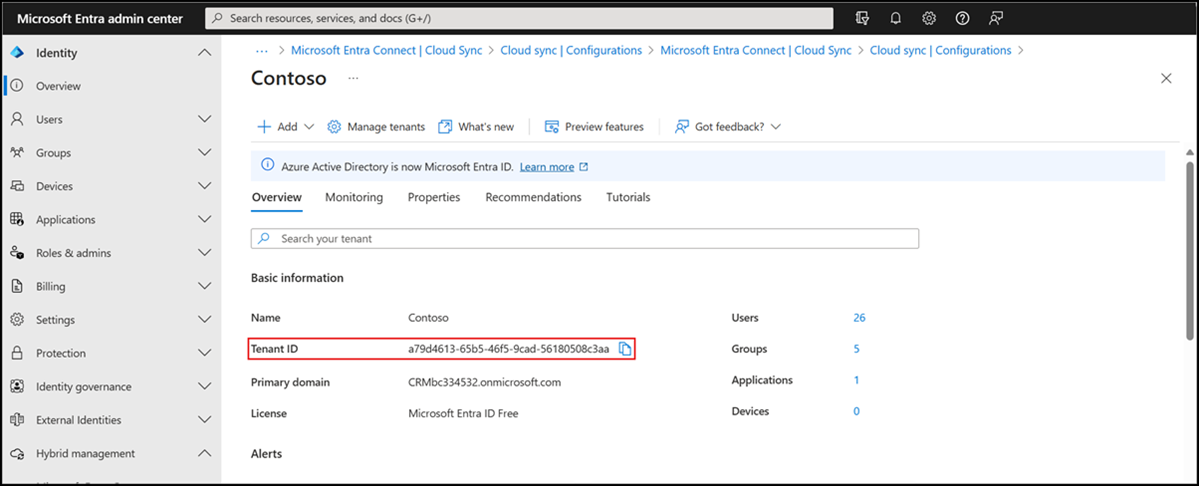

Id. de GUID de Microsoft Entra

Para instalar la extensión NPS, debe conocer el GUID de Microsoft Entra ID. En la siguiente sección se proporcionan instrucciones para buscar el GUID de Microsoft Entra ID.

Configuración de la autenticación multifactor

En esta sección se detallan las instrucciones para integrar la autenticación multifactor de Microsoft Entra con la puerta de enlace de Escritorio remoto. Como administrador, debe configurar el servicio de autenticación multifactor de Microsoft Entra para que los usuarios puedan registrar automáticamente sus aplicaciones o dispositivos multifactor.

Siga los pasos descritos en Introducción a la autenticación multifactor en la nube de Microsoft Entra para habilitar MFA para los usuarios de Microsoft Entra.

Configuración de cuentas para la verificación en dos pasos

Una vez que una cuenta se ha habilitado para MFA, no puede iniciar sesión en los recursos controlados por la directiva MFA hasta que se haya configurado correctamente un dispositivo de confianza que se usará para el segundo factor de autenticación y haya realizado la autenticación mediante la verificación en dos pasos.

Siga los pasos de ¿Qué significa Ala autenticación multifactor de Microsoft Entra para mí? para comprender y configurar correctamente los dispositivos para MFA con su cuenta de usuario.

Importante

El comportamiento de inicio de sesión de la puerta de enlace de Escritorio remoto no ofrece la opción de escribir un código de verificación con la autenticación multifactor de Microsoft Entra. Se debe configurar una cuenta de usuario para la comprobación telefónica o la aplicación Microsoft Authenticator con notificaciones push Aprobar/Denegar.

Si no se configura la comprobación telefónica ni la aplicación Microsoft Authenticator con notificaciones push Aprobar/Denegar para un usuario, el usuario no podrá completar el desafío de la autenticación multifactor de Microsoft Entra ni iniciar sesión en Puerta de enlace de Escritorio remoto.

El método de mensaje de texto SMS no funciona con la puerta de enlace de Escritorio remoto porque no proporciona la opción de escribir un código de verificación.

Instalación y configuración de la extensión NPS

Esta sección proporciona instrucciones para configurar la infraestructura de RDS a fin de usar la autenticación multifactor de Microsoft Entra para la autenticación de cliente con la puerta de enlace de Escritorio remoto.

Obtención del identificador de inquilino del directorio

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Como parte de la configuración de la extensión NPS, debe proporcionar las credenciales de administrador y el identificador del inquilino de Microsoft Entra. Para obtener el identificador de inquilino, complete los pasos siguientes:

Inicie sesión en el centro de administración de Microsoft Entra.

Vaya a Identidad>Configuración.

Instalación de la extensión de NPS

Instale la extensión NPS en un servidor que tenga instalado el rol Servicios de acceso y directiva de red (NPS). Este actúa como el servidor RADIUS en su diseño.

Importante

No instale la extensión NPS en el servidor de puerta de enlace de Escritorio remoto (RDG). El servidor RDG no usa el protocolo RADIUS con su cliente, por lo que la extensión no puede interpretar y realizar la MFA.

Cuando el servidor RDG y el servidor NPS con la extensión NPS son servidores diferentes, RDG usa NPS internamente para comunicarse con otros servidores NPS y utiliza RADIUS como protocolo para comunicarse correctamente.

- Descargue la extensión NPS.

- Copie el archivo ejecutable de instalación (NpsExtnForAzureMfaInstaller.exe) en el servidor NPS.

- En el servidor NPS, haga doble clic en NpsExtnForAzureMfaInstaller.exe. Cuando se le solicite, haga clic en Ejecutar.

- En el cuadro de diálogo Extensión NPS para la autenticación multifactor de Microsoft Entra, revise los términos de licencia de software, active Acepto los términos y condiciones de licencia y haga clic en Instalar.

- En el cuadro de diálogo Configuración de la extensión NPS para la autenticación multifactor de Microsoft Entra, haga clic en Cerrar.

Configuración de los certificados para su uso con la extensión NPS mediante un script de PowerShell

A continuación, debe configurar los certificados para su uso por la extensión NPS para garantizar la seguridad de las comunicaciones. Los componentes de NPS incluyen un script de PowerShell que configura un certificado autofirmado para su uso con NPS.

Este script realiza las acciones siguientes:

- Crea un certificado autofirmado

- Asocia la clave pública del certificado a la entidad de servicio Microsoft Entra ID

- Almacena el certificado en el almacén de certificados del equipo local

- Concede acceso a la clave privada del certificado al usuario de red

- Reinicia el servicio Servidor de directivas de redes

Si desea utilizar sus propios certificados, debe asociar la clave pública de su certificado con la entidad de servicio en Microsoft Entra ID, etc.

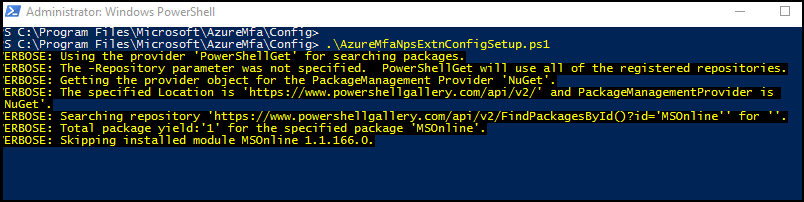

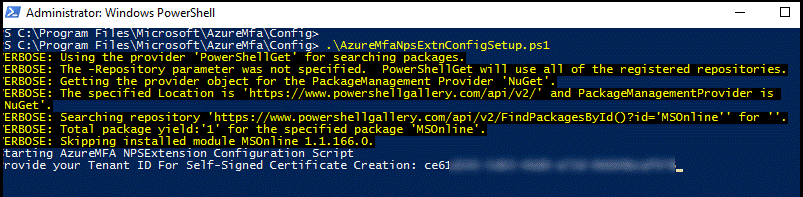

Para usar el script, proporcione la extensión con las credenciales administrativas de Microsoft Entra y el identificador de inquilino de Microsoft Entra que copió anteriormente. Ejecute el script en cada servidor NPS donde instaló la extensión NPS. A continuación, haga lo siguiente:

Abra un símbolo del sistema administrativo de Windows PowerShell.

En el símbolo del sistema de PowerShell, escriba

cd 'c:\Program Files\Microsoft\AzureMfa\Config'y presione Entrar.Escriba

.\AzureMfaNpsExtnConfigSetup.ps1y presione Entrar. El script comprueba si está instalado el módulo de PowerShell. Si no está instalado, el script instala el módulo.

Una vez que el script comprueba la instalación del módulo de PowerShell, muestra el cuadro de diálogo del módulo de PowerShell. En el cuadro de diálogo, escriba sus credenciales de administrador de la autenticación multifactor de Microsoft Entra y la contraseña, y haga clic en Iniciar sesión.

Cuando se le solicite, pegue el identificador del inquilino que copió al Portapapeles anteriormente y presione ENTRAR.

El script crea un certificado autofirmado y realiza otros cambios en la configuración.

Configuración de los componentes de NPS en la puerta de enlace de Escritorio remoto

En esta sección, configurará las directivas de autorización de conexión de la puerta de enlace de Escritorio remoto y otras opciones de RADIUS.

El flujo de autenticación requiere que se intercambien mensajes RADIUS entre la puerta de enlace de Escritorio remoto y el servidor NPS donde está instalada la extensión NPS. Esto significa que debe configurar los valores del cliente RADIUS tanto en la puerta de enlace de Escritorio remoto como en el servidor NPS donde está instalada la extensión NPS.

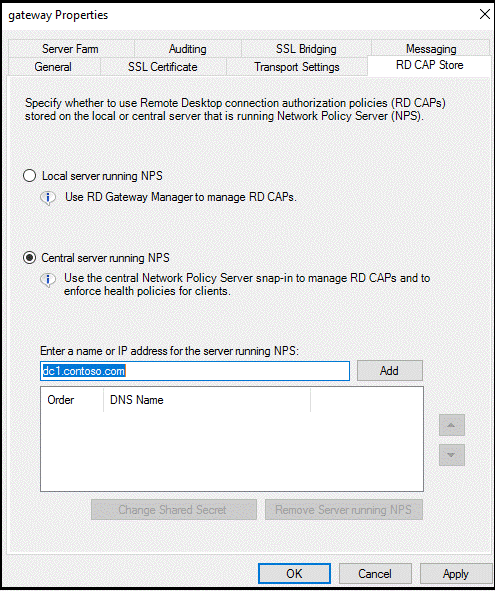

Configuración de las directivas de autorización de conexiones de la puerta de enlace de Escritorio remoto para usar un almacén central

Las directivas de autorización de conexiones de Escritorio remoto (CAP de RD) especifican los requisitos para conectarse a un servidor de puerta de enlace de Escritorio remoto. Las CAP de RD pueden almacenarse localmente (valor predeterminado) o pueden almacenarse en un almacén de CAP de RD central que ejecute NPS. Para configurar la integración de la autenticación multifactor de Microsoft Entra con RDS, debe especificar el uso de un almacén central.

En el servidor de puerta de enlace de Escritorio remoto, abra el Administrador del servidor.

En el menú, haga clic en Herramientas, seleccione Servicios de escritorio remoto y, a continuación, haga clic en el Administrador de puerta de enlace de Escritorio remoto.

En el Administrador de puerta de enlace de Escritorio remoto, haga clic con el botón derecho en [Nombre del servidor] (Local) y haga clic en Propiedades.

En el cuadro de diálogo Propiedades, seleccione la pestaña Almacén de CAP de RD.

En la pestaña Almacén de CAP de RD, seleccione Servidor central que ejecuta NPS.

En el campo Escriba un nombre o dirección IP para el servidor que ejecuta NPS, escriba la dirección IP o nombre del servidor donde instaló la extensión NPS.

Haga clic en Agregar.

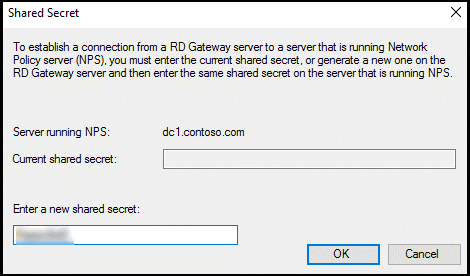

En el cuadro de diálogo Secreto compartido, escriba un secreto compartido y, a continuación, haga clic en Aceptar. Asegúrese de registrar este secreto compartido y almacenar el registro de forma segura.

Nota

El secreto compartido se utiliza para establecer la confianza entre los clientes y servidores RADIUS. Cree un secreto largo y complejo.

Haga clic en Aceptar para cerrar el cuadro de diálogo.

Configuración del valor de tiempo de espera de RADIUS en el NPS de la puerta de enlace de Escritorio remoto

Para asegurarse de que hay tiempo para validar las credenciales de los usuarios, realizar la verificación en dos pasos, recibir respuestas y responder a los mensajes de RADIUS, es necesario ajustar el valor de tiempo de espera de RADIUS.

En el servidor de puerta de enlace de Escritorio remoto, abra el Administrador del servidor. En el menú, haga clic en Herramientas y, luego, haga clic en Servidor de directivas de redes.

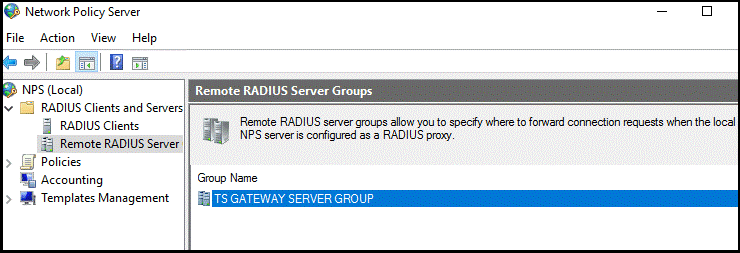

En la consola de NPS (Local), expanda Clientes y servidores RADIUS y seleccione Servidor RADIUS remoto.

En el panel de detalles, haga doble clic en Grupo de servidores de puerta de enlace de TS.

Nota

Este grupo de servidores RADIUS se creó al configurar el servidor de directivas NPS central. La puerta de enlace de Escritorio remoto reenvía los mensajes RADIUS a este servidor o grupo de servidores, si hay más de uno en el grupo.

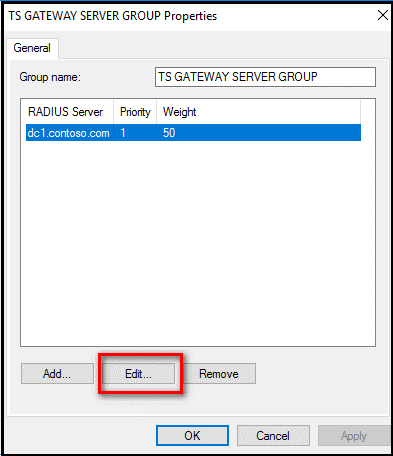

En el cuadro de diálogo Propiedades del grupo de servidores de puerta de enlace de TS, seleccione la dirección IP o el nombre del servidor NPS configurado para almacenar las CAP de RD y, a continuación, haga clic en Editar.

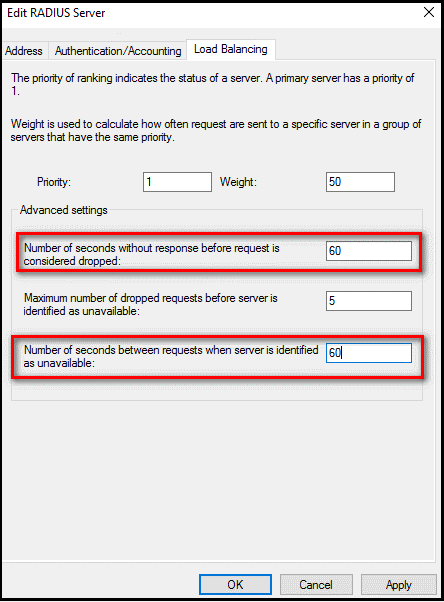

En el cuadro de diálogo Editar servidor RADIUS, seleccione la pestaña Equilibrio de carga.

En la pestaña Equilibrio de carga, en el campo Número de segundos sin respuesta antes de descartar la solicitud, cambie el valor predeterminado de 3 a un valor entre 30 y 60 segundos.

En el campo Número de segundos entre solicitudes cuando el servidor se identifica como no disponible, cambie el valor predeterminado de 30 segundos a un valor igual o mayor que el valor especificado en el paso anterior.

Haga clic dos veces en Aceptar para cerrar los cuadros de diálogo.

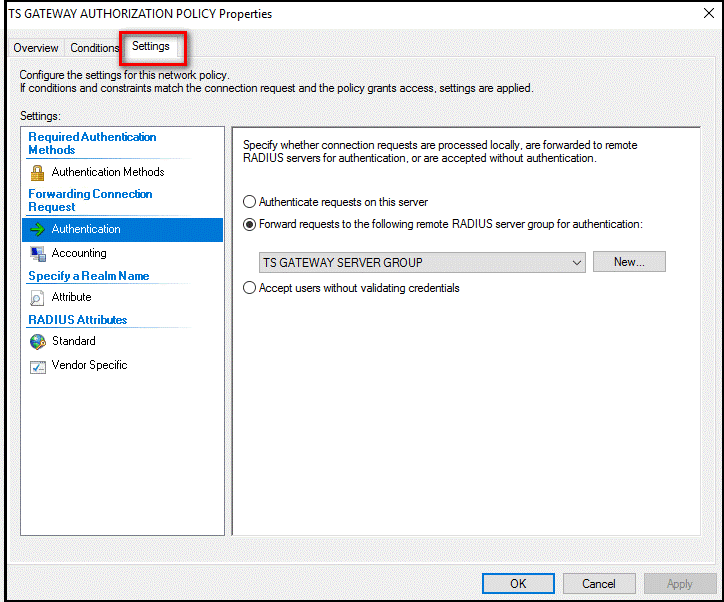

Verificación de las directivas de solicitud de conexión

De forma predeterminada, al configurar la puerta de enlace de Escritorio remoto para usar un almacén de directivas central para las directivas de autorización de conexiones, la puerta de enlace de Escritorio remoto se configura para reenviar las solicitudes de CAP al servidor NPS. El servidor NPS con la extensión de la autenticación multifactor de Microsoft Entra instalada procesa la solicitud de acceso a RADIUS. Los pasos siguientes muestran cómo verificar la directiva de solicitud de conexión predeterminada.

En la puerta de enlace de Escritorio remoto, en la consola NPS (Local), expanda Directivas y seleccione Directivas de solicitud de conexión.

Haga doble clic en DIRECTIVA DE AUTORIZACIÓN DE PUERTA DE ENLACE DE TS.

En el cuadro de diálogo Propiedades de la directiva de autorización de puerta de enlace de TS, haga clic en la pestaña Configuración.

En la pestaña Configuración, bajo Reenvío de solicitud de conexión, haga clic en Autenticación. El cliente RADIUS está configurado para reenviar las solicitudes de autenticación.

Haga clic en Cancelar.

Nota

Para más información acerca de la creación de una directiva de solicitud de conexión, consulte la sección correspondiente en el artículo Configuración de las directivas de solicitud de conexión.

Configuración de NPS en el servidor donde está instalada la extensión NPS

El servidor NPS donde está instalada la extensión NPS debe ser capaz de intercambiar mensajes de RADIUS con el servidor NPS de la puerta de enlace de Escritorio remoto. Para habilitar este intercambio de mensajes, debe configurar los componentes de NPS en el servidor donde está instalado el servicio de la extensión NPS.

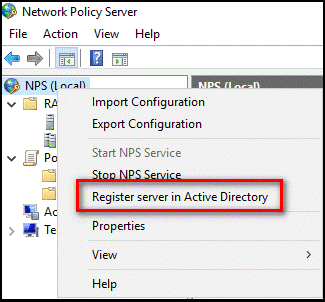

Registro del servidor en Active Directory

Para que funcione correctamente en este escenario, el servidor NPS debe estar registrado en Active Directory.

En el servidor VPN, abra el Administrador del servidor.

En el Administrador del servidor, haga clic en Herramientas y, a continuación, haga clic en Servidor de directivas de redes.

En la consola del servidor de directivas de redes, haga clic con el botón derecho en NPS (Local) y, a continuación, haga clic en Registrar el servidor en Active Directory.

Haga clic en Aceptar dos veces.

Deje la consola abierta para el siguiente procedimiento.

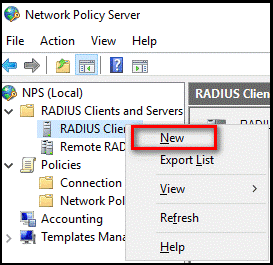

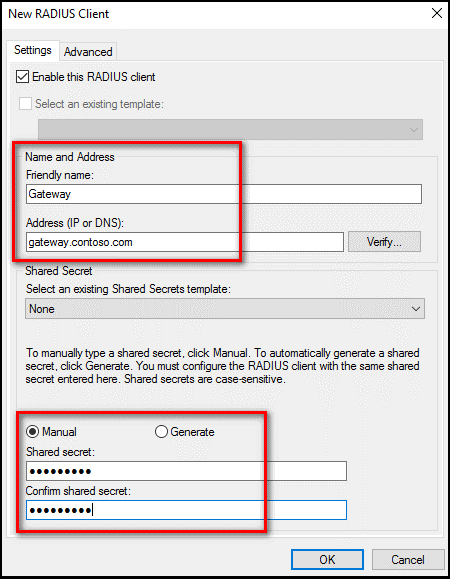

Creación y configuración del cliente RADIUS

La puerta de enlace de Escritorio remoto debe configurarse como un cliente RADIUS en el servidor NPS.

En el servidor NPS donde está instalada la extensión NPS, en la consola NPS (Local), haga clic con el botón derecho en Clientes RADIUS y haga clic en Nuevo.

En el cuadro de diálogo Nuevo cliente RADIUS, proporcione un nombre descriptivo, como Puerta de enlace y la dirección IP o nombre DNS del servidor de puerta de enlace de Escritorio remoto.

En los campos Secreto compartido y Confirmar secreto compartido, escriba el mismo secreto que usó anteriormente.

Haga clic en Aceptar para cerrar el cuadro de diálogo Nuevo cliente RADIUS.

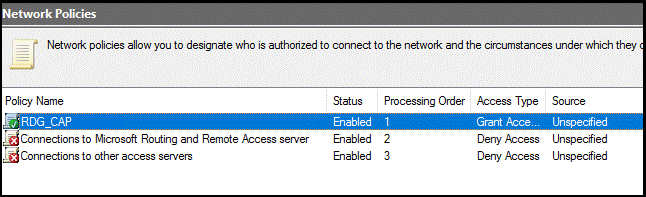

Configuración de la directiva de red

Recuerde que el servidor NPS con la extensión de la autenticación multifactor de Microsoft Entra es el almacén de directivas central designado para la directiva de autorización de conexiones (CAP). Por lo tanto, debe implementar un CAP en el servidor NPS para autorizar las solicitudes de conexión válidas.

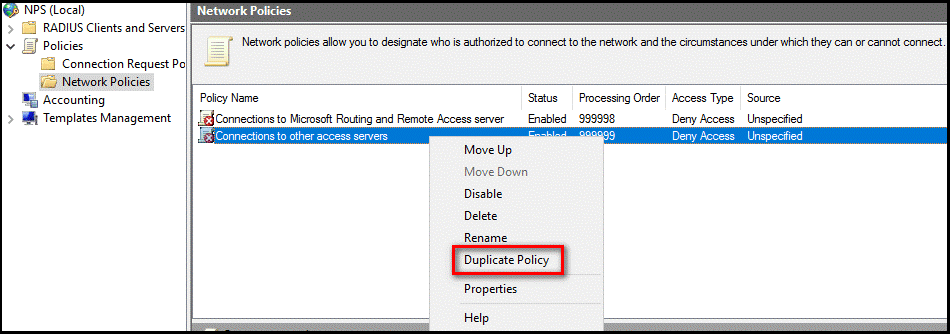

En el servidor NPS, abra la consola NPS (Local), expanda Directivas y haga clic en Directivas de red.

Haga clic con el botón derecho en Conexiones a otros servidores de acceso y haga clic en Duplicar directiva.

Haga clic con el botón derecho en Copia de Conexiones a otros servidores de acceso y haga clic en Propiedades.

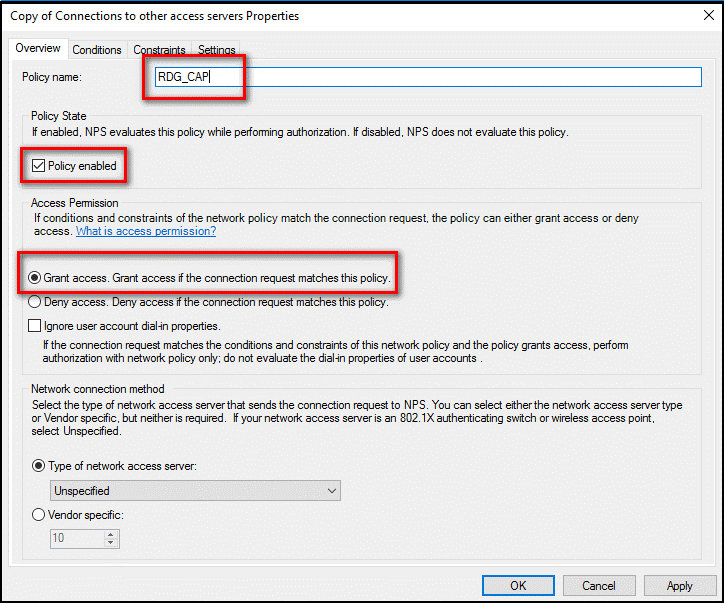

En el cuadro de diálogo Copia de Conexiones a otros servidores de acceso, en Nombre de directiva, escriba un nombre adecuado, como RDG_CAP. Active la casilla Directiva habilitada y seleccione Conceder acceso. Si lo desea, en Tipo de acceso a la red, seleccione Puerta de enlace de Escritorio remoto o puede dejarlo como Sin especificar.

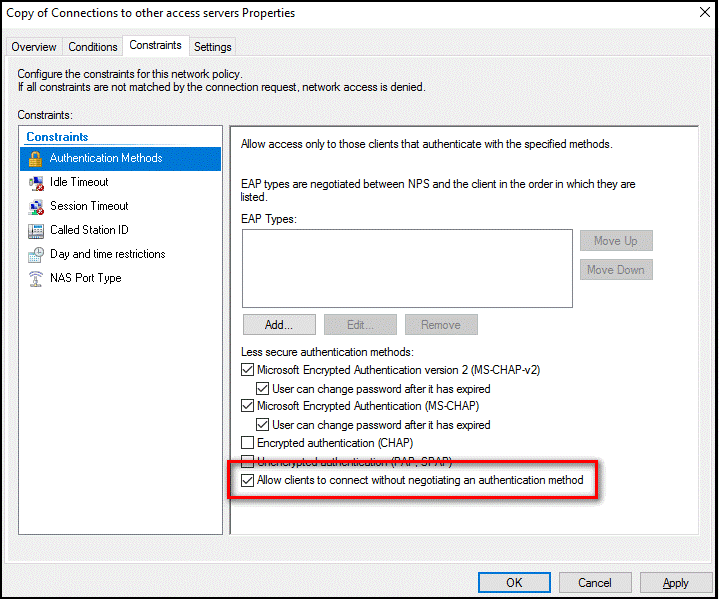

Haga clic en la pestaña Restricciones y marque la casilla Permitir que los clientes se conecten sin negociar un método de autenticación.

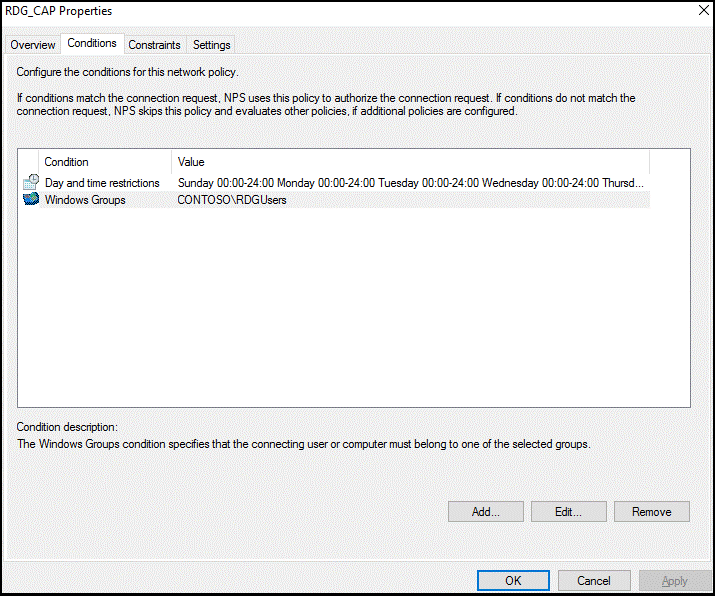

Si lo desea, haga clic en la pestaña Condiciones y agregue las condiciones que deben cumplirse para que la conexión se autorice, por ejemplo, la pertenencia a un grupo de Windows específico.

Haga clic en OK. Cuando se le solicite ver el tema de ayuda correspondiente, haga clic en No.

Asegúrese de que la nueva directiva está en la parte superior de la lista, que la directiva está habilitada y que concede acceso.

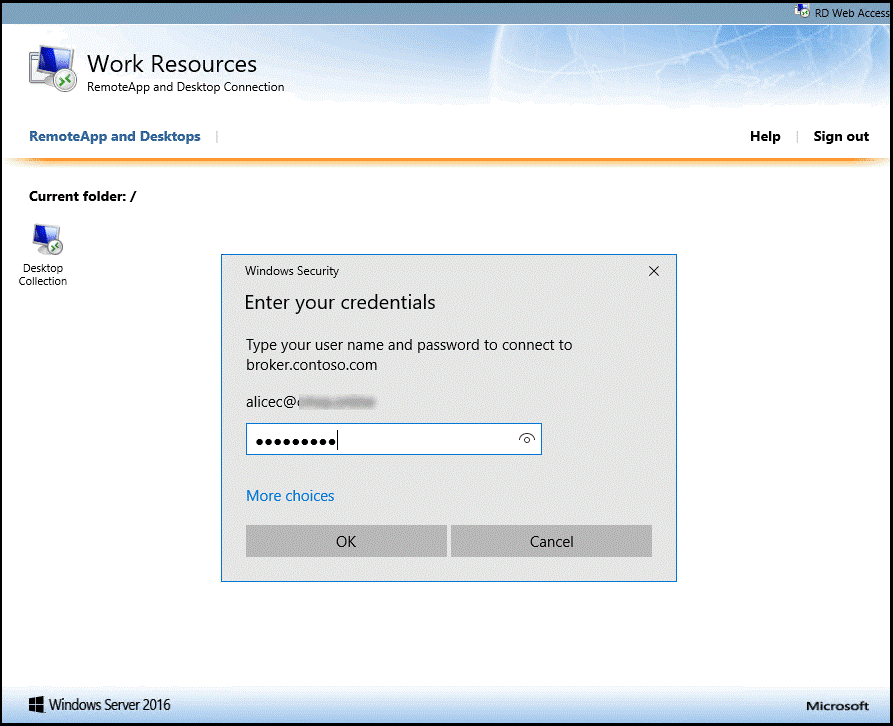

Comprobación de la configuración

Para comprobar la configuración, debe iniciar sesión en la puerta de enlace de Escritorio remoto con un cliente RDP adecuado. Asegúrese de usar una cuenta permitida por las directivas de autorización de conexiones y habilitada para la autenticación multifactor de Microsoft Entra.

Como se muestra en la siguiente imagen, puede utilizar la página Acceso web a Escritorio remoto.

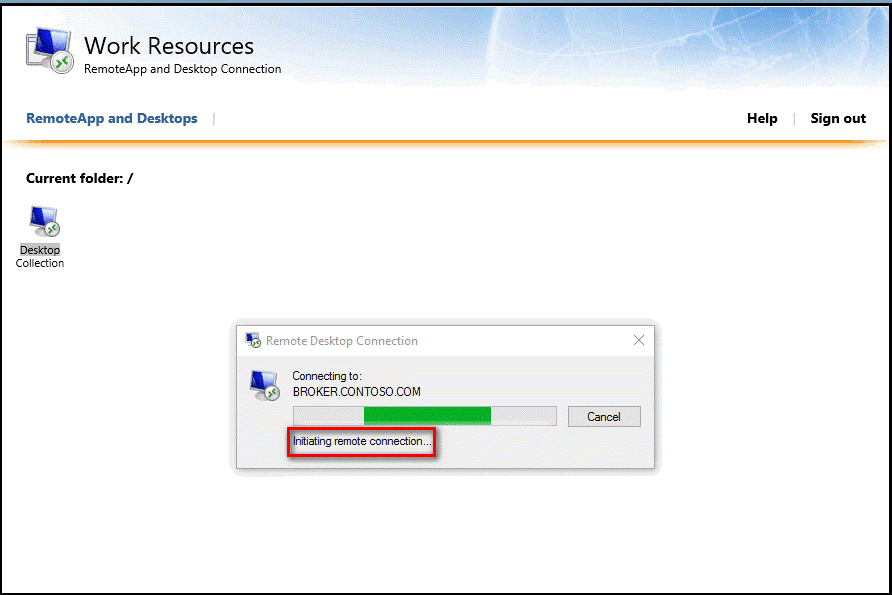

Después de especificar correctamente las credenciales para la autenticación principal, el cuadro de diálogo Conexión a Escritorio remoto muestra un estado de Iniciando conexión remota, tal y como se muestra a continuación.

Si se autentica correctamente con el método de verificación secundario configurado previamente en la autenticación multifactor de Microsoft Entra, se conectará al recurso. Sin embargo, si la autenticación secundaria no se realiza correctamente, se deniega el acceso al recurso.

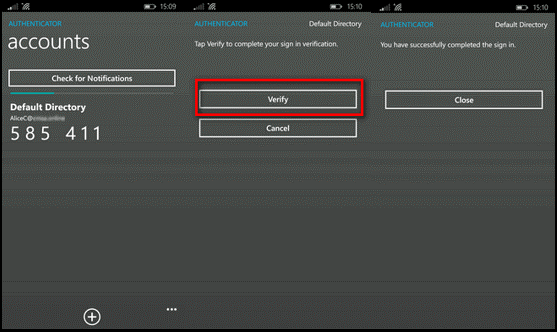

En el ejemplo siguiente, la aplicación Authenticator en un dispositivo Windows Phone se utiliza para proporcionar la autenticación secundaria.

Una vez que se haya autenticado correctamente con el método de autenticación secundario, iniciará sesión de modo normal en la puerta de enlace de Escritorio remoto. Sin embargo, como fue necesario usar un método de autenticación secundario con una aplicación móvil en un dispositivo de confianza, el proceso de inicio de sesión es más seguro que de otro modo.

Ver los registros del Visor de eventos para eventos de inicio de sesión correcto

Para ver los eventos de inicio de sesión correctos en los registros del Visor de eventos de Windows, puede utilizar el siguiente comando de PowerShell para consultar los registros del servicio terminal de Windows y el registro de seguridad de Windows.

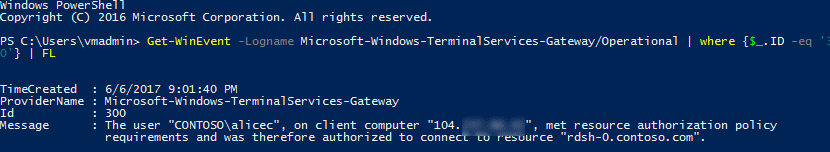

Para consultar correctamente los eventos de inicio de sesión de los registros operativos de la puerta de enlace (Event Viewer\Applications and Services Logs\Microsoft\Windows\TerminalServices-Gateway\Operational), use los comandos de PowerShell siguientes:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Este comando muestra los eventos de Windows que muestran que el usuario cumple los requisitos de la directiva de administración de recursos (RAP de RD) y se le concedió acceso.

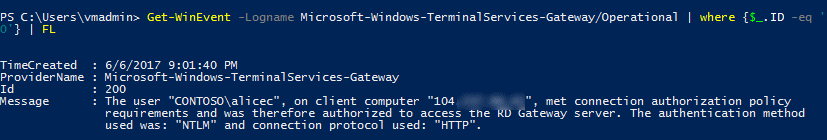

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Este comando muestra los eventos que muestran que el usuario cumplió los requisitos de la directiva de autorización de conexiones.

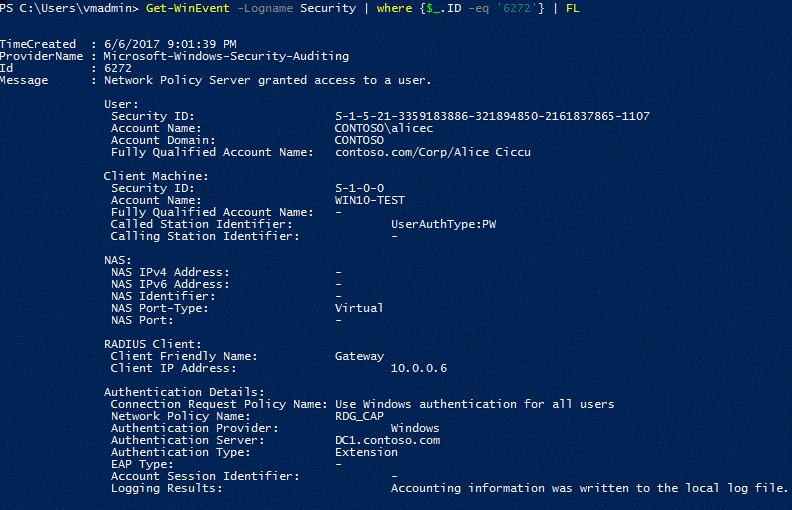

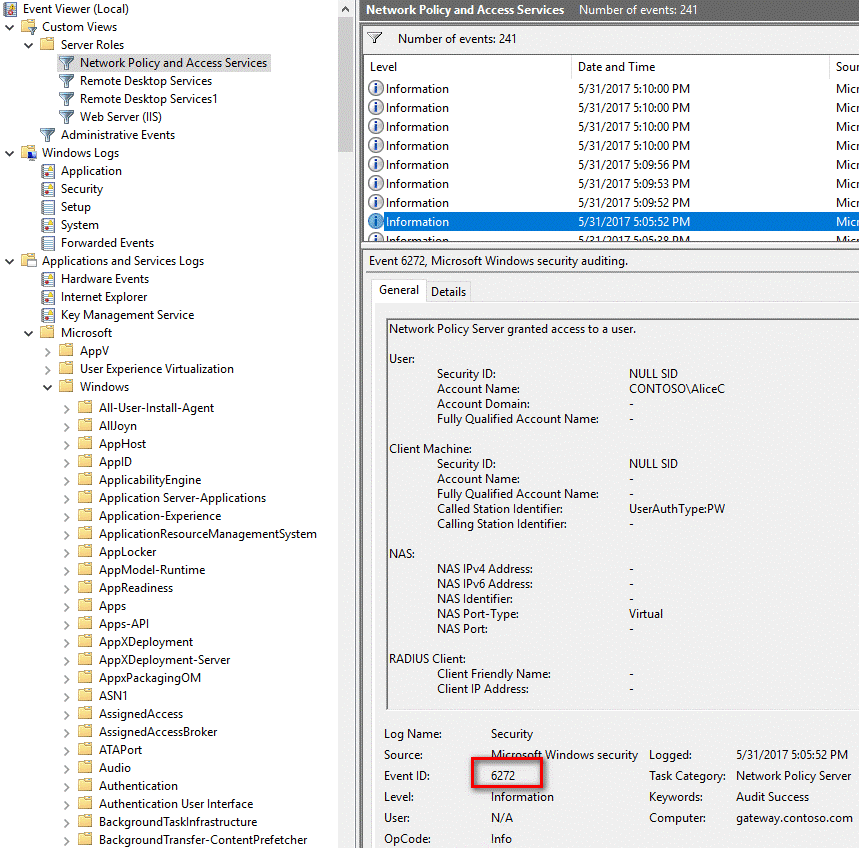

También puede ver este registro y filtrar por los identificadores de los eventos, 300 y 200. Para consultar los eventos de inicio de sesión correcto en los registros del Visor de eventos de seguridad, use el comando siguiente:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Este comando se puede ejecutar en el NPS central o en el servidor de puerta de enlace de Escritorio remoto.

También puede ver el registro de seguridad o la vista personalizada de Directivas de red y servicios de acceso, tal y como se muestra a continuación:

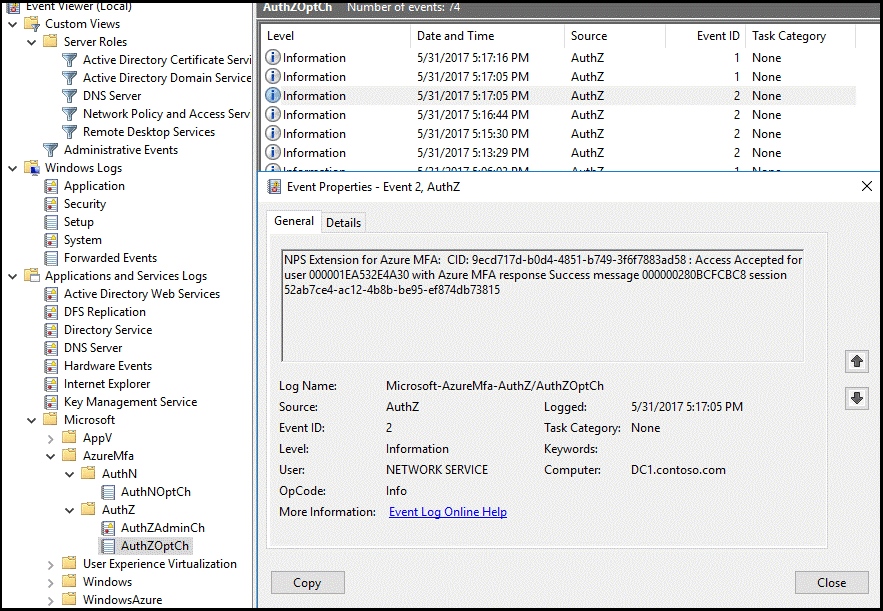

En el servidor donde ha instalado la extensión NPS para la autenticación multifactor de Microsoft Entra, puede encontrar los registros de aplicación del Visor de eventos específicos de la extensión en Registros de aplicación y servicio\Microsoft\AzureMfa.

Guía de solución de problemas

Si la configuración no funciona según lo esperado, lo primero para empezar a solucionar problemas es comprobar que el usuario está configurado para usar la autenticación multifactor de Microsoft Entra. Haga que el usuario inicie sesión en el Centro de administración de Microsoft Entra. Si a los usuarios se les pide una verificación secundaria y se pueden autenticar correctamente, puede descartar una configuración incorrecta de la autenticación multifactor de Microsoft Entra.

Si la autenticación multifactor de Microsoft Entra está funcionando para los usuarios, debe revisar los registros de eventos pertinentes. Se incluyen los registros de eventos de seguridad, los registros operativos de la puerta de enlace y los registros de la autenticación multifactor de Microsoft Entra descritos en la sección anterior.

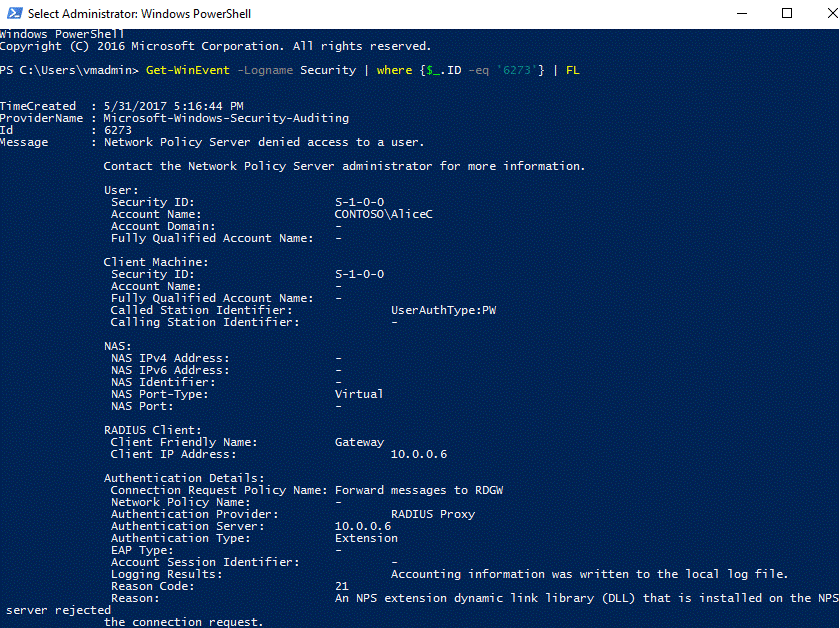

A continuación, se muestra un ejemplo de salida del registro de seguridad que muestra un evento de inicio de sesión incorrecto (identificador de evento 6273).

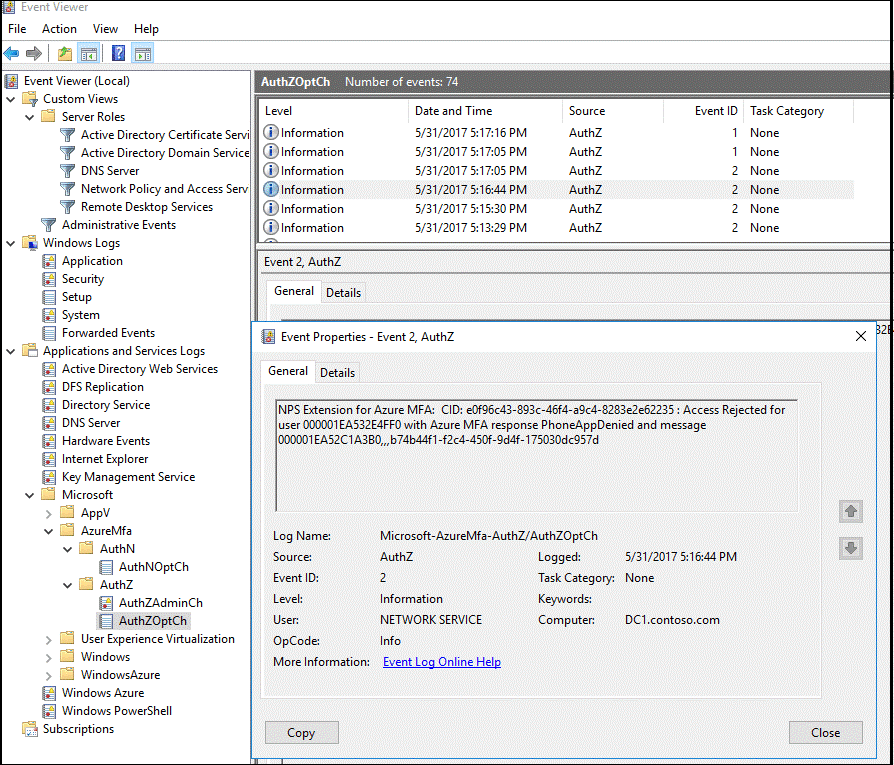

A continuación, se muestra un evento relacionado de los registros de AzureMFA:

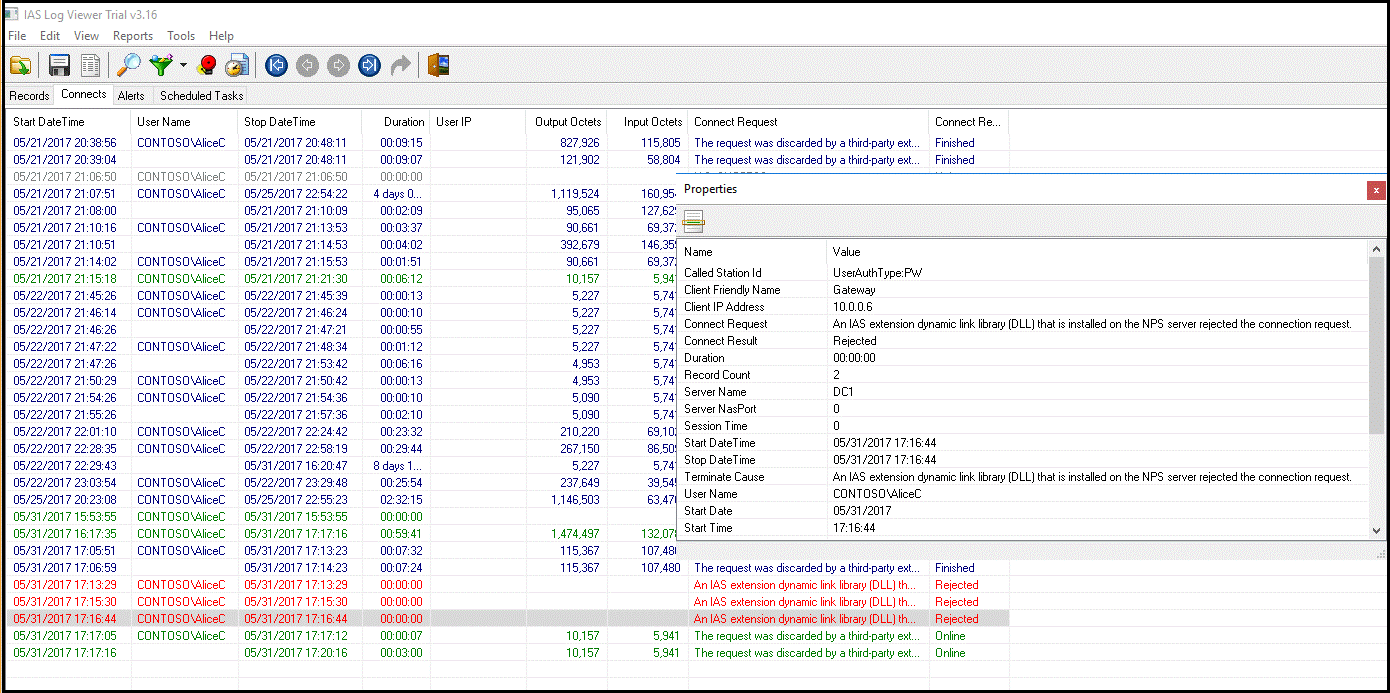

Para realizar opciones avanzadas de solución de problemas, consulte los archivos de registro de formato de la base de datos de NPS donde está instalado el servicio NPS. Estos archivos de registro se crean en la carpeta %SystemRoot%\System32\Logs como archivos de texto delimitado por comas.

Para obtener una descripción de estos archivos de registro, consulte Interpretación de los archivos de registro de formato de la base de datos de NPS. Las entradas de estos archivos de registro pueden ser difíciles de interpretar sin importarlos en una hoja de cálculo o una base de datos. Puede encontrar varios analizadores de IAS en línea que le ayudarán a interpretar los archivos de registro.

La imagen siguiente muestra la salida de una aplicación shareware que se puede descargar.

Pasos siguientes

Cómo obtener la autenticación multifactor de Microsoft Entra

Puerta de enlace de Escritorio remoto y Servidor Azure Multi-Factor Authentication con RADIUS

Integración de los directorios locales con Microsoft Entra ID