Servidor de Autenticación de Windows y Azure Multi-Factor Authentication

Use la sección Autenticación de Windows del Servidor Azure Multi-Factor Authentication para habilitar y configurar la autenticación de Windows para las aplicaciones. Antes de configurar la autenticación de Windows, tenga en cuenta la lista siguiente:

- Después de la instalación, reinicie la autenticación multifactor de Azure para aplicar la configuración de Terminal Services.

- Si se encuentra marcada la opción "Requerir coincidencia de usuario de la autenticación multifactor de Azure" y usted no está en la lista de usuarios, no podrá iniciar sesión en el equipo después del reinicio.

- Las direcciones IP de confianza dependen de si la aplicación puede proporcionar la dirección IP de cliente con la autenticación. Actualmente solo se admite Terminal Services.

Importante

A partir del 1 de julio de 2019, Microsoft ya no ofrecerá el servidor MFA para implementaciones nuevas. Los nuevos clientes que quieran aplicar la autenticación multifactor durante los eventos de inicio de sesión deben usar la autenticación multifactor de Microsoft Entra basado en la nube.

Para empezar a usar la MFA basado en la nube, consulte Tutorial: Protección de eventos de inicio de sesión de usuario con la autenticación multifactor de Microsoft Entra.

Los clientes existentes que hayan activado el Servidor MFA antes del 1 de julio de 2019 podrán descargar la versión más reciente y las actualizaciones futuras, así como generar credenciales de activación como de costumbre.

Nota:

Esta característica no se admite para proteger Terminal Services en Windows Server 2012 R2.

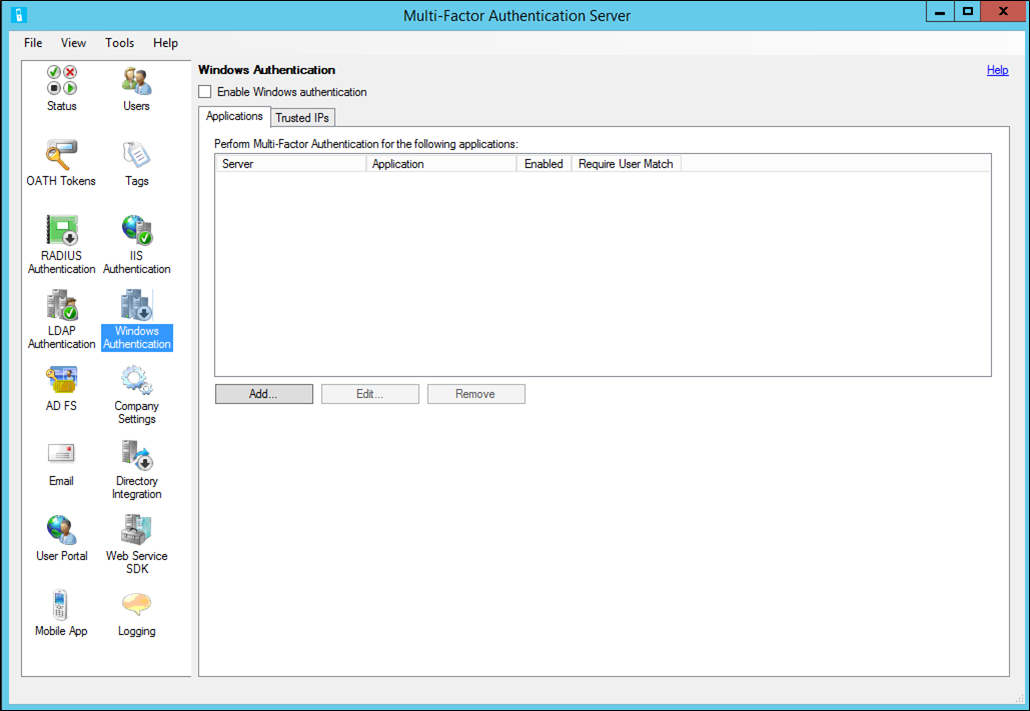

Para proteger una aplicación con la Autenticación de Windows, use el procedimiento siguiente

- En el servidor de Azure Multi-Factor Authentication, haga clic en el icono de Autenticación de Windows.

- Active la casilla Enable Windows Authentication (Habilitar autenticación de Windows). De forma predeterminada, esta casilla está desmarcada.

- La pestaña Aplicaciones permite al administrador configurar una o más aplicaciones para la Autenticación de Windows.

- Seleccione un servidor o una aplicación (especifique si el servidor o la aplicación está habilitado). Haga clic en OK.

- Haga clic en Agregar.

- La pestaña de IP fiables permite omitir la autenticación multifactor de Azure para sesiones de Windows procedentes de direcciones IP específicas. Por ejemplo, si los empleados usan la aplicación desde la oficina y desde casa, puede decidir que no desea que sus teléfonos suenen para la autenticación multifactor de Azure mientras se encuentra en la oficina. Para ello, debe especificar la subred de la oficina como entrada de IP de confianza.

- Haga clic en Agregar...

- Si desea omitir una única dirección IP, seleccione IP única.

- Seleccione IP Range (Intervalo IP) si quiere omitir un intervalo IP completo. Ejemplo 10.63.193.1-10.63.193.100.

- Seleccione Subred si quiere especificar un intervalo de direcciones IP mediante la notación de subred. Escriba la dirección IP inicial de la subred y seleccione la máscara de red adecuada de la lista desplegable.

- Haga clic en OK.

Pasos siguientes

Configuración de dispositivos de VPN de terceros para el servidor Azure MFA

Augment your existing authentication infrastructure with the NPS extension for Azure MFA (Aumento de la infraestructura de autenticación existente con la extensión de NPS para Azure MFA)