Protección de las cuentas de usuario frente a ataques con el bloqueo inteligente de Microsoft Entra

El bloqueo inteligente ayuda a bloquear a los actores malintencionados que intentan adivinar las contraseñas de los usuarios o que usan métodos de fuerza bruta para acceder. El bloqueo inteligente puede reconocer los inicios de sesión que proceden de usuarios válidos y tratarlos de forma distinta a los que provienen de atacantes y otros orígenes desconocidos. Se impide el paso a los atacantes, mientras que los usuarios pueden continuar con el acceso a sus cuentas y ser productivos.

Cómo funciona el bloqueo inteligente

De forma predeterminada, el bloqueo inteligente impide que una cuenta inicie sesión después de:

- 10 intentos infructuosos en Azure público y Microsoft Azure operados por inquilinos de 21Vianet

- 3 intentos infructuosos de inquilinos de Azure para la Administración pública de Estados Unidos

La cuenta vuelve a bloquearse después de cada intento de inicio de sesión infructuoso posterior. Al principio, el período de bloqueo es de un minuto, y más largo en los intentos posteriores. Para minimizar las formas en las que un atacante podría evitar este comportamiento, no divulgamos la velocidad a la que el período de bloqueo aumenta en los intentos de inicio de sesión infructuosos adicionales.

El bloqueo inteligente realiza un seguimiento de los últimos tres códigos hash de contraseña incorrecta para evitar que aumente el contador de bloqueo con la misma contraseña. Si alguien escribe la misma contraseña incorrecta varias veces, este comportamiento no hace que la cuenta se bloquee.

Nota:

La funcionalidad de seguimiento de hash no está disponible para los clientes con la autenticación de paso a través habilitada, ya que la autenticación se produce en el entorno local y no en la nube.

Las implementaciones federadas que usan Active Directory Federation Services (AD FS) 2016 y AD FS 2019 pueden habilitar ventajas similares mediante el bloqueo de extranet de AD FS y el bloqueo inteligente de extranet. Se recomienda pasar a la autenticación administrada.

El bloqueo inteligente está siempre activado para todos los clientes de Microsoft Entra con esta configuración predeterminada, que ofrece la combinación correcta de seguridad y facilidad de uso. Para personalizar la configuración del bloqueo inteligente con valores específicos de su organización, los usuarios necesitan una licencia de Microsoft Entra ID P1 o superior.

El uso del bloqueo inteligente no garantiza que nunca se bloqueará un usuario original. Cuando el bloqueo inteligente bloquea una cuenta de usuario, hacemos todo lo posible para no bloquear al usuario original. El servicio de bloqueo intenta garantizar que los actores no válidos no puedan obtener acceso a una cuenta de usuarios genuina. Se aplican las siguientes consideraciones:

El estado de bloqueo en los centros de datos de Microsoft Entra está sincronizado. Sin embargo, el número total de intentos de inicio de sesión con error permitidos antes de que se bloquee una cuenta tendrá una ligera variación con respecto al umbral de bloqueo configurado. Una vez que se bloquee una cuenta, está bloqueada en todos los demás centros de datos de Microsoft Entra.

El bloqueo inteligente compara los datos de una ubicación desconocida con los de una conocida para diferenciar entre un actor no válido y el usuario original. Las ubicaciones tanto conocidas como desconocidas tienen contadores de bloqueo independientes.

Para evitar que el sistema bloquee el inicio de sesión de un usuario desde una ubicación desconocida, este debe usar la contraseña correcta para evitar que se bloquee y tener un número bajo de intentos de bloqueo anteriores desde ubicaciones desconocidas. Si el usuario está bloqueado desde una ubicación desconocida, el usuario debe considerar SSPR para restablecer el contador de bloqueo.

Después de un bloqueo de cuenta, el usuario puede iniciar el autoservicio de restablecimiento de contraseña (SSPR) para iniciar sesión de nuevo. Si el usuario elige Olvidé mi contraseña durante el SSPR, la duración del bloqueo se restablece a 0 segundos. Si el usuario elige Conozco la contraseña durante el SSPR, el temporizador de bloqueo continúa y la duración del bloqueo no se restablece. Para restablecer la duración e iniciar sesión de nuevo, el usuario debe cambiar de contraseña.

El bloqueo inteligente puede integrarse en implementaciones híbridas que usen la autenticación de hash de contraseña o la autenticación de paso a través, para impedir que los atacantes bloqueen las cuentas de Active Directory Domain Services (AD DS) en el entorno local. Mediante el establecimiento correcto de las directivas de bloqueo inteligente en Microsoft Entra ID, se pueden filtrar los ataques antes de que lleguen al entorno local de AD DS.

Al usar la autenticación de paso a través, se aplican las consideraciones siguientes:

- El umbral de bloqueo de Microsoft Entra es menor que el umbral de bloqueo de cuenta de AD DS. Establezca los valores de modo que el umbral de bloqueo de cuenta de AD DS sea al menos dos o tres veces mayor que el umbral de bloqueo de Microsoft Entra.

- La duración del bloqueo de Microsoft Entra debe ser mayor que la duración de bloqueo de la cuenta de AD DS. La duración de Microsoft Entra se establece en segundos, mientras que la duración de AD DS se establece en minutos.

Por ejemplo, si quiere que la duración de bloqueo inteligente de Microsoft Entra sea mayor que la de AD DS, la de Microsoft Entra ID sería de 120 segundos (2 minutos), mientras que la de AD local se establece en 1 minuto (60 segundos). Si desea que el umbral de bloqueo de Microsoft Entra sea 5, el umbral de bloqueo de AD DS local debe ser 10. Esta configuración garantizaría que el bloqueo inteligente impida que las cuentas de AD DS local se bloqueen por ataques por fuerza bruta en las cuentas de Microsoft Entra.

Importante

Un administrador puede desbloquear la cuenta en la nube de los usuarios si la funcionalidad de bloqueo inteligente las ha bloqueado, sin necesidad de esperar a que expire la duración del bloqueo. Para obtener más información, vea Restablecimiento de la contraseña de un usuario con Microsoft Entra ID.

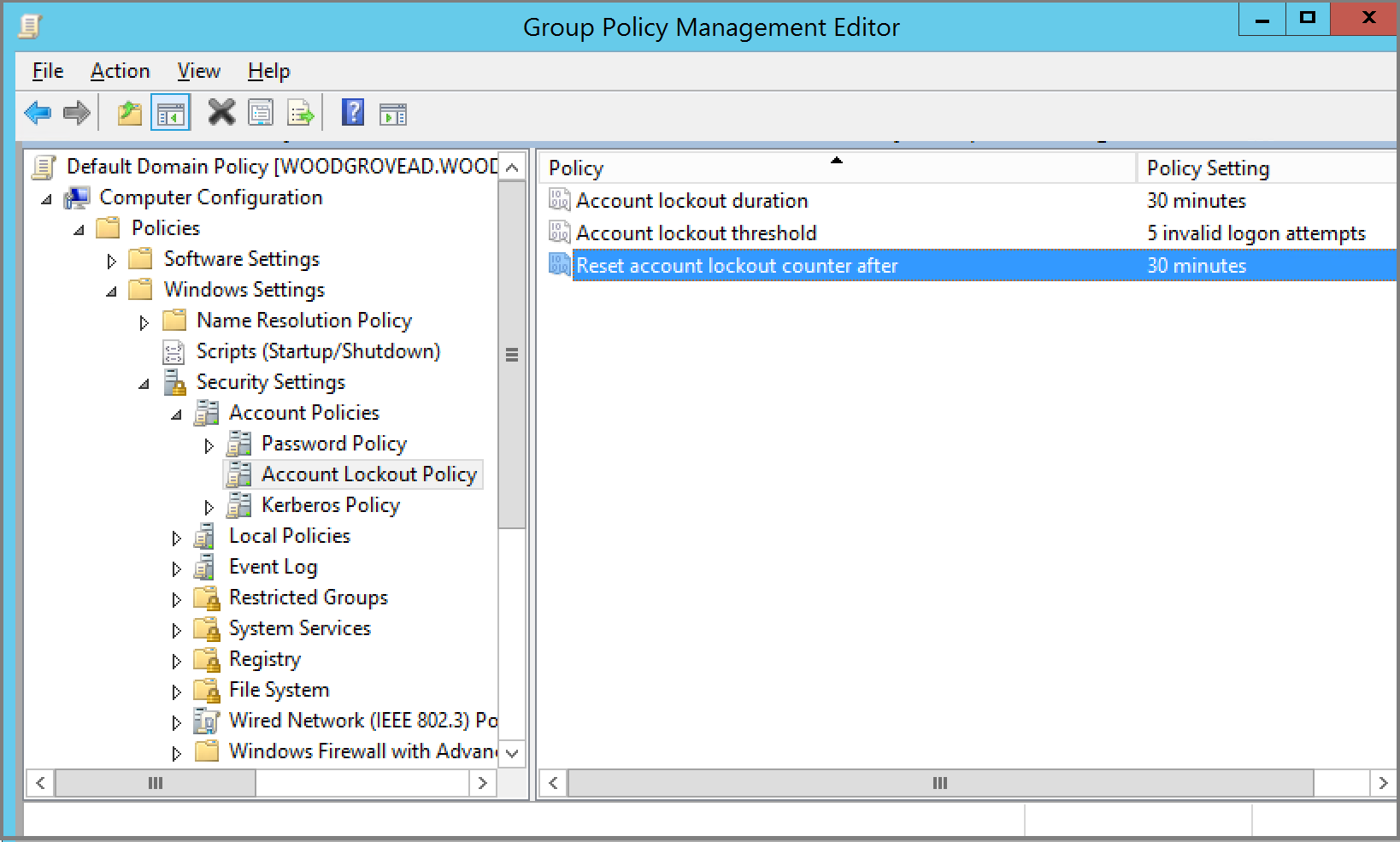

Comprobación de la directiva de bloqueo de cuenta local

Para verificar la directiva de bloqueo de cuenta de AD DS en el entorno local, siga los pasos a continuación desde un sistema unido a un dominio con privilegios de administrador:

- Abra las herramientas de administración de directivas de grupo.

- Edite la directiva de grupo que incluye la directiva de bloqueo de cuentas de su organización, por ejemplo, la directiva de dominio predeterminada.

- Vaya a Configuración del equipo>Directivas>Configuración de Windows>Configuración de seguridad>Directivas de cuenta>Directiva de bloqueo de cuenta.

- Compruebe los valores de Umbral de bloqueo de cuenta y Restablecer contador de bloqueo de cuenta tras.

Administrar los valores de bloqueo inteligente de Microsoft Entra

En función de los requisitos de la organización, puede personalizar los valores de bloqueo inteligente de Microsoft Entra. Para personalizar la configuración del bloqueo inteligente con valores específicos de su organización, los usuarios necesitan una licencia de Microsoft Entra ID P1 o superior. La personalización de la configuración del bloqueo inteligente no está disponible para Microsoft Azure operado por inquilinos de 21Vianet.

Para comprobar o modificar los valores de bloqueo inteligente para su organización, complete estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de autenticación como mínimo.

Vaya a Protección>Métodos de autenticación>Protección de contraseña.

Establezca la opción Umbral de bloqueo en función del número de inicios de sesión con error permitidos en una cuenta antes de su primer bloqueo.

El valor predeterminado es 10 en el caso de los inquilinos de Azure Public y 3 en el de los de Azure US Government.

En Lockout duration in seconds (Duración de bloqueo en segundos), establezca la longitud en segundos de cada bloqueo.

El valor predeterminado es 60 segundos (un minuto).

Nota:

Si el primer inicio de sesión después de un periodo de bloqueo que ha expirado también produce un error, la cuenta se bloquea de nuevo. Si una cuenta se bloquea de forma repetida, aumenta la duración del bloqueo.

Prueba del bloqueo inteligente

Cuando se desencadena el umbral de bloqueo inteligente, aparecerá el siguiente mensaje mientras la cuenta está bloqueada:

Su cuenta se bloqueó temporalmente para impedir un uso no autorizado. Vuelva a intentarlo y, si sigue teniendo problemas, póngase en contacto con su administrador.

Al probar el bloqueo inteligente, las solicitudes de inicio de sesión pueden ser controladas por distintos centros de datos debido a la naturaleza de distribución geográfica y de equilibrio de carga del servicio de autenticación de Microsoft Entra.

El bloqueo inteligente realiza un seguimiento de los últimos tres códigos hash de contraseña incorrecta para evitar que aumente el contador de bloqueo con la misma contraseña. Si alguien escribe la misma contraseña incorrecta varias veces, este comportamiento no hace que la cuenta se bloquee.

Protecciones predeterminadas

Además del bloqueo inteligente, Microsoft Entra ID también protege frente a ataques mediante el análisis de señales, incluidos el tráfico IP y la identificación de comportamientos anómalos. Microsoft Entra ID bloquea estos inicios de sesión malintencionados de manera predeterminada y devuelve el código de error AADSTS50053: IdsLocked independientemente de la validez de la contraseña.

Pasos siguientes

Para personalizar aún más esta experiencia, puede configurar contraseñas prohibidas personalizadas para la protección de contraseñas de Microsoft Entra.

Para ayudar a los usuarios a restablecer o cambiar su contraseña desde un explorador web, puede configurar el autoservicio de restablecimiento de contraseña de Microsoft Entra.