Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

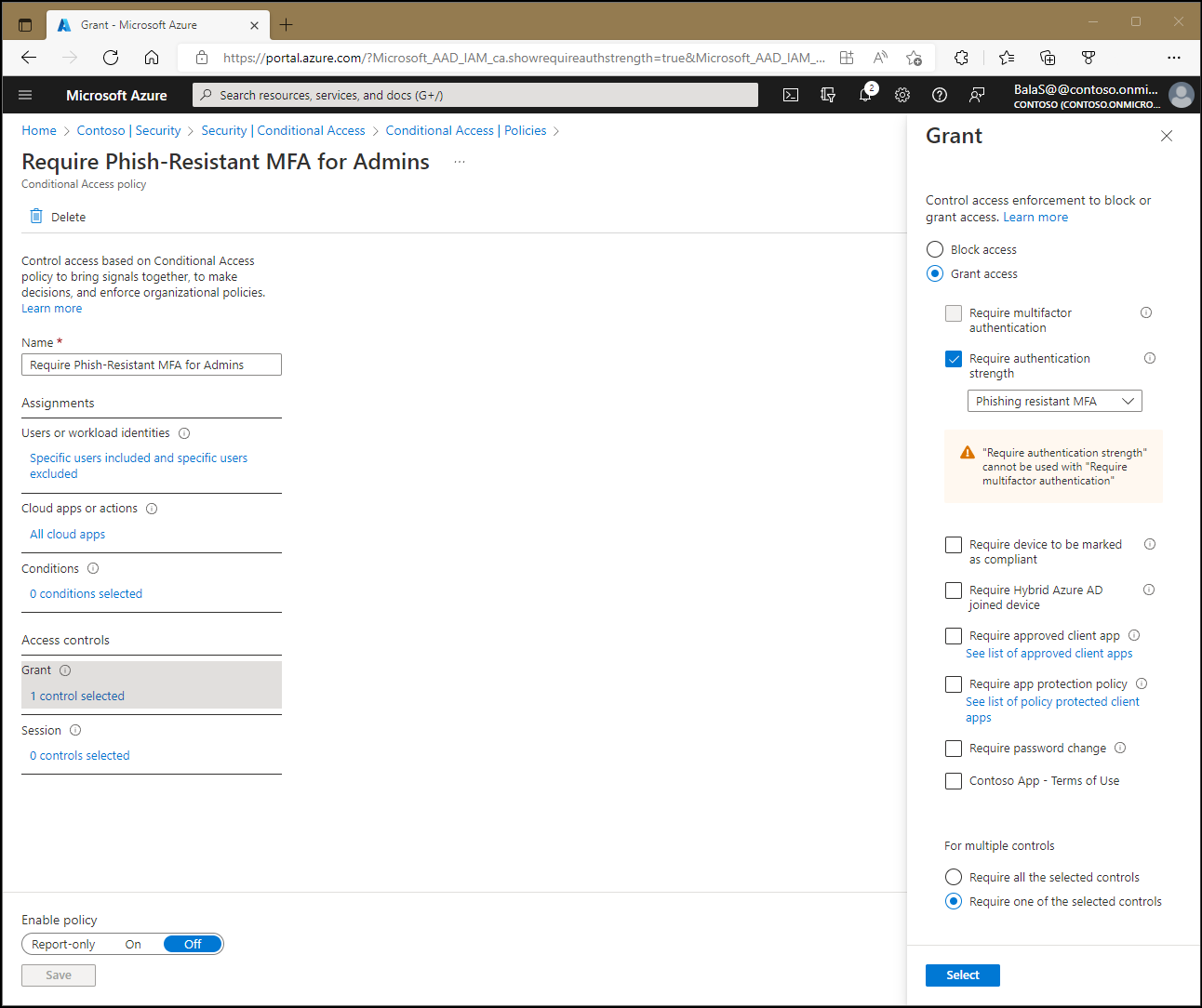

En una directiva de acceso condicional, un administrador puede usar controles de acceso para conceder o bloquear el acceso a los recursos.

Bloquear acceso

El control para bloquear el acceso evalúa las asignaciones e impide el acceso en función de la configuración de la directiva de acceso condicional.

Bloquear el acceso es un control eficaz que requiere una aplicación cuidadosa. Las directivas con instrucciones block pueden causar efectos secundarios no deseados. Las pruebas y la validación adecuadas son esenciales antes de habilitar el control a escala. Los administradores deben usar herramientas como el modo de solo informe de acceso condicional y la herramienta What If en el acceso condicional al realizar cambios.

Conceder acceso

Los administradores pueden optar por aplicar uno o varios controles al conceder acceso. Entre estos controles se incluyen las siguientes opciones:

- Requerir la autenticación multifactor (autenticación multifactor de Microsoft Entra)

- Requerir intensidad de autenticación

- Requerir que el dispositivo esté marcado como compatible (Microsoft Intune)

- Requerir dispositivo híbrido unido a Microsoft Entra

- Requerir aplicación cliente aprobada

- Requerir la directiva de protección de aplicaciones

- Requerir cambio de contraseña

Cuando los administradores eligen combinar estas opciones, pueden usar los métodos siguientes:

- Requerir todos los controles seleccionados (control y control)

- Requerir uno de los controles seleccionados (control o control)

De forma predeterminada, el acceso condicional requiere todos los controles seleccionados.

Requiere autenticación multifactor

Al activar esta casilla, es necesario que los usuarios realicen la autenticación multifactor de Microsoft Entra. Puede encontrar más información sobre la implementación de la autenticación multifactor de Microsoft Entra en Planificación de la implementación de la autenticación multifactor de Microsoft Entra basada en la nube.

Windows Hello para empresas satisface el requisito de la autenticación multifactor de las directivas de acceso condicional.

Requerir intensidad de autenticación

Los administradores pueden optar por requerir puntos fuertes de autenticación específicos en sus directivas de acceso condicional. Estos puntos fuertes de autenticación se definen en el Centro de administración de Microsoft Entra>, Entra ID>, métodos de autenticación> y puntos fuertes de autenticación. Los administradores pueden optar por crear sus propias versiones o usar las versiones integradas.

Requerir que el dispositivo esté marcado como compatible

Las organizaciones que implementan Intune pueden utilizar la información devuelta por sus dispositivos para identificar los que cumplen con los requisitos específicos de cumplimiento de directivas. Intune envía la información de cumplimiento a Microsoft Entra ID para que el acceso condicional pueda decidir si concede o bloquea el acceso a los recursos. Para más información sobre las directivas de cumplimiento, consulte Establecer reglas en los dispositivos para permitir el acceso a los recursos de su organización mediante Intune.

Intune puede marcar un dispositivo como compatible para cualquier sistema operativo de dispositivo o un sistema de administración de dispositivos móviles que no sea de Microsoft para dispositivos Windows. Puede encontrar una lista de los sistemas de administración de dispositivos móviles que no son de Microsoft admitidos en Compatibilidad con asociados de cumplimiento de dispositivos que no son de Microsoft en Intune.

Los dispositivos deben estar registrados en Microsoft Entra ID para poder marcarlos como compatibles. Puede encontrar más información sobre el registro de dispositivos en ¿Qué es una identidad de dispositivo?.

El control Requerir que el dispositivo esté marcado como compatible:

- Solo admite dispositivos Windows 10 o superiores, iOS, Android, macOS y Linux Ubuntu registrados con Microsoft Entra ID e inscritos con Intune.

- Microsoft Edge en modo InPrivate en Windows se considera un dispositivo no compatible.

Nota

En Windows, iOS, Android, macOS y algunos exploradores web que no son de Microsoft, el identificador de Microsoft Entra identifica el dispositivo mediante un certificado de cliente que se aprovisiona cuando el dispositivo está registrado con el identificador de Microsoft Entra. Cuando un usuario inicia sesión por primera vez a través del explorador, se le pide que seleccione el certificado. El usuario debe seleccionar este certificado para poder continuar usando el explorador.

Puede usar la aplicación Microsoft Defender para punto de conexión con la directiva de aplicación cliente aprobada en Intune para establecer la directiva de cumplimiento de dispositivos en directivas de acceso condicional. No se requiere ninguna exclusión para la aplicación de Microsoft Defender para punto de conexión mientras configura el acceso condicional. Aunque Microsoft Defender para punto de conexión en Android e iOS (id. de aplicación dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) no es una aplicación aprobada, tiene permiso para notificar la posición de seguridad del dispositivo. Este permiso permite el flujo de información de cumplimiento al acceso condicional.

Del mismo modo, requerir que el dispositivo se marque como compatible no bloquea el acceso de la aplicación Microsoft Authenticator al UserAuthenticationMethod.Read ámbito. Authenticator necesita acceso al ámbito durante el UserAuthenticationMethod.Read registro de Authenticator para determinar qué credenciales puede configurar un usuario. Authenticator necesita acceso para UserAuthenticationMethod.ReadWrite registrar credenciales, lo que no omite la comprobación Requerir que el dispositivo se marque como compatible .

Requerir dispositivo híbrido unido a Microsoft Entra

Las organizaciones pueden optar por usar la identidad del dispositivo como parte de la directiva de acceso condicional. Las organizaciones pueden exigir que los dispositivos tengan una unión híbrida a Microsoft Entra mediante esta casilla de verificación. Para más información sobre las identidades del dispositivo, consulte ¿Qué es una identidad de dispositivo?

Cuando se usa el flujo de OAuth de código de dispositivo, no se admite el control de concesión necesario para el dispositivo administrado o una condición de estado del dispositivo. Esto se debe a que el dispositivo que realiza la autenticación no puede proporcionar su estado de dispositivo al dispositivo que proporciona un código. Además, el estado del dispositivo en el token está bloqueado para el dispositivo que realiza la autenticación. En su lugar, use el control Requerir autenticación multifactor.

El control Requerir dispositivo híbrido unido a Microsoft Entra:

- Solo admite dispositivos Windows de nivel inferior (antes de Windows 10) y dispositivos Windows actuales (Windows 10 y superiores).

- No considera a Microsoft Edge en modo InPrivate como un dispositivo de unión híbrida a Microsoft Entra.

Requerir aplicación cliente aprobada

Las organizaciones pueden requerir que se use una aplicación cliente aprobada para acceder a las aplicaciones en la nube seleccionadas. Estas aplicaciones cliente aprobadas son compatibles con las directivas de protección de aplicaciones de Intune independientemente de cualquier otra solución de administración de dispositivos móviles.

Advertencia

La concesión de aplicación cliente aprobada se retirará a principios de marzo de 2026. Las organizaciones deben realizar la transición de todas las directivas de acceso condicional actuales que usan solo la concesión Requerir aplicación cliente aprobada a Requerir aplicación cliente aprobada o directiva de protección de aplicaciones en marzo de 2026. Además, para cualquier nueva directiva de acceso condicional, aplique únicamente la concesión Requerir directiva de protección de aplicaciones. Para más información, consulte el artículo Migración de una aplicación cliente aprobada a la directiva de protección de aplicaciones en Acceso condicional.

Para aplicar este control de concesión, el dispositivo debe estar registrado en Microsoft Entra ID, que requiere el uso de una aplicación de agente. La aplicación de intermediación puede ser Microsoft Authenticator para iOS, o bien Microsoft Authenticator o Microsoft Company Portal para dispositivos Android. Si no hay una aplicación de intermediario instalada en el dispositivo cuando el usuario intenta autenticarse, se le redirige a la tienda de aplicaciones adecuada para que instale la aplicación de intermediario necesaria.

Las siguientes aplicaciones cliente admiten esta configuración. Esta lista no es exhaustiva y está sujeta a cambios:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Facturación de Microsoft

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft Lists

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Planificador de Microsoft

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype Empresarial

- Microsoft Stream

- Equipos de Microsoft

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Pizarra de Microsoft

- Administrador de Microsoft 365

Comentarios

- Las aplicaciones cliente aprobadas admiten la característica de administración de aplicaciones móviles de Intune.

- Requisito de la opción Solicitar aplicación cliente aprobada:

- Solo admite iOS y Android como condición de plataformas de dispositivo.

- Requiere una aplicación de agente para registrar el dispositivo. La aplicación de intermediación puede ser Microsoft Authenticator para iOS, o bien Microsoft Authenticator o Microsoft Company Portal para dispositivos Android.

- El acceso condicional no puede considerar Microsoft Edge en modo InPrivate como aplicación cliente aprobada.

- Las directivas de acceso condicional que requieren Microsoft Power BI como una aplicación cliente aprobada no admiten el uso del proxy de aplicación de Microsoft Entra para conectar la aplicación móvil de Power BI a la Power BI Report Server local.

- Las vistas web hospedadas fuera de Microsoft Edge no satisfacen la directiva de aplicación cliente aprobada. Por ejemplo: si una aplicación intenta cargar SharePoint en una vista web, se producirá un error en las directivas de protección de aplicaciones.

Consulte Requerir aplicaciones de cliente aprobadas para el acceso a aplicaciones en la nube con acceso condicional para ver ejemplos de configuración.

Requerir la directiva de protección de aplicaciones

En la directiva de acceso condicional, puede exigir que una directiva de protección de aplicaciones de Intune esté presente en la aplicación cliente antes de que el acceso esté disponible para las aplicaciones seleccionadas. Estas directivas de protección de aplicaciones de Administración de aplicaciones móviles (MAM) permiten administrar y proteger los datos de su organización dentro de aplicaciones específicas.

Para aplicar este control de concesión, el acceso condicional requiere que el dispositivo esté registrado en Microsoft Entra ID, lo que requiere el uso de una aplicación de intermediario. La aplicación de agente puede ser Microsoft Authenticator para iOS o el portal de empresa de Microsoft para dispositivos Android. Si no hay ninguna aplicación de agente instalada en el dispositivo cuando el usuario intenta autenticarse, será redirigido a la tienda de aplicaciones para que instale la aplicación de agente. La aplicación Microsoft Authenticator se puede usar como aplicación de agente, pero no admite su selección como destino como una aplicación cliente aprobada. Las directivas de protección de aplicaciones están disponibles con carácter general para iOS y Android, y en versión preliminar pública para Microsoft Edge en Windows. Los dispositivos Windows no admiten más de tres cuentas de usuario de Microsoft Entra en la misma sesión. Para obtener más información sobre cómo aplicar la directiva a dispositivos Windows, consulte el artículo Requerir una directiva de protección de aplicaciones en dispositivos Windows (versión preliminar).

Las aplicaciones deben cumplir ciertos requisitos para admitir directivas de protección de aplicaciones. Los desarrolladores pueden encontrar más información sobre estos requisitos en la sección Aplicaciones que puede administrar con directivas de protección de aplicaciones.

Las siguientes aplicaciones cliente admiten esta configuración. Esta lista no es exhaustiva y está sujeta a cambios. Si su aplicación no figura en ella, consulte al proveedor de la aplicación para confirmar el soporte técnico:

- Aplicación móvil Adobe Acrobat Reader

- iAnnotate para Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 for Phones

- Ventas de Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft Lists

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Planificador de Microsoft

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream para dispositivos móviles nativo 2.0

- Equipos de Microsoft

- Microsoft To Do

- Microsoft Word

- Microsoft Whiteboard Servicios

- MultiLine para Intune

- Nueve Mail - Correo electrónico y calendario

- Notate para Intune

- Provectus: contactos seguros

- Viva Engage (Android, iOS y iPadOS)

- Aplicación de Windows (Android, iOS/iPadOS y Microsoft Edge en Windows)

Nota

Kaizala, Skype Empresarial y Visio no admiten la concesión de Requerir directiva de protección de aplicaciones. Si necesita que estas aplicaciones funcionen, use exclusivamente la concesión Requerir aplicaciones aprobadas. El uso de la cláusula "or" entre las dos concesiones no funcionará para estas tres aplicaciones.

Consulte Uso obligatorio de directivas de protección de aplicaciones y una aplicación cliente aprobada para el acceso a aplicaciones en la nube con acceso condicional para obtener ejemplos de configuración.

Requerir cambio de contraseña

Cuando se detecta el riesgo de usuario, los administradores pueden emplear las condiciones de directiva de riesgo de usuario para que el usuario cambie de forma segura una contraseña mediante el autoservicio de restablecimiento de contraseña de Microsoft Entra. Los usuarios pueden realizar un autoservicio de restablecimiento de contraseña para corregirse automáticamente. Este proceso cierra el evento de riesgo de usuario para evitar alertas innecesarias para los administradores.

Cuando se le pida a un usuario que cambie su contraseña, primero se le pedirá que complete la autenticación multifactor. Asegúrese de que todos los usuarios se registran para la autenticación multifactor, para que estén preparados en caso de que se detecte un riesgo para su cuenta.

Advertencia

Los usuarios deben haberse registrado previamente para autenticación multifactor antes de desencadenar la directiva de riesgo de usuario.

Las restricciones siguientes se aplican al configurar una directiva mediante el control de cambio de contraseña:

- La directiva debe asignarse a Todos los recursos. Este requisito impide que un atacante use una aplicación diferente para cambiar la contraseña del usuario y restablezca el riesgo de la cuenta mediante el inicio de sesión en otra aplicación.

- Requerir el cambio de contraseña no se puede utilizar con otros controles, como requerir un dispositivo compatible.

- El control de cambio de contraseña solo se puede usar con la condición de asignación de grupo y usuario, condición de asignación de aplicación en la nube (que debe establecerse en "todos") y condiciones de riesgo del usuario.

Requerir mitigación de riesgos

Cuando se detecta el riesgo de usuario, los usuarios pueden corregirse automáticamente completando el flujo de corrección adecuado, independientemente de su método de autenticación. La directiva de corrección administrada por Microsoft en acceso condicional admite todos los métodos de autenticación, incluidos los basados en contraseña y sin contraseña. Para obtener más información, consulte Requerir corrección de riesgos con la corrección administrada por Microsoft (versión preliminar).

Al seleccionar Requerir corrección de riesgos como control de concesión, la siguiente configuración se aplica automáticamente a la directiva:

- Requerir intensidad de autenticación

- Frecuencia de inicio de sesión: cada vez

Cuando se requiere que un usuario corrija el riesgo con este control seleccionado, se pedirá a los usuarios que inicien sesión inmediatamente después de que se revoquen sus sesiones. Al seleccionar este control de concesión, si el usuario acaba de iniciar sesión pero está en riesgo, se le pedirá que inicie sesión de nuevo. El riesgo se corrige después de que el usuario inicie sesión correctamente la segunda vez.

Términos de uso

Si su organización ha redactado términos de uso, es posible que aparezcan otras opciones debajo de los controles de concesión. Estas opciones permiten a los administradores exigir la confirmación de los términos de uso como condición de acceso a los recursos que protege la directiva. Puede encontrar más información sobre las condiciones de uso en Condiciones de uso de Microsoft Entra.

Varios controles de concesión

Cuando se aplican varios controles de concesión a un usuario, comprenda que las directivas de acceso condicional siguen un orden de validación específico por diseño. Por ejemplo, si un usuario tiene dos directivas que requieren autenticación multifactor (MFA) y Términos de uso (ToU), el acceso condicional valida primero la notificación MFA del usuario y, a continuación, la ToU.

- Si una notificación de MFA válida no está en el token, verá una "interrupción" (MFA pendiente) y un error para ToU en los registros, incluso si el ToU se aceptó en un inicio de sesión anterior.

- Después de completar la autenticación multifactor, aparece una segunda entrada de registro, validando la toU. Si el usuario ya ha aceptado los términos de uso, verá que se ha realizado correctamente para MFA y los términos de uso.

- Si hay una notificación de MFA válida en el token, un único registro muestra el éxito de MFA y los términos de uso.

Si se aplican varias directivas a un usuario que requiere MFA, Estado del dispositivo y ToU, el proceso es similar. El orden de validación es MFA, Estado del dispositivo y, a continuación, ToU.

Controles personalizados (versión preliminar)

Los controles personalizados son una capacidad de versión preliminar de Microsoft Entra ID. El uso de controles personalizados redirige a los usuarios a un servicio compatible para satisfacer los requisitos de autenticación independientes de Microsoft Entra ID. Para obtener más información, consulte el artículo Controles personalizados.