Representar directivas de seguridad de AD FS en Microsoft Entra ID: asignaciones y ejemplos

En este artículo, aprenderá a asignar reglas de autorización y autenticación multifactor de AD FS a Microsoft Entra ID al migrar la autenticación de la aplicación. Descubra cómo cumplir los requisitos de seguridad del propietario de la aplicación y facilitar al mismo tiempo el proceso de migración de aplicaciones con asignaciones para cada regla.

Cuando mueva la autenticación de las aplicaciones a Microsoft Entra ID, cree asignaciones desde las directivas de seguridad existentes a sus variantes equivalentes o alternativas disponibles en Microsoft Entra ID. Asegurarse de que estas asignaciones se pueden realizar mientras se cumplan los estándares de seguridad necesarios por los propietarios de la aplicación hace que el resto de la migración de la aplicación sea más fácil.

Para cada ejemplo de regla se muestra se ve la regla en AD FS, el código equivalente en el lenguaje de la regla AD FS y cómo se asigna a Microsoft Entra ID.

Asignación de reglas de autorización

A continuación se muestran ejemplos de varios tipos de reglas de autorización en AD FS y cómo asignarlas a Microsoft Entra ID.

Ejemplo 1: Permitir el acceso a todos los usuarios

Permita el acceso a todos los usuarios en AD FS:

Esto se asigna a Microsoft Entra ID de una de las maneras siguientes:

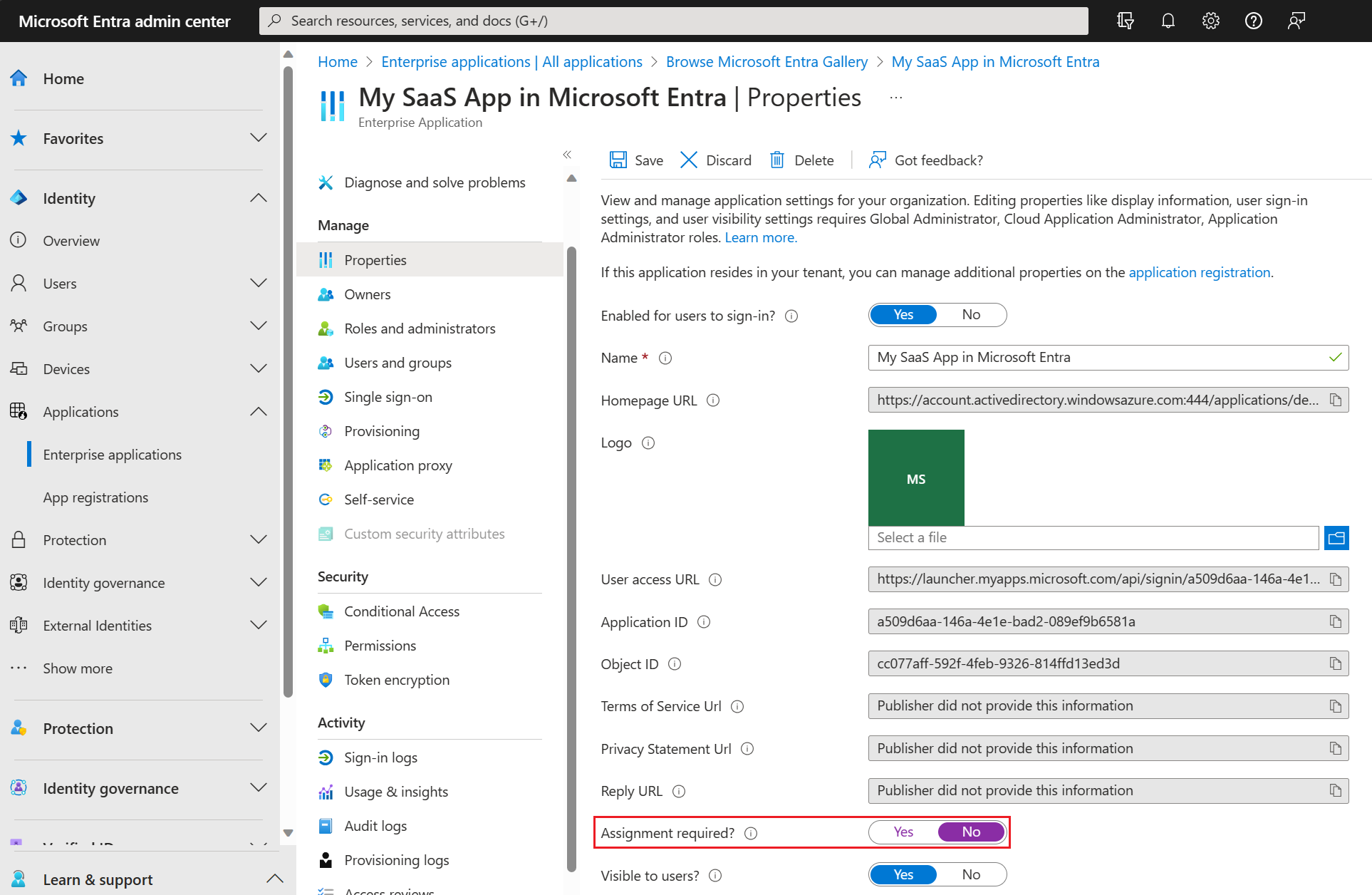

Establezca Asignación necesaria en No.

Nota:

Para establecer la opción Asignación obligatoria en Sí es necesario que los usuarios estén asignados a la aplicación para que obtengan acceso. Cuando se establece en No, todos los usuarios tienen acceso. Este cambios no controla lo que los usuarios ven en la experiencia Aplicaciones.

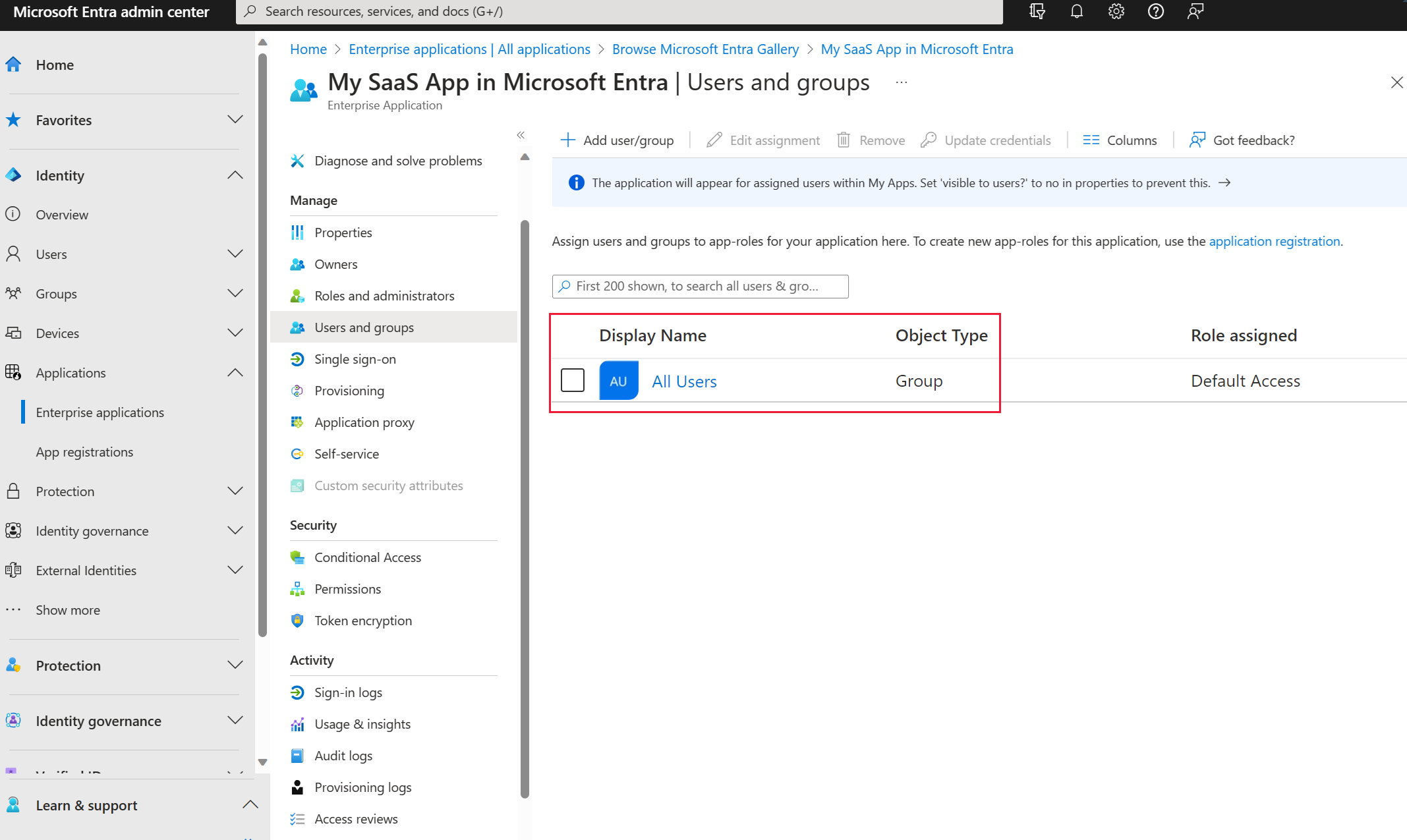

En la pestaña Usuarios y grupos, asigne la aplicación al grupo automático Todos los usuarios. Debe habilitar los grupos dinámicos en el inquilino de Microsoft Entra para que el grupo predeterminado Todos los usuarios esté disponible.

Ejemplo 2: Permitir un grupo de manera explícita

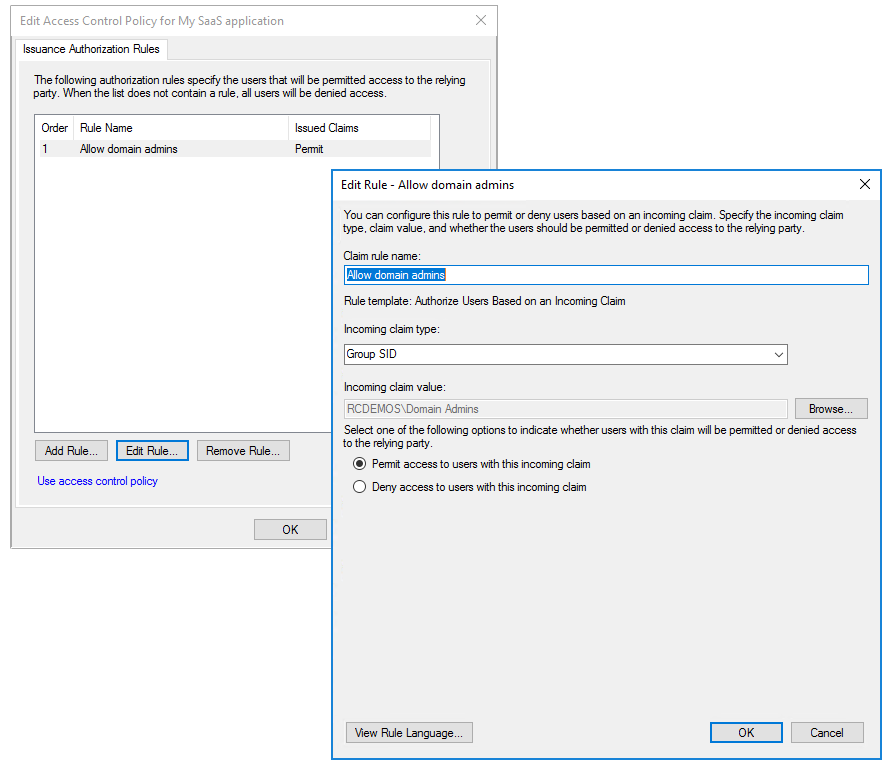

Autorización explícita de un grupo en AD FS:

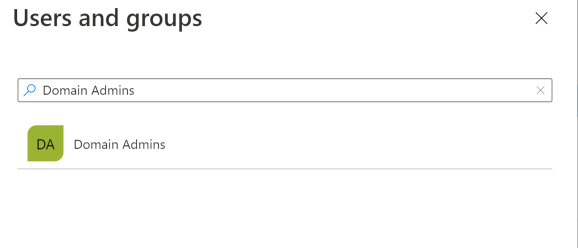

Para asignar esta regla a Microsoft Entra ID:

En el centro de administración de Microsoft Entra, cree un grupo de usuarios que se corresponderá con el grupo de usuarios de AD FS.

Asigne permisos de aplicación al grupo:

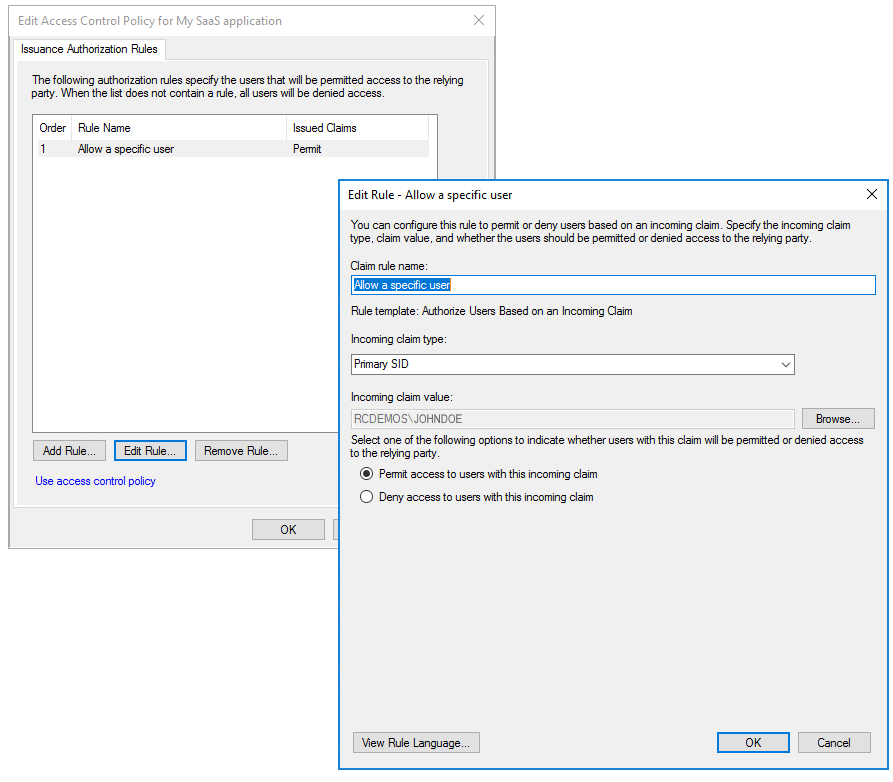

Ejemplo 3: Autorizar a un usuario específico

Autorización explícita de un usuario en AD FS:

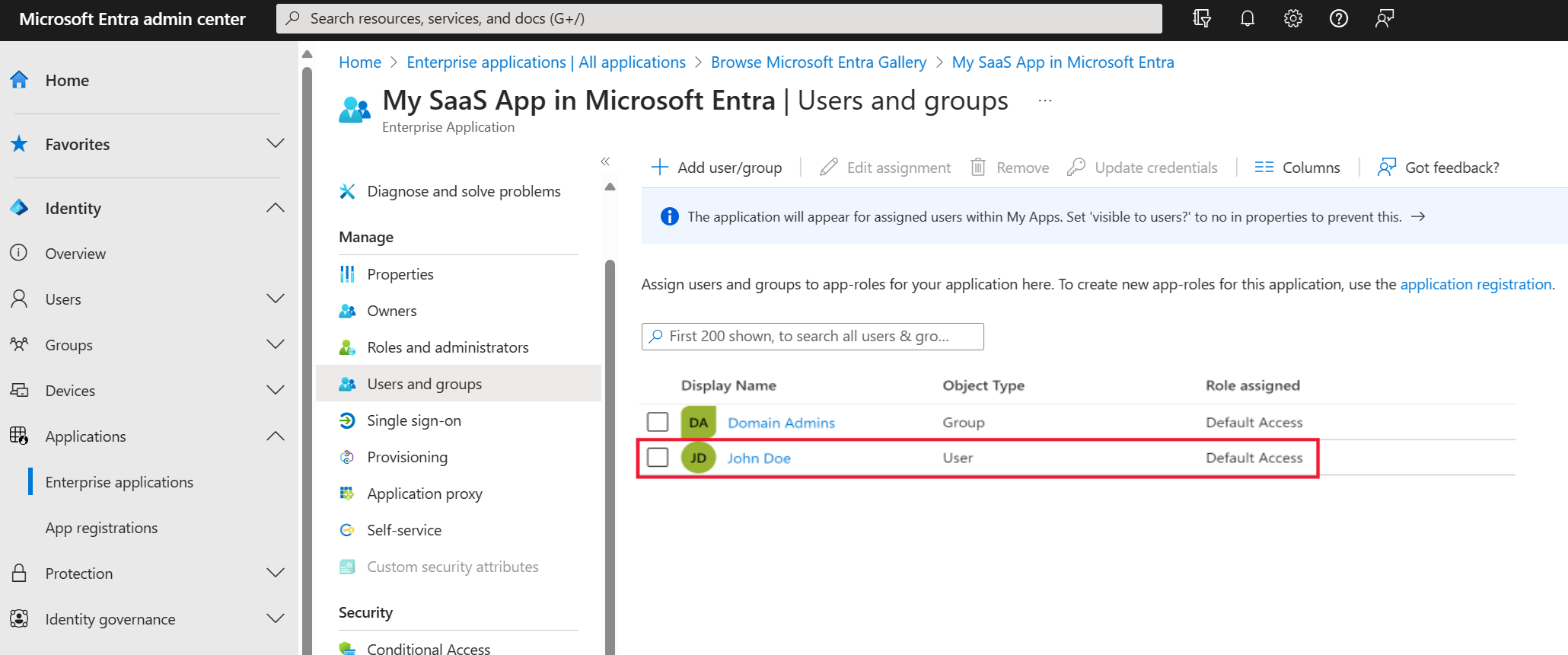

Para asignar esta regla a Microsoft Entra ID:

En el centro de administración de Microsoft Entra, agregue un usuario a la aplicación a través de la pestaña Agregar asignación de la aplicación, tal como se muestra a continuación:

Asignación de reglas de autenticación multifactor

Una implementación local de la autenticación multifactor (MFA) y AD FS todavía funciona después de la migración, ya que está federada con AD FS. Sin embargo, considere la posibilidad de migrar a las funcionalidades de MFA integradas de Azure asociadas a las directivas de acceso condicional de Microsoft Entra.

A continuación se muestran ejemplos de tipos de reglas de MFA en AD FS y cómo se pueden asignar a Microsoft Entra ID en función de condiciones distintas.

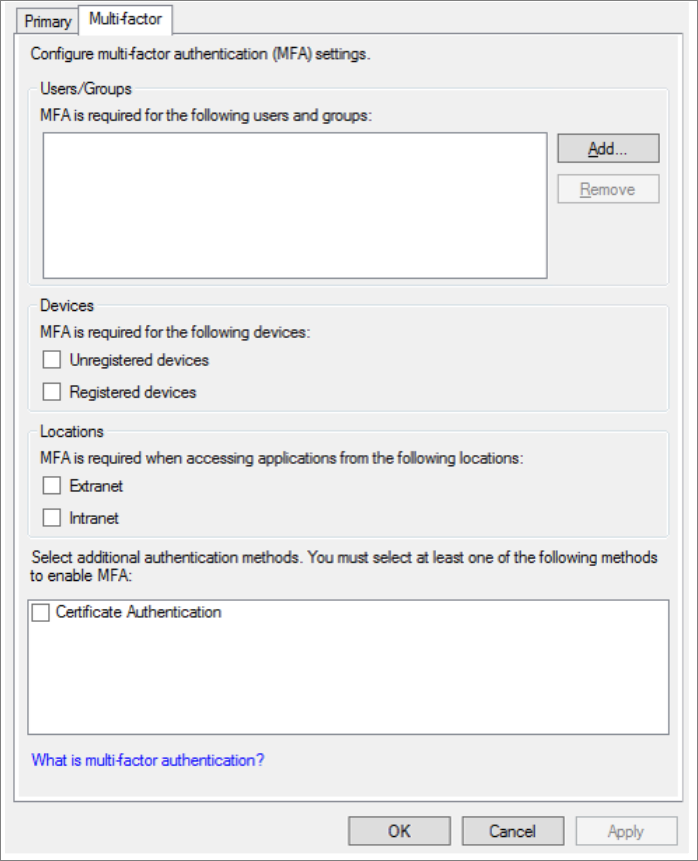

Configuración de reglas de MFA en AD FS:

Ejemplo 1: Aplicación de MFA en función de usuarios o grupos

El selector de usuarios o grupos es una regla que permite aplicar MFA en cada grupo (SID de grupo) o usuario (SID principal). Además de las asignaciones de usuarios o grupos, todas las demás casillas de la interfaz de usuario de la configuración de AD FS MFA funcionan como reglas adicionales que se evalúan después de aplicar la regla de usuarios o grupos.

Directiva de acceso condicional común: requerir MFA a todos los usuarios

Ejemplo 2: Aplicación de MFA para dispositivos no registrados

Especifique las reglas de MFA para los dispositivos no registrados en Microsoft Entra:

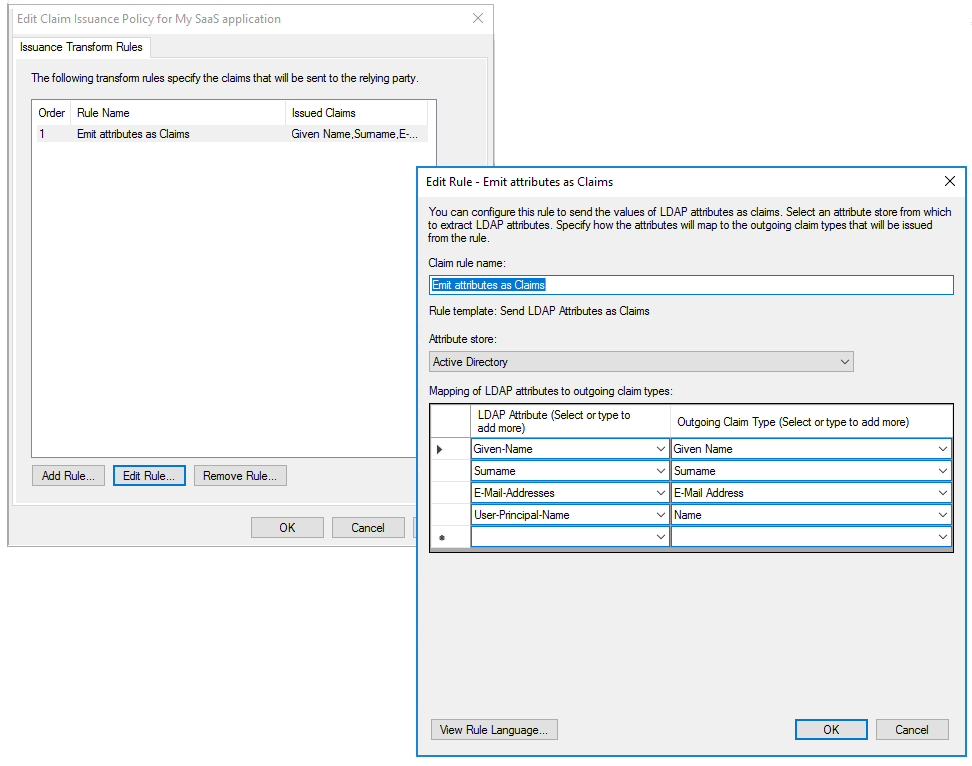

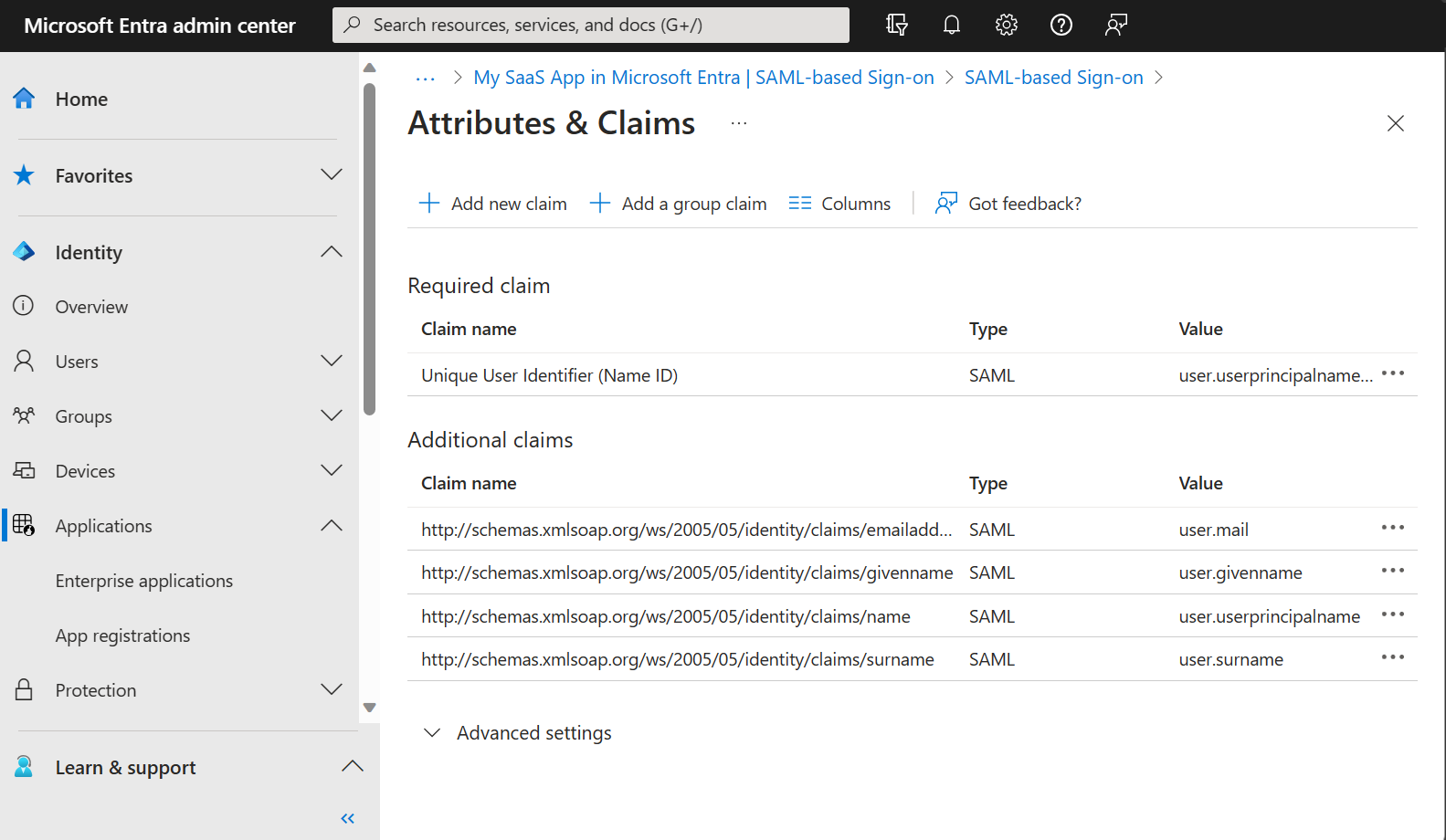

Asignación de atributos de emisión como regla de notificaciones

Emita atributos como regla de notificaciones en AD FS:

Para asignar la regla a Microsoft Entra ID:

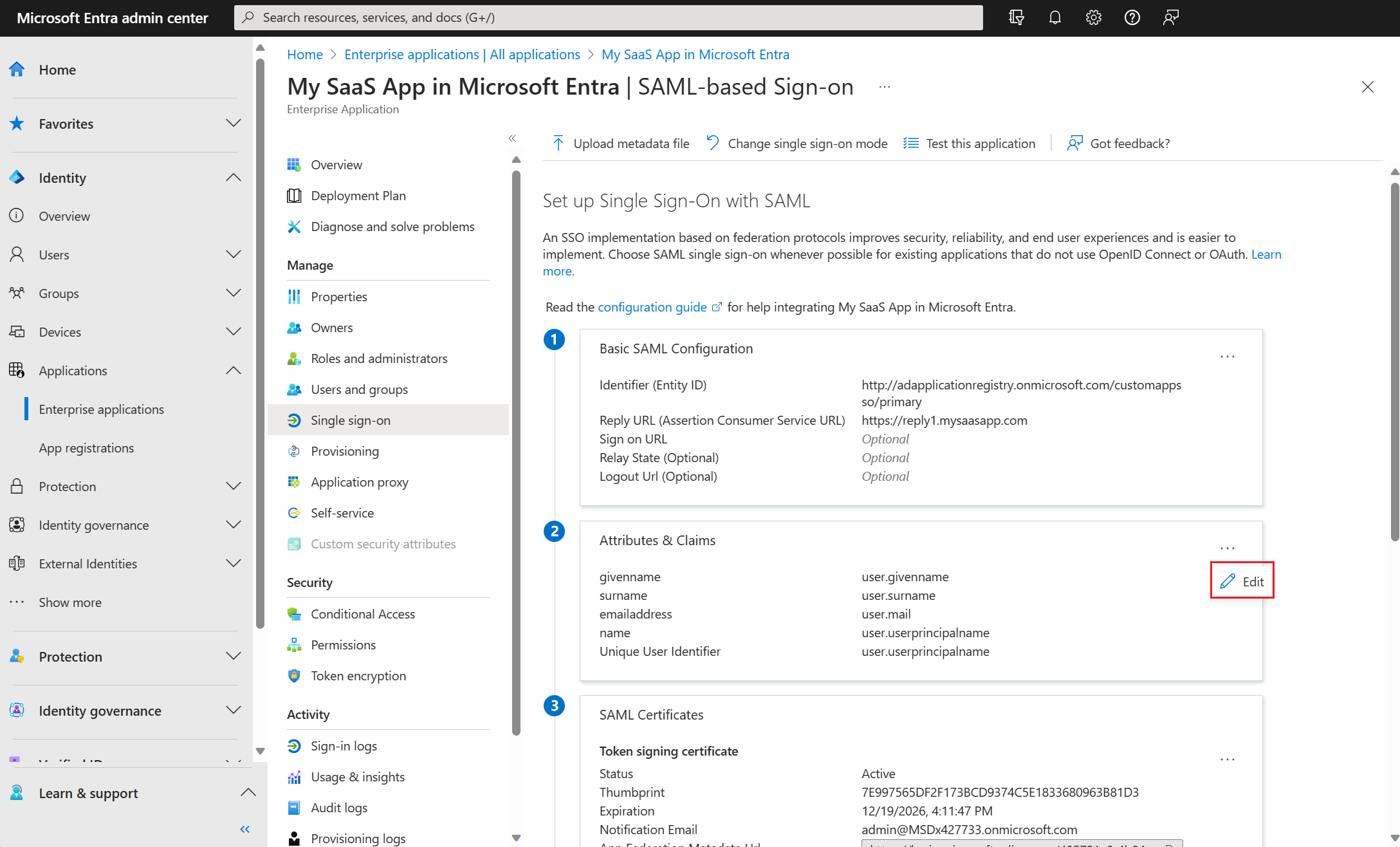

En el centro de administración de Microsoft Entra, seleccione Aplicaciones empresariales y, después, Inicio de sesión único para ver la configuración de inicio de sesión basado en SAML:

Seleccione Editar (opción resaltada) para modificar los atributos:

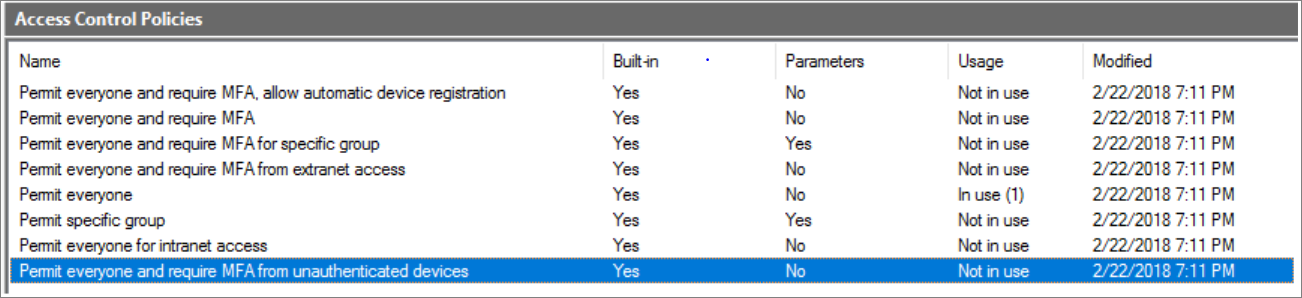

Asignación de directivas de control de acceso integradas

Directivas de control de acceso integradas en AD FS 2016:

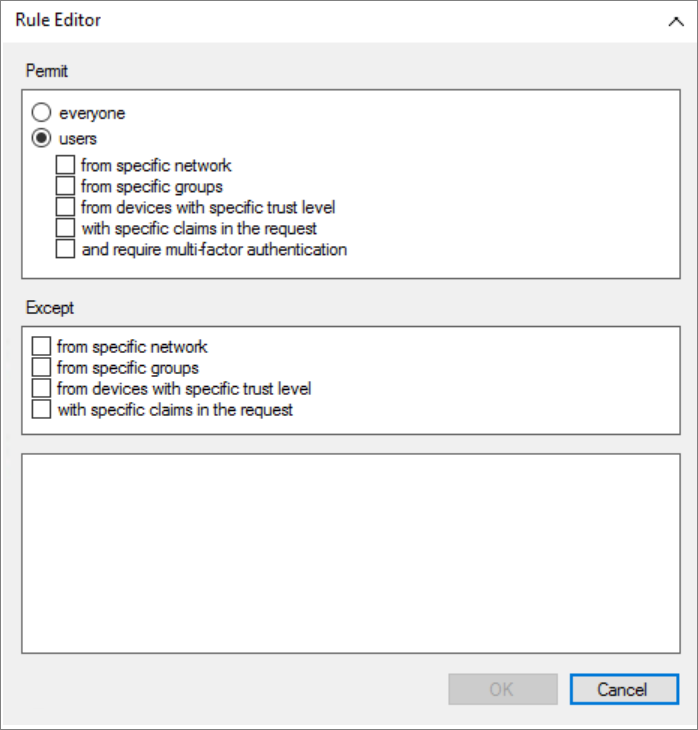

Para implementar directivas integradas en Microsoft Entra ID, use una directiva de acceso condicional nueva y configure los controles de acceso, o bien puede usar el diseñador de directivas personalizadas en AD FS 2016 para configurar las directivas de control de acceso. El editor de reglas tiene una lista exhaustiva de las opciones Permitir y Excepto que puede ayudarlo a realizar todo tipo de permutaciones.

En esta tabla, se enumeran algunas opciones de Permit y Except y cómo se asignan a Microsoft Entra ID.

| Opción | ¿Cómo configurar la opción Permit en Microsoft Entra ID? | ¿Cómo configurar la opción Except en Microsoft Entra ID? |

|---|---|---|

| Desde una red específica | Se asigna a la Ubicación con nombre en Microsoft Entra | Use la opción Excluir para las ubicaciones de confianza |

| Desde grupos específicos | Establezca una asignación de usuario o grupos | Use la opción Excluir en Usuarios y Grupos |

| Desde dispositivos con un nivel de confianza específico | Establezca esta opción desde el control Estado del dispositivo en Asignaciones > Condiciones | Use la opción Excluir en la condición de estado del dispositivo e incluya Todos los dispositivos |

| Con notificaciones específicas en la solicitud | No se puede migrar esta configuración | No se puede migrar esta configuración |

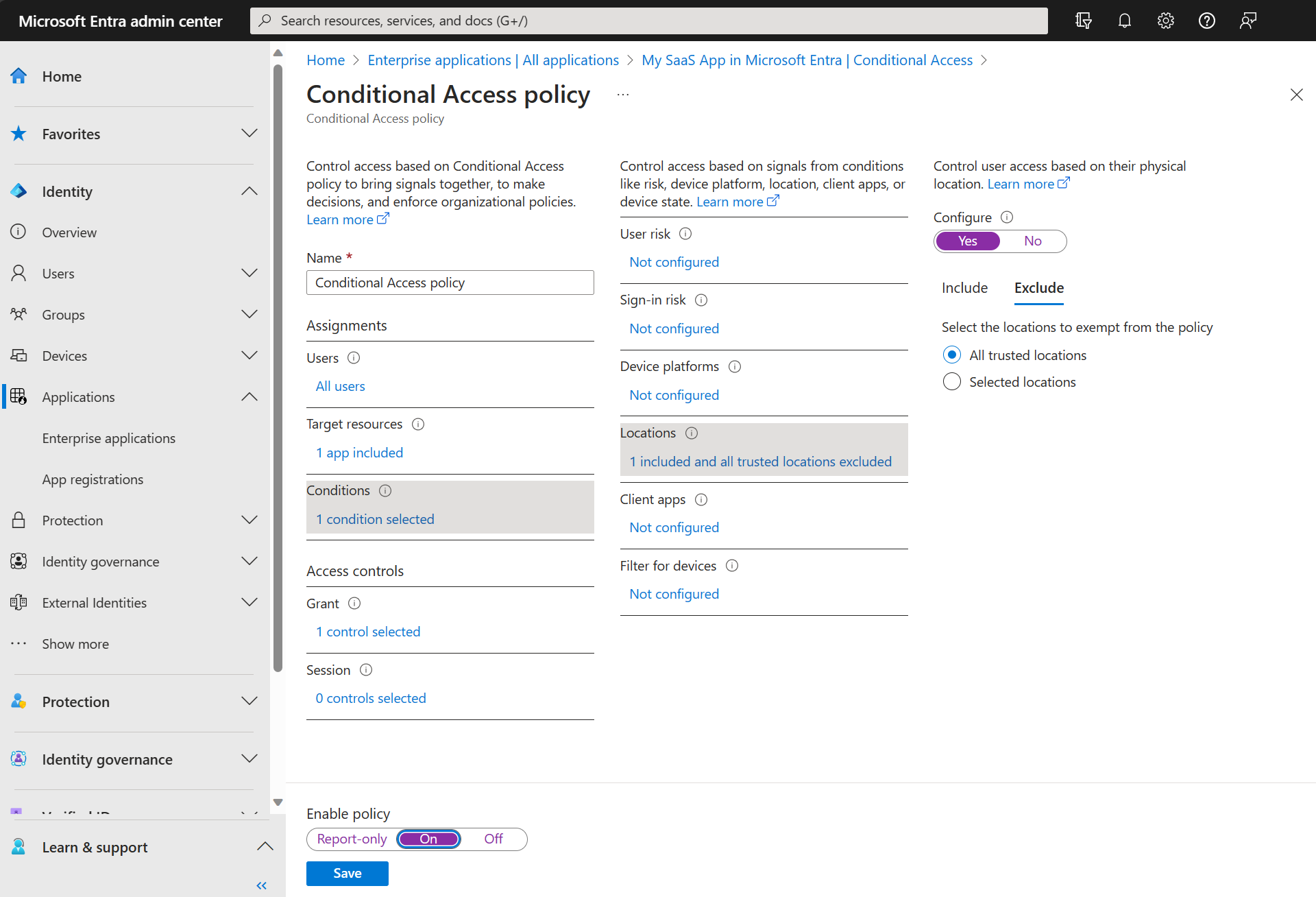

Este es un ejemplo de cómo configurar la opción Excluir para las ubicaciones de confianza en el centro de administración de Microsoft Entra:

Transición de usuarios de AD FS a Microsoft Entra ID

Sincronizar grupos de AD FS en Microsoft Entra ID

Cuando se asignan reglas de autorización, las aplicaciones que se autentican con AD FS pueden usar los grupos de Active Directory para los permisos. En tal caso, use Microsoft Entra Conectar para sincronizar estos grupos con Microsoft Entra ID antes de migrar las aplicaciones. Asegúrese de comprobar esos grupos y pertenencias antes de la migración para que pueda conceder acceso a los mismos usuarios cuando se migre la aplicación.

Para más información, consulte Requisitos previos para usar atributos de grupo sincronizados desde Active Directory.

Configuración del aprovisionamiento automático de usuarios

Algunas aplicaciones SaaS admiten la capacidad de aprovisionar a los usuarios Just-in-Time (JIT) que inicien sesión por primera vez en la aplicación. En Microsoft Entra ID, el término aprovisionamiento de aplicaciones hace referencia a la creación automática de identidades y roles de usuario en las aplicaciones de nube (SaaS) a las que los usuarios necesitan acceder. Los usuarios que se migren ya tienen una cuenta en la aplicación SaaS. Los usuarios nuevos que se agreguen después de la migración deben aprovisionarse. Pruebe el aprovisionamiento de aplicaciones SaaS una vez que se migre la aplicación.

Sincronización de usuarios externos en Microsoft Entra ID

Los usuarios externos existentes se pueden configurar de las siguientes dos maneras en AD FS:

- Usuarios externos con una cuenta local dentro de la organización: siga usando estas cuentas de la misma manera en que funcionan las cuentas de usuario internas. Estas cuentas de usuario externas tienen un nombre principal dentro de la organización, aunque el correo electrónico de la cuenta puede apuntar externamente.

A medida que la migración progresa, puede aprovechar las ventajas que Microsoft Entra B2B ofrece al migrar estos usuarios para que usen su propia identidad corporativa cuando dicha identidad está disponible. Esto simplifica el proceso de inicio de sesión para esos usuarios, ya que a menudo inician sesión con un inicio de sesión corporativo propio. También se facilita la administración de la organización, porque no tiene que administrar las cuentas para usuarios externos.

- Identidades externas federadas: si actualmente se está federando con una organización externa, hay algunos enfoques que puede usar:

- Agregue usuarios de colaboración B2B de Microsoft Entra en el Centro de administración de Microsoft Entra. Puede enviar de manera proactiva invitaciones de colaboración B2B desde el portal administrativo de Microsoft Entra a la organización asociada para que cada miembro siga usando las aplicaciones y los recursos que acostumbra usar.

- Cree un flujo de trabajo de registro de B2B de autoservicio que genere una solicitud para usuarios individuales en la organización asociada mediante la API de invitación de B2B.

Independientemente de la configuración de los usuarios externos existentes, es probable que tengan permisos asociados con su cuenta, ya sea en la pertenencia a grupos o en permisos específicos. Evalúe si estos permisos se deben migrar o limpiar.

Las cuentas dentro de su organización que representan a un usuario externo se deben deshabilitar una vez que el usuario ha migrado a una identidad externa. El proceso de migración se debe describir con sus socios comerciales, ya que puede ocurrir una interrupción en su capacidad de conectarse con los recursos.

Pasos siguientes

- Lea Trasladar la autenticación de aplicación a Microsoft Entra ID.

- Configure el acceso condicional y MFA.

- Pruebe un ejemplo de código paso a paso: Cuaderno de estrategias de migración de aplicaciones de AD FS a Microsoft Entra para desarrolladores.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de