Migración de aplicaciones de Okta a Microsoft Entra ID

En este tutorial, aprenderá a migrar las aplicaciones de Okta a Microsoft Entra ID.

Requisitos previos

Para administrar la aplicación en Microsoft Entra ID, necesita:

- Una cuenta de usuario de Microsoft Entra. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles: Administrador de aplicaciones en la nube, Administrador de aplicaciones o propietario de la entidad de servicio.

Creación de un inventario de las aplicaciones actuales de Okta

Antes de realizar la migración, debe documentar la configuración actual del entorno y la aplicación. Puede usar la API de Okta para recopilar esta información. Use una herramienta de exploración de API como Postman.

Para crear un inventario de aplicaciones, haga lo siguiente:

Con la aplicación Postman, desde la consola de administración de Okta, genere un token de API.

En el panel de API, en la sección Seguridad, seleccione Tokens>Crear token.

Escriba un nombre de token y, después, seleccione Create Token (Crear token).

Registre el valor del token y guárdelo. Después de seleccionar Aceptar, entendido, ya no estará accesible.

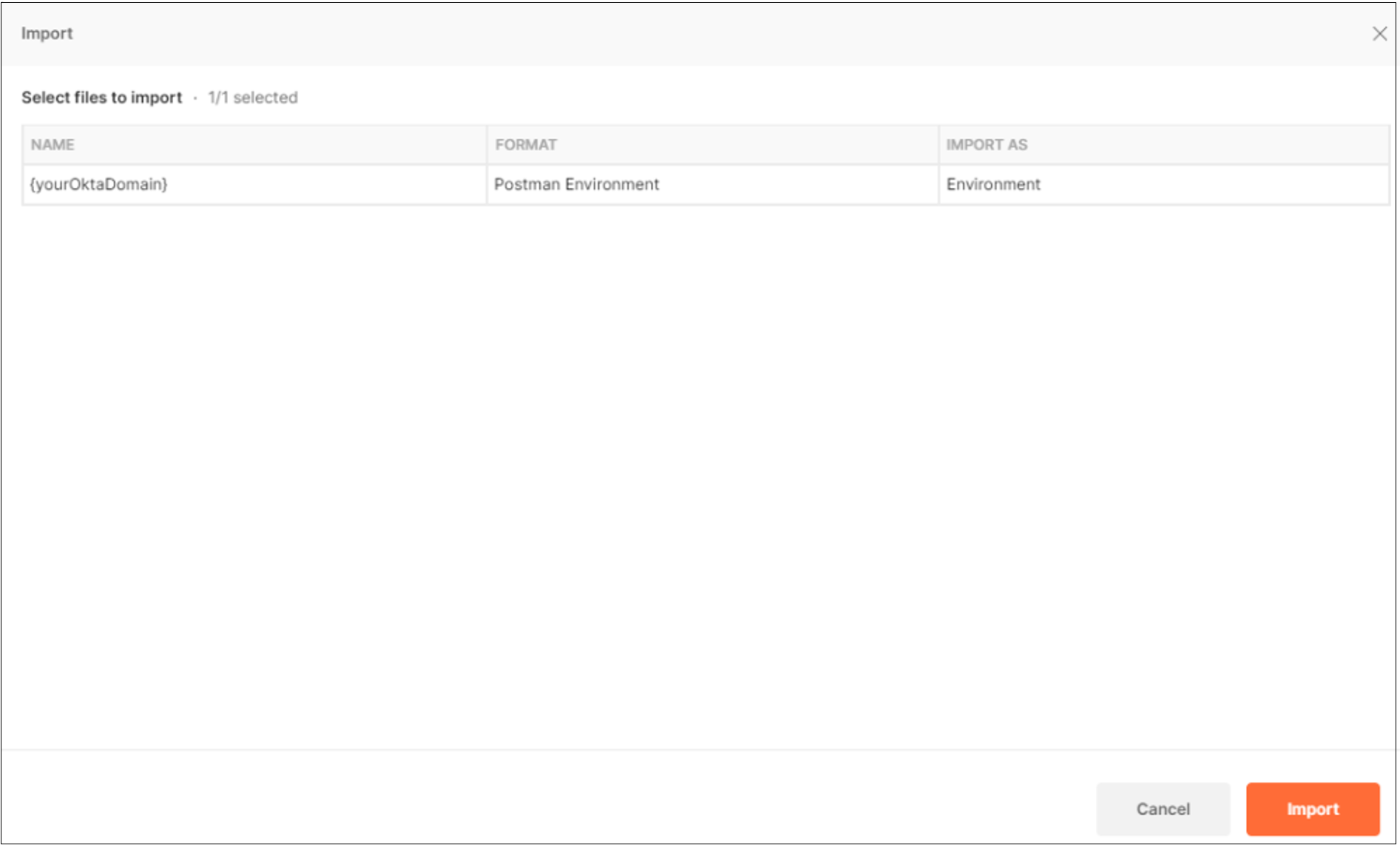

En la aplicación Postman, en el área de trabajo, seleccione Importar.

En la página Importar, seleccione Vincular. Para importar la API, inserte el vínculo siguiente:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Nota:

No modifique el vínculo con los valores del inquilino.

Seleccione Import (Importar).

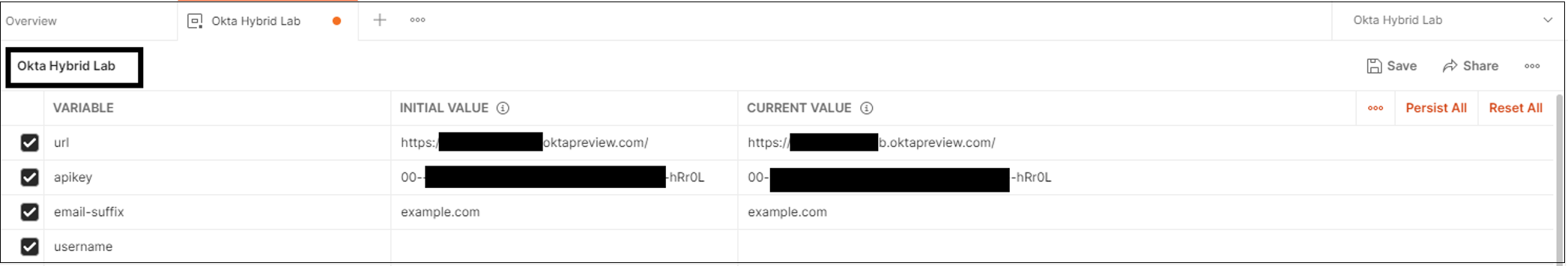

Una vez realizada la importación de la API, cambie la selección de entorno a {suDominiodeOkta} .

Para editar el entorno de Okta, seleccione el icono de ojo. Después, seleccione Editar.

En los campos Initial Value (Valor inicial) y Current Value (Valor actual), actualice los valores de la dirección URL y la clave de API. Cambie el nombre para que se refleje el entorno.

Guarde los valores.

Seleccione Aplicaciones>Obtener aplicaciones de lista>Enviar.

Nota:

Puede imprimir las aplicaciones del inquilino de Okta. La lista está en formato JSON.

Se recomienda copiar y convertir esta lista JSON a un formato de archivo .csv.

- Use un convertidor público como Konklone.

- O bien, en el caso de PowerShell, use ConvertFrom-Json y ConvertTo-CSV.

Nota:

Para tener un registro de las aplicaciones en el inquilino de Okta, descargue el archivo .csv.

Migración de una aplicación SAML a Microsoft Entra ID

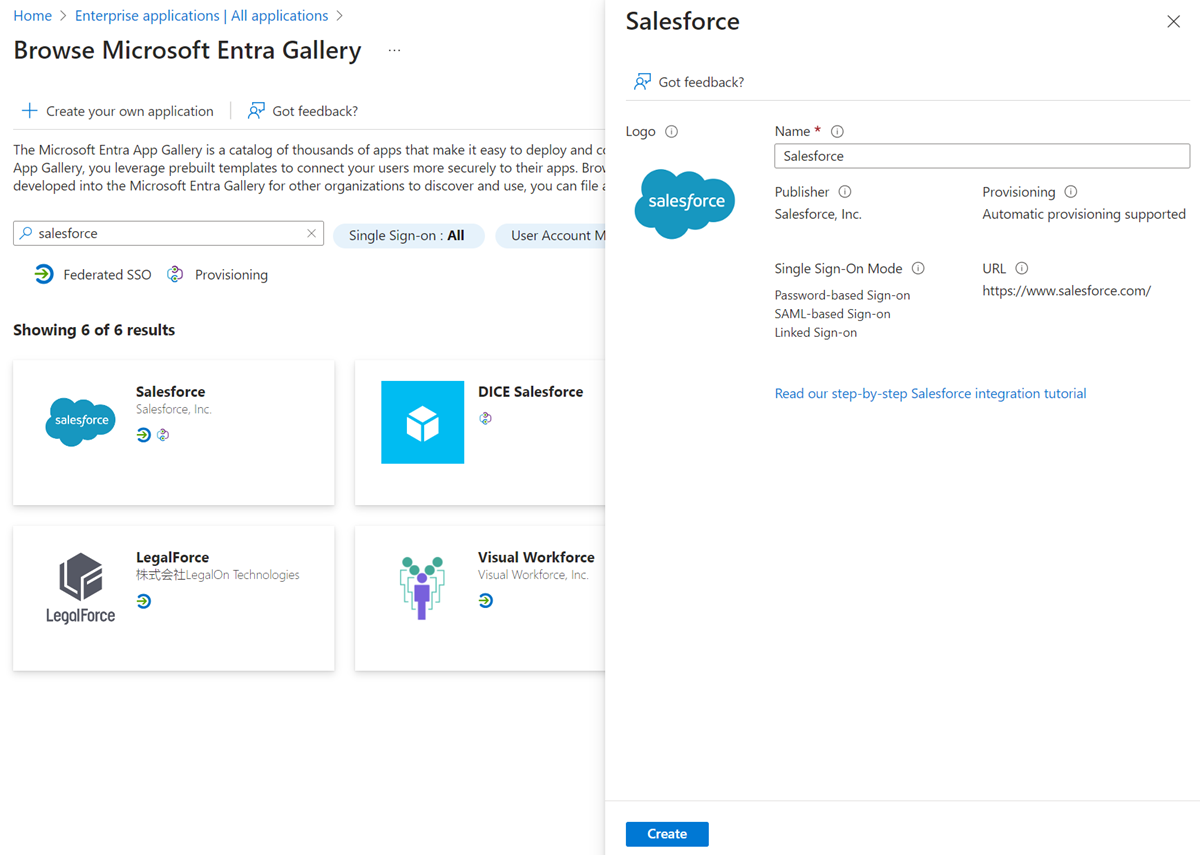

Para migrar una aplicación SAML 2.0 a Microsoft Entra ID, configure la aplicación en el inquilino de Microsoft Entra para el acceso a la aplicación. En este ejemplo, vamos a convertir una instancia de Salesforce.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Todas las aplicaciones y, a continuación, seleccione Nueva aplicación.

En Galería de Microsoft Entra, busque la aplicación Salesforce, selecciónela y, a continuación, seleccione Crear.

Una vez creada la aplicación, en la pestaña Inicio de sesión único, seleccione SAML.

Descargue el Certificado (sin procesar) y XML de metadatos de federación para importarlos en Salesforce.

En la consola de administración de Salesforce, seleccione Identidad>Configuración de inicio de sesión único>Nueva de archivo de metadatos.

Cargue el archivo XML que descargó del Centro de administración de Microsoft Entra. Seleccione Crear.

Cargue el certificado que ha descargado de Azure. Seleccione Guardar.

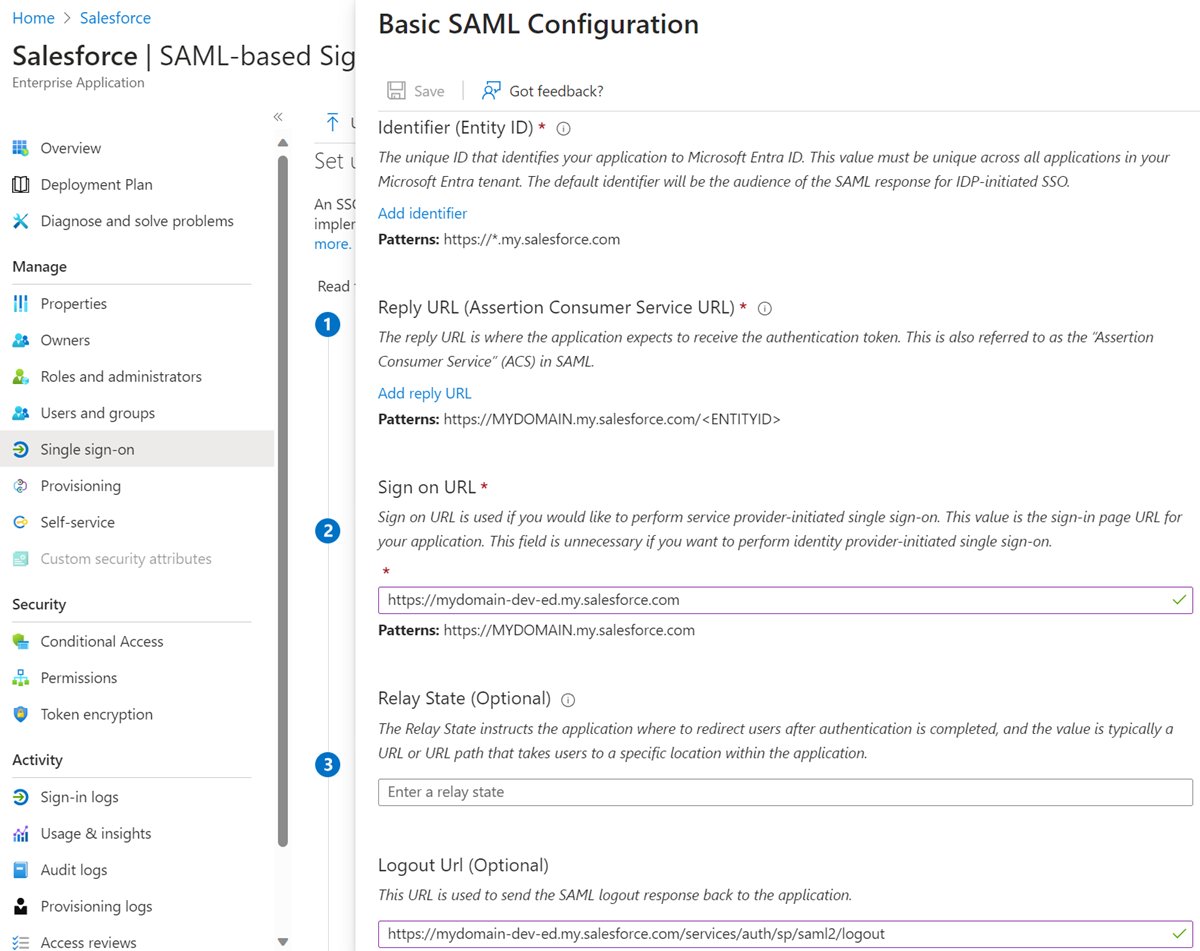

Guarde los valores de los campos siguientes. Los valores están en Azure.

- El identificador de entidad

- Dirección URL de inicio de sesión

- Dirección URL de cierre de sesión

Seleccione Descargar metadatos.

Para cargar el archivo en el centro de administración de Microsoft Entra, vaya a la página Aplicaciones empresariales de Microsoft Entra ID y, en la configuración de SSO de SAML, seleccione Cargar el archivo de metadatos.

Asegúrese de que los valores importados coinciden con los valores registrados. Seleccione Guardar.

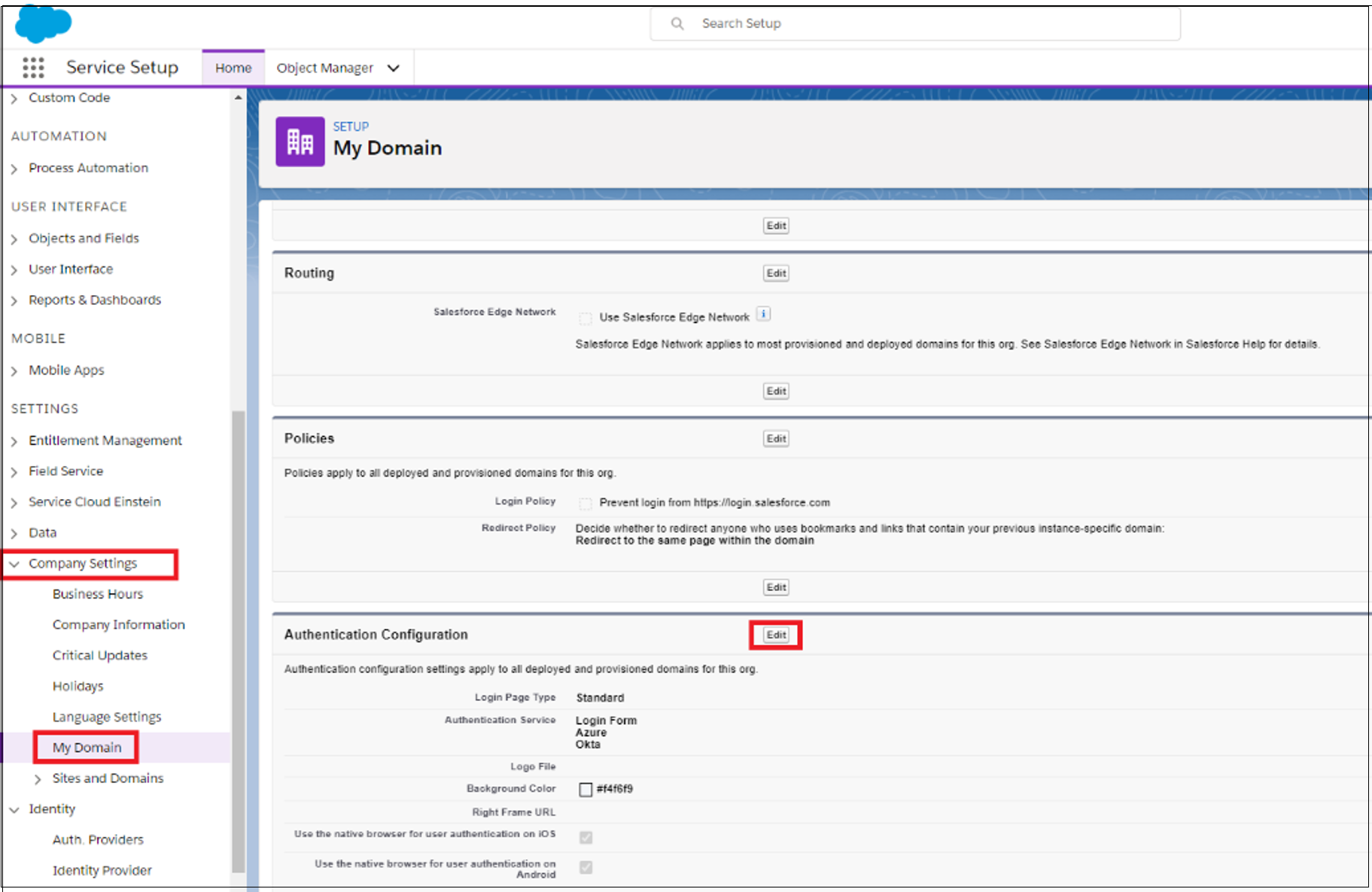

En la consola de administración de Salesforce, seleccione Configuración de la compañía>Mi dominio. Vaya a Configuración de autenticación y seleccione Editar.

Para una opción de inicio de sesión, seleccione el nuevo proveedor SAML que ha configurado. Seleccione Guardar.

En Microsoft Entra ID, en la página Aplicaciones empresariales, seleccione Usuarios y grupos. A continuación, agregue usuarios de prueba.

Para probar la configuración, inicie sesión como un usuario de prueba. Vaya a la galería de aplicaciones de Microsoft y luego seleccione Salesforce.

Para iniciar sesión, seleccione el proveedor de identidades configurado (IdP).

Nota:

Si la configuración es correcta, el usuario de prueba llega a la página principal de Salesforce. Para obtener ayuda para solucionar problemas, consulte la guía de depuración.

- En la página Aplicaciones empresariales, asigne los usuarios restantes a la aplicación Salesforce con los roles correctos.

Nota:

Después de agregar los usuarios restantes a la aplicación de Microsoft Entra, los usuarios pueden probar la conexión para asegurarse de que tienen acceso. Pruebe la conexión antes de continuar con el paso siguiente.

En la consola de administración de Salesforce, seleccione Configuración de la compañía>Mi dominio.

En Configuración de autenticación, seleccione Editar. Para el servicio de autenticación, desactive la selección de Okta.

Migración de una aplicación OpenID Connect o OAuth 2.0 a Microsoft Entra ID

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

A fin de migrar una aplicación de OpenID Connect (OIDC) o OAuth 2.0 a Microsoft Entra ID en su inquilino de Microsoft Entra, configure la aplicación para el acceso. En este ejemplo, vamos a convertir una aplicación de OIDC personalizada.

Para finalizar la migración, repita la configuración con todas las aplicaciones del inquilino de Okta.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad> Aplicaciones>aplicaciones para empresas> Todas las aplicaciones.

Seleccione Nueva aplicación.

Seleccione Cree su propia aplicación.

En el menú que aparece, asigne un nombre a la aplicación de OIDC y seleccione Registrar una aplicación con la que está trabajando para integrarla con Microsoft Entra ID.

Seleccione Crear.

En la página siguiente, configure los inquilinos del registro de la aplicación. Para más información, consulte Inquilinos en Microsoft Entra ID. Vaya a Cuentas en cualquier directorio organizativo (cualquier directorio de Microsoft Entra: multiinquilino)>Registrar.

En la página Registros de aplicaciones, en Microsoft Entra ID, abra el registro creado.

Nota:

En función del escenario de la aplicación, habrá varias acciones de configuración. La mayoría de los escenarios requieren un secreto de cliente de la aplicación.

En la página Información general, guarde el identificador de aplicación (cliente) . Debe usar este id. en la aplicación.

A la izquierda, seleccione Certificados y secretos. A continuación, seleccione + Nuevo secreto de cliente. Asigne al secreto de cliente el nombre y establezca su expiración.

Guarde el valor y el identificador del secreto.

Nota:

Si pierde el secreto de cliente, no podrá recuperarlo. En su lugar, vuelva a generar un secreto.

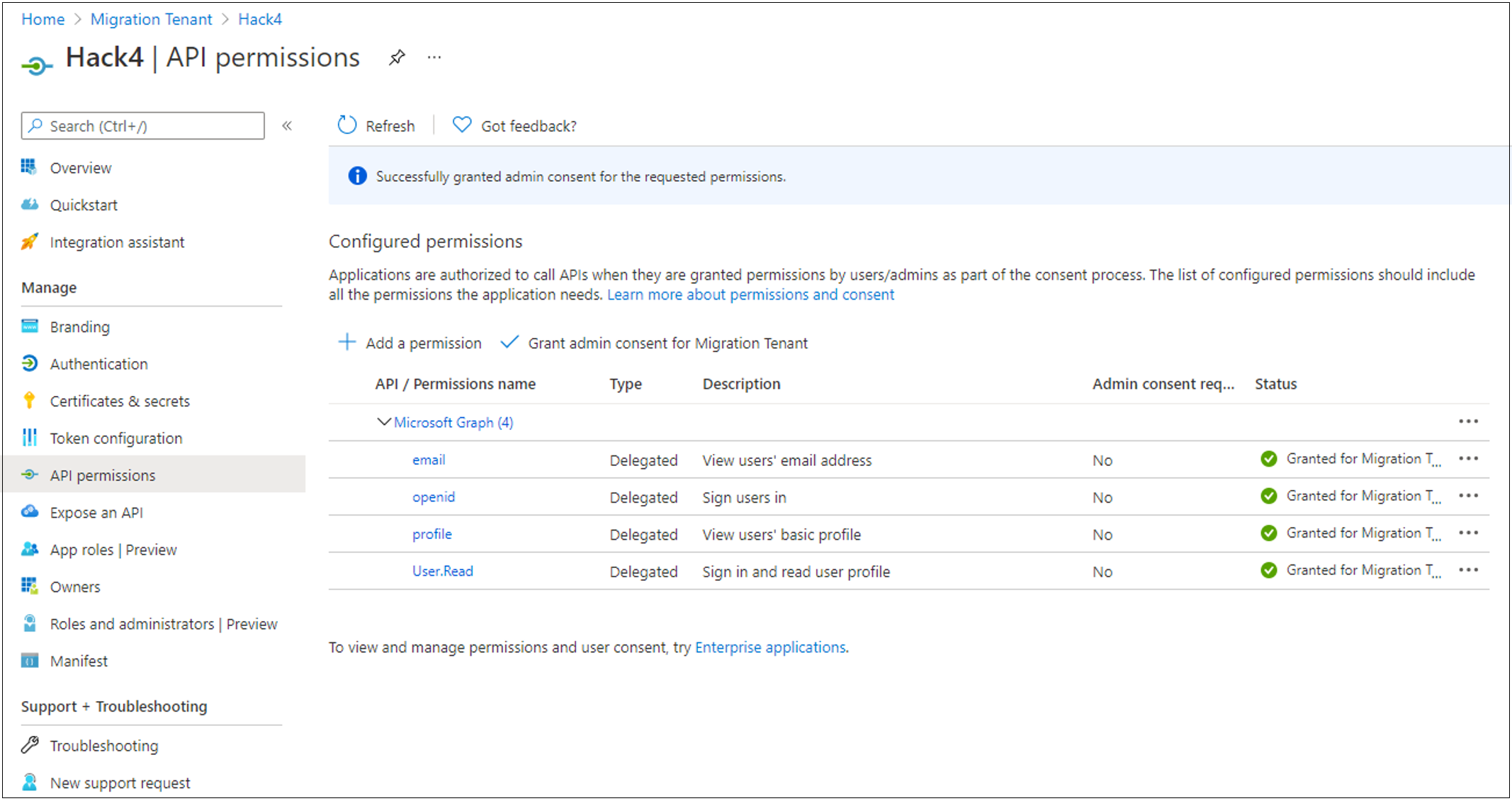

Seleccione Permisos de API en la parte izquierda. A continuación, conceda a la aplicación acceso a la pila de OIDC.

Seleccione + Agregar un permiso>Microsoft Graph>Permisos delegados.

En la sección Permisos de OpenId, agregue Correo electrónico, openid y Perfil. Seleccione Agregar permisos.

Para mejorar la experiencia de usuario y suprimir las solicitudes de consentimiento del usuario, seleccione la opción Grant admin consent for Tenant Domain Name (Conceder consentimiento de administrador para nombre de dominio de inquilino) Espere a que aparezca el estado Concedido.

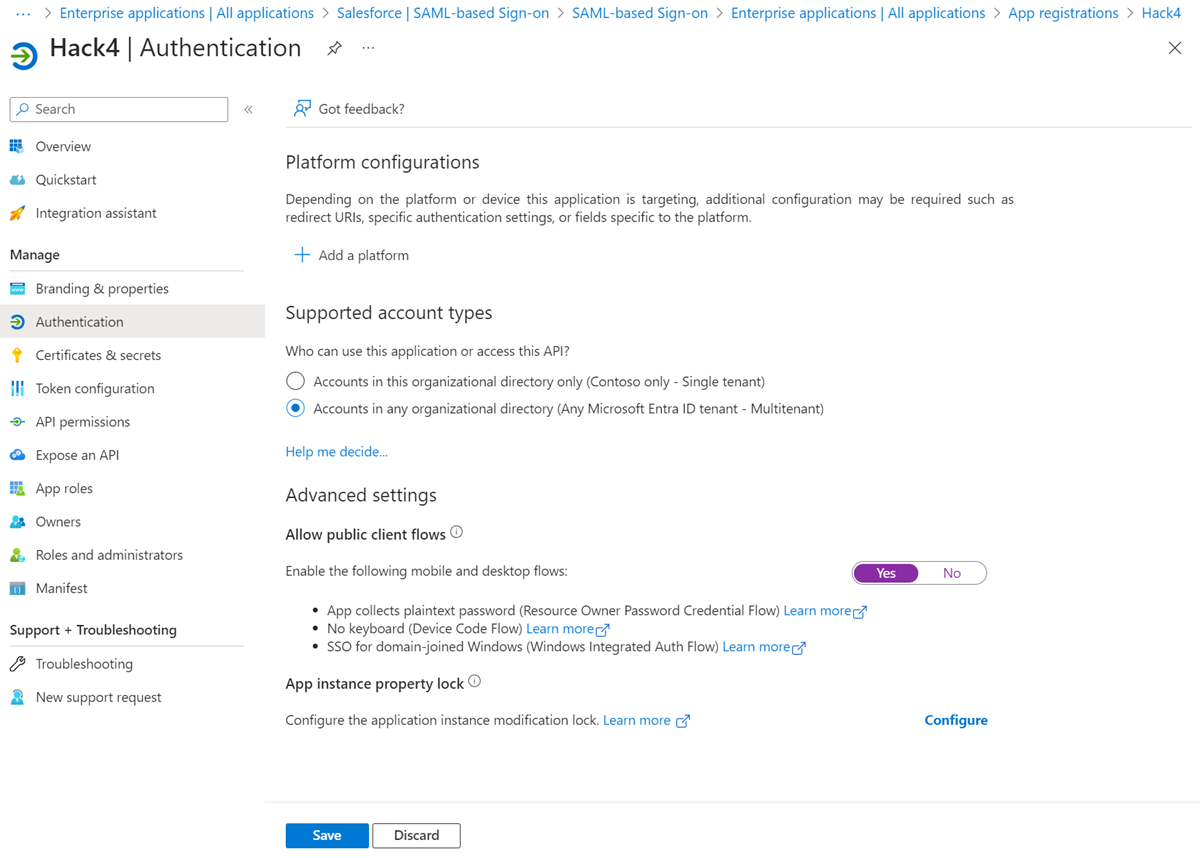

Si la aplicación tiene un URI de redireccionamiento, escríbalo. Si la dirección URL de respuesta tiene como destino la pestaña Autenticación seguida de Agregar una plataforma y Web, escriba la dirección URL.

Seleccione Tokens de acceso y Tokens de id.

Seleccione Configurar.

En caso necesario, en el menú Autenticación, en Configuración avanzada y en Permitir flujos de clientes públicos, seleccione Sí.

Antes de probarlo, en la aplicación configurada por OIDC, importe el id. de aplicación y el secreto de cliente.

Nota:

Use los pasos anteriores para configurar la aplicación con valores como Id. de cliente, Secreto y Ámbitos.

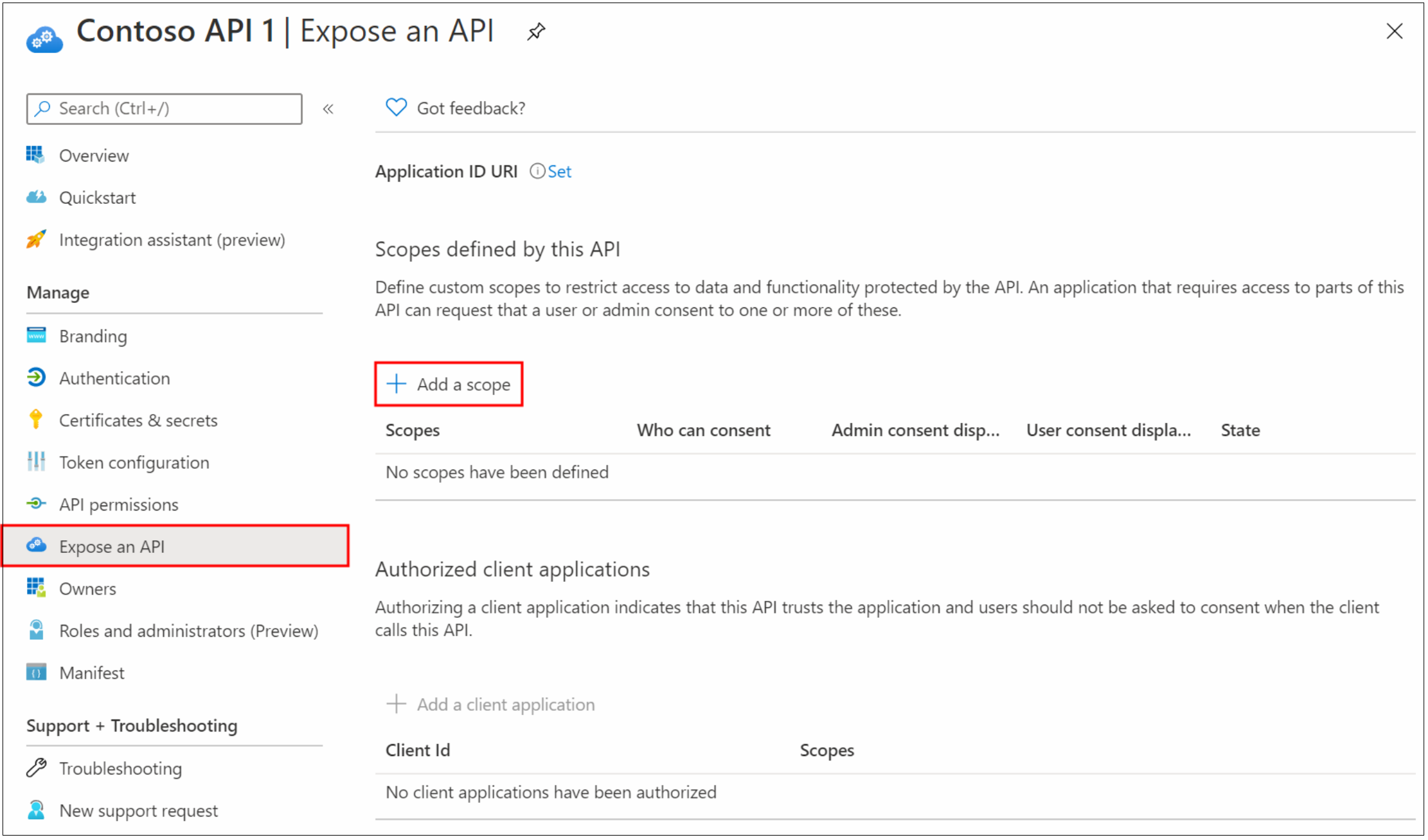

Migración de un servidor de autorización personalizado a Microsoft Entra ID

Los servidores de autorización de Okta asignan uno por uno los registros de aplicaciones que exponen una API.

El servidor de autorización de Okta predeterminado debe asignarse a los ámbitos o permisos de Microsoft Graph.