Extensiones de directorio y asignación de atributos personalizados en Cloud Sync

Microsoft Entra ID debe contener todos los datos (atributos) necesarios para crear un perfil de usuario al aprovisionar cuentas de usuario de Microsoft Entra ID a una línea de negocio (LOB), Aplicación SaaS, o aplicación local. Puedes usar extensiones de directorio para ampliar el esquema de Active Directory local en Microsoft Entra ID con sus propios atributos. Esta característica te permite compilar aplicaciones LOB mediante el consumo de atributos que sigues administrando localmente, aprovisionando usuarios de Windows Server Active Directory a través de Microsoft Entra ID para aplicaciones SaaS y usando atributos de extensión en Microsoft Entra ID y características de Gobierno de Microsoft Entra ID, como grupos de pertenencia dinámica.

Para obtener más información sobre las extensiones de directorio, consulta Uso de atributos de extensión de directorio en notificaciones, Microsoft Entra Connect Sync: extensiones de directorio y Sincronización de atributos de extensión para el aprovisionamiento de aplicaciones de Microsoft Entra.

Puedes ver los atributos disponibles mediante el Explorador de Microsoft Graph.

Nota:

Para detectar nuevos atributos de extensión de Active Directory, es necesario reiniciar el agente de aprovisionamiento. Debes reiniciar el agente después de crear las extensiones de directorio. Para los atributos de extensión de Microsoft Entra, no es necesario reiniciar el agente.

Sincronización de extensiones de directorio para Microsoft Entra Cloud Sync

Puedes usar extensiones de directorio para ampliar la definición de directorio del esquema de sincronización en Microsoft Entra ID con tus propios atributos.

Importante

La extensión de directorio para Microsoft Entra Cloud Sync solo se admite para las aplicaciones con el URI de identificación “api://<tenantId>/CloudSyncCustomExtensionsApp” y la aplicación Tenant Schema Extension App creada por Microsoft Entra Connect.

Creación de una aplicación y una entidad de servicio para la extensión de directorio

Debes crear una aplicación con el identificador URI "api://< tenantId>/CloudSyncCustomExtensionsApp" si no existe y crear una entidad de servicio para la aplicación si no existe.

Comprueba si existe la aplicación con el identificador URI "api://< tenantId>/CloudSyncCustomExtensionsApp".

- Uso de Microsoft Graph

GET /applications?$filter=identifierUris/any(uri:uri eq 'api://<tenantId>/CloudSyncCustomExtensionsApp')Para obtener más información, consulta Obtener aplicación

- Uso de PowerShell

Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://<tenantId>/CloudSyncCustomExtensionsApp')"Para obtener más información, consulta Get-MgApplication

Si la aplicación no existe, crea la aplicación con el identificador URI "api://<tenantId>/CloudSyncCustomExtensionsApp".

- Uso de Microsoft Graph

POST https://graph.microsoft.com/v1.0/applications Content-type: application/json { "displayName": "CloudSyncCustomExtensionsApp", "identifierUris": ["api://<tenant id>/CloudSyncCustomExtensionsApp"] }Para obtener más información, consulta Creación de una aplicación

- Uso de PowerShell

New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://<tenant id>/CloudSyncCustomExtensionsApp"Para obtener más información, consulta New-MgApplication

Comprueba si la entidad de servicio existe para la aplicación con el identificador URI "api://<tenantId>/CloudSyncCustomExtensionsApp".

- Uso de Microsoft Graph

GET /servicePrincipals?$filter=(appId eq '{appId}')Para obtener más información, consulta Obtención de una entidad de servicio

- Uso de PowerShell

Get-MgServicePrincipal -Filter "AppId eq '<application id>'"Para obtener más información, consulta Get-MgServicePrincipal

Si no existe una entidad de servicio, crea una nueva entidad de servicio para la aplicación con el identificador URI "api://<tenantId>/CloudSyncCustomExtensionsApp".

- Uso de Microsoft Graph

POST https://graph.microsoft.com/v1.0/servicePrincipals Content-type: application/json { "appId": "<application appId>" }Para obtener más información, consulta creación de servicePrincipal

- Uso de PowerShell

New-MgServicePrincipal -AppId '<appId>'Para obtener más información, consulta New-MgServicePrincipal

Puedes crear extensiones de directorio en Microsoft Entra ID de varias maneras diferentes.

| Método | Descripción | URL |

|---|---|---|

| MS Graph | Creación de extensiones mediante GRAPH | Creación de extensionProperty |

| PowerShell | Creación de extensiones mediante PowerShell | New-MgApplicationExtensionProperty |

| Uso de la sincronización en la nube y Microsoft Entra Connect | Creación de extensiones mediante Microsoft Entra Connect | Creación de un atributo de extensión mediante Microsoft Entra Connect |

| Personalización de atributos para sincronizar | Información sobre la personalización, qué atributos se van a sincronizar | Personalización de los atributos que se van a sincronizar con Microsoft Entra ID |

Uso de la asignación de atributos para asignar Extensiones de directorio

Si ha ampliado Active Directory para incluir atributos personalizados, puede agregar estos atributos y asignarlos a los usuarios.

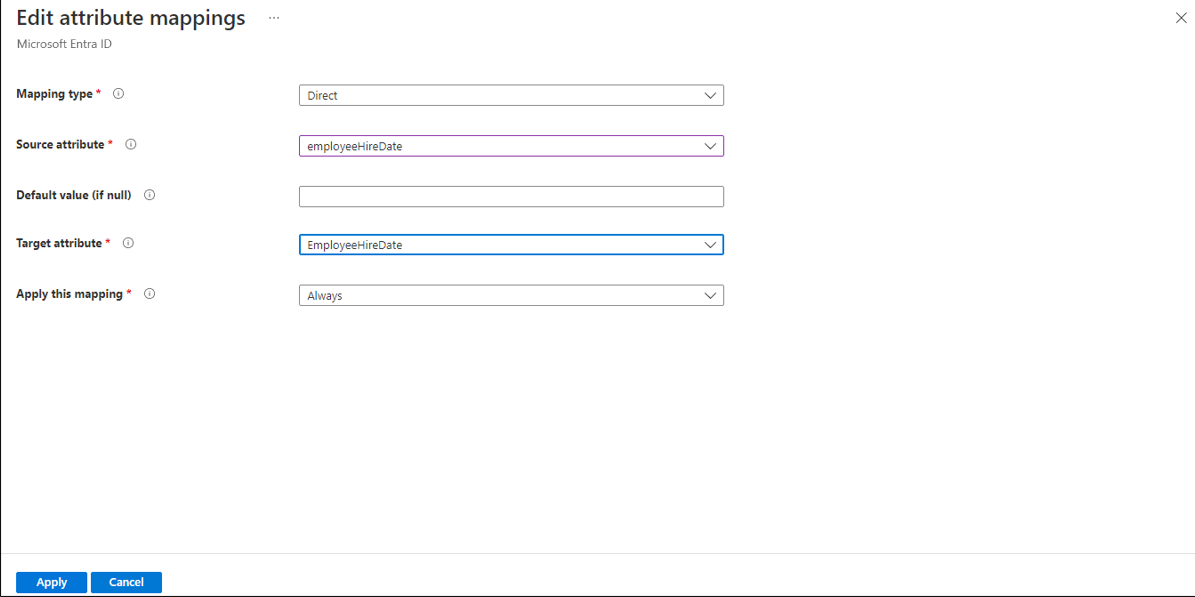

Para detectar y asignar atributos, seleccione Agregar asignación de atributos. Los atributos se detectarán automáticamente y estarán disponibles en la lista desplegable en atributo de origen. Rellene el tipo de asignación que desee y seleccione Aplicar.

Para obtener más información sobre los nuevos atributos que se agregan y actualizan en Microsoft Entra ID, consulte el user tipo de recurso y considere la posibilidad de suscribirse a las notificaciones de cambio.

Para obtener más información sobre los atributos de extensión, consulte Atributos de extensión de sincronización para Microsoft Entra Application Provisioning.