Cómo proporciona Microsoft Entra ID administración regulada por la nube para cargas de trabajo locales

Microsoft Entra ID es una solución de identidad como servicio (IDaaS) completa que usan millones de organizaciones y que abarca todos los aspectos de la identidad, la administración de acceso y la seguridad. Microsoft Entra ID contiene más de mil millones de identidades de usuario y ayuda a los usuarios a iniciar sesión y acceder de forma segura a:

- Recursos externos, como Microsoft 365, el Centro de administración Microsoft Entra y miles de otras aplicaciones de software como servicio (SaaS).

- Recursos internos, como las aplicaciones de la red corporativa y la Intranet de una organización, junto con todas las aplicaciones en la nube desarrolladas por esa organización.

Las organizaciones pueden usar Microsoft Entra ID si son del tipo "nube pura", o bien, como una implementación "híbrida" si tienen cargas de trabajo locales. Una implementación híbrida de Microsoft Entra ID puede formar parte de la estrategia de una organización para migrar sus recursos de TI a la nube, o bien, para continuar la integración de la infraestructura local existente junto con los nuevos servicios en la nube.

Históricamente, las organizaciones "híbridas" han considerado a Microsoft Entra ID como una extensión de su infraestructura local existente. En estas implementaciones, la administración de la gobernanza de identidades locales, Windows Server Active Directory u otros sistemas de directorio internos representan los puntos de control, y los usuarios y grupos se sincronizan desde esos sistemas en un directorio en la nube como Microsoft Entra ID. Una vez que esas identidades se encuentran en la nube, se pueden poner a disposición de Microsoft 365, Azure y otras aplicaciones.

A medida que las organizaciones mueven una mayor parte de su infraestructura de TI junto con sus aplicaciones a la nube, muchas buscan las funciones de seguridad mejorada y administración simplificada de la administración de identidades como un servicio. Las características de IDaaS proporcionadas por la nube en Microsoft Entra ID aceleran la transición a la administración regulada por la nube mediante la oferta de soluciones y funciones que permiten a las organizaciones adoptar rápidamente y mover una mayor parte de su administración de identidades desde sistemas tradicionales locales a Microsoft Entra ID, mientras siguen admitiendo aplicaciones existentes y nuevas.

En este documento se describe la estrategia de Microsoft para las IDaaS híbridas y cómo las organizaciones pueden usar Microsoft Entra ID para sus aplicaciones existentes.

El enfoque de Microsoft Entra ID para la administración de identidades controlada por la nube

A medida que las organizaciones realizan la transición a la nube, necesitan garantías de que disponen de control de todo el entorno: más seguridad y visibilidad de las actividades, respaldada por la automatización, e información proactiva. En "Administración regulada por la nube" se describe cómo las organizaciones administran y controlan sus usuarios, aplicaciones, grupos y dispositivos desde la nube.

En este mundo moderno, las organizaciones necesitan poder administrar de forma eficaz a escala, debido a la proliferación de las aplicaciones SaaS y el papel creciente de las identidades de colaboración y externas. El nuevo panorama de riesgo de la nube significa que una organización debe tener más capacidad de respuesta: un actor malintencionado que ponga en peligro a un usuario en la nube podría afectar a las aplicaciones en la nube y locales.

En concreto, las organizaciones híbridas necesitan poder delegar y automatizar las tareas, que históricamente el departamento de TI ha realizado de forma manual. Para automatizar las tareas, necesitan API y procesos que organicen el ciclo de vida de los distintos recursos relacionados con la identidad (usuarios, grupos, aplicaciones, dispositivos), para poder delegar la administración diaria de esos recursos a más terceras personas externas al personal de TI principal. Microsoft Entra ID aborda estos requisitos a través de la administración de cuentas de usuario y la autenticación nativa para usuarios sin necesidad de una infraestructura de identidad local. La no creación de una infraestructura local puede beneficiar a las organizaciones que tienen nuevas comunidades de usuarios, como socios comerciales, que no han surgido en su directorio local, pero cuya administración de acceso es fundamental para conseguir resultados empresariales.

Además, la administración no está completa sin la gobernanza, y en este nuevo panorama la gobernanza es un elemento integrado del sistema de identidades en lugar de un complemento. La gobernanza de identidades permite a las organizaciones administrar el ciclo de vida de las identidades y el acceso entre empleados, asociados, proveedores, servicios y aplicaciones.

La incorporación de la gobernanza de identidades facilita la transición de la organización a la administración regulada por la nube, permite la escala de TI, aborda nuevos desafíos con los invitados y proporciona información y automatización más profundas de las que los clientes tenían con la infraestructura local. En este nuevo mundo, la gobernanza significa la capacidad de una organización para disponer de transparencia, visibilidad y los controles adecuados en el acceso a los recursos dentro de ella. Con Microsoft Entra ID, las operaciones de seguridad y los equipos de auditoría tienen visibilidad sobre quién tiene acceso (y quién debería tenerlo) a qué recursos de la organización (en qué dispositivos), qué hacen los usuarios con ese acceso y si la organización tiene y usa los controles adecuados para quitar o restringir el acceso de acuerdo con las directivas de la empresa o legales.

El nuevo modelo de administración beneficia a las organizaciones con aplicaciones SaaS y de línea de negocio (LOB), ya que pueden administrar y proteger el acceso a esas aplicaciones más fácilmente. Mediante la integración de las aplicaciones con Microsoft Entra ID, las organizaciones podrán usar y administrar el acceso entre las identidades originadas en el entorno local y en la nube de forma coherente. La administración del ciclo de vida de las aplicaciones se automatiza cada vez más y Microsoft Entra ID proporciona información detallada sobre el uso de las aplicaciones que anteriormente no se podía obtener con facilidad en la administración de identidades local. Mediante Microsoft Entra ID, los grupos de Microsoft 365 y las características de autoservicio de Teams, las organizaciones pueden crear grupos fácilmente para la colaboración y la administración del acceso, y agregar o quitar usuarios en la nube para permitir la colaboración y acceder a los requisitos de administración.

Seleccionar las funciones correctas de Microsoft Entra para la administración regulada por la nube depende de las aplicaciones que se van a usar y de cómo se van a integrar con Microsoft Entra ID. En las secciones siguientes se describen los enfoques que adoptar para aplicaciones integradas en AD y aplicaciones en las que se usan protocolos de federación (por ejemplo, SAML, OAuth u OpenID Connect).

Administración regulada por la nube para aplicaciones integradas en AD

Microsoft Entra ID mejora la administración de las aplicaciones integradas en Active Directory local de una organización mediante el acceso remoto seguro y el acceso condicional a esas aplicaciones. Además, Microsoft Entra ID proporciona administración del ciclo de vida de las cuentas y administración de credenciales para las cuentas de AD existentes del usuario, incluido lo siguiente:

- Acceso remoto seguro y acceso condicional para aplicaciones locales

Para muchas organizaciones, el primer paso para administrar el acceso desde la nube para las aplicaciones web integradas en AD locales y basadas en Escritorio remoto consiste en implementar el Application proxy por delante de esas aplicaciones para proporcionar acceso remoto seguro.

Después de un inicio de sesión único en Microsoft Entra ID, los usuarios pueden acceder tanto a las aplicaciones en la nube como a las locales mediante una dirección URL externa o un portal de aplicaciones interno. Por ejemplo, Application Proxy proporciona acceso remoto e inicio de sesión único para Escritorio remoto, SharePoint, y también aplicaciones como Tableau y Qlik y aplicaciones de línea de negocio (LOB). Además, las directivas de acceso condicional pueden incluir que se muestren los términos de uso y garantizar que el usuario los acepta antes de poder acceder a una aplicación.

- Administración automática del ciclo de vida para las cuentas de Active Directory

La gobernanza de identidades ayuda a las organizaciones a alcanzar un equilibrio entre productividad (con qué rapidez puede obtener acceso un usuario a los recursos que necesita, por ejemplo, cuando se une a la organización) y seguridad (cómo debe cambiar el acceso de ese usuario en el tiempo, por ejemplo, cuando varía su estado laboral). La administración del ciclo de vida de las identidades es la piedra angular de la gobernanza de identidades y, para que esa gobernanza resulte eficaz a diferentes escalas, es preciso modernizar la infraestructura de administración del ciclo de vida de las identidades en las aplicaciones.

En muchas organizaciones, el ciclo de vida de las identidades de los empleados está relacionado con la representación del usuario en un sistema de administración del capital humano (HCM). Para las organizaciones que usan Workday como su sistema HCM, Microsoft Entra ID puede garantizar que las cuentas de usuario en AD se aprovisionen y desaprovisionen de forma automática para los trabajadores en Workday. Esto mejora la productividad del usuario mediante la automatización de cuentas por derecho y administra los riesgos garantizando que el acceso a la aplicación se actualiza de forma automática cuando un usuario cambia de roles o abandona la organización. El plan de implementación de aprovisionamiento de usuarios controlado por Workday es una guía paso a paso en la que se describe a las organizaciones la implementación de procedimientos recomendados de Workday en la solución de aprovisionamiento de usuarios de Active Directory a través de un proceso de cinco pasos.

Microsoft Entra ID P1 o P2 incluye también Microsoft Identity Manager, que permite importar registros desde otros sistemas HCM locales, incluidos SAP, Oracle eBusiness y Oracle PeopleSoft.

Cada vez es más habitual que en la colaboración de negocio a negocio sea necesario conceder acceso a usuarios ajenos a la organización. La colaboración de Microsoft Entra B2B permite que las organizaciones compartan de forma segura sus aplicaciones y servicios con usuarios invitados y asociados externos, a la vez que mantienen el control sobre sus propios datos corporativos.

Microsoft Entra ID puede crear de forma automática cuentas de AD para usuarios invitados según sea necesario, lo que permite a los invitados empresariales acceder a aplicaciones locales integradas en AD sin necesidad de otra contraseña. Las organizaciones pueden configurar directivas de autenticación multifactor (MFA) para usuarios invitados, de forma que las comprobaciones de MFA se realicen durante la autenticación del proxy de aplicación. Además, todas las revisiones de acceso que se realizan en los usuarios de B2B en la nube se aplican a los usuarios locales. Por ejemplo, si el usuario en la nube se elimina mediante directivas de administración del ciclo de vida, también se elimina el usuario local.

Administración de credenciales para cuentas de Active Directory

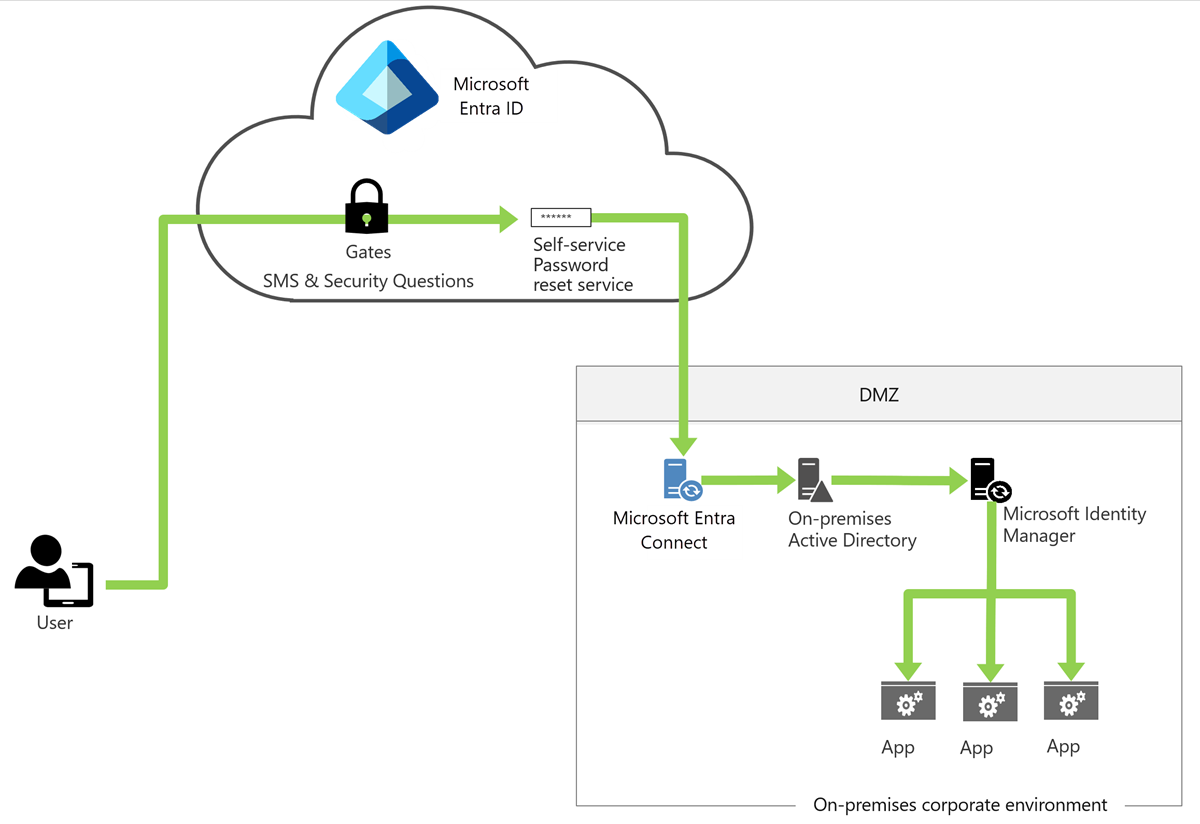

El autoservicio de restablecimiento de contraseña de Microsoft Entra ID permite que los usuarios que han olvidado sus contraseñas se vuelvan a autenticar y restablezcan sus contraseñas y las contraseñas cambiadas se escriben en Active Directory local. El proceso de restablecimiento de contraseña también puede usar las directivas de contraseña de Active Directory locales: cuando un usuario restablece su contraseña, se comprueba que cumpla la directiva de Active Directory local antes de confirmarla en ese directorio. En el plan de implementación del autoservicio de restablecimiento de contraseña se describen los procedimientos recomendados para implementarlo a los usuarios mediante experiencias web y de integración en Windows.

Por último, para las organizaciones que permiten que los usuarios cambien sus contraseñas en AD, AD se puede configurar para usar la misma directiva de contraseña que la que usa la organización en Microsoft Entra ID a través de la característica de protección con contraseñas de Microsoft Entra, actualmente en versión preliminar pública.

Cuando una organización está lista para mover una aplicación integrada en AD a la nube mediante el desplazamiento a Azure del sistema operativo que hospeda la aplicación, Microsoft Entra ID Domain Services proporciona servicios de dominio compatibles con AD (por ejemplo, unión a un dominio, directiva de grupo, LDAP y autenticación Kerberos o NTLM). Microsoft Entra Domain Services se integra con el inquilino de Microsoft Entra existente de la organización para que los usuarios puedan iniciar sesión con sus credenciales corporativas. Además, se pueden usar los grupos y las cuentas de usuario existentes para proteger el acceso a los recursos, lo que garantiza una migración "lift-and-shift" más fluida de los recursos locales a los servicios de infraestructura de Azure.

Administración regulada por la nube para aplicaciones locales basadas en federación

Para una organización que ya usa un proveedor de identidades local, el cambio de las aplicaciones a Microsoft Entra ID permite un acceso más seguro y una experiencia administrativa más sencilla para la administración de la federación. Microsoft Entra ID permite configurar controles de acceso por aplicación granulares, incluida la autenticación multifactor de Microsoft Entra, mediante el acceso condicional de Microsoft Entra. Microsoft Entra ID admite más funcionalidades, incluidos los certificados de firma de token específicos de la aplicación y las fechas de caducidad de los certificados configurables. Estas funciones, herramientas e instrucciones permiten a las organizaciones retirar sus proveedores de identidades locales. El propio departamento de TI de Microsoft, por ejemplo, ha movido 17 987 aplicaciones desde los Servicios de federación de Active Directory (AD FS) de Microsoft a Microsoft Entra ID.

Para comenzar a migrar aplicaciones federadas a Microsoft Entra ID como proveedor de identidades, consulta https://aka.ms/migrateapps, que incluye vínculos a:

En las notas del producto Migración de aplicaciones a Microsoft Entra ID se presentan las ventajas de la migración y se describe cómo planearla en cuatro fases bien definidas: detección, clasificación, migración y administración continua. Se te guiará sobre cómo debe pensar en el proceso y desglosar el proyecto en partes fáciles de consumir. Este documento incluye vínculos a recursos importantes que le ayudarán a lo largo de este proceso.

En la guía de soluciones Migración de la autenticación de aplicaciones desde los Servicios de federación de Active Directory (AD FS) a Microsoft Entra ID se exploran con más detalle las mismas cuatro fases de planeamiento y ejecución de un proyecto de migración de aplicaciones. En esta guía, aprenderás a aplicar estas fases a la meta específica de mover una aplicación desde los Servicios de federación de Active Directory (AD FS) a Microsoft Entra ID.

El script de preparación para la migración de Servicios de federación de Active Directory se puede ejecutar en los servidores del Servicio de federación de Active Directory (AD FS) local existente para determinar la preparación de las aplicaciones para la migración a Microsoft Entra ID.

Administración del acceso continuo entre aplicaciones locales y en la nube

Las organizaciones necesitan un proceso de administración del acceso que sea escalable. Los usuarios siguen acumulando derechos de acceso y acaban con más de los que inicialmente se les han aprovisionado. Además, las organizaciones empresariales deben ser capaces de escalar con eficacia para desarrollar y aplicar de forma continuada directivas y controles de acceso.

Normalmente, el departamento de TI delega las decisiones sobre la aprobación de los accesos en los responsables de la toma de decisiones de la empresa. Por otro lado, el departamento de TI puede involucrar él mismo a los usuarios. Por ejemplo, los usuarios que tienen acceso a los datos confidenciales de los clientes en una aplicación de marketing de una compañía en Europa tienen que conocer las directivas de la compañía. También es posible que los usuarios invitados desconozcan los requisitos de control de los datos de una organización a la que han sido invitados.

Las organizaciones pueden automatizar el proceso del ciclo de vida de los accesos a través de tecnologías como los grupos de pertenencia dinámica, junto con el aprovisionamiento de usuarios en aplicaciones SaaS o aplicaciones integradas con el estándar System for Cross-Domain Identity Management (SCIM). Las organizaciones también pueden controlar qué usuarios invitados tienen acceso a las aplicaciones locales. Estos derechos de acceso se pueden revisar periódicamente utilizando revisiones de acceso de Microsoft Entra recurrentes.

Direcciones en el futuro

En los entornos híbridos, la estrategia de Microsoft consiste en habilitar implementaciones donde la nube es el plano de control de las identidades, y los directorios locales y otros sistemas de identidad, como Active Directory y otras aplicaciones locales, son el destino para el aprovisionamiento de acceso a los usuarios. Esta estrategia seguirá garantizando los derechos, las identidades y el acceso en esas aplicaciones y en las cargas de trabajo que dependen de ellas. En este estado final, las organizaciones podrán impulsar la productividad del usuario final completamente desde la nube.

Pasos siguientes

Para más información sobre cómo comenzar este recorrido, consulte los planes de implementación de Microsoft Entra. Estos planes ofrecen una guía completa para la implementación de las funcionalidades de Microsoft Entra. En cada plan se explica el valor de negocio, las consideraciones de planificación, el diseño y los procedimientos operativos necesarios para implementar correctamente las funcionalidades comunes de Microsoft Entra. Microsoft actualiza continuamente los planes de implementación con procedimientos recomendados obtenidos de las implementaciones de clientes y otros comentarios cuando se agregan funcionalidades para la administración desde la nube con Microsoft Entra ID.