Análisis de registros de actividad de Microsoft Entra con Log Analytics

Después de integrar los registros de actividad de Microsoft Entra con los registros de Azure Monitor, puede usar la eficacia de Log Analytics y Azure Monitor para obtener información sobre el entorno.

Comparar los registros de inicio de sesión de Microsoft Entra con los registros de seguridad publicados por Microsoft Defender for Cloud.

Solucionar problemas de cuellos de botella de rendimiento en la página de inicio de sesión de la aplicación mediante la correlación de datos de rendimiento de la aplicación de Azure Application Insights.

Analice los usuarios que suponen un riesgo como los registros de detección de riesgo de Identity Protection para detectar amenazas en el entorno.

En este artículo, se describe cómo analizar los registros de actividad de Microsoft Entra en el área de trabajo de Log Analytics.

Requisitos previos

Para analizar los registros de actividad con Log Analytics, necesita:

- Un inquilino de Microsoft Entra con una licencia Premium P1

- Un área de trabajo de Log Analytics y acceso a la misma

- Los roles adecuados para Azure Monitor y Microsoft Entra ID

Área de trabajo de Log Analytics

Debe crear un área de trabajo de Log Analytics. Hay varios factores que determinan el acceso a las áreas de trabajo de Log Analytics. Necesita los roles adecuados para el área de trabajo y los recursos que envían los datos.

Para obtener más información, consulte Administración del acceso a las áreas de trabajo de Log Analytics.

Roles de Azure Monitor

Azure Monitor proporciona dos roles integrados para ver los datos de supervisión y editar la configuración de supervisión. El control de acceso basado en rol (RBAC) de Azure también proporciona dos roles integrados de Log Analytics que conceden acceso similar.

Ver:

- Lector de supervisión

- Lector de Log Analytics

Vista y modificación de la configuración:

- Colaborador de supervisión

- Colaborador de Log Analytics

Para más información sobre los roles integrados en Azure, consulte Roles, permisos y seguridad en Azure Monitor.

Para más información sobre los roles de Log Analytics, consulte Roles integrados de Azure

Roles de Microsoft Entra

El acceso de solo lectura permite ver los datos de registro de Microsoft Entra ID dentro de un libro, consultar datos de Log Analytics o leer registros en el centro de administración de Microsoft Entra. El acceso de actualización agrega la capacidad de crear y editar la configuración de diagnóstico para enviar datos de Microsoft Entra a un área de trabajo de Log Analytics.

Lectura:

- Lector de informes

- Lector de seguridad

- Lector global

Actualizar:

- Administrador de seguridad

Para obtener más información sobre los roles integrados de Microsoft Entra, consulte roles integrados de Microsoft Entra.

Acceso a Log Analytics

Para ver Log Analytics de Microsoft Entra ID, ya debe estar enviando los registros de actividad de Microsoft Entra ID a un área de trabajo de Log Analytics. Este proceso se trata en el artículo Integración de registros de actividad con Azure Monitor.

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienzas.

Inicie sesión en el centro de administración de Microsoft Entra al menos como Lector de informes.

Vaya a Identidad>Supervisión y estado>Log Analytics. Se ejecuta una consulta de búsqueda predeterminada.

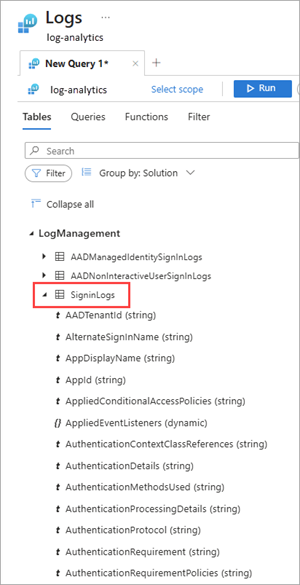

Expanda la categoría LogManagement para ver la lista de consultas relacionadas con el registro.

Seleccione o mantenga el puntero sobre el nombre de una consulta para ver una descripción y otros detalles útiles.

Expanda una consulta de la lista para ver el esquema.

Consulta de registros de actividad

Puede ejecutar consultas en los registros de actividad que se enrutan a un área de trabajo de Log Analytics. Por ejemplo, para obtener una lista de las aplicaciones con los inicios de sesión más importantes de la semana pasada, escriba la siguiente consulta y seleccione el botón Ejecutar.

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Para buscar eventos de inicio de sesión de riesgo, use la consulta siguiente:

SigninLogs

| where RiskState contains "atRisk"

Para obtener unos mejores eventos de auditoría de la última semana, utilice la siguiente consulta:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc