Adquisición de un directorio no administrado como administrador en Microsoft Entra ID

En este artículo se describen dos maneras de adquirir un nombre de dominio DNS en un directorio no administrado en Microsoft Entra ID. Cuando un usuario de autoservicio se registra en un servicio en la nube que usa Microsoft Entra ID, se agrega a un directorio de Microsoft Entra no administrado en función de su dominio de correo electrónico. Para más información sobre el registro de autoservicio o "viral" de un servicio, consulte ¿Qué es el registro de autoservicio de Microsoft Entra ID?

Decida cómo desea adquirir un directorio no administrado

Durante el proceso de adquisición de un administrador, puede comprobar la propiedad tal como se describe en Incorporación de un nombre de dominio personalizado a Microsoft Entra ID. En las secciones siguientes se explica con más detalle la experiencia del administrador, pero a continuación se incluye un resumen:

Cuando realiza una adquisición de administración "interna" de un directorio de Azure no administrado, se le agregará como administrador global del directorio no administrado. Ningún usuario, dominio ni plan de servicio se migra a ningún otro directorio que administra.

Cuando realiza una adquisición de administración "externa" de un directorio de Azure no administrado, agrega el nombre de dominio de DNS del directorio no administrado a su directorio de Azure administrado. Cuando agrega el nombre de dominio, se crea una asignación de usuarios a recursos en el directorio de Azure administrado para que los usuarios puedan seguir teniendo acceso a los servicios sin interrupción.

Nota:

Una adquisición de administrador "interno" requiere que tenga algún nivel de acceso al directorio no administrado. Si no puede acceder al directorio al que está intentando realizar la adquisición, deberá realizar un adquisición de administrador "externo".

Adquisición de administración interna

Algunos productos que incluyen SharePoint y OneDrive, como Microsoft 365, no admiten la adquisición externa. Si su escenario es ese o si es administrador y desea adquirir una organización de Microsoft Entra no administrada o "paralela" creada por usuarios que utilizaron el registro de autoservicio, puede hacerlo con una adquisición de administración interna.

Cree un contexto de usuario en la organización no administrada mediante el registro con Power BI. Para facilitar el ejemplo, en estos pasos se presupone que esa es la ruta.

Abra el sitio de Power BI y seleccione Empiece gratis. Escriba una cuenta de usuario en la que se use el nombre de dominio de la organización, por ejemplo,

admin@fourthcoffee.xyz. Escriba el código de verificación y, luego, revise su correo electrónico para recibir el código de confirmación.En el correo electrónico de confirmación de Power BI, seleccione la opción que indica que es el destinatario del mensaje.

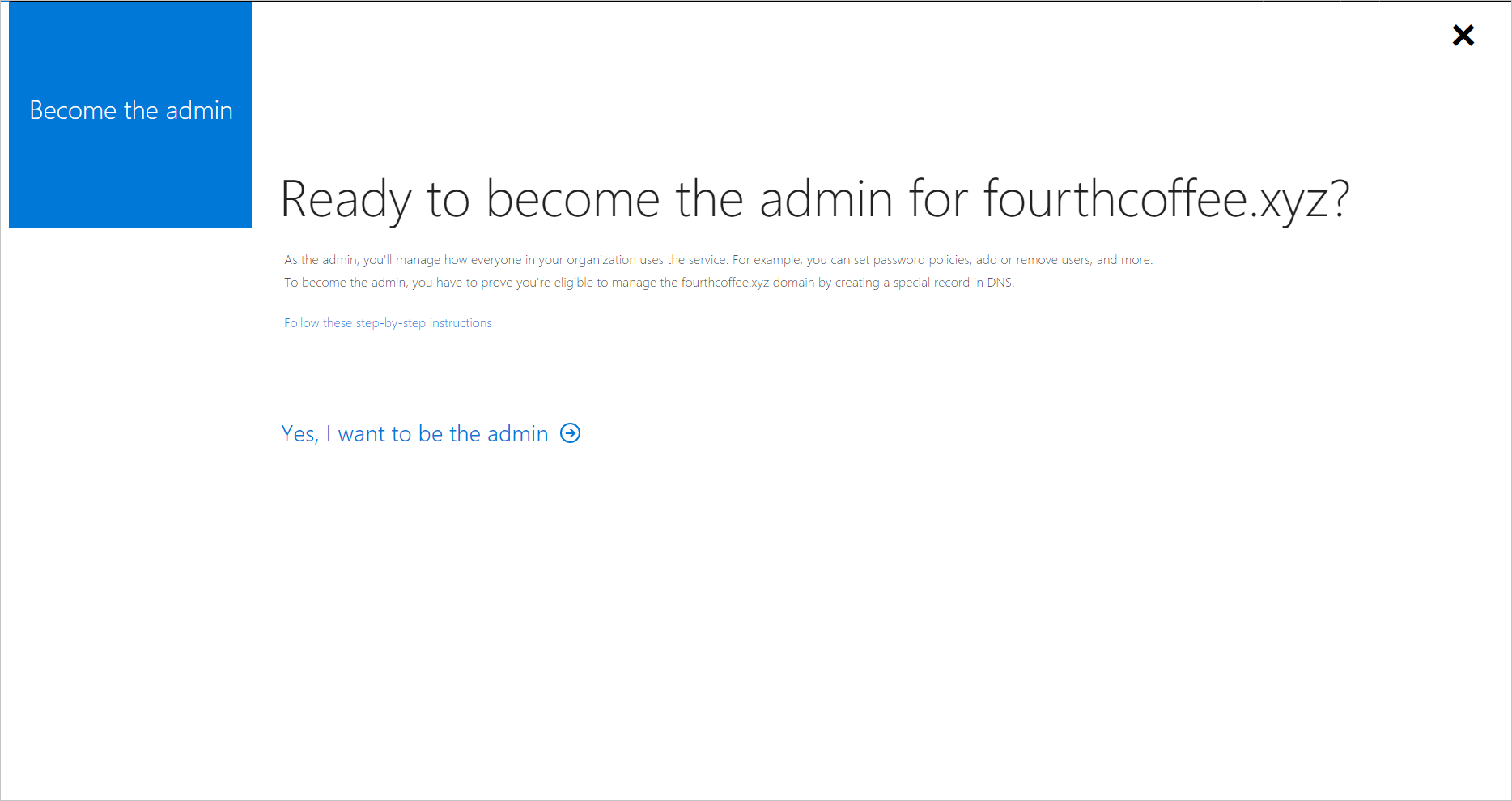

Inicie sesión en el Centro de administración de Microsoft 365 con la cuenta de usuario de Power BI.

Recibe un mensaje que le indica que debe convertirse en el administrador del nombre de dominio que ya se comprobó en la organización no administrada. Seleccione la opción que indica que desea convertirse en el administrador.

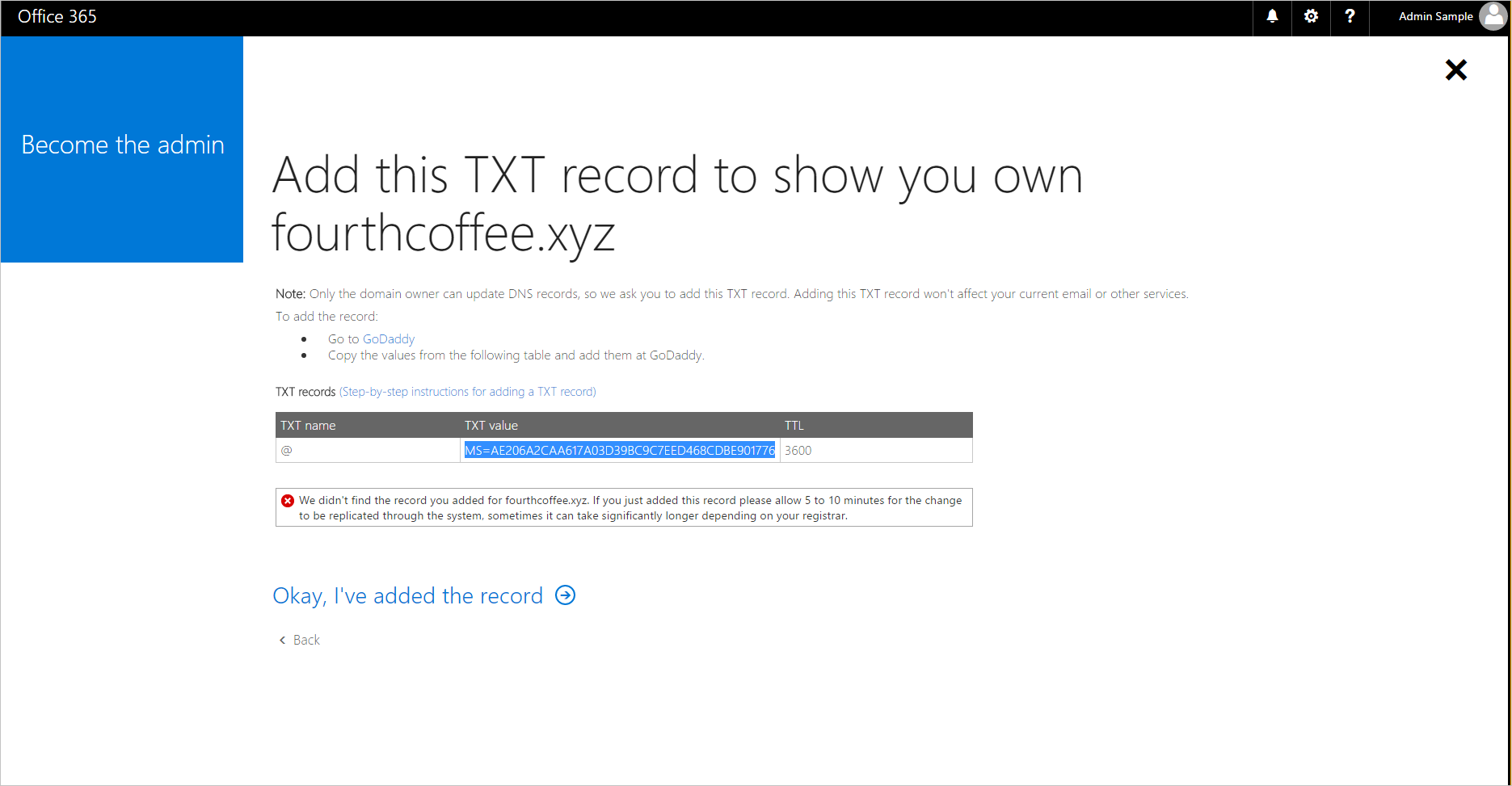

Agregue el registro TXT para comprobar que el nombre de dominio fourthcoffee.xyz en el registrador de nombres de dominio es de su propiedad. En este ejemplo, es GoDaddy.com.

Una vez que los registros TXT de DNS se comprueban en el registrador de nombres de dominio, puede administrar la organización de Microsoft Entra.

Después de completar los pasos anteriores, ya es el administrador de empresa de la organización Fourth Coffee en Microsoft 365. Para integrar el nombre de dominio con los otros servicios de Azure, puede quitarlo de Microsoft 365 y agregarlo a una organización administrada distinta en Azure.

Incorporación del nombre de dominio a una organización administrada en Microsoft Entra

Sugerencia

Los pasos de este artículo podrían variar ligeramente en función del portal desde donde comienza.

Seleccione la pestaña Usuarios y cree una cuenta de usuario con un nombre como user@fourthcoffeexyz.onmicrosoft.com que no usa el nombre de dominio personalizado.

Asegúrese de que la nueva cuenta de usuario tiene privilegios de administrador global para la organización de Microsoft Entra.

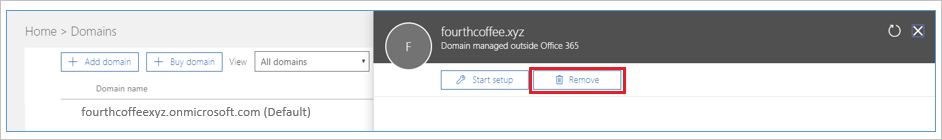

Abra la pestaña Dominios del Centro de administración de Microsoft 365, seleccione el nombre de dominio y haga clic en Quitar.

Si tiene usuarios o grupos en Microsoft 365 que haga referencia al nombre de dominio que se quitó, se les debe cambiar el nombre al dominio .onmicrosoft.com. Si se fuerza la eliminación del nombre de dominio, se cambia automáticamente el nombre de todos los usuarios, como en este ejemplo a user@fourthcoffeexyz.onmicrosoft.com.

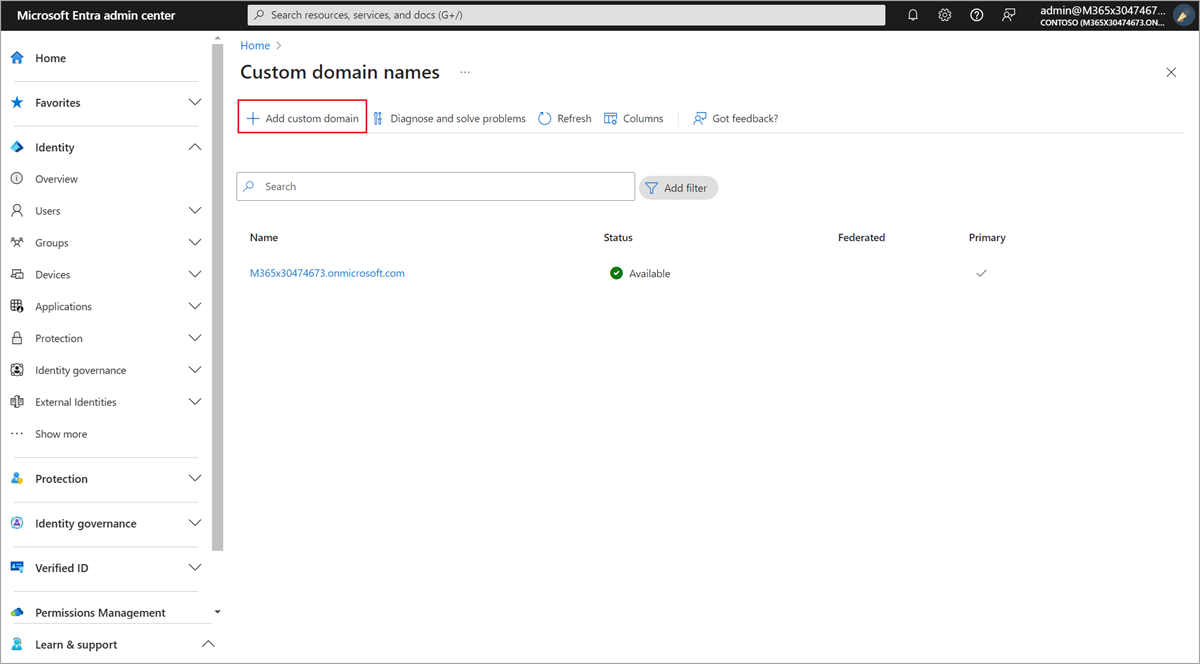

Inicie sesión en el centro de administración de Microsoft Entra por lo menos como administrador global.

En el cuadro de búsqueda de la parte superior de la página, busque Nombres de dominio.

Seleccione + Añadir nombres de dominio personalizados y, luego, agregue el nombre de dominio. Deberá especificar los registros TXT de DNS para comprobar la propiedad del nombre de dominio.

Nota:

Cualquier usuario de Power BI o del servicio Azure Rights Management que tenga licencias asignadas en la organización de Microsoft 365 debe guardar los paneles si se quita el nombre de dominio. Debe iniciar sesión con un nombre de usuario user@fourthcoffeexyz.onmicrosoft.com en lugar de user@fourthcoffee.xyz.

Adquisición de administración externa

Si ya administra una organización con los servicios de Azure o Microsoft 365, no puede agregar ningún nombre de dominio personalizado si ya se comprobó en otra organización de Microsoft Entra. Sin embargo, desde la organización administrada en Microsoft Entra ID puede adquirir una organización no administrada como una adquisición de administración externa. El procedimiento general sigue lo que se indica en el artículo Incorporación de un dominio personalizado a Microsoft Entra ID.

Cuando se comprueba la propiedad del nombre de dominio, Microsoft Entra ID quita el nombre de dominio de la organización no administrada y lo mueve a la organización existente. La adquisición de administración externa de un directorio no administrado requiere el mismo proceso de validación de TXT de DNS que la adquisición de administración interna. La diferencia es que los siguientes elementos también se mueven con el nombre de dominio:

- Usuarios

- Suscripciones

- Asignaciones de licencia

Compatibilidad con la adquisición de administración externa

La adquisición de administración externa es compatible con los servicios en línea siguientes:

- Azure Rights Management

- Exchange Online

Los planes de servicio compatibles incluyen:

- Power Apps Gratis

- Power Automate Gratis

- RMS para individuos

- Microsoft Stream

- Evaluación gratuita de Dynamics 365

La adquisición de administración externa no es compatible con ningún servicio con planes de servicio que incluyan SharePoint, OneDrive o Skype Empresarial, por ejemplo, con una suscripción gratuita de Office.

Nota

La adquisición de administración externa no admite el cruce de los límites de la nube (por ejemplo, Azure Commercial a Azure Government). En estos escenarios, se recomienda realizar una toma de posesión de administración externa en otro inquilino de Azure comercial y luego eliminar el dominio de este inquilino para poder comprobar correctamente en el inquilino de Azure Government de destino.

Más información acerca de RMS para individuos

En el caso de RMS para individuos, cuando la organización no administrada está en la misma región que la organización que posee, tanto la clave de organización de Azure Information Protection como las plantillas de protección predeterminadas, que se crean automáticamente, se mueven con el nombre de dominio.

Si la organización no administrada está en otra región, la clave y las plantillas no se mueven. Por ejemplo, si la organización no administrada está en Europa y la organización que posee se encuentra en Norteamérica.

Aunque RMS para individuos está diseñado para admitir la autenticación de Microsoft Entra ID para abrir contenido protegido, no impide que los usuarios también protejan el contenido. Si los usuarios han protegido el contenido con la suscripción a RMS para individuos y la clave y las plantillas no se han movido, no será posible acceder a dicho contenido después de la adquisición del dominio.

Cmdlets de Azure AD PowerShell para la opción ForceTakeover

Puede ver estos cmdlets en uso en el ejemplo de PowerShell.

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lea la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulte las Preguntas más frecuentes sobre migración. Nota: versiones 1.0.x de MSOnline pueden experimentar interrupciones después del 30 de junio de 2024.

| cmdlet | Uso |

|---|---|

connect-mggraph |

Cuando se le solicite, inicie sesión en la organización administrada. |

get-mgdomain |

Muestra los nombres de dominio asociados a la organización actual. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Agrega el nombre de dominio a la organización como No comprobado (todavía no se realiza ninguna comprobación DNS). |

get-mgdomain |

El nombre de dominio ahora se incluye en la lista de los nombres de dominio asociada con la organización administrada, pero aparece como No comprobado. |

Get-MgDomainVerificationDnsRecord |

Proporciona la información que se va a ingresar en el registro TXT de DNS para el dominio (MS=xxxxx). Es posible que la comprobación no suceda de inmediato porque el registro TXT tarda un tiempo en propagarse. Por lo tanto, debe esperar unos minutos antes de considerar la opción -ForceTakeover. |

confirm-mgdomain –Domainname <domainname> |

- Si todavía no es posible comprobar el nombre de dominio, puede continuar con la opción -ForceTakeover. Comprueba que se creó el registro TXT e inicia el proceso de adquisición. - La opción -ForceTakeover se debe agregar al cmdlet solo cuando se fuerza una adquisición de administración externa, por ejemplo, cuando la organización no administrada tiene servicios de Microsoft 365 que bloquean la adquisición. |

get-mgdomain |

La lista de dominios ahora muestra el nombre de dominio como Comprobado. |

Nota:

La organización de Microsoft Entra ID no administrada se elimina 10 días después de que se ejecute la opción de fuerza de adquisición externa.

Ejemplo de PowerShell

Conéctese a Microsoft Graph con las credenciales que se usaron para responder a la oferta de autoservicio:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Obtenga una lista de dominios:

Get-MgDomainEjecute el cmdlet New-MgDomain para agregar un nuevo dominio:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Ejecute el cmdlet Get-MgDomainVerificationDnsRecord para ver el desafío de DNS:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textPor ejemplo:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textCopie el valor (el desafío) que se devuelve desde este comando. Por ejemplo:

MS=ms18939161En el espacio de nombres DNS público, cree un registro txt de DNS que contenga el valor que copió en el paso anterior. El nombre de este registro es el nombre del dominio principal, por lo que si crea este registro de recursos con el rol DNS desde Windows Server, deje el nombre del registro en blanco y pegue el valor en el cuadro de texto.

Ejecute el cmdlet Confirm-MgDomain para comprobar el desafío:

Confirm-MgDomain -DomainId "<your domain name>"Por ejemplo:

Confirm-MgDomain -DomainId "contoso.com"

Nota:

El cmdlet Confirm-MgDomain se ha actualizado. Supervise el artículo del cmdlet Confirm-MgDomain para conocer las actualizaciones.

Un desafío correcto le devuelve el mensaje sin errores.