Exchange Server: Uso de una máquina virtual de Microsoft Azure como servidor testigo de DAG

El uso de una máquina virtual (VM) de Microsoft Azure como servidor testigo de grupo de disponibilidad de base de datos (DAG) requiere tres ubicaciones físicas independientes:

- Dos centros de datos para servidores de buzones de correo.

- Una tercera ubicación para el servidor testigo dag.

Las organizaciones con solo dos ubicaciones físicas ahora también pueden aprovechar la conmutación por error automática del centro de datos mediante una máquina virtual de Microsoft Azure para actuar como servidor testigo del DAG. En este artículo se centra en la ubicación del testigo dag en Microsoft Azure y se supone que ambas instrucciones son verdaderas:

- Está familiarizado con los conceptos de resistencia del sitio.

- Tiene una infraestructura de DAG totalmente funcional que abarca dos centros de datos.

Si aún no tiene la infraestructura de DAG configurada, le recomendamos que consulte primero los siguientes artículos:

- Alta disponibilidad y resistencia de sitios

- Grupos de disponibilidad de base de datos

- Planear la alta disponibilidad y la resistencia del sitio

Cambios en Microsoft Azure

Esta configuración requiere una VPN de varios sitios. Siempre ha sido posible conectar la red de su organización con Microsoft Azure usando una conexión VPN de sitio a sitio. Sin embargo, en el pasado, Azure solo admitía una VPN de sitio a sitio. Dado que configurar un DAG y su testigo en tres centros de datos requería varias VPN de sitio a sitio, inicialmente no era posible colocar el testigo del DAG en una máquina virtual de Azure.

En junio de 2014, Microsoft Azure incorporó compatibilidad para VPN de varios sitios, que permite a las organizaciones conectar varios centros de datos a la misma red virtual de Azure. Este cambio también ha hecho posible que las organizaciones con dos centros de datos usen Microsoft Azure como tercera ubicación para colocar sus servidores testigos de DAG. Para obtener más información acerca de la característica de VPN de varios sitios en Azure, consulte Configurar una VPN de varios sitios.

Nota:

Esta configuración usa máquinas virtuales de Azure y una VPN de varios sitios para implementar el servidor testigo y no usa el testigo en la nube de Azure.

Testigo de servidor de archivos de Microsoft Azure

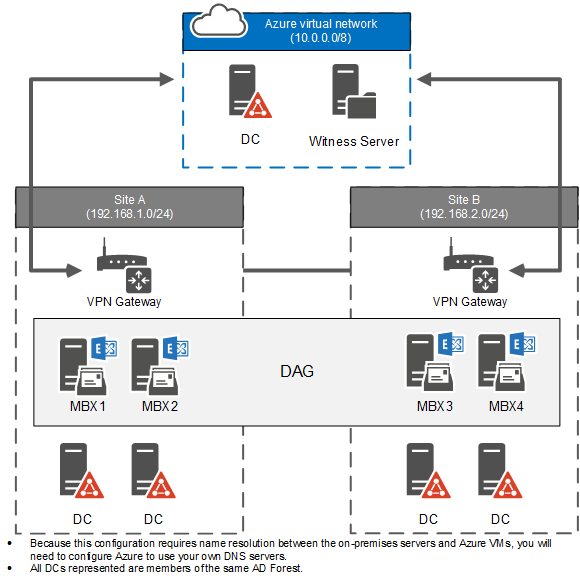

El siguiente diagrama ofrece una visión general de cómo usar una máquina virtual de servidor de archivos de Microsoft Azure como testigo del DAG. Necesita una red virtual de Azure, una VPN de varios sitios que conecte los centros de datos con la red virtual de Azure, y un controlador de dominio y un servidor de archivos implementados en máquinas virtuales de Azure.

Nota:

Es técnicamente posible usar una única máquina virtual de Azure para este propósito y colocar el testigo del recurso compartido de archivos en el controlador de dominio. Sin embargo, esto provocará una elevación de privilegios innecesaria. Por lo tanto, no se recomienda esta configuración.

Servidor testigo del DAG en Microsoft Azure

Lo primero que debe hacer para poder usar una máquina virtual de Microsoft Azure para su testigo del DAG es obtener una suscripción. Consulte en Instrucciones para contratar Azure la mejor manera de adquirir una suscripción de Azure.

Después de tener la suscripción de Azure, debe realizar los pasos siguientes en orden:

- Preparar la red virtual de Microsoft Azure

- Configurar una VPN de varios sitios

- Configurar las máquinas virtuales

- Configurar el testigo del DAG

Nota:

Una parte importante de las instrucciones de este artículo están relacionadas con la configuración de Microsoft Azure. Por lo tanto, vinculamos a la documentación de Azure siempre que sea posible.

Requisitos previos

Dos centros de datos con capacidad para una implementación de Exchange con resistencia de sitios y alta disponibilidad. Consulte Plan for high availability and site resilience (Planear la alta disponibilidad y resistencia del sitio ) para obtener más información.

Una dirección IP pública que no está detrás de NAT para las puertas de enlace de VPN en cada sitio.

Un dispositivo VPN en cada sitio que sea compatible con Microsoft Azure. Para obtener más información, consulte Acerca de los dispositivos VPN para Virtual Network.

Familiaridad con los conceptos y la administración de DAG.

Familiaridad con Windows PowerShell.

Fase 1: Preparar la red virtual de Microsoft Azure

La configuración de la red de Microsoft Azure es la parte más importante del proceso de implementación. Al final de esta fase, obtendrá una red virtual de Azure totalmente funcional que esté conectada a los dos centros de datos a través de una VPN de varios sitios.

Registrar los servidores DNS

Dado que esta configuración requiere la resolución de nombres entre los servidores locales y las máquinas virtuales de Azure, debe configurar Azure para que use sus propios servidores DNS. El artículo Resolución de nombres para recursos en redes virtuales de Azure proporciona información general sobre la resolución de nombres en Azure.

Haga lo siguiente para registrar los servidores DNS:

En el Azure Portal, vaya a redes y, a continuación, seleccione NUEVO.

Seleccione NETWORK SERVICESVIRTUAL NETWORKREGISTER DNS SERVER (SERVIDOR DNS DE REGISTRODE RED VIRTUALDE SERVICIOS > DE RED > VIRTUAL).

Escriba el nombre y la dirección IP del servidor DNS. El nombre especificado aquí es un nombre lógico que se usa en el portal de administración y no tiene que coincidir con el nombre real del servidor DNS.

Repita los pasos 1 a 3 para cualquier otro servidor DNS que quiera agregar.

Nota:

Los servidores DNS que se registre no se utilizan en modo por turnos. Las máquinas virtuales de Azure usarán el primer servidor DNS que aparezca y solo usará otros servidores si el primero de ellos no está disponible.

Repita los pasos del 1 al 3 para agregar la dirección IP que se usará para el controlador de dominio que implemente en Microsoft Azure.

Crear objetos de red locales en Azure

A continuación, haga lo siguiente para crear objetos de red lógicos que representan los centros de datos en Microsoft Azure:

En el Azure Portal, vaya a redes y, a continuación, seleccione NUEVO.

Seleccione SERVICIOS> DERED VIRTUAL NETWORKADD LOCAL NETWORK (AGREGAR RED> LOCAL).

Escriba el nombre del sitio del primer centro de datos y la dirección IP del dispositivo VPN en ese sitio. Esta dirección IP debe ser una dirección IP pública estática que no esté detrás de NAT.

En la siguiente pantalla, especifique las subredes IP para el primer sitio.

Repita los pasos del 1 al 4 para el segundo sitio.

Crear la red virtual de Azure

Ahora, siga estos pasos para crear una red virtual de Azure que usan las máquinas virtuales:

En el Azure Portal, vaya a redes y, a continuación, seleccione NUEVO.

Seleccione NETWORK SERVICES> VIRTUAL NETWORKCUSTOM CREATE (CREACIÓN PERSONALIZADADE RED DE RED VIRTUAL NETWORK>).

En la página Detalles de la red Virtual, especifique un nombre para la red virtual y seleccione la ubicación geográfica de la red.

En la página Servidores DNS y conectividad VPN, compruebe que los servidores DNS registrados anteriormente aparecen como servidores DNS.

Active la casilla Configurar una VPN de sitio a sitio en CONECTIVIDAD DE SITIO A SITIO.

Importante

No seleccione Usar ExpressRoute porque esto evitará los cambios de configuración necesarios para configurar una VPN de varios sitios.

En RED LOCAL, seleccione una de las dos redes locales configuradas.

En la página espacios de direcciones Virtual Network, especifique el intervalo de direcciones IP que se usará para la red virtual de Azure.

Punto de control: revisar la configuración de la red

En este momento, cuando vaya a redes, debería ver la red virtual configurada en REDES VIRTUALES, los sitios locales en REDES LOCALES y los servidores DNS registrados en SERVIDORES DNS.

Fase 2: Configurar una VPN de varios sitios

Siga estos pasos para establecer las puertas de enlace de VPN a los sitios locales:

- Establecer una puerta de enlace VPN a uno de los sitios mediante el portal de Azure.

- Exportar las opciones de configuración de la red virtual.

- Modificar el archivo de configuración de la VPN de varios sitios.

- Importar la configuración de red de Azure actualizada.

- Registrar la dirección IP de la puerta de enlace de Azure y las claves previamente compartidas.

- Configurar los dispositivos VPN locales.

Para obtener más información acerca de cómo configurar una VPN de varios sitios, consulte Configurar una VPN de varios sitios.

Establecer una puerta de enlace VPN para el primer sitio

Al crear la puerta de enlace virtual, ya especificó que está conectada al primer sitio local. Al entrar en el panel de red virtual, verá que no se ha creado la puerta de enlace.

Para establecer la puerta de enlace de VPN en Azure, consulte VPN Gateway.

Importante

Realice solo los pasos de la sección "Iniciar la puerta de enlace de la red virtual" y no continúe en las secciones posteriores.

Exportar las opciones de configuración de la red virtual

El portal de administración de Azure actualmente no permite configurar una VPN de varios sitios. Para esta configuración, deberá exportar las opciones de configuración de la red virtual a un archivo XML y, después, modificar el archivo. Siga las instrucciones que se indican en Exportar Virtual Network configuración a un archivo de configuración de red para exportar la configuración.

Modificar la configuración de red de la VPN de varios sitios

Abra el archivo exportado en cualquier editor de XML. Las conexiones de puerta de enlace a los sitios locales figuran en la sección "ConnectionsToLocalNetwork". Busque ese término en el archivo XML para encontrar la sección. Esta sección del archivo de configuración es similar al ejemplo siguiente (el nombre de sitio de ejemplo que creó para el sitio local es "Sitio A").

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site A">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

Para configurar el segundo sitio, agregue otra sección "LocalNetworkSiteRef" en la sección "ConnectionsToLocalNetwork". La sección del archivo de configuración actualizado es similar al ejemplo siguiente (el nombre de sitio de ejemplo para el segundo sitio local es "Sitio B").

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site A">

<Connection type="IPsec" />

<LocalNetworkSiteRef name="Site B">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

Guarde el archivo de configuración actualizado.

Importar las opciones de configuración de la red virtual

La segunda referencia de sitio que agregó al archivo de configuración desencadena Microsoft Azure para crear un nuevo túnel. Importe el archivo actualizado mediante las instrucciones de Creación de una red virtual (clásica) mediante el Azure Portal. Después de completar la importación, el panel de la red virtual le mostrará las conexiones de puerta de enlace a ambos sitios locales.

Registro de la dirección IP de la puerta de enlace de Azure y las claves previamente compartidas

Después de importar la nueva configuración de red, el panel de la red virtual mostrará la dirección IP de la puerta de enlace de Azure. Los dispositivos VPN de ambos sitios se conectan a esta dirección IP. Registre esta dirección IP como referencia.

También debe obtener las claves IPsec/IKE previamente compartidas para cada túnel que se creó. Estas claves y la dirección IP de la puerta de enlace de Azure se usan para configurar los dispositivos VPN locales.

Debe usar PowerShell para obtener las claves previamente compartidas. Si no está familiarizado con el uso de PowerShell para administrar Azure, consulte Azure PowerShell.

Use el cmdlet Get-AzureVNetGatewayKey para extraer las claves previamente compartidas. Ejecute este cmdlet una vez para cada túnel. En el ejemplo siguiente se muestran los comandos que debe ejecutar para extraer las claves de los túneles entre la red virtual "Sitio de Azure" y los sitios "Sitio A" y "Sitio B". En este ejemplo, las salidas se guardan en archivos independientes. También puede canalizar estas claves para otros cmdlets de PowerShell o usarlas en un script.

Get-AzureVNETGatewayKey -VNetName "Azure Site" -LocalNetworkSiteName "Site A" | Set-Content -Path C:\Keys\KeysForTunnelToSiteA.txt

Get-AzureVNETGatewayKey -VNetName "Azure Site" -LocalNetworkSiteName "Site B" | Set-Content -Path C:\Keys\KeysForTunnelToSiteB.txt

Configurar los dispositivos VPN locales

Microsoft Azure proporciona scripts de configuración de dispositivo VPN para los dispositivos VPN compatibles. Seleccione el vínculo Descargar script de dispositivo VPN en el panel de red virtual para el script adecuado para los dispositivos VPN.

El script que descarga tiene la configuración del primer sitio que configuró al configurar la red virtual y se puede usar tal cual para configurar el dispositivo VPN para ese sitio. Por ejemplo, si especificó el sitio A como red local al crear la red virtual, el script de dispositivo VPN se puede usar para el sitio A. Sin embargo, debe modificarlo para configurar el dispositivo VPN para el sitio B. En concreto, debe actualizar la clave previamente compartida para que coincida con la clave del segundo sitio.

Por ejemplo, si usa un dispositivo VPN de enrutamiento y acceso remoto (RRAS) para sus sitios, debe:

Abra el script de configuración en cualquier editor de texto.

Busque la

#Add S2S VPN interfacesección .Busque el comando Add-VpnS2SInterface en esta sección. Compruebe que el valor del parámetro SharedSecret coincide con la clave previamente compartida del sitio para el que va a configurar el dispositivo VPN.

Otros dispositivos pueden requerir más comprobaciones. Por ejemplo, los scripts de configuración de los dispositivos Cisco establecen reglas ACL usando intervalos de direcciones IP locales. Debe revisar y comprobar todas las referencias al sitio local en el script de configuración antes de utilizarlo.

Punto de control: Revisar el estado de la VPN

En este punto, sus dos sitios están conectados a la red virtual de Azure a través de las puertas de enlace VPN. Para validar el estado de la VPN de varios sitios, ejecute el comando siguiente en PowerShell.

Get-AzureVnetConnection -VNetName "Azure Site" | Format-Table LocalNetworkSiteName, ConnectivityState

Si ambos túneles están en funcionamiento, la salida de este comando es similar al ejemplo siguiente.

LocalNetworkSiteName ConnectivityState

-------------------- -----------------

Site A Connected

Site B Connected

También puede comprobar la conectividad en el panel de la red virtual, en el portal de administración de Azure. El valor STATUS de ambos sitios se muestra como Conectado.

Nota:

Una vez establecida la conexión correctamente, el cambio de estado puede tardar varios minutos en aparecer en el portal de administración de Azure.

Fase 3: Configurar las máquinas virtuales

Debe crear un mínimo de dos máquinas virtuales en Microsoft Azure para esta implementación: un controlador de dominio y un servidor de archivos para actuar como testigo de DAG.

Cree las máquinas virtuales para el controlador de dominio y para el servidor de archivos siguiendo las instrucciones de Creación de una máquina virtual que ejecuta Windows. Asegúrese de seleccionar la red virtual que creó para REGIÓN/GRUPO DE AFINIDAD/RED VIRTUAL cuando especifique la configuración de las máquinas virtuales.

Especificar las direcciones IP preferidas tanto para el controlador de dominio como para el servidor de archivos usando Azure PowerShell. Al especificar una dirección IP preferida para una máquina virtual, debe actualizarse, lo que requiere reiniciar la máquina virtual. El ejemplo siguiente establece las direcciones IP para Azure-DC y Azure-FSW en 10.0.0.10 y 10.0.0.11, respectivamente.

Get-AzureVM Azure-DC | Set-AzureStaticVNetIP -IPAddress 10.0.0.10 | Update-AzureVMGet-AzureVM Azure-FSW | Set-AzureStaticVNetIP -IPAddress 10.0.0.11 | Update-AzureVMNota:

Una máquina virtual con una dirección IP preferida intentará usar esa dirección. Sin embargo, si esa dirección se ha asignado a una máquina virtual diferente, no se iniciará la máquina virtual con la configuración de dirección IP preferida. Para evitar esta situación, asegúrese de que la dirección IP que utilice no está asignada a otra máquina virtual.

Aprovisione la máquina virtual del controlador de dominio en Azure según los estándares de la organización.

Prepare el servidor de archivos con los requisitos previos para un testigo del DAG de Exchange:

Agregue el rol servidor de archivos mediante el Asistente para agregar roles y características o el cmdlet Install-WindowsFeature .

Agregue el grupo de seguridad universal de Subsistemas de confianza de Exchange al grupo de administradores locales.

Punto de control: Revisar el estado de la máquina virtual

En este momento, las máquinas virtuales debe estar en funcionamiento y debe ser capaces de comunicarse con los servidores de ambos centros de datos locales:

Compruebe que el controlador de dominio en Azure se está replicando con los controladores de dominio locales.

Compruebe que puede comunicarse con el servidor de archivos en Azure por nombre y establecer una conexión SMB desde los servidores de Exchange.

Compruebe que puede comunicarse con los servidores de Exchange por nombre desde el servidor de archivos en Azure.

Fase 4: Configurar el testigo del DAG

Por último, deberá configurar el DAG para usar el nuevo servidor testigo. De forma predeterminada, Exchange utiliza C:\DAGFileShareWitnesses como ruta de acceso del testigo del recurso compartido de archivos en el servidor testigo. Si usa una ruta de acceso de archivo personalizada, también debe actualizar el directorio de testigos para el recurso compartido específico.

Conéctese a Shell de administración de Exchange

Ejecute el siguiente comando para configurar el servidor testigo para sus DAG.

Set-DatabaseAvailabilityGroup -Identity DAG1 -WitnessServer Azure-FSW

Consulte los artículos siguientes para obtener más información:

Configure las propiedades del grupo de disponibilidad de base de datos.

Set-DatabaseAvailabilityGroup.

Punto de control: Validar el testigo del recurso compartido de archivos del DAG

En este momento, el DAG está configurado para usar el servidor de archivos en Azure como testigo de DAG. Siga estos pasos para validar la configuración:

Valide la configuración del DAG ejecutando el siguiente comando.

Get-DatabaseAvailabilityGroup -Identity DAG1 -Status | Format-List Name, WitnessServer, WitnessDirectory, WitnessShareInUseCompruebe que el parámetro WitnessServer está establecido en el servidor de archivos de Azure, que el parámetro WitnessDirectory se establece en la ruta de acceso correcta y que el parámetro WitnessShareInUse muestra Primary.

Si el DAG tiene un número par de nodos, se configura el testigo del recurso compartido de archivos. Ejecute el siguiente comando para validar la configuración del testigo del recurso compartido de archivos en las propiedades del clúster. El valor del parámetro SharePath debe apuntar al servidor de archivos y mostrar la ruta de acceso correcta.

Get-ClusterResource -Cluster MBX1 | Get-ClusterParameter | Format-ListA continuación, ejecute el siguiente comando para comprobar el estado del recurso de clúster "Testigo del recurso compartido de archivos". El estado del recurso del clúster debe mostrarse en línea.

Get-ClusterResource -Cluster MBX1Por último, revise la carpeta en el Explorador de archivos y los recursos compartidos en el Administrador del servidor para comprobar que el recurso compartido se ha creado correctamente en el servidor de archivos.