Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Siguiendo este escenario guiado en el portal de Administración de dispositivos, puede habilitar la protección básica de aplicaciones Intune en dispositivos iOS/iPadOS y Android.

La protección de aplicaciones que habilite aplicará las siguientes acciones:

- Cifrar archivos de trabajo.

- Requerir un PIN para acceder a los archivos de trabajo.

- Requerir que el PIN se restablezca después de cinco intentos erróneos.

- Impedir que se realice una copia de seguridad de los archivos de trabajo en los servicios de copia de seguridad de iTunes, iCloud o Android.

- Requerir que los archivos de trabajo solo se guarden en OneDrive o SharePoint.

- Impedir que las aplicaciones protegidas carguen archivos de trabajo en dispositivos con jailbreak o rooteados.

- Bloquee el acceso a los archivos de trabajo si el dispositivo está sin conexión durante 720 minutos.

- Quite los archivos de trabajo si el dispositivo está sin conexión durante 90 días.

Información previa

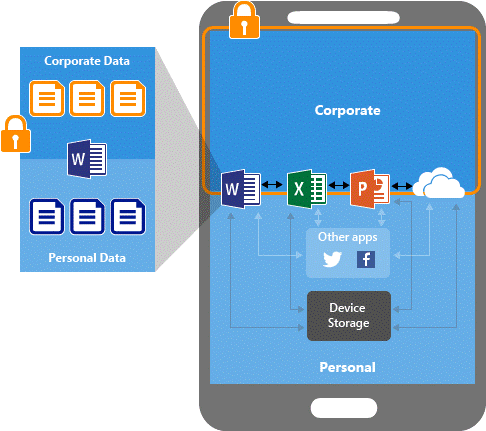

Las aplicaciones móviles de Office y Microsoft Edge para dispositivos móviles admiten la identidad dual. La identidad dual permite que las aplicaciones administren archivos de trabajo por separado de los archivos personales.

Intune directivas de protección de aplicaciones ayudan a proteger los archivos de trabajo en dispositivos inscritos en Intune. También puede usar directivas de protección de aplicaciones en dispositivos propiedad de los empleados que no están inscritos para la administración en Intune. En este caso, aunque su empresa no administre el dispositivo, debe asegurarse de que los archivos de trabajo y los recursos están protegidos.

Puede usar directivas de Protección de aplicaciones para evitar que los usuarios guarden archivos de trabajo en ubicaciones no protegidas. También puede restringir el movimiento de datos a otras aplicaciones que no estén protegidas por las directivas de protección de aplicaciones. La configuración de la directiva de protección de aplicaciones incluye:

- Directivas de reubicación de datos como Guardar copias de datos de la organización y Restringir cortar, copiar y pegar.

- Acceda a la configuración de directivas para requerir un PIN sencillo para el acceso y impedir que las aplicaciones administradas se ejecuten en dispositivos con jailbreak o rooteados.

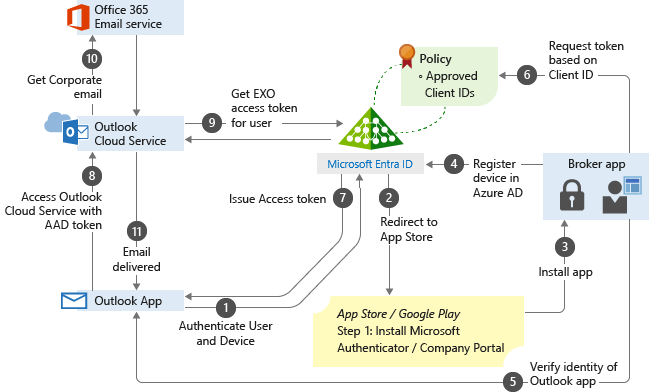

El acceso condicional basado en aplicaciones y la administración de aplicaciones cliente agregan una capa de seguridad asegurándose de que solo las aplicaciones cliente que admiten Intune directivas de protección de aplicaciones puedan acceder a Exchange Online y a otros servicios de Microsoft 365.

Puede bloquear las aplicaciones de correo integradas en iOS/iPadOS y Android cuando solo permita que la aplicación Microsoft Outlook acceda a Exchange Online. Además, puede bloquear las aplicaciones que no tienen directivas de protección de aplicaciones de Intune aplicadas para que no puedan acceder a SharePoint Online.

En este ejemplo, el administrador ha aplicado directivas de protección de aplicaciones a la aplicación Outlook, seguidas de una regla de acceso condicional que agrega la aplicación Outlook a una lista aprobada de aplicaciones que pueden usarse al obtener acceso al correo electrónico corporativo.

Requisitos previos

Necesitará los siguientes permisos de administrador Intune:

- Las aplicaciones administradas leen, crean, eliminan y asignan permisos

- Permisos de lectura, creación y asignación de conjuntos de directivas

- Permiso de lectura de la organización

Paso 1: introducción

Siguiendo el escenario guiado Intune App Protection, evitará que los datos se compartan o se filtre fuera de la organización.

Los usuarios de iOS/iPadOS y Android asignados deben escribir un PIN cada vez que abran una aplicación de Office. Después de cinco intentos de PIN erróneos, los usuarios deben restablecer su PIN. Si ya necesita un PIN de dispositivo, los usuarios no se verán afectados.

Lo que tendrá que continuar

Le preguntaremos sobre las aplicaciones que necesitan los usuarios y qué es necesario para acceder a ellas. Asegúrese de que tiene la siguiente información a mano:

- Lista de aplicaciones de Office aprobadas para uso corporativo.

- Cualquier requisito de PIN para iniciar aplicaciones aprobadas en dispositivos no administrados.

Paso 2: aspectos básicos

En este paso, debe escribir un prefijo y una descripción para la nueva directiva de Protección de aplicaciones. Al agregar el prefijo, se actualizarán los detalles relacionados con los recursos que crea el escenario guiado. Estos detalles facilitarán la búsqueda de las directivas más adelante si necesita cambiar las asignaciones y la configuración.

Sugerencia

Considere la posibilidad de tomar nota de los recursos que se crearán, para que pueda hacer referencia a ellos más adelante.

Paso 3: aplicaciones

Para ayudarle a empezar, en este escenario guiado se seleccionan previamente las siguientes aplicaciones móviles para proteger en dispositivos iOS/iPadOS y Android:

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

Este escenario guiado también configurará estas aplicaciones para abrir vínculos web en Microsoft Edge para garantizar que los sitios de trabajo se abran en un explorador protegido.

Modifique la lista de aplicaciones administradas por directivas que desea proteger. Agregue o quite aplicaciones de esta lista.

Cuando haya seleccionado las aplicaciones, haga clic en Siguiente.

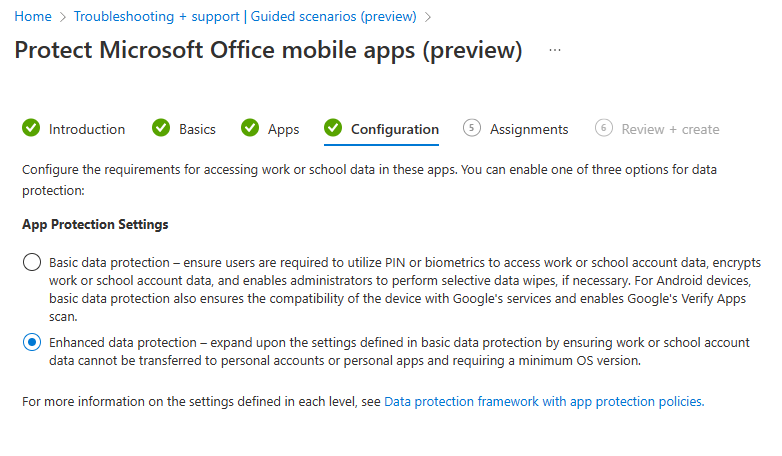

Paso 4: Configuración

En este paso, debe configurar los requisitos para acceder y compartir los archivos corporativos y los correos electrónicos en estas aplicaciones. De forma predeterminada, los usuarios pueden guardar datos en las cuentas de OneDrive y SharePoint de su organización.

La siguiente configuración se aplica cuando se usa la configuración de protección de datos mejorada que se muestra anteriormente.

| Configuración | Descripción | Valor |

|---|---|---|

| Tiempo de espera (minutos de inactividad) | Especifique un tiempo en minutos después del cual un código de acceso o un PIN numérico (configurado) invalidarán el uso de una biométrica. Este valor de tiempo de espera debe ser mayor que el valor especificado en "Volver a comprobar los requisitos de acceso tras (minutos de inactividad)". Valor predeterminado: 30 | 720 |

Paso 5: Asignaciones

En este paso, puede elegir los grupos de usuarios que desea incluir para asegurarse de que tienen acceso a los datos corporativos. Protección de aplicaciones se asigna a los usuarios y no a los dispositivos, por lo que los datos corporativos serán seguros independientemente del dispositivo usado y de su estado de inscripción.

Los usuarios sin directivas de protección de aplicaciones y la configuración de acceso condicional asignada podrán guardar datos de su perfil corporativo en aplicaciones personales y almacenamiento local no administrado en sus dispositivos móviles. También podrían conectarse a servicios de datos corporativos, como Microsoft Exchange, con aplicaciones personales.

Paso 6: Revisar y crear

El paso final le permite revisar un resumen de la configuración que ha configurado. Una vez que haya revisado las opciones, haga clic en Crear para completar el escenario guiado. Una vez completado el escenario guiado, se muestra una tabla de recursos. Puede editar estos recursos más adelante, pero una vez que salga de la vista de resumen, la tabla no se guardará.

Importante

Una vez completado el escenario guiado, se mostrará un resumen. Puede modificar los recursos enumerados en el resumen más adelante, pero la tabla que muestra estos recursos no se guardará.

Pasos siguientes

- Mejore la seguridad de los archivos de trabajo asignando a los usuarios una directiva de acceso condicional basada en aplicaciones para proteger los servicios en la nube frente al envío de archivos de trabajo a aplicaciones no protegidas. Para obtener más información, consulte Configuración de directivas de acceso condicional basadas en aplicaciones con Intune.