Microsoft Tunnel para la administración de aplicaciones móviles para iOS/iPadOS

Nota:

Esta funcionalidad está disponible como un complemento de Intune. Para obtener más información, consulte Uso de funcionalidades de complemento de Intune Suite.

Al agregar Microsoft Tunnel for Mobile Application Management (MAM) al inquilino, puede usar Microsoft Tunnel VPN Gateway con dispositivos iOS no inscritos para admitir MAM en los siguientes escenarios:

- Proporcione acceso seguro a los recursos locales mediante la autenticación moderna, el inicio de sesión único (SSO) y el acceso condicional.

- Permitir que los usuarios finales usen su dispositivo personal para acceder a los recursos locales de la empresa. La inscripción de MDM (mobile Administración de dispositivos) no es necesaria y los datos de la empresa permanecen protegidos.

- Permitir que las organizaciones adopten un programa bring-your-own-device (BYOD). Los dispositivos BYOD o personales reducen el costo total de propiedad, garantizan la privacidad del usuario y los datos corporativos permanecen protegidos en estos dispositivos.

Se aplica a:

- iOS/iPadOS

Tunnel para MAM iOS es una herramienta eficaz que permite a las organizaciones administrar y proteger de forma segura sus aplicaciones móviles. La conexión VPN para esta solución se proporciona a través del SDK de iOS de Microsoft Tunnel para MAM.

Además de usar MAM Tunnel con dispositivos no inscritos, también puede usarlo con dispositivos inscritos. Sin embargo, un dispositivo inscrito debe usar las configuraciones de túnel MDM o las configuraciones del túnel MAM, pero no ambas. Por ejemplo, los dispositivos inscritos no pueden tener una aplicación como Microsoft Edge que use configuraciones de túnel MAM mientras que otras aplicaciones usan configuraciones de túnel MDM.

Prueba de la demostración interactiva

La demostración interactiva de Microsoft Tunnel for Mobile Application Management para iOS/iPadOS muestra cómo Tunnel for MAM amplía la VPN Gateway de Microsoft Tunnel para admitir dispositivos iOS e iPadOS no inscritos con Intune.

Soporte técnico de la nube de administración pública

Microsoft Tunnel para MAM en iOS/iPadOS es compatible con los siguientes entornos de nube soberana:

- U.S. Government Community Cloud (GCC) High

- Departamento de Defensa de EE. UU. (DoD)

Microsoft Tunnel para MAM en iOS/iPadOS no admite Standard de procesamiento de información federal (FIPS).

Para obtener más información, consulte Microsoft Intune para la descripción del servicio GCC del gobierno de EE. UU.

SDK necesarios para iOS

Para usar el Microsoft Tunnel para MAM iOS, debe actualizar las aplicaciones de línea de negocio (LOB) para integrar los tres SDK siguientes. Busque instrucciones para integrar cada SDK más adelante en este artículo:

- SDK de aplicaciones Intune para iOS

- Biblioteca de autenticación de Microsoft (MSAL)

- Tunnel para el SDK de iOS de MAM

Tunnel for MAM iOS SDK Architecture

En el diagrama siguiente se describe el flujo de una aplicación administrada que se ha integrado correctamente con el SDK de Tunnel para MAM para iOS.

Acciones

- Tras el inicio inicial de la aplicación, se realiza una conexión a través del SDK de Tunnel for MAM.

- Se requiere un token de autenticación para autenticarse.

- Es posible que el dispositivo ya tenga un token de autenticación de Microsoft Entra obtenido de un inicio de sesión anterior mediante otra aplicación habilitada para MAM en el dispositivo (como Outlook, Microsoft Edge y aplicaciones móviles de Microsoft 365 Office).

- Se produce una conexión TCP (protocolo de enlace TLS) con el token al servidor de túnel.

- Si UDP está habilitado en la puerta de enlace de Microsoft Tunnel, se realiza una conexión de canal de datos mediante DTLS. Si UDP está deshabilitado, se usa TCP para establecer el canal de datos en la puerta de enlace de Tunnel. Consulte las notas de TCP y UDP en la arquitectura de Microsoft Tunnel.

- Cuando la aplicación móvil realiza una conexión a un recurso corporativo local:

- Se produce una solicitud de conexión de API de Microsoft Tunnel para MAM para ese recurso de empresa.

- Se realiza una solicitud web cifrada al recurso corporativo.

Nota:

El SDK de Tunnel para MAM para iOS proporciona VPN Tunnel. Se limita a la capa de red dentro de la aplicación. Las conexiones VPN no se muestran en la configuración de iOS.

Cada aplicación de línea de negocio (LOB) activa que se integra con Tunnel para MAM iOS-SDK y que se ejecuta en primer plano representa una conexión de cliente activa en el servidor de puerta de enlace de Tunnel. La herramienta de línea de comandos mst-cli se puede usar para supervisar las conexiones de cliente activas. Para obtener información sobre la herramienta de línea de comandos mst-cli, consulte Referencia de Puerta de enlace de Microsoft Tunnel.

Configuración de directivas de Intune para Microsoft Tunnel para MAM iOS

Microsoft Tunnel para MAM iOS usa las siguientes directivas y perfiles de Intune:

- Directiva de configuración de aplicaciones: configura los valores de Puerta de enlace de Microsoft Tunnel para aplicaciones perimetrales y LOB. Puede agregar los certificados de confianza necesarios para el acceso a recursos locales.

- directiva de Protección de aplicaciones: configura las opciones de protección de datos. También establece una manera de implementar una directiva de configuración de aplicaciones que configura los valores de Microsoft Tunnel para las aplicaciones de Edge y LOB.

- Perfil de certificado de confianza : para aplicaciones que se conectan a recursos locales y están protegidas por un certificado SSL/TLS emitido por una entidad de certificación (CA) local o privada.

Configuración de una directiva de configuración de aplicaciones para aplicaciones LOB

Cree una directiva de configuración de aplicaciones para las aplicaciones que usan Tunnel para MAM. Esta directiva configura una aplicación para usar un sitio de puerta de enlace de Microsoft Tunnel específico, un proxy y certificados de confianza para aplicaciones perimetrales y de línea de negocio (LOB). Estos recursos se usan al conectarse a recursos locales.

Inicie sesión en el centro de administración de Microsoft Intune y vaya aConfiguración de>aplicaciones>Crear>aplicaciones administradas.

En la pestaña Aspectos básicos , escriba un nombre para la directiva y una descripción (opcional).

En aplicaciones LOB, seleccione + Seleccionar aplicaciones personalizadas para abrir el panel Seleccionar aplicaciones para el destino . En el panel Seleccionar aplicaciones para destino :

- En Bundle (Paquete) o Package ID (Id. de paquete), especifique el id. de lote de aplicaciones de LOB.

- En Plataforma, seleccione iOS/iPadOS y, a continuación, seleccione Agregar.

- Seleccione la aplicación que acaba de agregar y seleccione.

Nota:

Las aplicaciones LOB requieren Intune SDK de aplicaciones para la integración de iOS y MSAL. MSAL requiere un registro de aplicación Microsoft Entra. Asegúrese de que el identificador de lote usado en la directiva de configuración de aplicaciones es el mismo id. de lote especificado en el registro de la aplicación Microsoft Entra y en el proyecto de aplicación Xcode. Xcode es el entorno de desarrollador integrado de Apple que se ejecuta en macOS y se usa para integrar el SDK de Tunnel for MAM para iOS con la aplicación.

Para obtener el identificador de agrupación de una aplicación agregada a Intune, puede usar el centro de administración de Intune.

Después de seleccionar una aplicación, seleccione Siguiente.

Para obtener más información sobre cómo agregar aplicaciones personalizadas a directivas, consulte Directivas de configuración de aplicaciones para Intune aplicaciones administradas de App SDK.

En la pestaña Configuración , expanda *Microsoft Tunnel para la configuración de administración de aplicaciones móviles y configure las siguientes opciones:

Nota:

Al configurar el proxy y la tunelización dividida:

- Un archivo de script de configuración automática de proxy (PAC) permite habilitar tanto la tunelización dividida como el proxy.

- No se admite habilitar tanto la tunelización dividida como el proxy cuando se usa la dirección de proxy o el número de puerto. Todo el tráfico pasará por el proxy si las rutas incluidas tienen configurado el servidor proxy. Si las rutas incluidas no tienen configurado el servidor proxy, todo el tráfico se excluirá del uso del túnel.

- Establezca Usar Microsoft Tunnel para MAM enSí.

- En Nombre de conexión, especifique un nombre orientado al usuario para esta conexión, como mam-tunnel-vpn.

- A continuación, seleccione Seleccionar un sitio y elija uno de los sitios de puerta de enlace de Microsoft Tunnel. Si no ha configurado un sitio de puerta de enlace de Tunnel, consulte Configuración de Microsoft Tunnel.

- Si la aplicación requiere un certificado de confianza, seleccione Certificado raíz y, a continuación, seleccione un perfil de certificado de confianza para usarlo. Para obtener más información, vea Configurar un perfil de certificado de confianza más adelante en este artículo.

En el caso de los inquilinos de Microsoft Entra federados, se requieren las siguientes configuraciones para asegurarse de que las aplicaciones pueden autenticarse y acceder a los recursos necesarios. Esta configuración omite la dirección URL del servicio de token seguro disponible públicamente:

En la pestaña Configuración , expanda Configuración general y, a continuación, configure el par Nombre y Valor como se indica a continuación para configurar el perfil perimetral para Tunnel:

-

Nombre =

com.microsoft.tunnel.custom_configuration -

Valor =

{"bypassedUrls":["Company'sSTSURL"]}

-

Nombre =

Nota:

El objeto bypassedUrl debe incluir el punto de conexión STS de federación.

Por ejemplo, Value podría aparecer como {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Después de configurar la configuración mam del túnel, seleccione Siguiente para abrir la pestaña Asignaciones .

En la pestaña Asignaciones, seleccione Agregar Grupos y, a continuación, seleccione uno o varios Microsoft Entra grupos de usuarios que recibirán esta directiva. Después de configurar grupos, seleccione Siguiente.

En la pestaña Revisar y crear , seleccione Crear para completar la creación de la directiva e implementar la directiva en los grupos asignados.

La nueva directiva aparece en la lista de directivas de configuración de aplicaciones.

Configuración de una directiva de configuración de aplicaciones para Microsoft Edge

Cree una directiva de configuración de aplicaciones para Microsoft Edge. Esta directiva configura Edge en el dispositivo para conectarse a Microsoft Tunnel.

Nota:

Si ya tiene una directiva de configuración de aplicaciones creada para la aplicación LOB, puede editarla para incluir Edge y la configuración de par clave-valor necesaria.

En el centro de administración de Microsoft Intune, vaya aConfiguración de>aplicaciones>Crear>aplicaciones administradas.

En la pestaña Aspectos básicos:

- Escriba un nombre para la directiva y una descripción (opcional).

- Haga clic en Seleccionar aplicaciones públicas, seleccione Microsoft Edge para iOS/iPadOS y, a continuación, haga clic en Seleccionar.

- Una vez que Microsoft Edge aparezca en Aplicaciones públicas, seleccione Siguiente.

En la pestaña Configuración , expanda Configuración general y, a continuación, configure el par Nombre y Valor como se indica a continuación para configurar el perfil perimetral para Tunnel:

Nombre Descripción com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valor:TrueCuando se establece en True, proporciona compatibilidad del modo de túnel estricto con Edge. Cuando los usuarios inician sesión en Edge con una cuenta de organización, si la VPN no está conectada, el modo de túnel estricto bloquea el tráfico de Internet.

Cuando la VPN se vuelve a conectar, la exploración por Internet está disponible de nuevo.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valor:TrueCuando se establece en True, proporciona compatibilidad con el conmutador de identidad en Edge.

Cuando los usuarios inician sesión con una cuenta profesional o educativa, Edge se conecta automáticamente a la VPN. Cuando los usuarios habilitan la exploración en privado, Edge cambia a una cuenta personal y desconecta la VPN.Solo inquilinos de Microsoft Entra federados com.microsoft.tunnel.custom_configuration

Valor:{"bypassedUrls":["Company'sSTSURL"]}Lo usan los inquilinos de Microsoft Entra federados. Para asegurarse de que Edge puede autenticarse y acceder a los recursos necesarios, esta configuración es necesaria. Omite la dirección URL del servicio de token seguro disponible públicamente.

ElbypassedUrlvalor debe incluir el punto de conexión STS de federación. Por ejemplo, el valor podría ser similar{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}a .En la imagen siguiente se muestra la

bypassedUrlconfiguración de una directiva de configuración de aplicaciones para Microsoft Edge:

Nota:

Asegúrese de que no haya espacios finales al final de la configuración General.

Puede usar esta misma directiva para configurar otras configuraciones de Microsoft Edge en la categoría configuración de Microsoft Edge . Una vez que estén listas las configuraciones adicionales para Microsoft Edge, seleccione Siguiente.

En la pestaña Asignaciones, seleccione Agregar Grupos y, a continuación, seleccione uno o varios grupos de Microsoft Entra que recibirán esta directiva. Después de configurar grupos, seleccione Siguiente.

En la pestaña Revisar y crear, seleccione Crear para completar la creación de la directiva e implementar la directiva en los grupos asignados.

Configuración de una directiva de protección de aplicaciones

Se requiere una directiva de Protección de aplicaciones para configurar Microsoft Tunnel para las aplicaciones que usan el Microsoft Tunnel para MAM iOS.

Esta directiva proporciona la protección de datos necesaria y establece un medio para entregar la directiva de configuración de aplicaciones a las aplicaciones. Para crear una directiva de protección de aplicaciones, siga estos pasos:

Inicie sesión en el centro de administración de Microsoft Intune, vaya aProtección de>aplicaciones>+ Crear directiva> y seleccione iOS/iPadOS.

En la pestaña Aspectos básicos , escriba un nombre para la directiva y una descripción (opcional) y, a continuación, seleccione Siguiente.

En la pestaña Aplicaciones , en aplicaciones LOB, seleccione + Seleccionar aplicaciones personalizadas para abrir el panel Seleccionar aplicaciones para el destino . A continuación, en el panel Seleccionar aplicaciones para destino :

- En Id. de lote, especifique el id. de lote de aplicaciones de LOB y, a continuación, seleccione Agregar.

- Seleccione la aplicación que acaba de agregar y seleccione.

Nota:

Las aplicaciones LOB requieren Intune SDK de aplicaciones para la integración de iOS y MSAL. MSAL requiere un registro de aplicación Microsoft Entra. Asegúrese de que el identificador de lote usado en la directiva de configuración de aplicaciones es el mismo id. de lote especificado en el registro de la aplicación Microsoft Entra y en el proyecto de aplicación Xcode.

Para obtener el identificador de agrupación de una aplicación agregada a Intune, puede usar el centro de administración de Intune.

En las pestañas Protección de datos, Requisitos de acceso e Inicio condicional , configure las opciones de directiva de protección de aplicaciones restantes en función de los requisitos de implementación y protección de datos.

En la pestaña Asignaciones, seleccione Agregar Grupos y, a continuación, seleccione uno o varios Microsoft Entra grupos de usuarios que recibirán esta directiva. Después de configurar grupos, seleccione Siguiente.

La nueva directiva aparece en la lista de directivas de Protección de aplicaciones.

Configuración de un perfil de certificado de confianza

Las aplicaciones que usan mam tunnel para conectarse a un recurso local protegido por un certificado SSL/TLS emitido por una entidad de certificación (CA) local o privada requieren un perfil de certificado de confianza. Si las aplicaciones no requieren este tipo de conexión, puede omitir esta sección. El perfil de certificado de confianza no se agrega a la directiva de configuración de la aplicación.

Se requiere un perfil de certificado de confianza para establecer una cadena de confianza con la infraestructura local. El perfil permite al dispositivo confiar en el certificado que usa el servidor de aplicaciones o web local, lo que garantiza una comunicación segura entre la aplicación y el servidor.

Tunnel for MAM usa la carga del certificado de clave pública contenida en el perfil de certificado de confianza Intune, pero no requiere que el perfil se asigne a ningún grupo de usuarios o dispositivos Microsoft Entra. Como resultado, se puede usar un perfil de certificado de confianza para cualquier plataforma. Por lo tanto, un dispositivo iOS puede usar un perfil de certificado de confianza para Android, iOS o Windows para cumplir este requisito.

Importante

Tunnel para el SDK de iOS de MAM requiere que los certificados de confianza usen el formato de certificado binario X.509 o PEM codificado de DER .

Durante la configuración del perfil de configuración de la aplicación para una aplicación que usará Tunnel para MAM, seleccione el perfil de certificado que se usa. Para obtener información sobre cómo configurar estos perfiles, consulte Perfiles de certificado raíz de confianza para Microsoft Intune.

Configurar aplicaciones de línea de negocio en el Centro de administración Microsoft Entra

Las aplicaciones de línea de negocio que usan Microsoft Tunnel para MAM iOS requieren:

- Una aplicación en la nube de la entidad de servicio de puerta de enlace de Microsoft Tunnel

- Microsoft Entra registro de aplicaciones

Entidad de servicio de puerta de enlace de Microsoft Tunnel

Si aún no se ha creado para el acceso condicional MDM de Microsoft Tunnel, aprovisione la aplicación en la nube de la entidad de servicio de puerta de enlace de Microsoft Tunnel. Para obtener instrucciones, consulte Uso de la puerta de enlace de VPN de Microsoft Tunnel con directivas de acceso condicional.

Microsoft Entra registro de aplicaciones

Al integrar el SDK de Tunnel for MAM para iOS en una aplicación de línea de negocio, la siguiente configuración de registro de aplicaciones debe coincidir con el proyecto de aplicación de Xcode:

- Id. de aplicación

- Identificación del inquilino

En función de sus necesidades, elija una de las siguientes opciones:

Creación de un registro de aplicación

Si tiene una aplicación de iOS que no se ha integrado previamente con el SDK de Intune App para iOS o la Biblioteca de autenticación de Microsoft (MSAL), debe crear un nuevo registro de aplicación. Los pasos para crear un registro de aplicación incluyen:- Registro de la aplicación

- Configuración de autenticación

- Adición de permisos de API

- Configuración del token

- Comprobación mediante integration asistente

Actualización de un registro de aplicación existente

Si tiene una aplicación de iOS que se integró anteriormente con el SDK de aplicación de Intune para iOS, debe revisar y actualizar el registro de la aplicación existente.

Creación de un registro de aplicación

Los Microsoft Entra documentos en línea proporcionan instrucciones e instrucciones detalladas sobre cómo crear un registro de aplicaciones.

Las instrucciones siguientes son específicas de los requisitos para la integración del SDK de Tunnel for MAM para iOS.

En el Centro de administración Microsoft Entra del inquilino, expanda Aplicaciones y, a continuación, seleccione Registros de aplicaciones>+ Nuevo registro.

En la página Registrar una aplicación :

- Especificar un **Nombre para el registro de la aplicación

- Seleccione Solo cuenta en este directorio organizativo (solo YOUR_TENANT_NAME : inquilino único).

- No es necesario proporcionar un URI de redireccionamiento en este momento. Uno se crea automáticamente durante un paso posterior.

Seleccione el botón Registrar para completar el registro y abre una página de información general para el registro de la aplicación.

En el panel Información general, anote los valores del identificador de aplicación (cliente) y el identificador de directorio (inquilino). Estos valores son necesarios para el proyecto Xcode de registros de aplicaciones. Después de grabar los dos valores, seleccione en Administrar y seleccione Autenticación.

En el panel Autenticación del registro de la aplicación, seleccione + Agregar una plataforma y, a continuación, seleccione el icono para iOS/macOS. Se abre el panel Configurar la aplicación de iOS o macOS .

En el panel Configurar la aplicación de iOS o macOS , escriba el identificador de lote de la aplicación Xcode que se integrará con el SDK de Tunnel for MAM para iOS y, a continuación, seleccione Configurar. Se abre el panel de configuración de iOS/macOS.

El identificador de agrupación de esta vista debe coincidir exactamente con el id. de lote de Xcode. Este detalle se puede encontrar en las siguientes ubicaciones del proyecto Xcode:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Identidad general > del proyecto>: id. de lote

Se generan automáticamente un URI de redireccionamiento y una configuración de MSAL . Seleccione Listo en la parte inferior de la ventana de diálogo para finalizar. No se requiere ninguna otra configuración para la autenticación.

A continuación, al ver el registro de la aplicación, seleccione Permisos de API y, a continuación, + Agregar un permiso. Agregue los permisos de API para Microsoft Mobile Application Management y Microsoft Tunnel Gateway:

- En la página Solicitar permisos de API , seleccione la pestaña API que usa mi organización.

- Busque Administración de aplicaciones móviles de Microsoft, seleccione el resultado y, a continuación, active la casilla .

- Seleccione Agregar permisos.

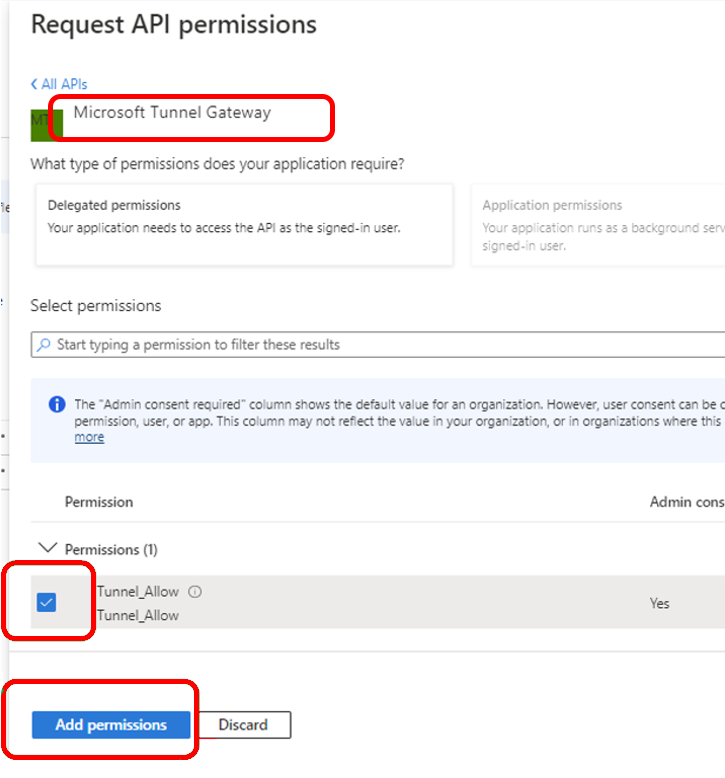

A continuación, repita el proceso para el segundo permiso:

- Seleccione + Agregar un permiso y vaya a la pestaña API que usa mi organización .

- Busque Puerta de enlace de Microsoft Tunnel, seleccione el resultado y, a continuación, active la casilla Permitir túnel.

- Seleccione Agregar permisos.

Para completar la configuración, vuelva al panel Permisos de API y seleccione Conceder consentimiento de administrador para YOUR_TENANT y, a continuación, seleccione Sí.

A continuación, al ver el registro de la aplicación, seleccione Configuración del token y, a continuación, + Agregar notificación opcional. En la página Agregar notificación opcional , en Tipo de token , seleccione Acceso y, a continuación, en Notificación, active la casilla de acceso. Tunnel for MAM requiere este token de autenticación para autenticar a los usuarios para Microsoft Entra ID. Seleccione Agregar para completar la configuración del token.

Para comprobar que toda la configuración se aplicó correctamente, seleccione Integration asistente:

- En ¿Qué tipos de aplicación está compilando? seleccione Aplicación móvil (Android, iOS, Xamarin, UWP).

- Establezca ¿Esta aplicación llama a LAS API? en No y, a continuación, seleccione Evaluar el registro de la aplicación.

Los resultados deben mostrar un estado completo para las configuraciones recomendadas y las configuraciones desalentadas.

Actualización de un registro de aplicación existente

Cuando ya tenga un registro de aplicación, puede optar por actualizarlo en lugar de crear uno nuevo. Revise la siguiente configuración y realice cambios cuando sea necesario.

- Identificador de aplicación e identificador de inquilino

- Configuración de autenticación

- Permisos de API

- Configuración del token

- Asistente de integración

En el Centro de administración Microsoft Entra , expanda Aplicaciones y, a continuación, seleccione Registros de aplicaciones. A continuación, seleccione el registro de la aplicación que desea revisar y actualizar para abrir su panel Información general . Registre los valores del identificador de aplicación (cliente) y el identificador de directorio (inquilino).

Estos valores deben coincidir exactamente con los siguientes valores en el proyecto de aplicación de Xcode:

- info.plist > IntuneMAMSettings

- Identificador de aplicación (cliente) = ADALClientId

- Id. de directorio (inquilino) = ADALAuthority

- info.plist > IntuneMAMSettings

Seleccione Autenticación y revise el tipo de plataforma de la aplicación. Debe ser iOS/macOS y tener un identificador de agrupación y un URI de redirección. El URI de redireccionamiento debe formarse como

msauth.Your_Bundle_ID://auth.A continuación, seleccione Ver para ver los detalles del identificador de lote y el URI de redirección. Asegúrese de que existe una configuración de MSAL . Si no es así, consulte Creación de una aplicación Microsoft Entra y una entidad de servicio que puedan acceder a los recursos para obtener instrucciones.

Como en el paso anterior, compare los valores Id. de lote y URI de redirección con estos valores del proyecto de aplicación Xcode:

- Identidad general > del proyecto>: id. de lote

- info.plist > IntuneMAMSettings: ADALRedirectUri

Asegúrese también de que el identificador de lote de Xcode del proyecto de aplicación coincide con el identificador de lote de registro de la aplicación:

Compruebe y actualice los permisos de API. Asegúrese de que ya tiene establecidos los permisos Microsoft Graph y Administración de aplicaciones móviles de Microsoft .

A continuación, agregue permisos para la entidad de servicio de puerta de enlace de Microsoft Tunnel :

Seleccione + Agregar un permiso.

Seleccione la pestaña API que usa mi organización .

Busque Puerta de enlace de Microsoft Tunnel y selecciónela para Solicitar permisos de API.

Si La puerta de enlace de Microsoft Tunnel no aparece en la lista, no se ha aprovisionado. Para aprovisionarla, consulte Uso de la puerta de enlace de VPN de Microsoft Tunnel con directivas de acceso condicional.

Seleccione el permiso Tunnel_Allow y seleccione Agregar permiso para continuar.

A continuación, conceda el consentimiento del administrador para los nuevos permisos:

- Seleccione Conceder consentimiento del administrador para YOUR_TENANT_NAME.

- En el cuadro de diálogo Conceder confirmación de consentimiento del administrador , seleccione Sí.

Después de actualizarse, debería ver los tres permisos de API siguientes con el estado Concedido para YOUR_TENANT_NAME:

- Microsoft Graph

- Administración móvil de Microsoft

- Puerta de enlace de Microsoft Tunnel

Seleccione Configuración del token para confirmar la configuración. En Notificación, debería ver un valor de acct con un tipo de token de Access.

Si acct no está presente, seleccione +Agregar notificación opcional para agregar una notificación:

- En Tipo de token, seleccione Acceso.

- Active la casilla de acceso.

- Seleccione Agregar para completar la configuración.

Seleccione Integration asistente (Integración asistente) para validar el registro de la aplicación:

- En ¿Qué tipos de aplicación está compilando? seleccione Aplicación móvil (Android, iOS, Xamarin, UWP)

- Establezca ¿Esta aplicación llama a LAS API? en No y, a continuación, seleccione Evaluar el registro de la aplicación.

Los resultados deben mostrar un estado completo para las configuraciones recomendadas y las configuraciones desalentadas.

Integración de aplicaciones de la línea de negocio de Xcode

Xcode es el entorno de desarrollador integrado de Apple que se ejecuta en macOS y se usa para integrar el SDK de Tunnel for MAM para iOS con la aplicación.

A continuación se indican los requisitos para usar Xcode para integrar correctamente una aplicación de iOS para usar Microsoft Tunnel para MAM iOS:

- macOS: para ejecutar Xcode

- Xcode 14.0 o posterior

- MAM-SDK: versión mínima: 16.1.1

- MSAL-SDK: versión mínima: 1.2.3

- Tunnel para el SDK de iOS de MAM, disponible en GitHub

Para obtener instrucciones sobre la integración del SDK, consulte la guía para desarrolladores del SDK de Tunnel for MAM iOS.

Problemas conocidos

Los siguientes son problemas conocidos o limitaciones de Tunnel for MAM en iOS. Para conocer los problemas conocidos con el SDK de iOS de Microsoft Tunnel para MAM, vaya a la guía para desarrolladores del SDK de Tunnel for MAM iOS.

Mam Tunnel no se admite cuando se usa el túnel MDM

Puede elegir usar MAM Tunnel con dispositivos inscritos en lugar de usar configuraciones de túnel MDM. Sin embargo, no se admite la implementación de directivas de configuración de aplicaciones de túnel MAM y MDM que contengan la configuración de Microsoft Tunnel en el mismo dispositivo y provoca errores de red del cliente.

Por ejemplo, los dispositivos inscritos no pueden tener una aplicación como Microsoft Edge que use la configuración de directiva de configuración de la aplicación de túnel MAM mientras que otras aplicaciones usan configuraciones de túnel MDM.

Solución alternativa: para usar MAM Tunnel con dispositivos inscritos, asegúrese de que la aplicación De Defender para punto de conexión para iOS no tiene una directiva de configuración de aplicaciones con la configuración de Microsoft Tunnel configurada.

Integración de Firebase con Tunnel para MAM iOS

Al usar Microsoft Tunnel para iOS con una aplicación que integra Firebase, si la aplicación no establece una conexión a Tunnel antes de inicializar Firebase, pueden producirse problemas de inicialización y comportamiento inesperado.

Solución alternativa: para evitar este problema, asegúrese de que la lógica de la aplicación priorice el establecimiento de una conexión correcta a Tunnel antes de inicializar Firebase.

Para más información sobre Firebase, consulte https://firebase.google.com/.

La aplicación personalizada recién creada no se muestra en la experiencia de usuario

Al crear una directiva de configuración de aplicaciones personalizada, es posible que la aplicación recién agregada no aparezca en la lista de aplicaciones de destino o en la lista de aplicaciones personalizadas disponibles.

Solución alternativa: Este problema se puede resolver actualizando el centro de administración de Intune y accediendo de nuevo a la directiva:

- En el centro de administración de Intune, vaya aCreaciónde la configuración de>aplicaciones>.

- Seleccione aplicaciones personalizadas, agregue un paquete o un identificador de paquete para iOS, complete el flujo y cree la directiva de configuración de la aplicación.

- Edite la configuración básica. El identificador de agrupación recién agregado debe aparecer en la lista de aplicaciones personalizadas de destino.

La aplicación Microsoft Azure Authenticator no funciona con Tunnel para el acceso condicional de MAM para iOS

Solución alternativa: si tiene una directiva de acceso condicional para La puerta de enlace de Microsoft Tunnel que requiere la autenticación multifactor como un control de concesión de acceso, debe implementar el método "onTokenRequiredWithCallback" en la clase de delegado de Microsoft Tunnel dentro de las aplicaciones de línea de negocio.

Inquilinos de Microsoft Entra federados

Cree una configuración general en Configuración de la aplicación para excluir el STS de los clientes (dirección URL del servidor federado) para solucionar el problema de inicio de sesión de MAM-Tunnel conexión:

Experiencia en el explorador Edge cuando los usuarios inician sesión con una cuenta profesional. También se experimentó cuando los usuarios inician sesión en la aplicación LOB por primera vez.

Solución alternativa: Cree una "configuración general":

clave: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Nota:

El objeto bypassedUrl debe incluir el punto de conexión STS de federación.

Limitaciones al usar Edge en iOS/iPadOS

Tunnel for MAM no admite:

- Sitios locales mediante Kerberos.

- Autenticación basada en certificados para sitios web con Edge

Solución alternativa: Ninguno.

Sugerencia

Tunnel para MAM en iOS admite el inicio de sesión de servidor web de autenticación integrada NTLM con Microsoft Edge, pero no para aplicaciones de línea de negocio (LOB). Para obtener más información, consulte Administración de sitios de inicio de sesión único NTLM en Administración de Microsoft Edge en iOS y Android con Intune.