Recopile registros de auditoría mediante un conector personalizado (obsoleto)

Importante

El uso de la solución dedicada Centro de excelencia - Registro de auditoría y el conector personalizado de administración de Office 365 para recopilar eventos de registro de auditoría están en desuso. La solución y el conector personalizado se eliminarán del kit de inicio de CoE en agosto de 2023. Tenemos un nuevo flujo que recopila eventos de registro de auditoría, que forma parte de la solución Centro de excelencia - Componentes principales. Este nuevo flujo utiliza un conector HTTP. Más información: Recopile registros de auditoría mediante una acción HTTP

El flujo de sincronización del registro de auditoría se conecta al registro de auditoría de Microsoft 365 para recopilar datos de telemetría (usuarios únicos, lanzamientos) para aplicaciones. El flujo utiliza un conector personalizado para conectarse al Registro de auditoría. En las siguientes instrucciones, configura el conector personalizado y el flujo.

El Kit de inicio del Centro de Excelencia (CoE) funciona sin este flujo, pero la información de uso (lanzamientos de aplicaciones, usuarios únicos) en el panel de control queda en blanco. Power BI

Requisitos previos

Complete los artículos Antes de configurar el Kit de inicio del CoE y Configurar los componentes del inventario antes de continuar con la configuración de este artículo.

Inicie sesión con la identidad correcta.

(Opcional) Configure la solución de Registro de auditoría solo si eligió flujos de nube como mecanismo para el inventario y la telemetría.

Vea un tutorial sobre cómo configurar el conector del registro de auditoría.

Antes de usar el conector de registro de auditoría

La búsqueda del registro de auditoría de Microsoft 365 debe estar activada para que funcione el conector de registro de auditoría. Para obtener más información, consulte Activar o desactivar la auditoría.

La identidad del usuario que ejecuta el flujo debe tener permiso para los registros de auditoría. Los permisos mínimos se describen en Antes de buscar en el registro de auditoría.

Su inquilino debe tener una suscripción que admita el registro de auditoría unificado. Para obtener más información, consulte la Microsoft 365 guía de seguridad y cumplimiento.

Microsoft Entra Es posible que se requieran permisos para configurar el registro de la aplicación. Microsoft Entra Dependiendo de su configuración de Entra, podría ser un rol de Desarrollador de Aplicaciones o superior. Revise los roles menos privilegiados de tarea en ID para obtener más orientación. Microsoft Entra

Las API de administración de Office 365 utilizan Microsoft Entra ID para proporcionar servicios de autenticación que otorgan derechos a la aplicación para acceder a ellos.

Crear un registro de la aplicación Microsoft Entra para la API de administración de Office 365

Con estos pasos, configurará un registro de aplicación de Microsoft Entra que se utiliza en un conector personalizado y un flujo de Power Automate para conectarse al registro de auditoría. Más información: Introducción a las API de administración de Office 365

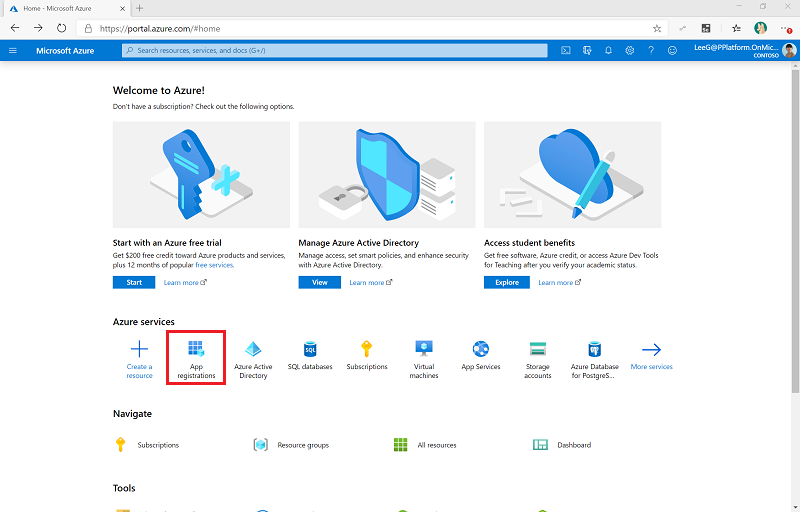

Inicie sesión en el portal Azure.

Vaya a Microsoft Entra ID>Registros de aplicaciones.

Seleccione + Nuevo registro.

Introduzca un nombre (por ejemplo, Administración de Microsoft 365), no cambie ninguna otra configuración y, a continuación, seleccione Registrarse.

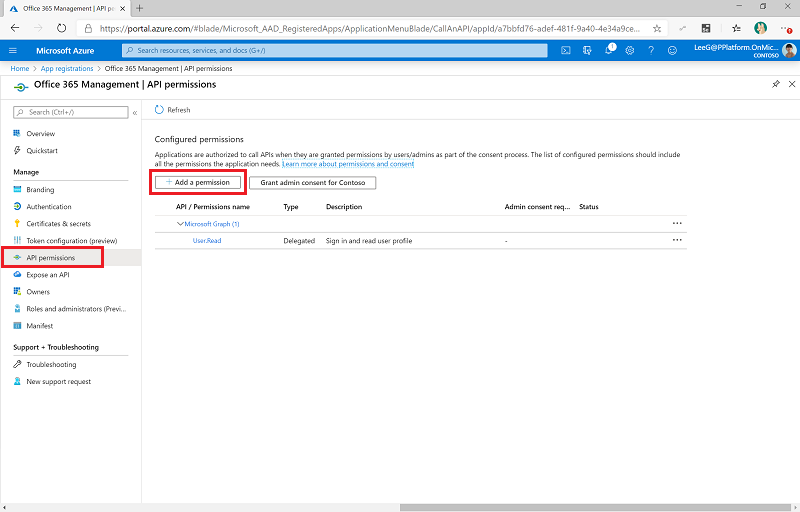

Seleccione Permisos de API>+Agregar un permiso.

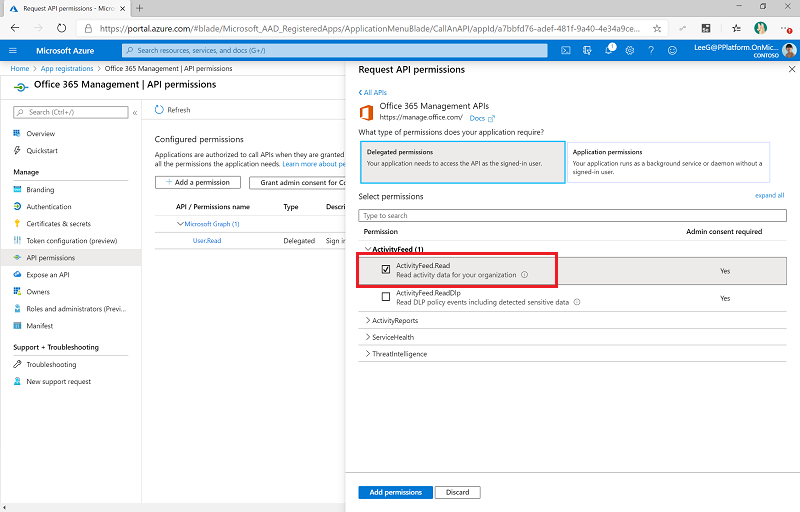

Seleccione API de administración de Office 365 y configure los permisos de la siguiente manera:

Seleccione Conceder consentimiento del administrador para (su organización). Requisitos previos: Otorgue el consentimiento de administrador para todo el inquilino a una aplicación.

Los permisos de API ahora reflejan los permisos ActivityFeed.Read delegados con un estado de Concedido para (su organización).

Seleccione Certificados y secretos.

Seleccione + Nuevo secreto de cliente.

Agregue una descripción y vencimiento (de acuerdo con las directivas de su organización) y luego seleccione Agregar.

Copie y pegue el Secreto en un documento de texto en el cuaderno por el momento.

Seleccione Información general y copie y pegue los valores de id. de aplicación (cliente) y directorio (inquilino) en el mismo documento de texto; asegúrese de anotar qué GUID es para qué valor. Necesitará estos valores en el siguiente paso cuando configure el conector personalizado.

Deje abierto Azure Portal, ya que deberá realizar algunas actualizaciones de configuración después de definir el conector personalizado.

Configurar el conector personalizado

Ahora puede configurar y configurar un conector personalizado que utiliza las Office 365 API de administración.

Vaya a Power Apps>Dataverse>Conectores personalizados. El conector personalizado de la API de administración se incluye aquí. Office 365 El conector se importa con la solución de componentes principales.

Seleccione Editar.

Si su inquilino es un inquilino comercial, deje la página General tal cual.

Importante

- Si su inquilino es un inquilino de GCC, cambie el host a

manage-gcc.office.com. - Si su inquilino es un GCC High inquilino, cambie el host a

manage.office365.us. - Si su inquilino es un inquilino del Departamento de Defensa, cambie el host a

manage.protection.apps.mil.

Para obtener más información, consulte Operaciones de la API de actividad.

- Si su inquilino es un inquilino de GCC, cambie el host a

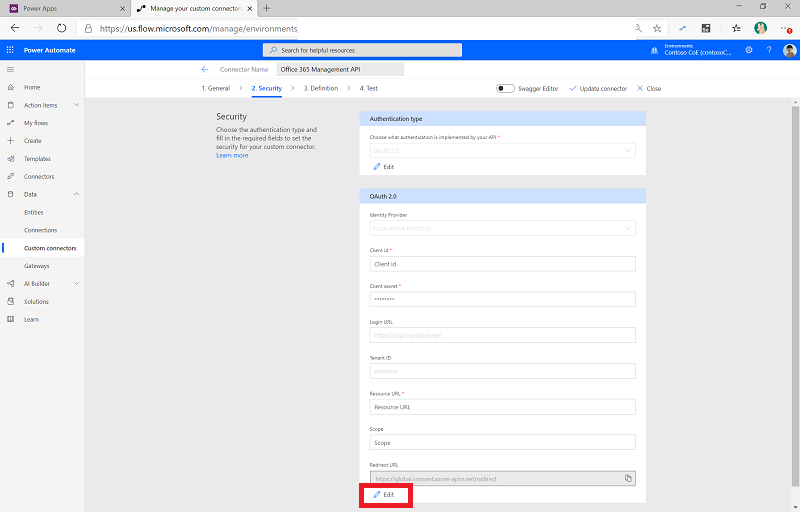

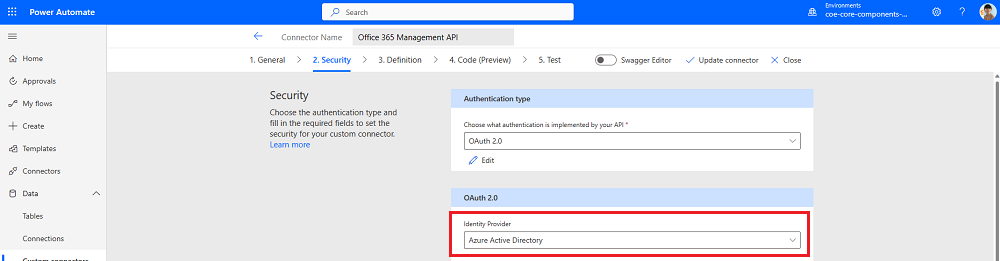

Seleccione Seguridad.

Seleccionar Editar en la parte inferior del área OAuth 2.0 para editar los parámetros de autenticación.

Cambie el proveedor de identidades a Microsoft Entra ID.

Pegue el id. de aplicación (cliente) que copió del registro de la aplicación en Id. de cliente.

Pegue el secreto de cliente que copió del registro de la aplicación en Secreto de cliente.

No cambie el id. de inquilino.

Deje la URL de inicio de sesióncomo está para inquilinos comerciales y de GCC, pero para un inquilino GCC High o del DoD cambie la URL a

https://login.microsoftonline.us/.Establezca la URL del recurso:

Tipo de inquilino Dirección URL Comercial https://manage.office.comGCC https://manage-gcc.office.comGCC High https://manage.office365.usDoD https://manage.protection.apps.milSeleccione Actualizar conector.

Copie la URL de redirección en un documento de texto, como el Bloc de notas.

Nota

Si tiene una política de datos prevención de pérdidas (DLP) configurada para su Kit de inicio de CoE ambiente, agregue este conector al grupo de solo datos comerciales de esta política. ...

Actualizar el registro de aplicación de Microsoft Entra con la URL de redireccionamiento

Vaya al portal Azure y a sus registros de aplicaciones. ...

En Información general, seleccione Agregar un URI de redireccionamiento.

Seleccione + Agregar plataforma>Web.

Ingrese la URL que copió de la sección URL de redireccionamiento del conector personalizado.

Seleccione Configurar.

Iniciar una suscripción y auditar el contenido del registro

Vuelva al conector personalizado para configurar una conexión al conector personalizado e iniciar una suscripción al contenido del registro de auditoría, como se describe en los siguientes pasos.

Importante

Para que los pasos subsiguientes funcionen, debe completar estos pasos. Si no crea una nueva conexión y prueba el conector aquí, la configuración del flujo y flujo secundario en pasos posteriores fallará.

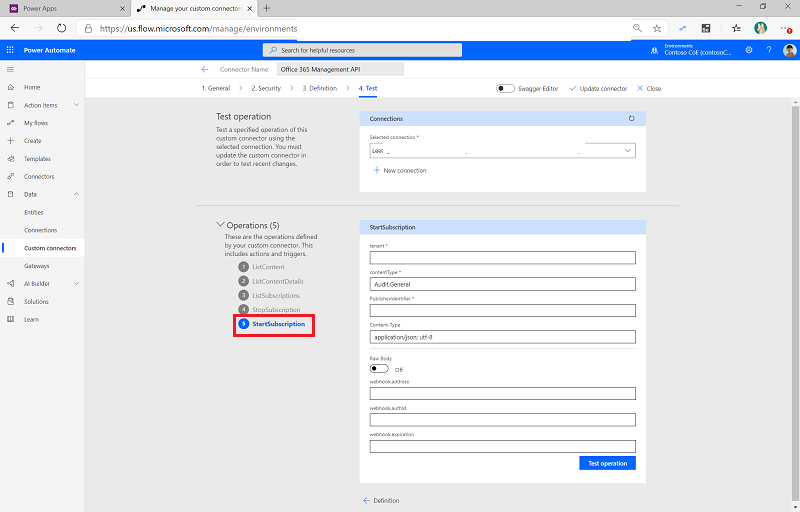

En la página Conector personalizado, seleccione Prueba.

Seleccione + Nueva conexión y luego inicie sesión con su cuenta.

En Operaciones, seleccione StartSubscription.

Pegue el ID del directorio (inquilino), copiado anteriormente de la página de información general Registro de aplicaciones en Microsoft Entra ID, en el campo Inquilino.

Pegue el ID de directorio (inquilino) en PublisherIdentifier.

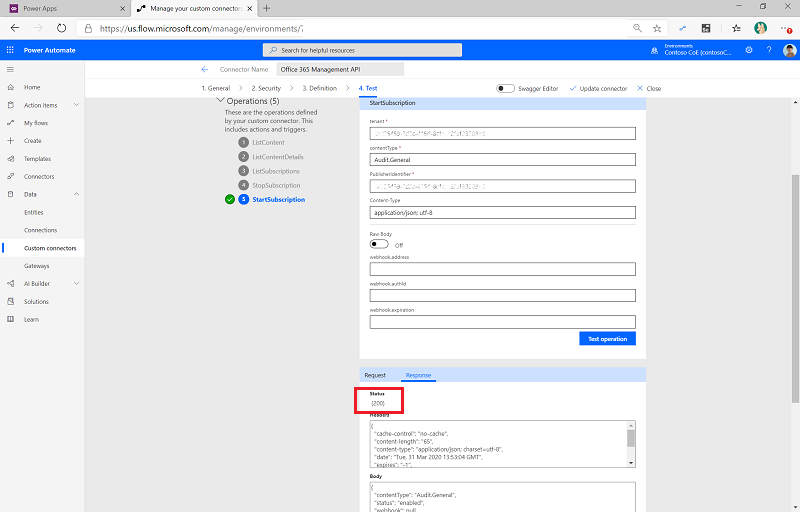

Seleccione Probar operación.

Se debería devolver un estado (200), lo que significa que la consulta fue correcta.

Importante

Si previamente ha habilitado la suscripción, verá un (400) The subscription is already enabled mensaje. Esto significa que la suscripción ya está habilitada correctamente. Ignore este error y continúe con la configuración.

Si no ve el mensaje anterior o una respuesta (200), es posible que la solicitud haya fallado. Podría haber un error con su configuración que impide que el flujo funcione. Los problemas comunes por verificar son:

- El proveedor de identidad en la pestaña Seguridad debe configurarse como Microsoft Entra ID.

- Los registros de auditoría deben estar habilitados y usted debe tener permiso para verlos. Verifique su acceso buscando en el Microsoft Administrador de Cumplimiento.

- Si no tiene permisos, consulte Antes de buscar en el registro de auditoría.

- Si habilitó los registros de auditoría recientemente, intente buscar nuevamente en unos minutos para darle tiempo al registro de auditoría a activarse.

- El ID del inquilino del registro de su aplicación debe ser correcto. Microsoft Entra

- La URL de su recurso no debe tener espacios ni caracteres agregados al final.

- Revise los pasos en el registro de su aplicación para verificar que sean correctos. Microsoft Entra

- La configuración de seguridad del conector personalizado, como se describe en paso 6 de la configuración del conector personalizado, debe actualizarse correctamente.

Si sigues viendo fallas, es posible que tu conexión esté en mal estado. Para obtener más información, consulte Instrucciones paso a paso para reparar la conexión del registro de auditoría.

Configurar el flujo de Power Automate

Un flujo de Power Automate usa el conector personalizado, consulta el registro de auditoría diariamente y escribe los eventos de inicio de Power Apps en una tabla de Microsoft Dataverse. Esta tabla se utiliza luego en el panel de control de Power BI para informar sobre sesiones y usuarios únicos de una aplicación.

Descargue la solución en Configurar componentes principales.

Vaya a make.powerapps.com.

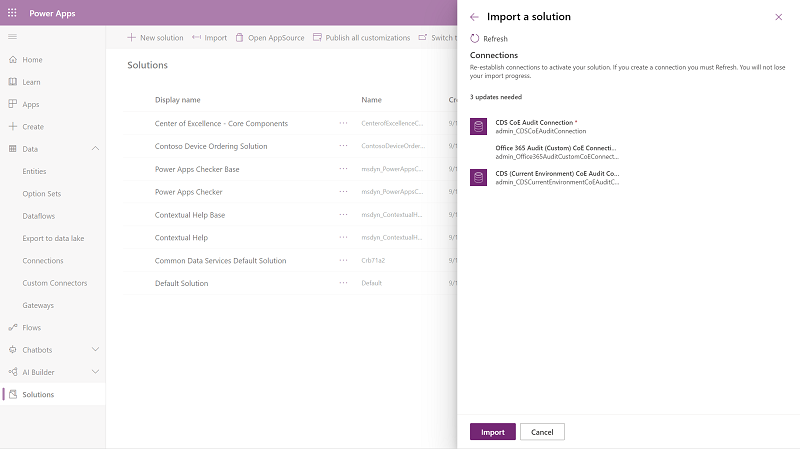

Importe la solución de registros de auditoría del Centro de Excelencia utilizando el archivo

CenterofExcellenceAuditLogs_*x_x_x_xxx*_managed.zip.Establezca conexiones y luego active su solución. Si crea una nueva conexión, debe seleccionar Actualizar. No perderá el progreso de su importación.

Abra el Centro de excelencia – Solución de registro de auditoría.

Elimine capa no administrada de los registros de sincronización de [elemento secundario] Administrador.

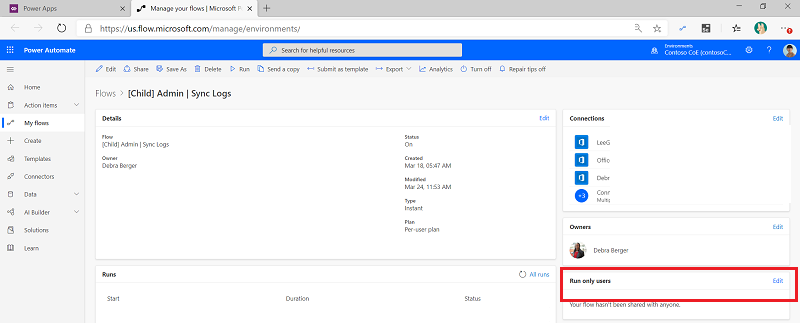

Seleccione [Elemento secundario] Administración | Registros de sincronización.

Edite la configuración de Usuarios de solo ejecución.

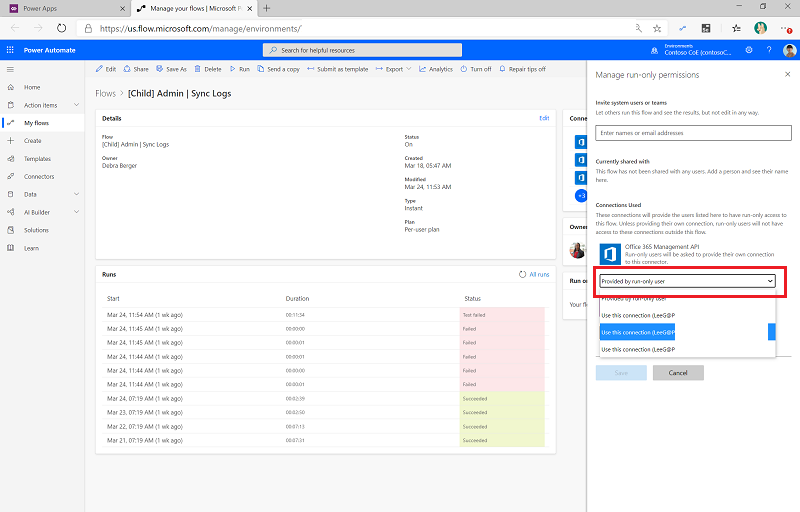

Para el conector personalizado de la API de administración de Office 365, cambie el valor a Usar esta conexión (userPrincipalName@company.com). Si no hay conexión para ninguno de los conectores, vaya a Dataverse>Conexiones y cree uno para el conector.

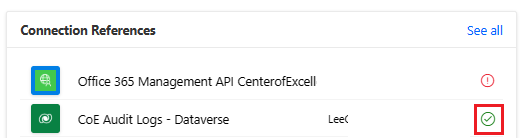

Para el conector Microsoft Dataverse, deje en blanco el valor del permiso de solo ejecución y confirme que la referencia de conexión para la conexión Registros de auditoría de CoE en Dataverse esté configurada correctamente. Si la conexión muestra un error, actualice la referencia de conexión para la referencia de conexión de Registros de auditoría de CoE en Dataverse.

Seleccione Guardar y luego cierre la pestaña Detalles de flujo.

(Opcional) Edite las variables

TimeInterval-UnityTimeInterval-Intervalambiente para recopilar fragmentos de tiempo Más pequeño. El valor predeterminado es dividir el día en segmentos de hora.11Recibe una alerta de esta solución si el registro de auditoría no recopila todos los datos con su intervalo de tiempo configurado.Asignar nombre Descripción StartTime-Interval Debe ser un número entero para representar la hora de inicio de cuánto hacia atrás capturar. Valor predeterminado: 1(para un día atrás)StartTime-Unit Determina las unidades de cuánto tiempo retroceder en el tiempo para capturar datos. Debe ser un valor de aceptado como parámetro de entrada para Agregar al tiempo. Valores legales de ejemplo: Minute,Hour,Day. El valor predeterminado esDay.TimeInterval-Unit Determina las unidades para dividir el tiempo desde el inicio. Debe ser un valor de aceptado como parámetro de entrada para Agregar al tiempo. Valores legales de ejemplo: Minute,Hour,Day. El valor predeterminado esHour.TimeInterval-Interval Debe ser un número entero para representar la cantidad de fragmentos del tipo unidad. El valor predeterminado es 1(para fragmentos de 1 hora).TimeSegment-CountLimit Debe ser un número entero para representar el límite de la cantidad de fragmentos que se pueden crear. El valor predeterminado es 60.[!ITIP] Estos valores predeterminados funcionan en un inquilino de tamaño mediano. Es posible que tengas que Ajustar los valores varias veces para que esto funcione para el tamaño de tu inquilino.

Para obtener más información sobre cómo actualizar las variables ambiente, consulte Actualizar variables ambiente.

- De vuelta en la solución, active ambos flujos [Elemento secundario] Admin | Sync Logs y Admin | Sincronizar registros de auditoría.

Ejemplo de configuraciones de variables de entorno

Aquí hay configuraciones de ejemplo para estos valores:

| StartTime-Interval | StartTime-Unit | TimeInterval-Interval | TimeInterval-Unit | TimeSegment-CountLimit | Expectativa |

|---|---|---|---|---|---|

| 1 | Día | 1 | hora | 60 | Crea 24 flujos elemento secundario, lo que está dentro del límite de 60. Cada flujo secundario recupera 1 hora de registros de las últimas 24 horas. |

| 2 | Día | 1 | hora | 60 | Crea 48 flujos elemento secundario, lo que está dentro del límite de 60. Cada flujo secundario recupera 1 hora de registros de las últimas 48 horas. |

| 1 | Día | 5 | minuto | 300 | Crea 288 flujos elemento secundario, lo que está dentro del límite de 300. Cada flujo secundario recupera 5 minutos de registros de las últimas 24 horas. |

| 1 | Día | 15 | minuto | 100 | Crea 96 flujos elemento secundario, lo que está dentro del límite de 100. Cada flujo secundario recupera 15 minutos de registros de las últimas 24 horas. |

Cómo obtener datos más antiguos

Una vez configurada, esta solución recopila lanzamientos de aplicaciones, aunque no está configurada para recopilar lanzamientos históricos de aplicaciones. Dependiendo de su Microsoft 365 licencia, los datos históricos están disponibles por hasta un año usando el registro de auditoría dentro de Microsoft Purview.

Puede cargar manualmente datos históricos en las tablas del kit de inicio de CoE. Para obtener más información, consulte Cómo importar registros de auditoría antiguos.

Encontré un error con el Kit de inicio de CoE. ¿A dónde debería ir?

Para presentar un error contra la solución, vaya a aka.ms/coe-starter-kit-issues.