Buscar eventos en el registro de auditoría en Microsoft Teams

Importante

El Centro de administración de Microsoft Teams está reemplazando gradualmente el centro de administración de Skype Empresarial y vamos a migrar la configuración de Teams a ella desde el Centro de administración de Microsoft 365. Si se ha migrado una configuración, verá una notificación y, a continuación, se le dirigirá a la ubicación de la configuración en el Centro de administración de Teams. Para obtener más información, consulte Administración de Teams durante la transición al Centro de administración de Teams.

El registro de auditoría puede ayudarle a investigar actividades específicas en los servicios de Microsoft. Para Microsoft Teams, estas son algunas de las actividades auditadas:

- Creación de equipos

- Eliminación de equipos

- Canal agregado

- Canal eliminado

- Configuración de canal cambiada

Para obtener una lista completa de las actividades de Teams auditadas, consulte Actividades de Teams en el registro de auditoría.

Nota:

Los eventos de auditoría de canales privados también se registran tal y como están para los equipos y los canales estándar.

Activar la auditoría en Teams

Para poder examinar los datos de auditoría, primero debe activar la auditoría en el portal de Microsoft Purview o en la portal de cumplimiento Microsoft Purview. Para obtener más información, vea Activar o desactivar la auditoría.

Importante

Los datos de auditoría solo están disponibles desde el punto en el que se ha activado la auditoría.

Recuperación de datos de Teams desde el registro de auditoría

Para recuperar los registros de auditoría de las actividades de Teams, use el portal de Microsoft Purview o el portal de cumplimiento. Para obtener instrucciones paso a paso, consulte Búsqueda en el registro de auditoría.

Importante

Los datos de auditoría solo están visibles en el registro de auditoría si la auditoría está activada.

El período de tiempo que se conserva un registro de auditoría y se puede buscar en el registro de auditoría depende de su suscripción de Microsoft 365 o Office 365, y específicamente del tipo de licencia asignada a los usuarios. Para más información, consulte la descripción del servicio Security & Compliance Center.

Sugerencias para buscar el registro de auditoría

Estas son sugerencias para buscar actividades de Teams en el registro de auditoría.

Para seleccionar actividades específicas que se van a buscar, haga clic en la casilla situada junto a una o varias actividades. Si se selecciona una actividad, puede hacer clic en ella para cancelar la selección. También puede usar el cuadro de búsqueda para mostrar las actividades que contengan la palabra clave que usted escriba.

Para mostrar los eventos de las actividades que se ejecutan mediante cmdlets, seleccione Mostrar resultados para todas las actividades en la lista Actividades . Si conoce el nombre de la operación para estas actividades, escriba en el cuadro de búsqueda para mostrar la actividad y, a continuación, selecciónela.

Para borrar los criterios de búsqueda actuales, seleccione Borrar todo. El intervalo de fecha vuelve al predeterminado de los últimos siete días.

Si 5 000 resultados son encontrados, puede suponer que probablemente existen más de 5,000 eventos que cumplen los criterios de búsqueda. Puede refinar los criterios de búsqueda y volver a ejecutar la búsqueda para devolver menos resultados, o bien puede exportar todos los resultados de la búsqueda seleccionando Exportar>Descargar todos los resultados. Para obtener instrucciones paso a paso para exportar registros de auditoría, consulte Búsqueda en el registro de auditoría.

Consulte este vídeo para usar la búsqueda de registros de audio. Únase a Ansuman Acharya, un administrador de programas de Teams, ya que muestra cómo realizar una búsqueda de registros de auditoría para Teams.

Actividades de Teams

Para obtener una lista de todos los eventos registrados para las actividades de usuario y administrador en Teams en el registro de auditoría de Microsoft 365, consulte:

- Actividades de Teams en el registro de auditoría

- Desplaza la aplicación en las actividades de Teams en el registro de auditoría

- Novedades aplicación en las actividades de Teams en el registro de auditoría

API de Actividad de administración de Office 365

Puede usar la API de actividad de administración de Office 365 para recuperar información sobre eventos de Teams. Para obtener más información sobre el esquema de la API de actividad de administración para Teams, consulte Esquema de Teams.

Atribución en los registros de auditoría de Teams

Los cambios de pertenencia a Teams (como los usuarios agregados o eliminados) realizados a través de Microsoft Entra ID, el portal de administración de Microsoft 365 o Grupos de Microsoft 365 Graph API aparecerán en los mensajes de auditoría de Teams y en el canal General con una atribución a un propietario existente del equipo y no al iniciador real de la acción. En estos escenarios, consulte los registros de auditoría de Microsoft Entra ID o grupo de Microsoft 365 para ver la información pertinente.

Uso de Defender for Cloud Apps para establecer directivas de actividad

Con Microsoft Defender for Cloud Apps integración, puede establecer directivas de actividad para aplicar una amplia gama de procesos automatizados mediante las API del proveedor de aplicaciones. Estas directivas permiten supervisar actividades específicas realizadas por varios usuarios o seguir tasas inesperadamente altas de un determinado tipo de actividad.

Después de establecer una directiva de detección de actividad, comienza a generar alertas. Las alertas solo se generan en las actividades que se producen después de crear la directiva. Estos son algunos escenarios de ejemplo de cómo puede usar directivas de actividad en Defender for Cloud Apps para supervisar las actividades de Teams.

Escenario de usuario externo

Un escenario en el que es posible que quiera mantener un ojo, desde una perspectiva empresarial, es la adición de usuarios externos al entorno de Teams. Si los usuarios externos están habilitados, la supervisión de su presencia es una buena idea. Puede usar Defender for Cloud Apps para identificar posibles amenazas.

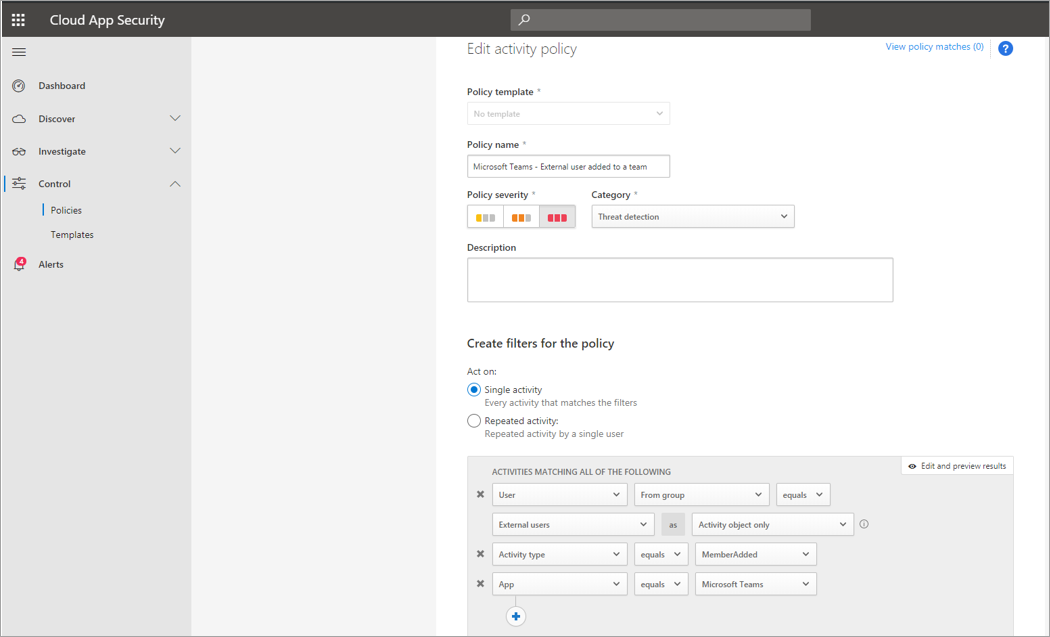

La captura de pantalla de esta directiva para supervisar la adición de usuarios externos le permite asignar un nombre a la directiva, establecer la gravedad según sus necesidades empresariales, establecerla como (en este caso) una sola actividad y, a continuación, establecer los parámetros que supervisarán específicamente solo la adición de usuarios no interales y limitar esta actividad a Teams.

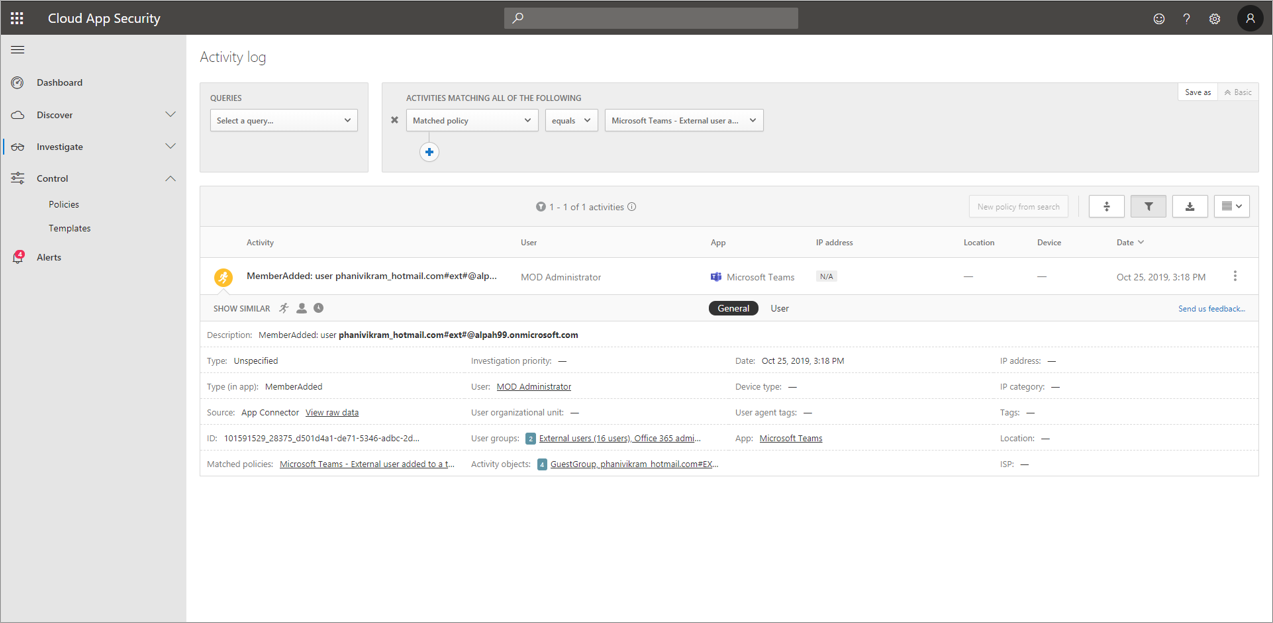

Los resultados de esta directiva se pueden ver en el registro de actividad:

Aquí puede revisar las coincidencias con la directiva que ha establecido y realizar ajustes según sea necesario, o exportar los resultados para usarlos en otro lugar.

Escenario de eliminación masiva

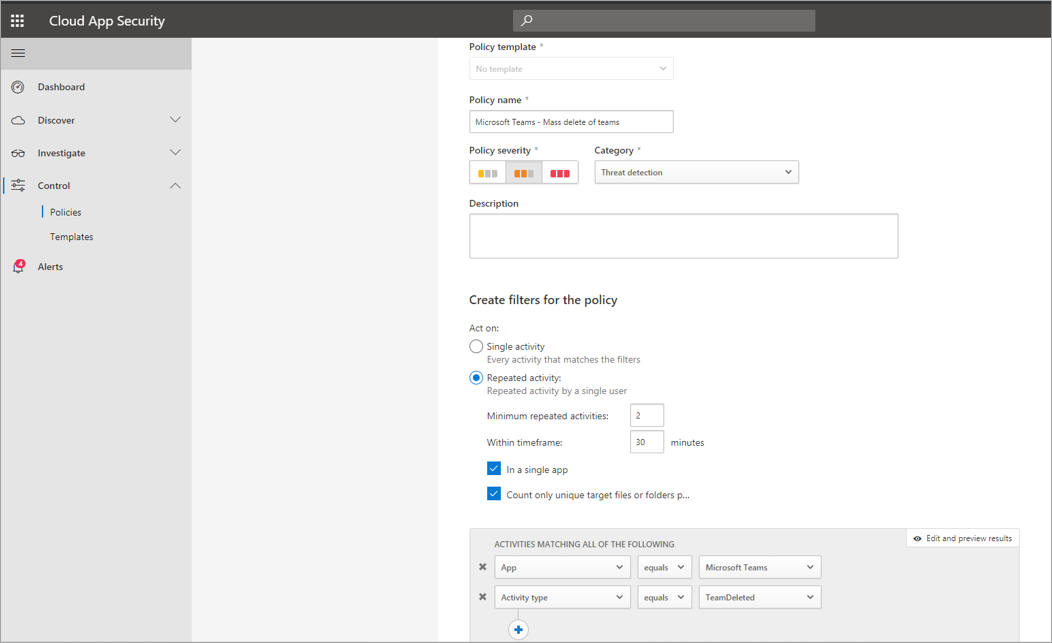

Como se mencionó anteriormente, puede supervisar escenarios de eliminación. Es posible crear una directiva que supervise la eliminación masiva de sitios de Teams. En este ejemplo, se configura una directiva basada en alertas para detectar la eliminación masiva de equipos en un intervalo de 30 minutos.

Como se muestra en la captura de pantalla, puede establecer muchos parámetros diferentes para esta directiva para supervisar las eliminaciones de Teams, incluida la gravedad, la acción única o repetida y los parámetros que lo limitan a Teams y a la eliminación del sitio. Esto se puede hacer independientemente de una plantilla, o puede que tenga una plantilla creada en la que basar esta directiva, en función de las necesidades de la organización.

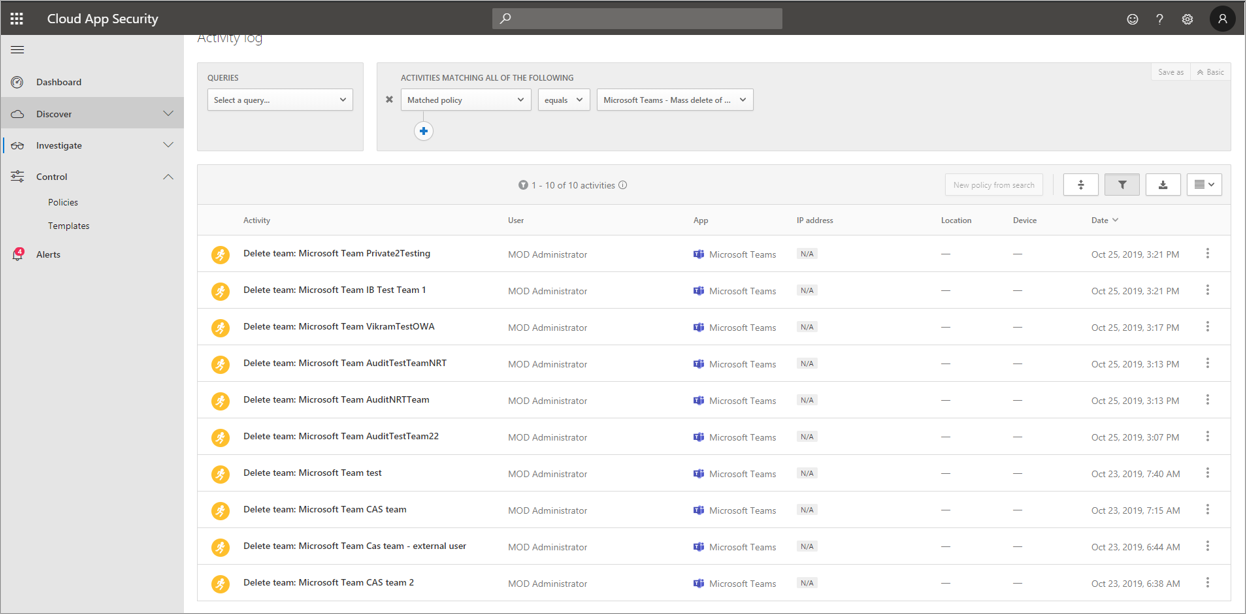

Después de establecer una directiva que funcione para su empresa, puede revisar los resultados en el registro de actividad a medida que se desencadenan los eventos:

Puede filtrar por la directiva que ha establecido para ver los resultados de esa directiva. Si los resultados que obtiene en el registro de actividad no son satisfactorios (quizás esté viendo muchos resultados o nada en absoluto), esto puede ayudarle a ajustar la consulta para que sea más relevante para lo que necesita.

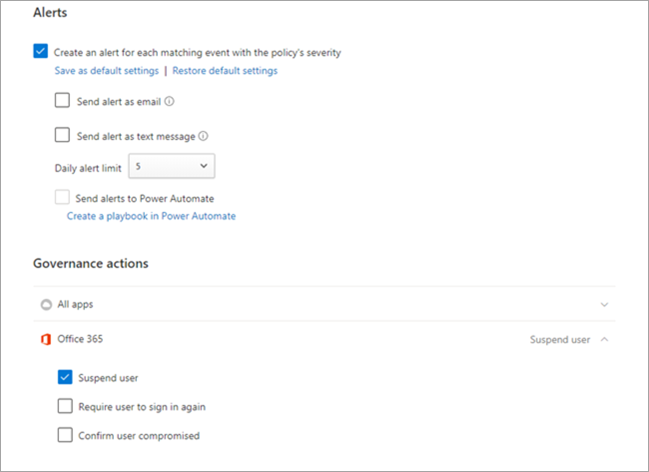

Escenario de alertas y gobernanza

Puede establecer alertas y enviar correos electrónicos a administradores y otros usuarios cuando se desencadene una directiva de actividad. Puede establecer acciones de gobernanza automatizadas, como suspender a un usuario o hacer que un usuario vuelva a iniciar sesión de forma automatizada. En este ejemplo se muestra cómo se puede suspender una cuenta de usuario cuando se desencadena una directiva de actividad y determina que un usuario eliminó dos o más equipos en 30 minutos.

Uso de Defender for Cloud Apps para establecer directivas de detección de anomalías

Las directivas de detección de anomalías de Defender for Cloud Apps proporcionan análisis de comportamiento de usuario y entidad (UEBA) y aprendizaje automático (ML) de forma que pueda ejecutar inmediatamente la detección avanzada de amenazas en el entorno de nube. Dado que se habilitan automáticamente, las nuevas directivas de detección de anomalías proporcionan resultados inmediatos al proporcionar detecciones inmediatas, lo que tiene como destino numerosas anomalías de comportamiento entre los usuarios y las máquinas y dispositivos conectados a la red. Además, las nuevas directivas exponen más datos del motor de detección de Defender for Cloud Apps para ayudarle a acelerar el proceso de investigación y contener amenazas en curso.

Estamos trabajando para integrar eventos de Teams en directivas de detección de anomalías. Por ahora, puede configurar directivas de detección de anomalías para otros productos de Office y realizar acciones en los usuarios que coincidan con esas directivas.