Conexión de instancias de SQL Server a Azure a gran escala con un script

Se aplica a: SQL Server

Importante

Azure Arc instalará automáticamente la extensión de Azure para SQL Server cuando un servidor conectado a Azure Arc tenga SQL Server instalado. Todos los recursos de instancia de SQL Server se crean automáticamente en Azure, lo que proporciona una plataforma de administración centralizada para todas las instancias de SQL Server.

Para conectar automáticamente las instancias de SQL Server, consulte Conexión automática de SQL Server a Azure Arc.

Use el método indicado en este artículo si el servidor ya está conectado a Azure pero la extensión de Azure para SQL Server no se implementa automáticamente.

Si la extensión se implementa mediante este método, se crea una etiqueta ArcSQLServerExtensionDeployment = Disabled en el recurso de la máquina de Arc.

En este artículo se describe cómo conectar instancias de SQL Server instaladas en varias máquinas Windows o Linux a Azure Arc como una sola tarea mediante un script. Una vez que las máquinas están conectadas a Azure, Azure Arc instala automáticamente la extensión de Azure para SQL Server. Para obtener más información, consulte Conexión automática de la instancia de SQL Server a Azure Arc.

Para obtener la mejor experiencia, use Microsoft Entra ID. Con Microsoft Entra ID, se define una entidad de servicio. Una entidad de servicio es una identidad de administración limitada especial a la que solo se concede los permisos mínimos necesarios a fin de conectar máquinas a Azure y crear los recursos de Azure para un servidor habilitado por Azure Arc y SQL Server habilitado por Azure Arc.

Antes de empezar, asegúrese de revisar los requisitos previos y de que ha creado un rol personalizado que cumpla los permisos necesarios.

Conexión de varias instancias

Cada máquina debe tener Azure PowerShell instalado.

Cree la entidad de servicio. Utilice el cmdlet

New-AzADServicePrincipal. Asegúrese de almacenar la salida en una variable. De lo contrario, no podrá recuperar la contraseña que necesitará más adelante.$sp = New-AzADServicePrincipal -DisplayName "Arc-for-servers" -Role <your custom role> $spConceda a la entidad de servicio permisos para acceder a Microsoft Graph.

Nota

- Al crear una entidad de servicio, la cuenta debe ser Propietario o Administrador de acceso de los usuarios en la suscripción que se va a usar para la incorporación. Si no tiene permisos suficientes para crear asignaciones de roles, es posible que se cree la entidad de servicio, pero no podrá incorporar máquinas. Las instrucciones sobre cómo crear un rol personalizado se proporcionan en Requisitos previos.

Recupere la contraseña almacenada en la variable

$sp:$credential = New-Object pscredential -ArgumentList "temp", $sp.PasswordCredentials.SecretText $credential.GetNetworkCredential().passwordRecupere el valor del id. de inquilino de la entidad de servicio:

$tenantId= (Get-AzContext).Tenant.IdCopie y guarde los valores de contraseña, id. de aplicación e id. de inquilino mediante los procedimientos de seguridad adecuados. Si olvida o pierde la contraseña de la entidad de servicio, puede restablecerla mediante el cmdlet

New-AzADSpCredential.Nota

Tenga en cuenta que Azure Arc para servidores no admite actualmente el inicio de sesión con un certificado, por lo que la entidad de servicio debe tener un secreto con el que autenticarse.

Descargue el script de PowerShell desde el portal siguiendo las instrucciones que se detallan en Conexión del servidor de SQL Server con Azure Arc.

Abra el script en una instancia de administrador de PowerShell ISE y reemplace las variables de entorno siguientes mediante los valores generados durante el aprovisionamiento de la entidad de servicio descrito anteriormente. Al principio, estas variables están vacías.

$servicePrincipalAppId="{serviceprincipalAppID}" $servicePrincipalSecret="{serviceprincipalPassword}" $servicePrincipalTenantId="{serviceprincipalTenantId}"Ejecute el script en cada máquina de destino.

Validación de una incorporación correcta

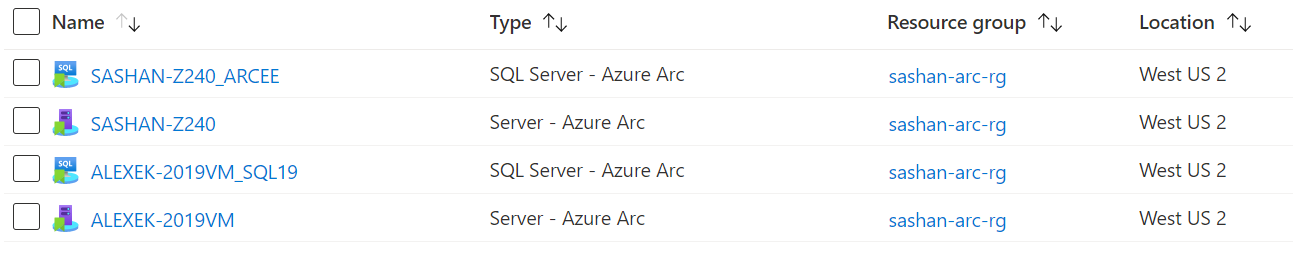

Después de conectar las instancias de SQL Server a Azure, vaya a Azure Portal y vea los recursos de Azure Arc recién creados. Al cabo de un minuto aproximadamente, verá un nuevo recurso Server - Azure Arc para cada máquina conectada y otro nuevo SQL Server - Azure Arc para cada instancia de SQL Server conectada. Si estos recursos no se han creado, significa que algo salió mal durante el proceso de instalación y activación de la extensión. Para ver opciones de solución de problemas, consulte Solución de problemas de la extensión de Azure para SQL Server.

Pasos siguientes

- Obtenga información acerca de cómo Configurar la instancia de SQL Server para la comprobación periódica del estado del entorno con la evaluación de procedimientos recomendados

- Obtén información sobre el Uso Microsoft Defender for Cloud para proteger SQL Server habilitado por Azure Arc

- Problemas conocidos: SQL Server habilitado por Azure Arc