Ejercicio: Administración de la seguridad y Microsoft Defender for Cloud

En este ejercicio, confirmará que Microsoft Defender for Cloud está habilitado y explorará algunas de las características de cada una de las funcionalidades mencionadas en la unidad anterior.

Configuración de Microsoft Defender for Cloud

En Azure Portal, vaya a su servidor lógico de Azure SQL Database.

En el panel de la izquierda, en Seguridad, seleccione Microsoft Defender for Cloud. Seleccione el vínculo Configurar, cerca de Estado de habilitación.

Revise las selecciones que ha realizado para el servidor lógico de Azure SQL Database. En el mismo panel, verá información sobre la evaluación de vulnerabilidad y Advanced Threat Protection.

Esta cuenta de almacenamiento se implementó como parte del script de implementación de la instancia de Azure SQL Database. Revise las opciones y agregue su dirección de correo electrónico si quiere recibir los resultados del examen semanal. Desactive Enviar también por correo electrónico una notificación a los administradores y a los propietarios de la suscripción

Del mismo modo que puede configurar quiénes reciben los análisis de evaluación de vulnerabilidad, puede configurar quiénes reciben las alertas de Advanced Threat Protection. En la suscripción de espacio aislado, no tiene acceso para establecer la configuración de correo electrónico de nivel de suscripción, así que no podrá agregar los detalles de contacto a la configuración de correo electrónico de la suscripción en Azure Security Center.

Después de actualizar todos los valores de configuración, seleccione Guardar.

Al configurar estas opciones, podrá completar algunos de los demás pasos de esta actividad. Más adelante obtendrá más información sobre la evaluación de vulnerabilidad y Advanced Threat Protection.

Clasificación y detección de datos

Vuelva a la base de datos

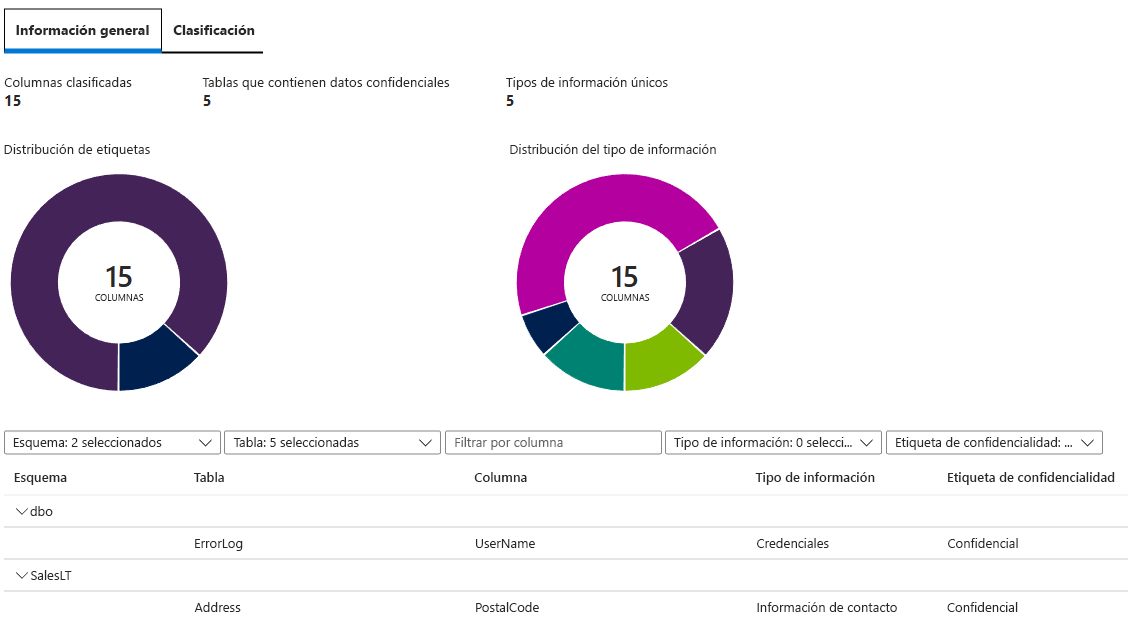

AdventureWorksen el Azure Portal. En el panel de la izquierda, en Seguridad, seleccione Clasificación y detección de datos.Revise Clasificación y detección de datos, que ofrece funciones avanzadas para detectar, clasificar, etiquetar y notificar los datos confidenciales de la base de datos.

El tipo de vista de este asistente es similar (pero no idéntico) a la herramienta Clasificación y detección de datos que existe actualmente en SQL Server mediante SQL Server Management Studio (SSMS). En Azure SQL Database no se admite el asistente para SSMS. Se puede obtener una funcionalidad similar mediante Azure Portal, que Azure SQL Database sí lo admite.

Transact-SQL se puede usar en todas las opciones de implementación para agregar o quitar clasificaciones de columnas y para recuperar clasificaciones.

Seleccione la pestaña Clasificación.

Clasificación y detección de datos intenta identificar posibles datos confidenciales en función de los nombres de columna de las tablas. Revise algunas de las etiquetas sugeridas y luego seleccione Seleccionar todo>Aceptar las recomendaciones seleccionadas.

Seleccione Guardar cerca de la esquina superior izquierda del menú.

Por último, seleccione la pestaña Información general para ver el panel de información general y revisar las clasificaciones que ha agregado.

Evaluación de vulnerabilidad

Seleccione la opción Microsoft Defender for Cloud en Seguridad para ver el panel de Microsoft Defender for Cloud de su base de datos

AdventureWorks.Para empezar a revisar las funcionalidades de la Evaluación de vulnerabilidades, en Vulnerability assessment findings (Resultados de la Evaluación de vulnerabilidades), seleccione View additional findings in Vulnerability Assessment (Ver más resultados en la Evaluación de vulnerabilidades).

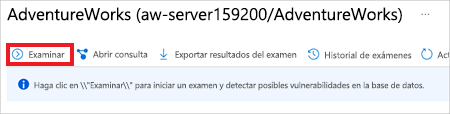

Seleccione Examinar para obtener los resultados de evaluación de la vulnerabilidad más recientes. Este proceso tardará unos minutos mientras la evaluación de vulnerabilidad examina todas las bases de datos del servidor lógico de Azure SQL Database.

La vista resultante no será exacta, pero debe ser similar a lo que se muestra aquí:

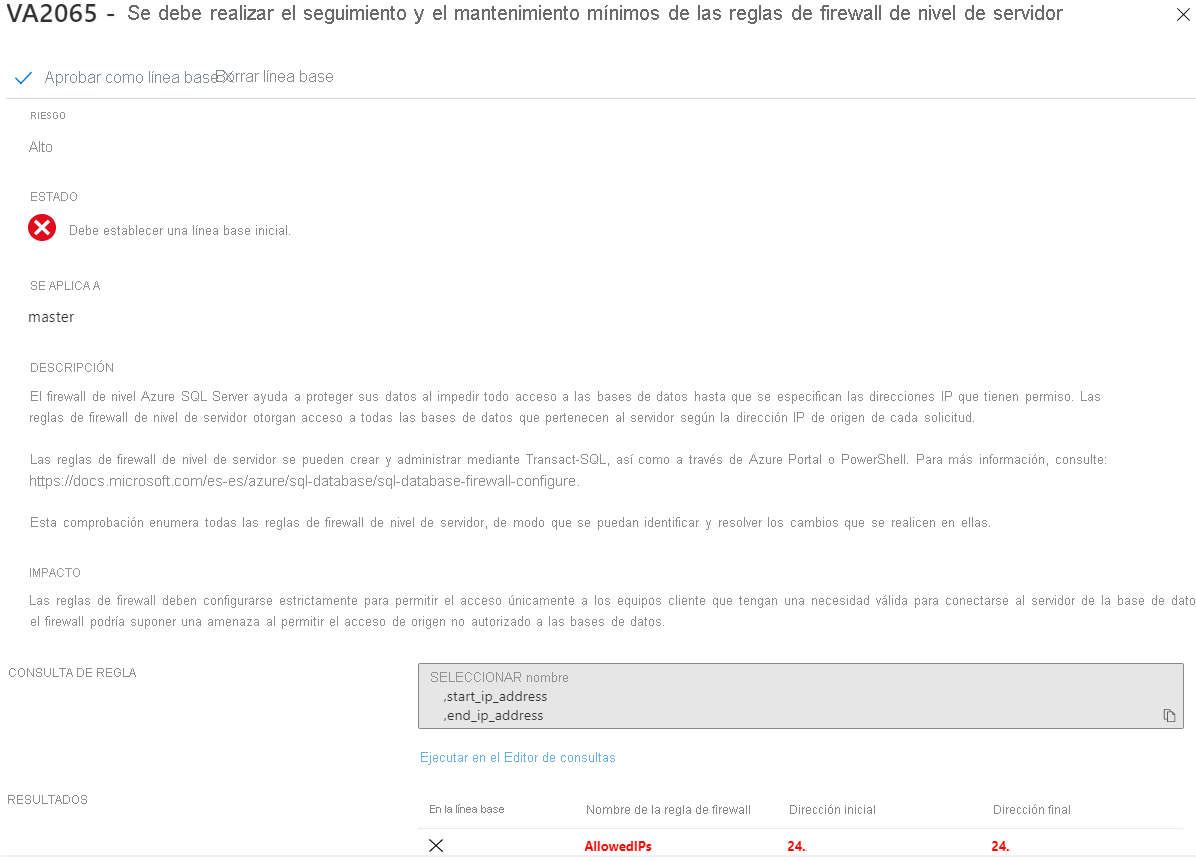

Cada riesgo de seguridad tiene un nivel de riesgo (alto, medio o bajo) e información adicional. Las reglas establecidas se basan en pruebas comparativas proporcionadas por el Center for Internet Security. En la pestaña Resultados, seleccione una vulnerabilidad. En nuestro ejemplo, seleccione el identificador de comprobación de seguridad VA2065 para obtener una vista detallada similar a la que se muestra en la imagen siguiente. Revise el estado y otra información disponible.

Nota:

Si VA2065 no se ejecuta correctamente, puede realizar un ejercicio similar más adelante, en función de las comprobaciones de seguridad que no se hayan realizado.

En esta imagen, la evaluación de vulnerabilidad sugiere que configure una línea base de las reglas de firewall que se han establecido. Una vez que tenga una línea base, puede supervisar y evaluar los cambios.

En función de la comprobación de seguridad, habrá vistas alternativas y recomendaciones. Revise la información que se proporciona. Para esta comprobación de seguridad, puede seleccionar el botón Agregar todos los resultados como línea de base y, a continuación, seleccionar Sí para establecer la línea de base. Ahora que se ha establecido una línea base, esta comprobación de seguridad generará errores en los análisis futuros en lo que los resultados sean diferentes de los de la línea base. Seleccione la X de la parte superior derecha para cerrar el panel de la regla específica.

En nuestro ejemplo, puede completar otro análisis si selecciona Examinar y puede confirmar que VA2065 se muestra ahora como una comprobación de seguridad Superada.

Si selecciona la comprobación de seguridad superada anteriormente, debería poder ver la línea de base que ha configurado. En caso de que se produzca algún cambio en el futuro, los exámenes de evaluación de vulnerabilidad lo detectarán y la comprobación de seguridad generará errores.

Advanced Threat Protection

Seleccione la X en la parte superior derecha para cerrar el panel Evaluación de vulnerabilidad y vuelva al panel Microsoft Defender for Cloud correspondiente a su base de datos. En Alertas e incidentes de seguridad, no debería ver ningún elemento. Esto quiere decir que Advanced Threat Protection no ha detectado ninguna incidencia. Advanced Threat Protection detecta actividades anómalas que indican intentos poco habituales y posiblemente dañinos de acceder a las bases de datos o aprovecharse de ellas.

Lo habitual es que en esta fase no vea ninguna alerta de seguridad. En el paso siguiente, ejecutará una prueba que desencadenará una alerta para que pueda revisar los resultados en Advanced Threat Protection.

Se puede usar Advanced Threat Protection para identificar amenazas y enviar alertas cuando se sospeche que se está produciendo cualquiera de los eventos siguientes:

- Inyección de código SQL

- Vulnerabilidad por inyección de código SQL

- Filtración de datos

- Acción insegura

- Fuerza bruta

- Inicio de sesión anómalo de cliente

En esta sección, aprenderá cómo se puede desencadenar una alerta de inyección de código SQL a través de SSMS. Las alertas de inyección de código SQL están destinadas a aplicaciones personalizadas, no a herramientas estándar como SSMS. Por lo tanto, para desencadenar una alerta a través de SSMS como prueba de una inyección de código SQL, es necesario "establecer" el valor de Nombre de aplicación, que es una propiedad de conexión para los clientes que se conectan a SQL Server o a Azure SQL.

Para obtener toda la experiencia de esta sección, tiene que acceder a la dirección de correo electrónico que ha proporcionado para las alertas de Advanced Threat Protection en la primera parte de este ejercicio (que no puede hacer en este espacio aislado). Si hay que actualizarla, hágalo antes de continuar.

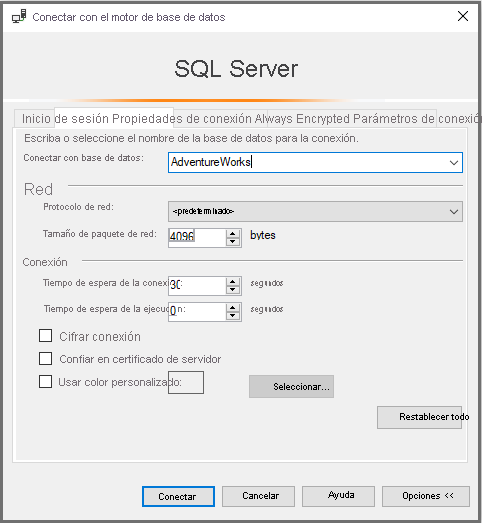

En SSMS, seleccione Archivo>Nuevo>Consulta de motor de base de datos para crear una consulta con una nueva conexión.

En la ventana principal de inicio de sesión, inicie sesión en AdventureWorks como lo haría normalmente, con autenticación de SQL. Pero antes de conectarse, seleccione Opciones >>>Propiedades de conexión. Escriba AdventureWorks en la opción Conectar a la base de datos.

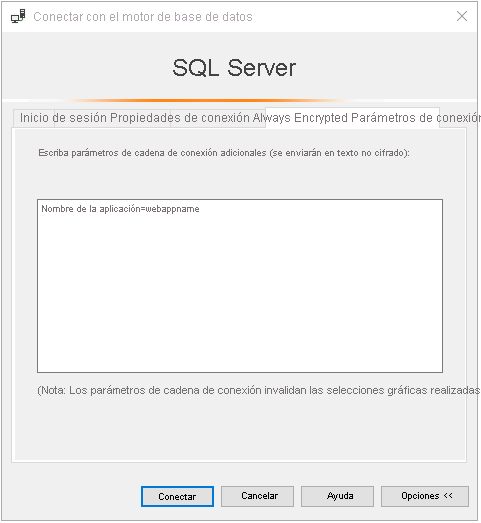

Seleccione la pestaña Parámetros de conexión adicionales e inserte la siguiente cadena de conexión en el cuadro de texto:

Application Name=webappnameSeleccione Conectar.

En la nueva ventana de consulta, pegue la siguiente consulta y seleccione Ejecutar:

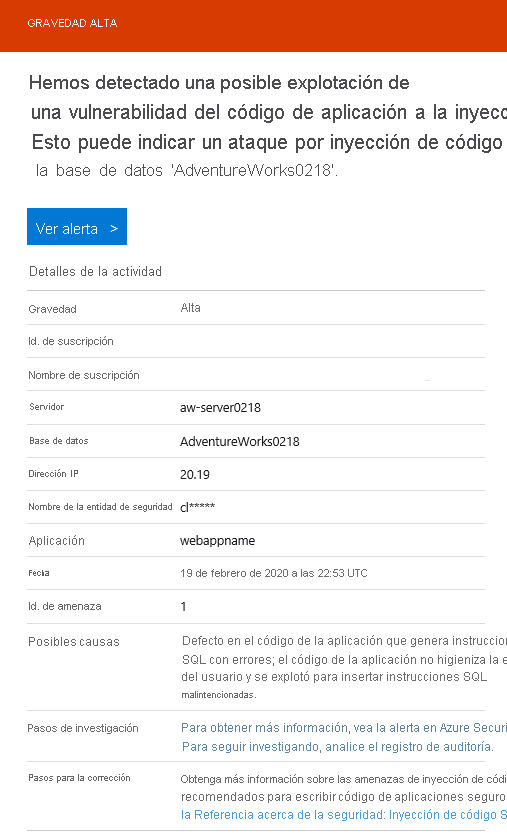

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';En unos minutos, si fue capaz de configurar las opciones de correo electrónico (que no se puede hacer en el espacio aislado), recibirá un correo electrónico similar al siguiente:

En Azure Portal, vaya a la base de datos AdventureWorks. En el panel de la izquierda, en Seguridad, seleccione Microsoft Defender for Cloud.

En Alertas e incidentes de seguridad, seleccione View additional alerts on other resources in Defender for Cloud (Ver alertas adicionales en otros recursos de Defender for Cloud).

Ahora puede ver las alertas de seguridad en general.

Seleccione Potential SQL injection (Posible inyección de código SQL) para mostrar alertas más específicas y recibir pasos de investigación.

Como paso de limpieza, considere la posibilidad de cerrar todos los editores de consultas en SSMS y de quitar todas las conexiones para no desencadenar accidentalmente alertas adicionales en el ejercicio siguiente.

En esta unidad, ha aprendido a configurar y aplicar algunas de las características de seguridad de la base de datos de Azure. En la unidad siguiente, ampliará lo que ha aprendido mediante el uso de varias características de seguridad en un escenario global.