Protección de la red en estrella tipo hub-and-spoke

Azure proporciona muchos servicios que permiten a una organización proteger su infraestructura en la nube. La organización debe comprender cómo proteger su nueva red y qué otros servicios de Azure están disponibles.

En esta unidad, explorará las redes seguras en la plataforma Azure y verá una introducción a Azure Firewall. También aprenderá a proteger redes virtuales mediante grupos de seguridad de red.

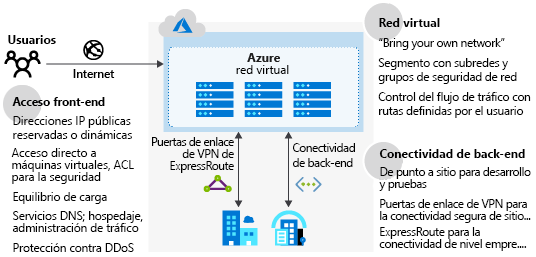

Diseño de redes seguras en Azure

En el diagrama anterior se muestra la infraestructura de red de Azure y los métodos que le permiten conectarse de forma más segura al entorno local, a los recursos hospedados de Azure y a la red pública de Internet.

Hay varias características que se deben tener en cuenta como parte de la protección de un diseño de red:

- Azure Virtual Network: proporciona un nivel básico de seguridad mediante el aislamiento lógico de los entornos en Azure para evitar el acceso no autorizado o no deseado.

- Azure DNS: un servicio de hospedaje para los nombres de dominio. Azure DNS es un servicio seguro que administra y resuelve los nombres de dominio en la red virtual.

- Azure Application Gateway: una aplicación virtual dedicada que proporciona un controlador de entrega de aplicaciones como servicio, incluido un firewall de aplicaciones web (WAF).

- Azure Traffic Manager: un servicio para controlar la distribución del tráfico de usuario en Azure.

- Azure Load Balancer: proporciona rendimiento de red y alta disponibilidad para las aplicaciones de Azure.

- Red perimetral: segmenta los recursos entre la red virtual de Azure e Internet.

Además, considere la posibilidad de incorporar algunos de los elementos siguientes en la arquitectura de red para mejorar la seguridad de la red:

- Controles de acceso a la red. Estos controles se aseguran de que los servicios de Azure son accesibles solo para los usuarios y dispositivos que desea.

- Grupos de seguridad de red como un firewall de filtrado de paquetes para controlar el tráfico de la red virtual.

- Control de rutas y tunelización forzada, para definir rutas personalizadas a través de la infraestructura y asegurarse de que los servicios no se pueden conectar a un dispositivo de Internet.

- Habilitación de un dispositivo de seguridad de red virtual a través de Azure Marketplace.

- Use Azure ExpressRoute para un vínculo WAN dedicado para ampliar de forma segura las redes locales a Azure.

- Microsoft Defender for Cloud para evitar, detectar y responder a las amenazas contra los servicios de Azure.

- Azure Firewall como servicio de seguridad de red.

Hay una amplia variedad de soluciones de seguridad para la organización, y muchas se complementan entre sí y proporcionan más capas de seguridad. Su organización debe alinearse con los procedimientos recomendados de Microsoft. Después, implemente las características necesarias para cumplir los requisitos de seguridad internos de la organización.

Componentes básicos de la seguridad de Azure para topologías de red en estrella tipo hub-and-spoke

Quiere asegurarse de que los recursos estén protegidos contra el acceso no autorizado o los ataques, mediante el control del tráfico de red. En el modelo de red en estrella tipo hub-and-spoke hay varios componentes que debe implementar:

Grupo de seguridad de red

Cada subred dentro de la topología tiene configurado un grupo de seguridad de red. Los grupos de seguridad de red implementan reglas de seguridad para permitir o denegar el tráfico de red hacia y desde cada recurso de la topología.

Red perimetral

Configure una red perimetral en su propia subred en la red virtual del centro de conectividad para el enrutamiento del tráfico externo. La red perimetral está diseñada para hospedar aplicaciones virtuales de red y proporcionar funciones de seguridad, como firewalls e inspección de paquetes. Puede enrutar el tráfico saliente de la red perimetral a través de dispositivos virtuales. Después, el tráfico se supervisa, se protege y se audita.

Aplicación virtual de red

Las aplicaciones virtuales de red (NVA) proporcionan un límite de red seguro mediante la comprobación de todo el tráfico de red de entrada y de salida. Después, la NVA solo pasa el tráfico que cumpla las reglas de seguridad de red, de modo que básicamente actúa como un firewall.

Azure Firewall puede reemplazar algunos componentes descritos en este artículo, a fin de controlar el acceso a los recursos de red de Azure. Para obtener más información, consulte la sección de Azure Firewall.

Azure ExpressRoute

ExpressRoute crea un vínculo WAN privado dedicado entre los recursos locales y una subred de puerta de enlace de Azure en la red virtual del centro de conectividad. Agregue un dispositivo de seguridad de red entre la red local y los enrutadores perimetrales del proveedor de ExpressRoute. Este dispositivo restringe el flujo de tráfico no autorizado desde la red virtual.

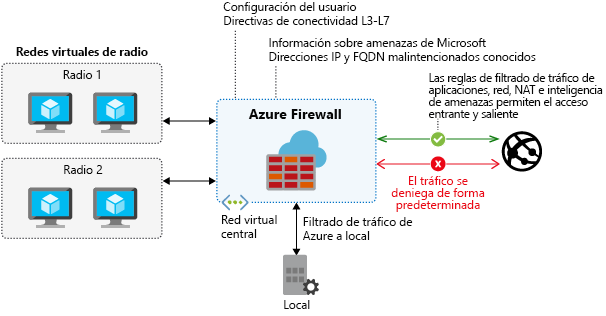

Azure Firewall

Microsoft administra este servicio de seguridad de red. Protege las redes virtuales de Azure y sus recursos permitiéndole administrar y aplicar las directivas de conectividad de forma centralizada. Azure Firewall usa una dirección IP pública estática para los recursos de red virtual, lo que permite que los firewall externos identifiquen el tráfico de redes virtuales.

Azure Firewall es un firewall de red con estado completo que realiza el seguimiento del estado operativo y las características de las conexiones de red que lo atraviesan. Azure Firewall permite el control central de todas las comunicaciones de red a través de la aplicación de directivas. Estas directivas se pueden aplicar a través de redes virtuales, regiones y suscripciones de Azure. En una topología de red en estrella tipo hub-and-spoke, Azure Firewall se aprovisiona normalmente en el centro para el control completo del tráfico mediante la red.

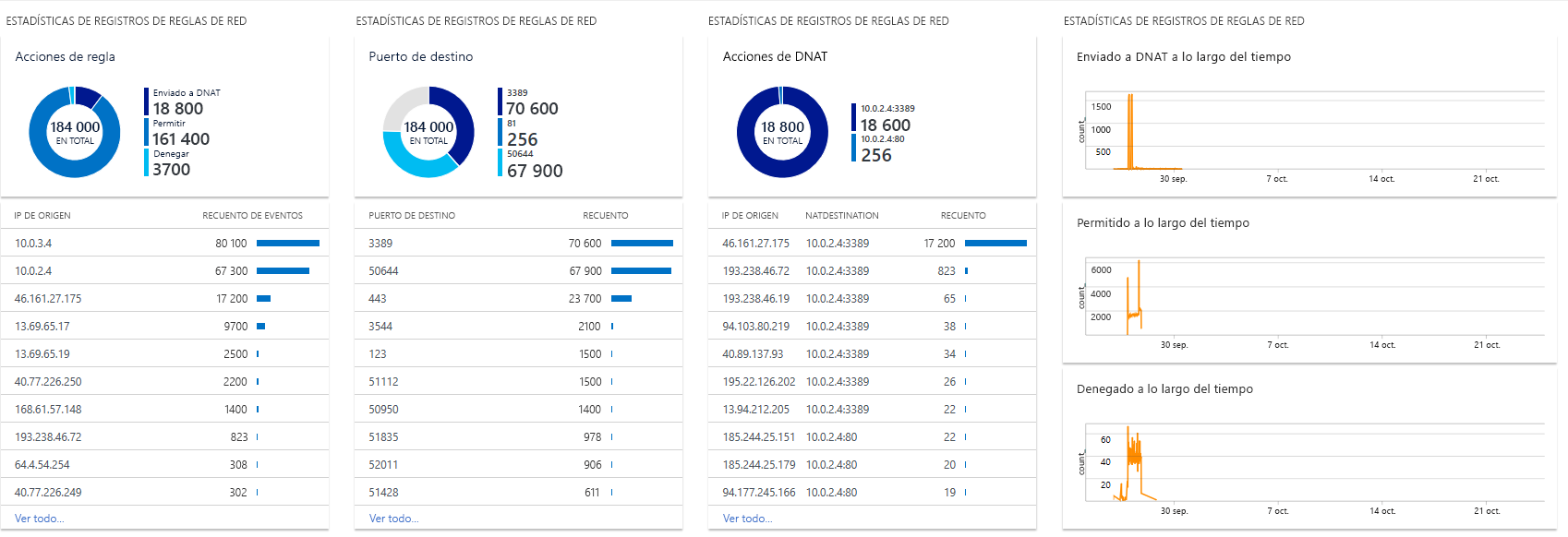

La supervisión de Azure Firewall consiste en revisar el firewall y los registros de actividad. Como Azure Firewall se integra con los registros de Azure Monitor, puede ver los registros completos allí. Algunos registros también se pueden ver en Azure Portal.

Los registros se pueden almacenar en una cuenta de Azure Storage, transmitirse a Azure Event Hubs o enviarse a registros de Azure Monitor.

Seguridad de red con grupos de seguridad de red

Los grupos de seguridad de red (NSG) aplican y controlan las reglas de tráfico de red. Para controlar el acceso, se permite o deniega la comunicación entre las cargas de trabajo de una red virtual. Los grupos de seguridad de red se basan en reglas y evalúan el tráfico mediante un método de cinco tuplas. Para determinar si se permite o se deniega el tráfico, los grupos de seguridad de red (NSG) evalúan el tráfico mediante lo siguiente:

- IP de origen

- Puerto de origen

- IP de destino

- Puerto de destino

- Protocolo

Definición de reglas de seguridad

Las reglas de seguridad de un grupo de seguridad de red proporcionan el mecanismo que define el control del flujo de tráfico. De forma predeterminada, un grupo de seguridad de red tiene un conjunto de reglas. Estas reglas no se pueden eliminar, pero se pueden invalidar mediante reglas personalizadas propias. Las reglas predeterminadas son las siguientes:

- Se permite el tráfico que se origina (y termina) en una red virtual.

- Se permite el tráfico saliente a Internet, pero se bloquea el entrante.

- Se permite que Azure Load Balancer sondee el mantenimiento de las máquinas virtuales o las instancias de rol.

Otras consideraciones de seguridad

La capacidad de controlar cómo se enruta el tráfico a través de los recursos es una medida de seguridad importante que se debe adoptar. Azure ayuda a mejorar la seguridad de la infraestructura global mediante la oferta de otros servicios:

- Grupos de seguridad de aplicación: proporciona administración centralizada de directivas y seguridad para las aplicaciones. Use los grupos de seguridad de aplicaciones para definir directivas de seguridad de red detalladas mediante un moniker. Después, puede usar un enfoque de confianza cero, donde solo se permiten los flujos especificados.

- Azure Network Watcher: permite obtener información sobre el diagnóstico y el registro de la red. Network Watcher le permite comprender el estado y el rendimiento de las redes de Azure.

- Puntos de conexión de servicio de red virtual: extiende el espacio de direcciones privadas de la red virtual para que esté disponible para los servicios de Azure. Los puntos de conexión permiten restringir el acceso a los recursos de Azure.

- Azure DDoS Protection: permite mitigar los ataques volumétricos, de protocolo y de nivel de recurso.