Configuración de directivas de autenticación

En AD FS, en Windows Server 2012 R2, tanto el control de acceso como el mecanismo de autenticación se mejoran con varios factores que incluyen datos de usuario, dispositivo, ubicación y autenticación. Estas mejoras le permiten, ya sea a través de la interfaz de usuario o a través de Windows PowerShell, administrar el riesgo de conceder permisos de acceso a aplicaciones protegidas por AD FS mediante el control de acceso multifactor y la autenticación multifactor basadas en la identidad de usuario o la pertenencia a grupos, la ubicación de red, los datos de dispositivo unidos al área de trabajo y el estado de autenticación cuando se realizó la autenticación multifactor (MFA).

Para obtener más información sobre MFA y el control de acceso multifactor en servicios de federación de Active Directory (AD FS) en Windows Server 2012 R2, consulte los siguientes temas:

Configuración de directivas de autenticación mediante el complemento de administración de AD FS

El requisito mínimo para realizar estos procedimientos es la pertenencia al grupo Administradores o un grupo equivalente en el equipo local. Revise los detalles sobre el uso de las cuentas adecuadas y las pertenencias a grupos en Grupos predeterminados de dominio y locales.

En AD FS en Windows Server 2012 R2, puede especificar una directiva de autenticación en un ámbito global que se aplique a todos los servicios y aplicaciones protegidos por AD FS. También puede establecer directivas de autenticación para servicios y aplicaciones específicos que se basan en confianzas de usuario y están protegidos por AD FS. La especificación de una directiva de autenticación para una aplicación especifica por relación de confianza para usuario autenticado no anula la directiva de autenticación global. Si la directiva de autenticación global o la directiva de autenticación por relación de confianza para usuario autenticado requieren MFA, MFA se desencadenará cuando el usuario intente autenticarse a esta relación de confianza para usuario autenticado. La directiva de autenticación global es una reserva para las relaciones de confianza para usuario autenticado para aplicaciones y servicios que no tienen configurada una directiva de autenticación específica.

Configuración de las directivas de autenticación principal globalmente en Windows Server 2012 R2

En el Administrador del servidor, haga clic en Herramientas y, luego, seleccione Administración de AD FS.

En el complemento AD FS, haga clic en Directivas de autenticación.

En la sección Autenticación principal, haga clic en Editar junto a Configuración global. También puede hacer clic con el botón derecho en Directivas de autenticación y seleccione Editar autenticación principal global o, en el panel Acciones, seleccione Editar autenticación principal global.

En la ventana Editar directiva de autenticación global, en la pestaña Principal, puede configurar las siguientes opciones como parte de la directiva de autenticación global:

Métodos de autenticación globales que se usarán para la autenticación principal. Puede seleccionar los métodos de autenticación disponibles en Extranet e Intranet.

Autenticación de dispositivos a través de la casilla Habilitar autenticación de dispositivos. Para obtener más información, consulte Join to Workplace from Any Device for SSO and Seamless Second Factor Authentication Across Company Applications.

Configuración de la autenticación principal por relación de confianza para usuario autenticado

En el Administrador del servidor, haga clic en Herramientas y, luego, seleccione Administración de AD FS.

En el complemento AD FS, haga clic en Directivas de autenticación\ por confianza para usuario autenticado y, a continuación, haga clic en la relación de confianza para usuario autenticado para la que desea configurar directivas de autenticación.

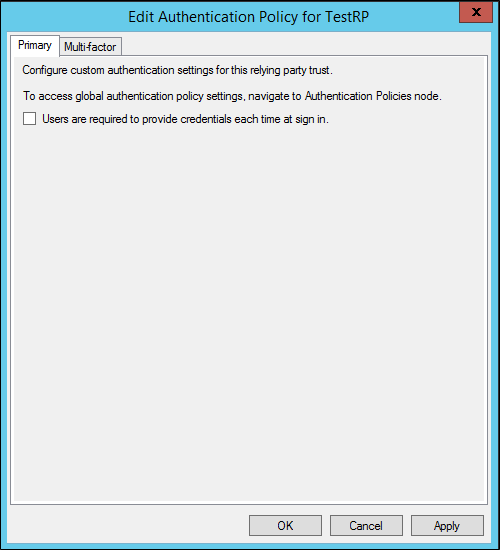

Haga clic con el botón derecho en la relación de confianza para usuario autenticado para la que desea configurar directivas de autenticación y, a continuación, seleccione Editar autenticación principal personalizada o, en el panel Acciones, seleccione Editar autenticación principal personalizada.

En la ventana Editar directiva de autenticación para< relying_party_trust_name>, en la pestaña Principal, puede configurar la siguiente opción como parte de la directiva de autenticación por relación de confianza para usuario autenticado:

- Indique si los usuarios deben proporcionar sus credenciales cada vez que inicien sesión mediante la casilla de verificación Los usuarios deben proporcional sus credenciales cada vez que inicien sesión.

- Indique si los usuarios deben proporcionar sus credenciales cada vez que inicien sesión mediante la casilla de verificación Los usuarios deben proporcional sus credenciales cada vez que inicien sesión.

Configuración la autenticación multifactor globalmente

En el Administrador del servidor, haga clic en Herramientas y, luego, seleccione Administración de AD FS.

En el complemento AD FS, haga clic en Directivas de autenticación.

En la sección Autenticación multifactor, haga clic en Editar junto a Configuración global. También puede hacer clic con el botón derecho en Directivas de autenticación y seleccione Editar autenticación multifactor global o, en el panel Acciones, seleccione Editar autenticación multifactor global.

En la ventana Editar directiva de autenticación global, en la pestaña Multifactor, puede configurar las siguientes opciones como parte de la directiva de autenticación multifactor:

Configuración o condiciones de MFA a través de las opciones disponibles en las secciones Usuarios o grupos, Dispositivos y Ubicaciones.

Para habilitar MFA para cualquiera de estas configuraciones, debe seleccionar al menos un método de autenticación adicional. La autenticación de certificados es la opción predeterminada disponible. También puede configurar otros métodos de autenticación adicionales personalizados, por ejemplo, la autenticación activa de Windows Azure. Para obtener más información, consulte Guía paso a paso: Administración de riesgos mediante la autenticación multifactor adicional para aplicaciones sensibles .

Advertencia

Solo puede configurar métodos de autenticación adicionales globalmente.

Configuración de autenticación multifactor por relación de confianza para usuario autenticado

En el Administrador del servidor, haga clic en Herramientas y, luego, seleccione Administración de AD FS.

En el complemento AD FS, haga clic en Directivas de autenticación\ por confianza de usuario autenticado y, a continuación, haga clic en la relación de confianza para usuario autenticado para la que desea configurar MFA.

Haga clic con el botón derecho en la relación de confianza para usuario autenticado para la que desea configurar MFA y, a continuación, seleccione Editar autenticación multifactor personalizada o, en el panel Acciones, seleccione Editar autenticación multifactor personalizada.

En la ventana Editar directiva de autenticación para< relying_party_trust_name>, en la pestaña Multifactor, puede configurar la siguiente opción como parte de la directiva de autenticación por relación de confianza para usuario autenticado:

- Configuración o condiciones de MFA a través de las opciones disponibles en las secciones Usuarios o grupos, Dispositivos y Ubicaciones.

Configuración de directivas de autenticación a través de Windows PowerShell

Windows PowerShell permite una mayor flexibilidad al usar varios factores de control de acceso y el mecanismo de autenticación que están disponibles en AD FS en Windows Server 2012 R2 para configurar directivas de autenticación y reglas de autorización necesarias para implementar el acceso condicional verdadero para los recursos protegidos por AD FS.

El requisito mínimo para realizar estos procedimientos es la pertenencia al grupo Administradores o un grupo equivalente en el equipo local. Revise los detalles sobre el uso de las cuentas adecuadas y las pertenencias a grupos en Grupos predeterminados de dominio y locales (http://go.microsoft.com/fwlink/?LinkId=83477).

Configuración de un método de autenticación adicional a través de Windows PowerShell

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Advertencia

Para comprobar si este comando se ejecutó correctamente, puede ejecutar el comando Get-AdfsGlobalAuthenticationPolicy .

Configuración de la confianza de MFA por relación de confianza para usuario autenticado basada en los datos de pertenencia a grupos de un usuario

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Advertencia

Asegúrese de reemplazar <relying_party_trust> por el nombre de la relación de confianza para usuario autenticado.

- En la misma ventana de Windows PowerShell, ejecute el siguiente comando.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Nota

Asegúrese de reemplazar <group_SID> por el valor del identificador de seguridad (SID) del grupo de Active Directory (AD).

Configuración de MFA globalmente en función de los datos de pertenencia a grupos de usuarios

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Asegúrese de reemplazar <group_SID> con el valor del SID del grupo de AD.

Configuración de MFA globalmente en función de la ubicación del usuario

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Asegúrese de reemplazar <true_or_false> por true o false. El valor depende de la condición de regla específica que se basa en si la solicitud de acceso procede de la extranet o de la intranet.

Configuración de MFA globalmente en función de los datos del dispositivo del usuario

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Asegúrese de reemplazar <true_or_false> por true o false. El valor depende de la condición de regla específica que se basa en si el dispositivo está unido al área de trabajo o no.

Configuración de MFA globalmente si la solicitud de acceso procede de la extranet y de un dispositivo no unido al área de trabajo

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Nota

Asegúrese de reemplazar ambas instancias de <true_or_false> por true o false, que depende de las condiciones de regla específicas. Las condiciones de regla se basan en si el dispositivo está unido al área de trabajo o no y si la solicitud de acceso procede de la extranet o la intranet.

Configuración de MFA globalmente si el acceso procede de un usuario de extranet que pertenece a un grupo determinado

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Nota

Asegúrese de reemplazar <group_SID> por el valor del SID del grupo y <true_or_false> por true o false, que depende de la condición de regla específica basada en si la solicitud de acceso procede de la extranet o la intranet.

Conceder acceso a una aplicación basada en datos de usuario a través de Windows PowerShell

En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Nota

Asegúrese de reemplazar <relying_party_trust> por el nombre de la relación de confianza para usuario autenticado.

En la misma ventana de Windows PowerShell, ejecute el siguiente comando.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Nota

Asegúrese de reemplazar <group_SID> con el valor del SID del grupo de AD.

Permitir acceso a una aplicación protegida por AD FS solo si la identidad del usuario se ha validado con MFA

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Nota

Asegúrese de reemplazar <relying_party_trust> por el nombre de la relación de confianza para usuario autenticado.

En la misma ventana de Windows PowerShell, ejecute el siguiente comando.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Permitir acceso a una aplicación protegida por AD FS solo si la solicitud de acceso procede de un dispositivo unido al área de trabajo registrado a nombre del usuario

En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Nota

Asegúrese de reemplazar <relying_party_trust> por el nombre de la relación de confianza para usuario autenticado.

- En la misma ventana de Windows PowerShell, ejecute el siguiente comando.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Permitir acceso a una aplicación protegida por AD FS solo si la solicitud de acceso procede de un dispositivo unido al área de trabajo registrado a nombre de un usuario cuya identidad se ha validado con MFA

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Nota

Asegúrese de reemplazar <relying_party_trust> por el nombre de la relación de confianza para usuario autenticado.

En la misma ventana de Windows PowerShell, ejecute el siguiente comando.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Permitir acceso de extranet a una aplicación protegida por AD FS solo si la solicitud de acceso procede de un usuario cuya identidad se ha validado con MFA

- En el servidor de federación, abra la ventana de comandos de Windows PowerShell y ejecute el siguiente comando.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Nota

Asegúrese de reemplazar <relying_party_trust> por el nombre de la relación de confianza para usuario autenticado.

- En la misma ventana de Windows PowerShell, ejecute el siguiente comando.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"