Cargas de trabajo compatibles con los privilegios de administrador delegados granulares (GDAP)

Roles adecuados: todos los usuarios interesados en el Centro de partners

En este artículo se enumeran las tareas de las cargas de trabajo admitidas por privilegios de administrador delegados pormenorizados (GDAP).

Se admiten las siguientes áreas de trabajo:

- Cargas de trabajo compatibles con los privilegios de administrador delegados granulares (GDAP)

- Microsoft Entra ID

- Centro de administración de Exchange

- Centro de administración de Microsoft 365

- Microsoft Purview

- Faro de Microsoft 365

- Windows 365

- Centro de administración de Teams

- Microsoft Defender XDR

- Power BI

- SharePoint

- Dynamics 365 y Power Platform

- Dynamics 365 Business Central

- Dynamics Lifecycle Services

- Intune (Endpoint Manager)

- Azure Portal

- Guía alternativa de Azure GDAP (sin usar Administración Agent)

- Visual Studio

- ¿Por qué no veo algunos vínculos de AOBO de DAP en la página de administración del servicio GDAP?

- Pasos siguientes

Microsoft Entra ID

Se admiten todas las tareas de Microsoft Entra, excepto las siguientes funcionalidades:

| Área | Funcionalidades | Problema |

|---|---|---|

| Administración de grupos | Creación de grupos de Microsoft 365, administración de reglas de pertenencia dinámica | No compatible |

| Dispositivos | Configuración de administración para Enterprise State Roaming | |

| APLICACIONES | Dar su consentimiento a una aplicación empresarial en línea con el inicio de sesión, Administración istration of enterprise application "User settings" (Configuración de usuario) | |

| Identidades externas | Administración de características de identidad externa | |

| Supervisión | Log Analytics, Configuración de diagnóstico, Libros y la pestaña "Supervisión" en la página de información general de Microsoft Entra | |

| Página de Información general | Mi fuente: roles para los usuarios que inician sesión | Puede mostrar información imprecisa sobre los roles, pero no afecta a los permisos auténticos |

| Configuración de usuario | Página de administración "Características de usuario" | No es accesible para determinados roles |

Problemas conocidos:

- Los asociados a los que se les conceden roles entra Lector de seguridad o Lector global a través de GDAP experimentan un error "Sin acceso" al intentar acceder a Roles y administradores de Entra en un inquilino de cliente con PIM habilitado. Funciona con el rol Global Administración istrator.

Centro de administración de Exchange

Para el Centro de administración de Exchange, las tareas siguientes son compatibles con GDAP.

| Tipo de recurso | Subtipo de recurso | Actualmente se admite | Problema |

|---|---|---|---|

| Administración de destinatarios | Buzones | Crear buzón compartido, actualizar buzón, convertir en buzón de usuario o compartido, eliminar buzón compartido, administrar flujo de correo Configuración, administrar directivas de buzón, administrar delegación de buzones, administrar direcciones de correo electrónico, administrar respuestas automáticas, administrar más acciones, editar información de contacto, administración de grupos | Abrir el buzón de otro usuario |

| Recursos | Creación o agregación de un recurso [equipo o sala], eliminación de un recurso, administración de ocultar de la configuración de LGD, administración de la configuración de delegados de reserva, administración de la configuración de delegados de recurso | ||

| Contactos | Creación o agregación de un contacto [correo electrónico de usuario/contacto de correo], eliminación de un contacto, edición de la configuración de la organización | ||

| Flujo de correo | Seguimiento de mensajes | Iniciar un seguimiento de mensajes, Comprobar consultas predeterminadas, personalizadas, autoguardadas o descargables, Reglas | Alerta, directivas de alerta |

| Dominios remotos | Agregación de un dominio remoto, eliminación de un dominio remoto, edición de informes de mensajes, tipos de respuesta | ||

| Dominios aceptados | Administración de dominios aceptados | ||

| Conectores | Agregación de un conector, administración de restricciones, identidad de correo electrónico enviado, eliminación de conectores | ||

| Roles | Roles de administrador | Agregar grupo de roles, Eliminar grupos de roles que no están integrados, Editar grupos de roles que no están integrados, Copiar grupo de roles | |

| Migración | Migración | Agregación de lotes de migración, prueba de migraciones de Google Workspace, aprobación de lote de migración, vista de detalles del lote de migración, eliminación de lotes de migración | |

| Vínculo al Centro de administración de Microsoft 365 | Vínculo para ir al Centro de Administración de Microsoft 365 | ||

| Varios | Enviar widget de comentarios, Widget central de soporte técnico | ||

| Panel | Informes |

Entre los roles de RBAC admitidos se incluyen los siguientes:

- Administrador de Exchange

- Administrador global

- Administrador del departamento de soporte técnico

- Lector global

- Administrador de seguridad

- Administrador de destinatarios de Exchange

Centro de administración de Microsoft 365

Importante

Algunas características clave de la Centro de administración de Microsoft 365 pueden verse afectadas por incidentes de servicio y por el trabajo de desarrollo continuo. Puede ver los problemas activos del Centro de administración de Microsoft 365 en el Portal de administración de Microsoft.

Nos complace anunciar el lanzamiento de la Centro de administración de Microsoft 365 soporte técnico para GDAP. Con esta versión preliminar, tendrá la capacidad de iniciar sesión en el centro de administración con todos los roles de Microsoft Entra compatibles con los clientes empresariales, excepto lectores de directorios.

Esta versión tiene funcionalidades limitadas y podrá usar las siguientes áreas del Centro de administración de Microsoft 365:

- Usuarios (como la asignación de licencias)

- Facturación>Productos

- Estado>Estado del servicio

- Soporte técnico central>Creación de un ticket de soporte técnico

Problemas conocidos:

- No se pueden exportar informes de productos de uso del sitio en Centro de administración de Microsoft 365.

Microsoft Purview

Para Microsoft Purview, las tareas siguientes son compatibles con GDAP.

| Solución | Actualmente se admite | Problema |

|---|---|---|

| Auditoría | Soluciones de auditoría de Microsoft 365 - Configuración de la auditoría básica o avanzada - Buscar registro de auditoría - Uso de PowerShell para buscar en el registro de auditoría - Exportación, configuración y visualización del registro de auditoría - Activar y desactivar la auditoría - Administrar directivas de retención de registros de auditoría - Investigar problemas comunes o cuentas en peligro - Exportación, configuración y visualización de los registros de auditoría |

|

| Administrador de cumplimiento | Administrador de cumplimiento - Creación y administración de evaluaciones - Creación, extensión y modificación de plantillas de evaluación - Asignar y completar acciones de mejora - Establecimiento de permisos de usuario |

|

| MIP | Microsoft Purview Information Protection Más información sobre la clasificación de datos Más información sobre la prevención de pérdida de datos Clasificación de datos: - Creación y administración de tipos de información confidencial - Crear y administrar coincidencias exactas de datos - Supervisión de lo que se hace con contenido etiquetado mediante el Explorador de actividades Information Protection: - Crear y publicar etiquetas de confidencialidad y directivas de etiquetas - Definir etiquetas que se van a aplicar a archivos y correos electrónicos - Definir etiquetas que se van a aplicar a sitios y grupos - Definición de etiquetas que se van a aplicar a los recursos de datos esquematizados - Aplicar automáticamente una etiqueta al contenido mediante el etiquetado automático del lado cliente y los recursos de datos esquematizados y etiquetado automático del lado servidor - Restringir el acceso al contenido etiquetado mediante cifrado - Configuración de la privacidad y el acceso de usuarios externos, el uso compartido externo y el acceso condicional para las etiquetas aplicadas a sitios y grupos - Establezca la directiva de etiqueta para incluir controles predeterminados, obligatorios, degradados y aplicarlos a archivos y correos electrónicos, grupos y sitios y contenido de Power BI. DLP: - Creación, prueba y optimización de una directiva DLP - Realización de alertas y administración de incidentes - Ver eventos de coincidencia de reglas DLP en el Explorador de actividades - Configuración de la DLP del punto de conexión |

- Ver contenido etiquetado en el Explorador de contenido - Creación y administración de clasificadores entrenables - Compatibilidad con etiquetas de grupos y sitios |

| Administración del ciclo de vida de los datos de Microsoft Purview | Más información sobre la administración del ciclo de vida de los datos de Microsoft Purview en Microsoft 365 - Creación y administración de directivas de retención estáticas y adaptables - Creación de etiquetas de retención - Creación de directivas de etiquetas de retención - Creación y administración de ámbitos adaptables |

-Archiving - Importación de archivos PST |

| Administración de registros de Microsoft Purview | Administración de registros de Microsoft Purview - Etiquetar contenido como registro - Etiquetar contenido como registro normativo - Creación y administración de directivas de etiquetas de retención estáticas y adaptables - Creación y administración de ámbitos adaptables - Migración de etiquetas de retención y administración de los requisitos de retención con el plan de archivos - Configuración de las opciones de retención y eliminación con etiquetas de retención - Conservación del contenido cuando se produce un evento con retención basada en eventos |

- Administración de la eliminación |

Para obtener información sobre los roles admitidos de Microsoft Entra en el portal de cumplimiento de Microsoft 365, consulte Permisos en Microsoft Purview.

Microsoft 365 Lighthouse

Microsoft 365 Lighthouse es un portal de administración que ayuda a los proveedores de servicios administrados (MSP) a proteger y administrar dispositivos, datos y usuarios a escala para clientes empresariales pequeños y medianos.

Los roles de GDAP conceden el mismo acceso de cliente en Lighthouse que cuando esos roles de GDAP se usan para acceder individualmente a los portales de administración de los clientes. Lighthouse proporciona una vista multiinquilino entre usuarios, dispositivos y datos en función del nivel de permisos delegados de los usuarios. Para obtener información general sobre todas las funcionalidades de administración multiinquilino de Lighthouse, consulte la documentación de Lighthouse.

Ahora los MSP pueden usar Lighthouse para configurar GDAP para cualquier inquilino del cliente. Lighthouse proporciona recomendaciones de roles basadas en diferentes funciones de trabajo msp para un MSP y las plantillas de GDAP de Lighthouse permiten a los asociados guardar y volver a aplicar fácilmente la configuración que habilita el acceso de los clientes con privilegios mínimos. Para obtener más información y ver una demostración, consulte el Asistente para la configuración de GDAP de Lighthouse.

Para Microsoft 365 Lighthouse, las tareas siguientes son compatibles con GDAP. Para obtener más información sobre los permisos necesarios para acceder a Microsoft 365 Lighthouse, consulte Introducción a los permisos en Microsoft 365 Lighthouse.

| Resource | Actualmente se admite |

|---|---|

| Página principal | incluido |

| Inquilinos | incluido |

| Usuarios | incluido |

| Dispositivos | incluido |

| Administración de amenazas | incluido |

| Líneas de base | incluido |

| Windows 365 | incluido |

| Estado del servicio | incluido |

| Registros de auditoría | incluido |

| Incorporación | Los clientes deben tener una relación de GDAP y revendedor indirecto, o una relación DAP que se va a incorporar. |

Entre los controles de acceso basados en el rol de Azure (Azure RBAC) se incluyen los siguientes:

- Administrador de autenticación

- Administrador de cumplimiento

- Administrador de acceso condicional

- Administrador de dispositivos en la nube

- Administrador global

- Lector global

- Administrador del departamento de soporte técnico

- Administrador de Intune

- Administrador de contraseñas

- Administrador de autenticación con privilegios

- Administrador de seguridad

- Operador de seguridad

- Lector de seguridad

- Administrador del soporte técnico del servicio

- Administrador de usuarios

Windows 365

Para Windows 365, las tareas siguientes son compatibles con GDAP.

| Resource | Actualmente se admite |

|---|---|

| PC en la nube | Lista de PC en la nube, obtención de PC en la nube, reaprovisionamiento de PC en la nube, finalización del período de gracia, reaprovisionamiento de acciones remotas de PC en la nube, reaprovisionamiento en masa de acciones remotas de PC en la nube, cambio de tamaño de acciones remotas de PC en la nube, obtención de resultados de acciones remotas de PC en la nube |

| Imagen de dispositivo de PC en la nube | Lista de imágenes de dispositivo, obtención de imágenes de dispositivo, creación de imágenes de dispositivo, eliminación de imágenes de dispositivo, obtención de imágenes de origen, recarga de imágenes de dispositivo |

| Conexión de la red local de PC en la nube | Lista de conexiones locales, obtención de conexiones locales, creación de conexiones local, actualización de conexiones locales, eliminación de conexiones locales, ejecución de comprobaciones de estado, actualización de contraseñas de dominio de AD |

| Directiva de aprovisionamiento de PC en la nube | Lista de directivas de aprovisionamiento, obtención de directivas de aprovisionamiento, creación de directivas de aprovisionamiento, actualización de directivas de aprovisionamiento, eliminación de directivas de aprovisionamiento, asignación de directivas de aprovisionamiento |

| Evento de auditoría de PC en la nube | Lista de eventos de auditoría, obtención de eventos de auditoría, obtención de tipos de actividad de auditoría |

| Configuración de usuario de PC en la nube | Lista de valores de la configuración de usuario, obtención de la configuración de usuario, creación de la configuración de usuario, actualización de la configuración de usuario, eliminación de la configuración de usuario, asignación |

| Regiones admitidas en PC en la nube | Lista de regiones admitidas |

| Planes de servicio de PC en la nube | Lista de planes de servicio |

Entre los roles de RBAC de Azure admitidos se incluyen los siguientes:

- Administrador global

- Administrador de Intune

- Administrador de seguridad

- Operador de seguridad

- Lector de seguridad

- Lector global

- (En proceso de comprobación) administrador de Windows 365

Recursos que no están admitidos en su versión preliminar:

- N/D

Centro de administración de Teams

Para el Centro de administración de Teams, las tareas siguientes son compatibles con GDAP.

| Resource | Actualmente se admite |

|---|---|

| Usuarios | Asignación de directivas, configuración de voz, llamadas salientes, configuración de recogida de llamadas grupales, configuración de delegación de llamadas, números de teléfono, configuración de conferencias |

| Teams | directivas de Teams, directivas de actualización |

| Dispositivos | Teléfonos IP, salas de Teams, barras de colaboración, pantallas de Teams, paneles de Teams |

| Ubicaciones | Etiquetas de informes, direcciones de emergencia, topología de red, redes y ubicaciones |

| Reuniones | Puentes de conferencia, directivas de reunión, valores de configuración de reuniones, directivas de eventos en directo, configuración de eventos en directo |

| Directivas de mensajería | Directivas de mensajería |

| Voz | Directivas de emergencia, planes de marcado, planes de enrutamiento de voz, colas de llamadas, operadores automáticos, directivas de aparcamiento de llamadas, directivas de llamadas, directivas de identificador de llamada, números de teléfono, enrutamiento directo |

| Análisis e informes | Informes de uso |

| Configuración para toda la organización | Acceso externo, acceso de invitados, valores de configuración de Teams, actualización de Teams, días festivos, cuentas de recursos |

| Planificación | Planeamiento de red |

| Módulo de PowerShell de Teams | Todos los cmdlets de PowerShell del módulo de PowerShell de Teams (disponibles en el módulo de PowerShell de Teams: versión preliminar 3.2.0) |

Entre los roles de RBAC admitidos se incluyen los siguientes:

- Administrador de Teams

- Administrador global

- Administrador de comunicaciones de Teams

- Ingeniero de soporte técnico de comunicaciones de Teams

- Especialista de soporte técnico de comunicaciones de Teams

- Administrador de dispositivos en la nube

- Lector global

Entre los recursos no admitidos para el acceso de GDAP se incluyen los siguientes:

- Administración de equipos

- Plantillas de equipos

- Aplicaciones de Teams

- Paquetes de directivas

- Asesor para Teams

- Panel de calidad de llamadas

Microsoft Defender XDR

XDR de Microsoft Defender es un conjunto de defensa empresarial unificado previo y posterior a la vulneración. Coordina de forma nativa la detección, prevención, investigación y respuesta entre puntos de conexión, identidades, correo electrónico y aplicaciones para proporcionar protección integrada contra ataques sofisticados.

El portal de Microsoft Defender también es el hogar de otros productos de la pila de seguridad de Microsoft 365, como Microsoft Defender para punto de conexión y Microsoft Defender para Office 365.

La documentación de todas las funcionalidades y productos de seguridad está disponible en el portal de Microsoft Defender:

Microsoft Defender para punto de conexión:

- Microsoft Defender para punto de conexión

- Funcionalidades del Plan 1 de Microsoft Defender para punto de conexión

- Microsoft Defender para Empresas

Microsoft Defender para Office 365:

- Exchange Online Protection (EOP)

- Plan 1 de Microsoft Defender para Office 365

- Plan 2 de Microsoft Defender para Office 365

Gobernanza de aplicaciones:

A continuación se muestran las funcionalidades disponibles para los inquilinos que acceden al portal de Microsoft Defender mediante un token de GDAP.

| Tipo de recurso | Actualmente se admite |

|---|---|

| Características de XDR de Microsoft Defender | Todas las características de XDR de Microsoft Defender (como se muestra en la documentación anterior): Incidentes, búsqueda avanzada, Centro de actividades, Análisis de amenazas, Conectar ion de las siguientes cargas de trabajo de seguridad en Microsoft Defender XDR: Microsoft Defender para punto de conexión, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps |

| Agente de Microsoft Defender las características del punto de conexión | Todas las características de Microsoft Defender para punto de conexión que figuran en la documentación anterior, consulte los detalles por SKU P1 /bloque de mensajes del servidor (SMB) en la siguiente tabla. |

| Microsoft Defender para Office 365 | Todas las características de Microsoft Defender para Office 365 que se recogen en la documentación anterior. Consulte los detalles de cada licencia en la siguiente tabla: Seguridad de Office 365 incluidos Microsoft Defender para Office 365 y Protección en línea de Exchange |

| Gobernanza de aplicaciones | La autenticación funciona para el token de GDAP (token de aplicación y usuario), las directivas de autorización se aplican en función de los roles del usuario como antes |

Roles admitidos de Microsoft Entra en el portal de Microsoft Defender:

Documentación de roles admitidos en el portal de Microsoft Defender

Nota:

No todos los roles se pueden aplicar a todos los productos de seguridad. Para obtener información sobre qué roles se admiten en un producto específico, consulte su documentación.

Características de MDE admitidas en el portal de Microsoft Defender por SKU

| Funcionalidades de punto de conexión por SKU | Microsoft Defender para Empresas | Plan 1 de Microsoft Defender para punto de conexión | Plan 2 de Microsoft Defender para punto de conexión |

|---|---|---|---|

| Administración centralizada | X | X | X |

| Configuración del cliente simplificada | X | ||

| Administración de amenazas y vulnerabilidades | X | X | |

| Reducción de la superficie expuesta a ataques | X | X | X |

| Protección de última generación | X | X | X |

| Detección y respuesta de puntos de conexión | X | X | |

| Investigación y respuesta de amenazas | X | X | |

| Búsqueda de amenazas y retención de datos durante seis meses | X | ||

| Análisis de amenazas | X | X | |

| Compatibilidad entre plataformas con Windows, MacOS, iOS y Android | X | X | X |

| Expertos en amenazas de Microsoft | X | ||

| Partner API | X | X | X |

| Microsoft 365 Lighthouse para ver incidentes de seguridad entre clientes | X |

Power BI

Para la carga de trabajo de Power BI, las tareas siguientes son compatibles con GDAP.

| Tipo de recurso | Actualmente se admite |

|---|---|

| Tareas de administrador | - Todos los elementos de menú en "Administración portal" excepto "Conexiones de Azure" |

Roles admitidos de Microsoft Entra en el ámbito:

- Administrador de Fabric

- Administrador global

Propiedades de Power BI fuera del ámbito:

- No se garantiza el correcto funcionamiento de todas las tareas que no son de administrador

- «Conexiones de Azure» en el Portal de administración

SharePoint

Para SharePoint, el GDAP admite las siguientes tareas.

| Tipo de recurso | Actualmente se admite |

|---|---|

| Página principal | Las tarjetas se representan, pero es posible que los datos no se represente |

| Administración de sitios: sitios activos | Crear sitios: Sitio de grupo, Sitio de comunicación, Asignar o cambiar propietario del sitio, Asignar etiqueta de confidencialidad al sitio (si se ha configurado en microsoft Entra ID) durante la creación del sitio, Cambiar la etiqueta de confidencialidad del sitio, Asignar configuración de privacidad al sitio (si no está predefinida con una etiqueta de confidencialidad), Agregar o quitar miembros a un sitio, Editar configuración de uso compartido externo del sitio, Editar nombre del sitio, Editar dirección URL del sitio, Ver actividad del sitio, Editar límite de almacenamiento, Eliminar un sitio, Cambiar vistas integradas de sitios, Exportar lista de sitios a archivo CSV, Guardar vistas personalizadas de sitios, Asociar sitio a un centro, Registrar sitio como centro |

| Administración de sitios: sitios activos | Creación de otros sitios: centro de documentos, wiki empresarial, portal de publicación y centro de contenido |

| Administración de sitios: sitios eliminados | Restauración y eliminación permanente de sitios (a excepción de los sitios de equipo conectados a grupos de Microsoft 365) |

| Directivas: uso compartido | Establecer directivas de uso compartido externo para SharePoint y OneDrive para la Empresa, Cambiar "Más configuración de uso compartido externo", Establecer directivas para vínculos de archivos y carpetas, Cambiar "Otras opciones" para compartir |

| Control de acceso | Establecer o cambiar la directiva de dispositivos no administrados, Establecer o cambiar las directivas de escala de tiempo de sesiones inactivas, Establecer o cambiar la directiva de ubicación de red (independiente de la directiva ip de Microsoft Entra, Establecer o cambiar la directiva de autenticación moderna, Establecer o cambiar el acceso de OneDrive |

| Configuración | SharePoint: sitio principal, SharePoint: notificaciones, SharePoint: páginas, SharePoint: creación de sitios, SharePoint: límites del almacenamiento de sitios, OneDrive: notificaciones, OneDrive: retención, OneDrive: límite del almacenamiento, OneDrive: sincronización |

| PowerShell | Para conectar un inquilino del cliente como administrador de GDAP, use un punto de conexión de autorización de inquilino (con el identificador de inquilino del cliente) en el parámetro AuthenticanUrl en lugar del punto de conexión común predeterminado.Por ejemplo, Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

Entre los roles del ámbito se incluyen los siguientes:

- Administrador de SharePoint

- Administrador global

- Lector global

Entre las propiedades del Centro de administración de SharePoint se incluyen las siguientes:

- Todas las características, funcionalidades y plantillas de administración clásicas están fuera del ámbito y no se garantiza que funcionen correctamente.

- Nota: Para cualquier rol de GDAP compatible con SharePoint Administración Center, los partners no pueden editar archivos y permisos en archivos y carpetas en el sitio de SharePoint del cliente. Se trata de un riesgo de seguridad para los clientes y se ha solucionado.

Dynamics 365 y Power Platform

En el caso de las aplicaciones de involucración de clientes de Power Platform y Dynamics 365 (Ventas, servicio), las tareas siguientes son compatibles con GDAP.

| Tipo de recurso | Actualmente se admite |

|---|---|

| Tareas de administrador | - Todos los elementos de menú del Centro de administración de Power Platform |

Entre los roles admitidos de Microsoft Entra en el ámbito se incluyen los siguientes:

- Administrador de Power Platform

- Administrador global

- Helpdesk Administración istrator (para ayuda y soporte técnico)

- Soporte técnico del servicio Administración istrator (para ayuda y soporte técnico)

Propiedades fuera del ámbito:

- None

Dynamics 365 Business Central

Para Dynamics 365 Business Central, las tareas siguientes son compatibles con GDAP.

| Tipo de recurso | Actualmente se admite |

|---|---|

| Tareas de administrador | Todas las tareas* |

* Algunas tareas requieren permisos asignados al usuario administrador en el entorno de Dynamics 365 Business Central. Consulte la documentación disponible.

Entre los roles admitidos de Microsoft Entra en el ámbito se incluyen los siguientes:

- Administrador de Dynamics 365

- Administrador global

- Administrador del departamento de soporte técnico

Propiedades fuera del ámbito:

- None

Dynamics Lifecycle Services

Para Dynamics Lifecycle Services, las tareas siguientes son compatibles con GDAP.

| Tipo de recurso | Actualmente se admite |

|---|---|

| Tareas de administrador | Todas las tareas |

Entre los roles admitidos de Microsoft Entra en el ámbito se incluyen los siguientes:

- Administrador de Dynamics 365

- Administrador global

Propiedades fuera del ámbito:

- None

Intune (Endpoint Manager)

Roles admitidos de Microsoft Entra en el ámbito:

- Administrador de Intune

- Administrador global

- Lector global

- Lector de informes

- Lector de seguridad

- Administrador de cumplimiento

- Administrador de seguridad

Para comprobar el nivel de acceso de los roles anteriores, consulte la documentación de RBAC de Intune.

La compatibilidad con Intune no incluye el uso de GDAP al inscribir servidores para Microsoft Tunnel o para configurar o instalar cualquiera de los conectores para Intune. Entre los ejemplos de conectores de Intune se incluyen, entre otros, el Conectar or de Intune para Active Directory, el conector de Mobile Threat Defense y el conector Microsoft Defender para punto de conexión.

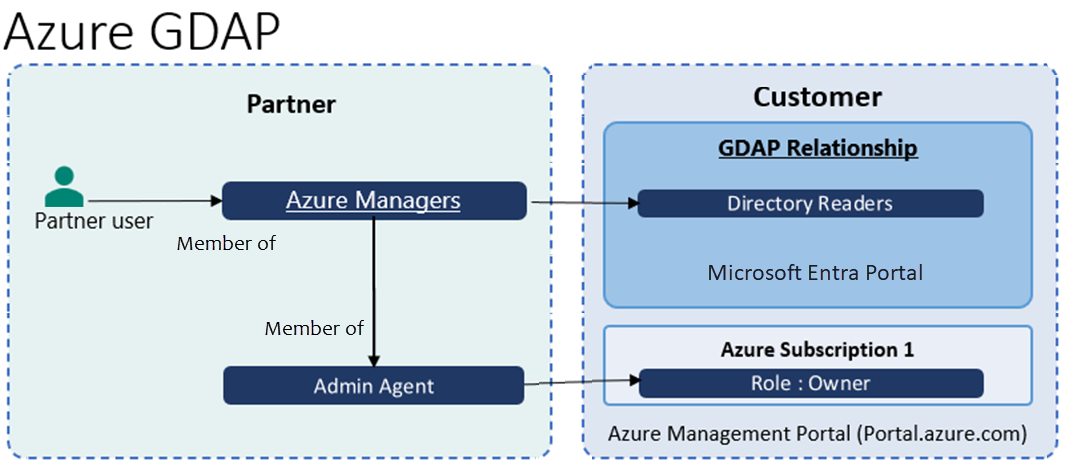

Azure portal

Roles de Microsoft Entra en el ámbito:

- Cualquier rol de Microsoft Entra, como lectores de directorios (rol con privilegios mínimos) para acceder a la suscripción de Azure como propietario

Guía de roles de GDAP:

- El partner y el cliente deben tener una relación de revendedor

- El partner debe crear un grupo de seguridad (p. ej., Administradores de Azure) para administrar Azure y anidarlo en Agentes de administración para crear particiones de acceso por cliente como procedimiento recomendado.

- Cuando el partner compra un plan de Azure para el cliente, se aprovisiona la suscripción de Azure y se asigna RBAC de Azure al grupo de agentes de administración como propietario en la suscripción de Azure.

- Dado que el grupo de seguridad de administradores de Azure es miembro del grupo de agentes de administración, los usuarios que son miembros de Administradores de Azure se convierten en el propietario de RBAC de la suscripción de Azure.

- Para acceder a la suscripción de Azure como propietario del cliente, se debe asignar cualquier rol de Microsoft Entra, como lectores de directorio (rol con privilegios mínimos) al grupo de seguridad administradores de Azure.

Guía alternativa de Azure GDAP (sin usar Administración Agent)

Requisitos previos:

- El partner y el cliente tienen una relación de revendedor .

- El asociado ha creado un grupo de seguridad para administrar Azure y lo anidado en el grupo HelpDeskAgents por partición de acceso al cliente, tal como se recomienda.

- El asociado ha adquirido un plan de Azure para el cliente, se aprovisiona la suscripción de Azure y el asociado ha asignado el grupo de agentes de Administración Azure RBAC como propietario en la suscripción de Azure, pero no se ha realizado ninguna asignación de roles de RBAC para los agentes del departamento de soporte técnico.

Pasos del administrador de partners:

El administrador del asociado de la suscripción ejecuta los siguientes scripts mediante PowerShell para crear FPO del departamento de soporte técnico en la suscripción de Azure.

Conectar al inquilino del asociado para obtener el

object IDdel grupo HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsAsegúrese de que el cliente tenga lo siguiente:

- El rol de propietario o administrador de acceso de usuario.

- Permisos para crear asignaciones de roles en el nivel de suscripción.

Pasos del cliente:

Para completar el proceso, el cliente debe realizar los pasos siguientes mediante PowerShell o la CLI de Azure.

Si usa PowerShell, el cliente debe actualizar el

Az.Resourcesmódulo.Update-Module Az.ResourcesConectar al inquilino en el que existe la suscripción de CSP.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Conectar a la suscripción.

Nota:

Este paso solo es aplicable si el usuario tiene permisos de asignación de roles en varias suscripciones del inquilino.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Cree la asignación de roles.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

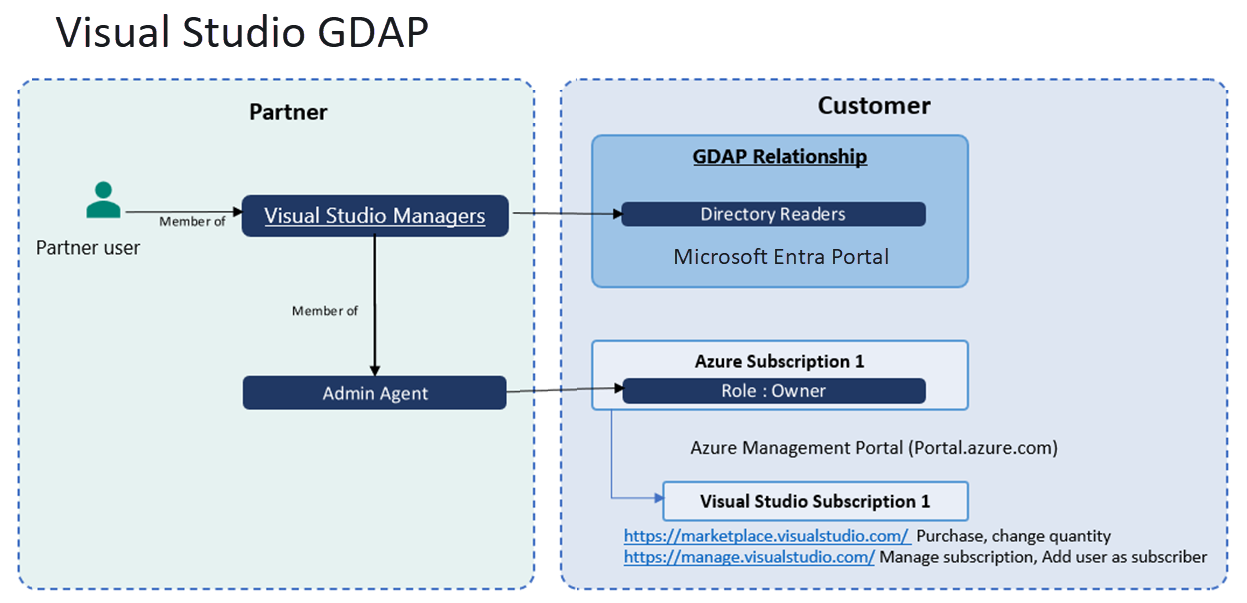

Visual Studio

Roles de Microsoft Entra en el ámbito:

- Cualquier rol de Microsoft Entra, como lectores de directorios (rol con privilegios mínimos) para acceder a la suscripción de Azure como propietario

Guía de roles de GDAP para partners:

- Requisitos previos:

- El partner y el cliente deben tener una relación de revendedor.

- El partner debe comprar la suscripción de Azure para el cliente.

- El partner debe crear un grupo de seguridad (por ejemplo, Administradores de Visual Studio) para comprar y administrar las suscripciones de Visual Studio y anidarlo en Agentes de administración para crear particiones de acceso por cliente, como práctica recomendada.

- El rol de GDAP para comprar y administrar Visual Studio es el mismo que Azure GDAP.

- Se debe asignar al grupo de seguridad administradores de Visual Studio cualquier rol de Microsoft Entra, como lectores de directorio (rol con privilegios mínimos) para acceder a la suscripción de Azure como propietario.

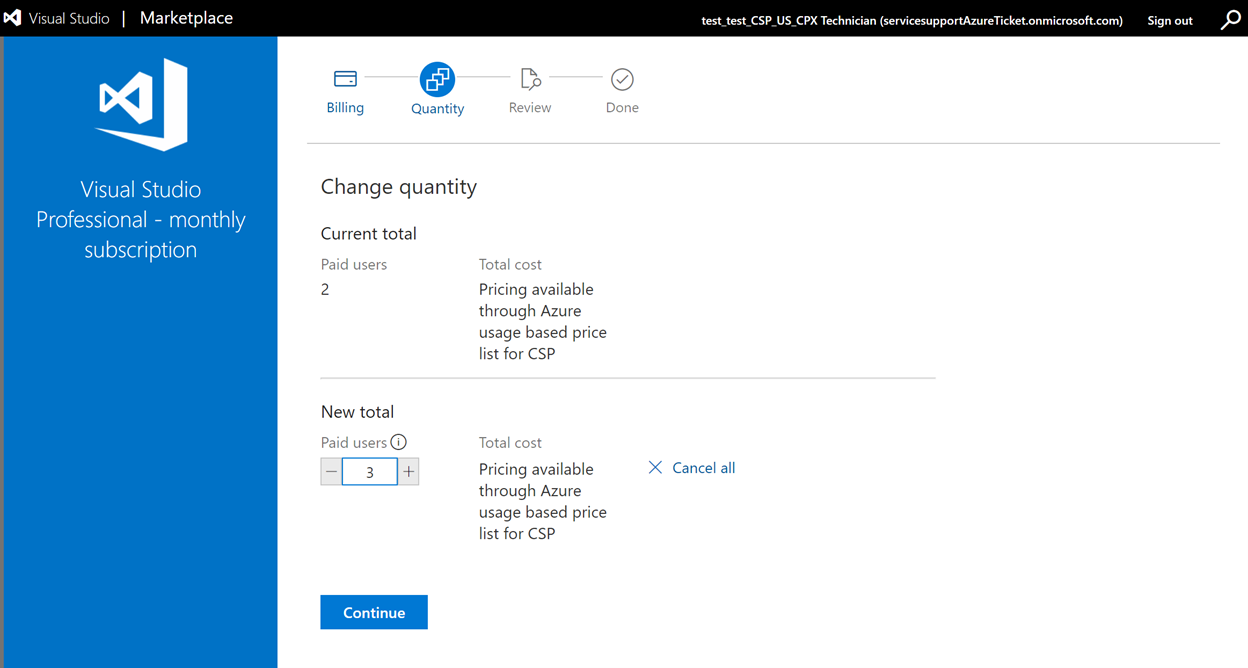

- Los usuarios que forman parte del grupo de seguridad Administradores de Visual Studio podrán comprarla suscripción de Visual Studio en Marketplacehttps://marketplace.visualstudio.com (debido al miembro anidado de Agentes de administración, los usuarios tendrán acceso a la suscripción de Azure).

- Los usuarios que forman parte del grupo de seguridad Administradores de Visual Studio pueden cambiar la cantidad de suscripciones de Visual Studio.

- Los usuarios que forman parte del grupo de seguridad Administradores de Visual Studio pueden cancelar la suscripción de Visual Studio (cambiando la cantidad a cero).

- Los usuarios que forman parte del grupo de seguridad Administradores de Visual Studio pueden agregar suscriptores para administrar las suscripciones de Visual Studio (por ejemplo, examinar el directorio del cliente y agregar la asignación de roles de Visual Studio como suscriptor).

Propiedades de Visual Studio fuera del ámbito:

- None

¿Por qué no veo algunos vínculos de AOBO de DAP en la página de administración del servicio GDAP?

| Vínculos AOBO de DAP | Motivo por el que falta en la página Administración del servicio de GDAP |

|---|---|

| Microsoft 365 Planner https://portal.office.com/ | Se trata de un duplicado del vínculo AOBO de Microsoft 365 que ya existe. |

| Sway https://portal.office.com/ | Se trata de un duplicado del vínculo AOBO de Microsoft 365 que ya existe. |

| Windows 10 https://portal.office.com/ | Se trata de un duplicado del vínculo AOBO de Microsoft 365 que ya existe. |

| Cloud App Security https://portal.cloudappsecurity.com/ | Se retirará Microsoft Defender for Cloud Apps . Este portal se combinará en XDR de Microsoft Defender, que admite GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ | No se admite actualmente. Fuera del ámbito de GDAP. |

| Protección contra amenazas avanzada de Windows Defender https://securitycenter.windows.com | La protección contra amenazas avanzada de Windows Defender se retirará. Se recomienda a los partners pasar a XDR de Microsoft Defender, que admite GDAP. |

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de