Examiner les e-mails malveillants qui ont été remis dans Microsoft 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Les organisations Microsoft 365 qui ont Microsoft Defender pour Office 365 incluses dans leur abonnement ou achetées en tant que module complémentaire ont Explorer (également appelées détections de menaces Explorer) ou en temps réel. Ces fonctionnalités sont des outils puissants et quasiment en temps réel pour aider les équipes d’opérations de sécurité (SecOps) à examiner les menaces et à y répondre. Pour plus d’informations, consultez À propos des détections Explorer de menaces et en temps réel dans Microsoft Defender pour Office 365.

Les détections de Explorer de menaces et en temps réel vous permettent d’examiner les activités qui mettent les personnes de votre organization en danger et de prendre des mesures pour protéger votre organization. Par exemple :

- Rechercher et supprimer des messages.

- Identifiez l’adresse IP d’un expéditeur de courrier malveillant.

- Démarrez un incident pour une investigation plus approfondie.

Cet article explique comment utiliser les détections de Explorer de menaces et en temps réel pour rechercher des messages malveillants dans les boîtes aux lettres des destinataires.

Conseil

Pour accéder directement aux procédures de correction, consultez Corriger les e-mails malveillants remis dans Office 365.

Pour d’autres scénarios de messagerie utilisant les détections de Explorer de menaces et en temps réel, consultez les articles suivants :

Ce qu'il faut savoir avant de commencer

Le Explorer des menaces est inclus dans Defender for Office 365 Plan 2. Les détections en temps réel sont incluses dans Defender pour Office Plan 1 :

- Les différences entre les détections Explorer de menaces et en temps réel sont décrites dans À propos des détections de menaces Explorer et détections en temps réel dans Microsoft Defender pour Office 365.

- Les différences entre Defender for Office 365 Plan 2 et Defender pour Office Plan 1 sont décrites dans l’aide-mémoire Defender for Office 365 Plan 1 et Plan 2.

Pour les propriétés de filtre qui vous obligent à sélectionner une ou plusieurs valeurs disponibles, l’utilisation de la propriété dans la condition de filtre avec toutes les valeurs sélectionnées a le même résultat que de ne pas utiliser la propriété dans la condition de filtre.

Pour plus d’informations sur les autorisations et les exigences de licence pour les détections de Explorer de menaces et en temps réel, consultez Autorisations et licences pour les détections Explorer de menaces et en temps réel.

Rechercher les e-mails suspects qui ont été remis

Utilisez l’une des étapes suivantes pour ouvrir les détections de Explorer de menaces ou en temps réel :

- Explorer des menaces : dans le portail Defender, https://security.microsoft.comaccédez à Email & Sécurité>Explorer. Ou, pour accéder directement à la page Explorer, utilisez https://security.microsoft.com/threatexplorerv3.

- Détections en temps réel : dans le portail Defender à l’adresse https://security.microsoft.com, accédez à Email & Sécurité>Détections en temps réel. Ou, pour accéder directement à la page Détections en temps réel , utilisez https://security.microsoft.com/realtimereportsv3.

Dans la page Explorer ou Détections en temps réel, sélectionnez une vue appropriée :

- Menace Explorer : vérifiez que l’affichage Tous les e-mails est sélectionné.

- Détections en temps réel : vérifiez que la vue Programmes malveillants est sélectionnée ou sélectionnez la vue Hameçonnage.

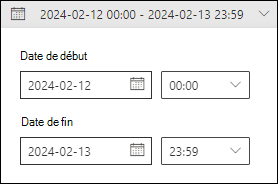

Sélectionnez la plage de date/heure. La valeur par défaut est hier et aujourd’hui.

Créez une ou plusieurs conditions de filtre à l’aide de tout ou partie des propriétés et valeurs ciblées suivantes. Pour obtenir des instructions complètes, consultez Filtres de propriétés dans les détections de Explorer de menaces et en temps réel. Par exemple :

Action de remise : action effectuée sur un e-mail en raison de stratégies ou de détections existantes. Les valeurs utiles sont les suivantes :

- Remise : Email remis à la boîte de réception de l’utilisateur ou à un autre dossier dans lequel l’utilisateur peut accéder au message.

- Courrier indésirable : Email remis au dossier d’Email indésirable de l’utilisateur ou au dossier Éléments supprimés où l’utilisateur peut accéder au message.

- Bloqué : Email messages qui ont été mis en quarantaine, qui ont échoué ou qui ont été supprimés.

Emplacement de remise d’origine : emplacement où l’e-mail a été envoyé avant toute action post-remise automatique ou manuelle par le système ou les administrateurs (par exemple, ZAP ou déplacé en quarantaine). Les valeurs utiles sont les suivantes :

- Dossier éléments supprimés

- Supprimé : le message a été perdu quelque part dans le flux de messagerie.

- Échec : le message n’a pas pu atteindre la boîte aux lettres.

- Boîte de réception/dossier

- Dossier Courrier indésirable

- Local/externe : la boîte aux lettres n’existe pas dans le organization Microsoft 365.

- Mise en quarantaine

- Inconnu : par exemple, après la remise, une règle de boîte de réception a déplacé le message vers un dossier par défaut (par exemple, Brouillon ou Archive) plutôt que vers le dossier Boîte de réception ou Courrier indésirable Email.

Dernier emplacement de remise : emplacement où l’e-mail s’est terminé après toutes les actions automatiques ou manuelles postérieures à la remise effectuées par le système ou les administrateurs. Les mêmes valeurs sont disponibles à partir de l’emplacement de remise d’origine.

Directionnalité : les valeurs valides sont les suivantes :

- Entrants

- Intra-organisation

- Sortant

Ces informations peuvent aider à identifier l’usurpation d’identité et l’usurpation d’identité. Par exemple, les messages provenant d’expéditeurs de domaine internes doivent être intra-organisation et non entrants.

Action supplémentaire : les valeurs valides sont les suivantes :

- Correction automatisée (Defender for Office 365 Plan 2)

- Livraison dynamique : pour plus d’informations, consultez Livraison dynamique dans les stratégies de pièces jointes fiables.

- Correction manuelle

- Aucune

- Mise en quarantaine

- Retraitement : le message a été identifié rétroactivement comme bon.

- ZAP : pour plus d’informations, consultez Purge automatique de zéro heure (ZAP) dans Microsoft Defender pour Office 365.

Remplacement principal : si organization ou les paramètres utilisateur autorisés ou bloqués les messages qui auraient autrement été bloqués ou autorisés. Les valeurs sont les suivantes :

- Autorisé par la stratégie organization

- Autorisé par la stratégie utilisateur

- Bloqué par la stratégie organization

- Bloqué par la stratégie utilisateur

- Aucune

Ces catégories sont affinées par la propriété source de remplacement primaire .

Source de remplacement principale Type de stratégie organization ou paramètre utilisateur qui a autorisé ou bloqué les messages qui auraient autrement été bloqués ou autorisés. Les valeurs sont les suivantes :

- Filtre tiers

- Administration voyage dans le temps initié

- Blocage de stratégie anti-programme malveillant par type de fichier : filtre des pièces jointes courantes dans les stratégies anti-programme malveillant

- Paramètres de stratégie anti-courrier indésirable

- Stratégie de connexion : configurer le filtrage des connexions

- Règle de transport Exchange (règle de flux de courrier)

- Mode exclusif (remplacement de l’utilisateur) : Le seul e-mail d’approbation provenant d’adresses dans ma liste d’expéditeurs et domaines approuvés et le paramètre Listes de diffusion approuvées dans la collection de listes approuvées sur une boîte aux lettres.

- Filtrage ignoré en raison d’une organization locale

- Filtre de région IP à partir de la stratégie : Filtre à partir de ces pays dans les stratégies anti-courrier indésirable.

- Filtre de langue à partir de la stratégie : filtre Contient des langues spécifiques dans les stratégies anti-courrier indésirable.

- Simulation d’hameçonnage : configurer des simulations d’hameçonnage tierces dans la stratégie de remise avancée

- Mise en quarantaine : Publier l’e-mail mis en quarantaine

- Boîte aux lettres SecOps : configurer des boîtes aux lettres SecOps dans la stratégie de remise avancée

- Liste d’adresses des expéditeurs (Administration Remplacer) : liste des expéditeurs autorisés ou liste des expéditeurs bloqués dans les stratégies anti-courrier indésirable.

- Liste d’adresses des expéditeurs (remplacement de l’utilisateur) : adresses e-mail des expéditeurs dans la liste Des expéditeurs bloqués dans la collection de liste de sécurité d’une boîte aux lettres.

- Liste des domaines de l’expéditeur (Administration Remplacer) : liste des domaines autorisés ou domaines bloqués dans les stratégies anti-courrier indésirable.

- Liste des domaines des expéditeurs (remplacement de l’utilisateur) : domaines d’expéditeurs dans la liste Expéditeurs bloqués dans la collection de listes de sécurité d’une boîte aux lettres.

- Bloc de fichiers d’autorisation/liste de blocage du locataire : créer des entrées de bloc pour les fichiers

- Bloc d’adresses e-mail de l’expéditeur d’autorisation/liste de blocage des locataires : créer des entrées de bloc pour les domaines et les adresses e-mail

- Bloc d’usurpation d’autorisation/liste de blocage du locataire : créer des entrées de bloc pour les expéditeurs usurpés

- Bloc d’URL d’autorisation/liste de blocs de locataire : créer des entrées de bloc pour les URL

- Liste de contacts approuvés (remplacement de l’utilisateur) : paramètre Approuver l’e-mail de mes contacts dans la collection safelist sur une boîte aux lettres.

- Bloc de fichiers d’autorisation/liste de blocage du locataire : créer des entrées de bloc pour les fichiers

- Domaine approuvé (remplacement de l’utilisateur) : domaines d’expéditeurs dans la liste Des expéditeurs approuvés dans la collection de listes approuvées sur une boîte aux lettres.

- Destinataire approuvé (remplacement de l’utilisateur) : adresses e-mail ou domaines des destinataires dans la liste des destinataires approuvés dans la collection de listes approuvées sur une boîte aux lettres.

- Expéditeurs approuvés uniquement (remplacement de l’utilisateur) : le Listes sécurisé uniquement : seuls les messages provenant de personnes ou de domaines figurant dans votre liste d’expéditeurs approuvés ou de votre liste de destinataires approuvés sont remis à votre paramètre Boîte de réception dans la collection de listes approuvées sur une boîte aux lettres.

Remplacer la source : mêmes valeurs disponibles que la source de remplacement principale.

Conseil

Dans l’onglet Email (affichage) dans la zone d’informations des affichages Tous les e-mails, Programmes malveillants et Hameçonnages, les colonnes de remplacement correspondantes sont nommées Remplacements système et Remplacements système source.

Menace d’URL : les valeurs valides sont les suivantes :

- Programme malveillant

- Hameçonnage

- Courrier indésirable

Lorsque vous avez terminé de configurer les filtres de date/heure et de propriété, sélectionnez Actualiser.

L’onglet Email (affichage) dans la zone de détails des affichages Tous les e-mails, Programmes malveillants ou Hameçonnages contient les détails dont vous avez besoin pour examiner les e-mails suspects.

Par exemple, utilisez les colonnes Action de remise, Emplacement de remise d’origine et Emplacement de la dernière remise sous l’onglet Email (affichage) pour obtenir une image complète de l’emplacement des messages affectés. Les valeurs ont été expliquées à l’étape 4.

Utilisez ![]() Exporter pour exporter de manière sélective jusqu’à 200 000 résultats filtrés ou non filtrés vers un fichier CSV.

Exporter pour exporter de manière sélective jusqu’à 200 000 résultats filtrés ou non filtrés vers un fichier CSV.

Corriger les e-mails malveillants qui ont été remis

Une fois que vous avez identifié les messages électroniques malveillants qui ont été remis, vous pouvez les supprimer des boîtes aux lettres des destinataires. Pour obtenir des instructions, consultez Corriger les e-mails malveillants remis dans Microsoft 365.

Articles connexes

Corriger les courriers malveillants remis dans Office 365