Configurer des conditions pour les principaux scénarios de conformité des communications

Cet article fournit plusieurs exemples de création de conditions avec le générateur de conditions dans Microsoft Purview Communication Compliance. Utilisez les exemples pour vos propres scénarios et modifiez-les en fonction des besoins de votre organisation.

Pour obtenir des informations générales sur la création de conditions pour les stratégies de conformité des communications, consultez Choisir des conditions pour vos stratégies de conformité des communications.

Exemples de sécurité des données

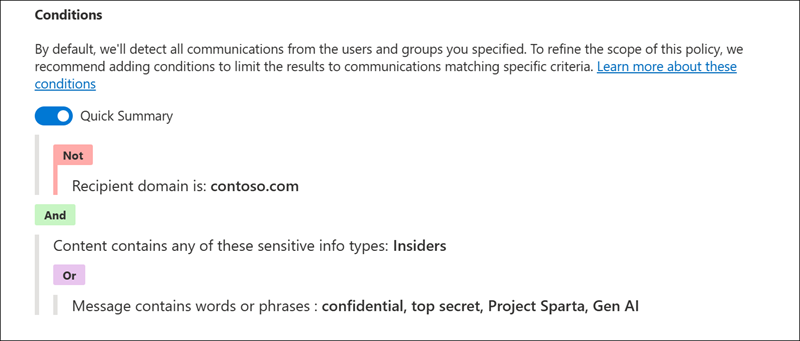

Exemple 1 : Détecter toutes les communications envoyées en dehors de Contoso.com qui contiennent des modèles détectés par le type d’informations sensibles Insiders OU qui incluent l’un des mots clés suivants : « confidentiel », « top secret », « Project Sparta », « GenAI »

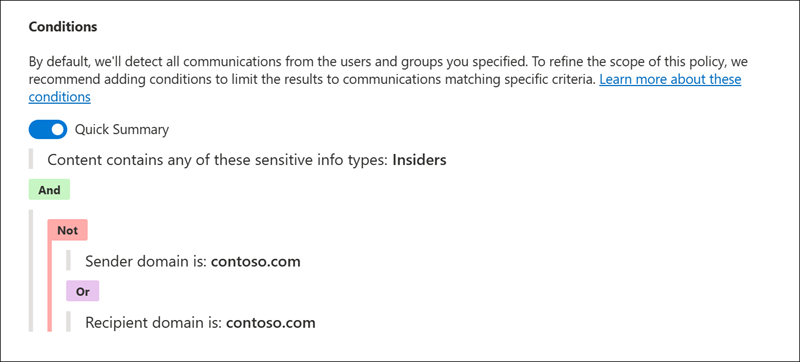

Exemple 2 : Détecter toutes les communications provenant de l’extérieur ou envoyées en dehors des contoso.com qui contiennent des modèles détectés par le type d’informations sensibles Insiders

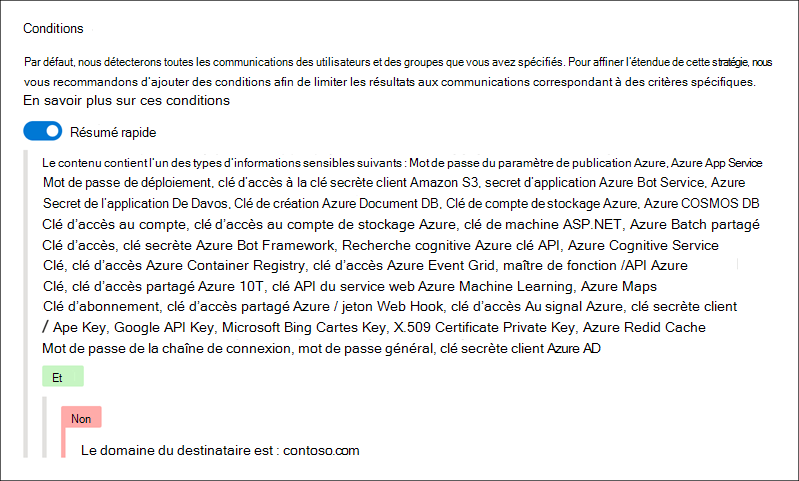

Exemple 3 : détecter de manière proactive le partage de clés secrètes et de mots de passe en dehors de contoso.com

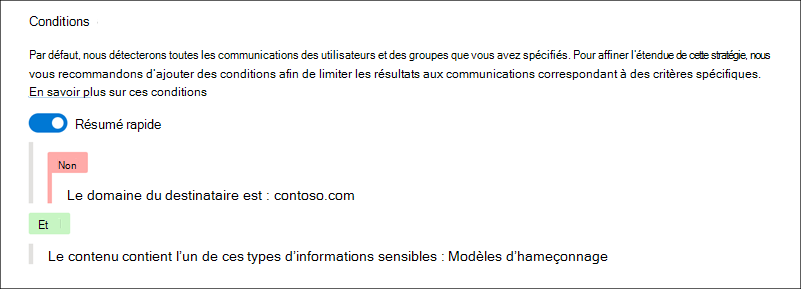

Exemple 4 : Détecter les demandes de hameçonnage Teams envoyées en tant que demandes d’authentification multifacteur à l’aide du type d’informations sensibles modèles de hameçonnage

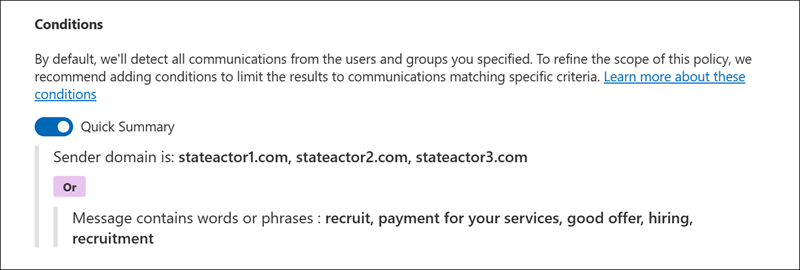

Exemple 5 : Analyser tous les messages provenant des domaines stateactor1.com, stateactor2.com et stateactor3.com OU des messages contenant ces mots clés : recruit, payment for your services, good offer, hiring, recruitment

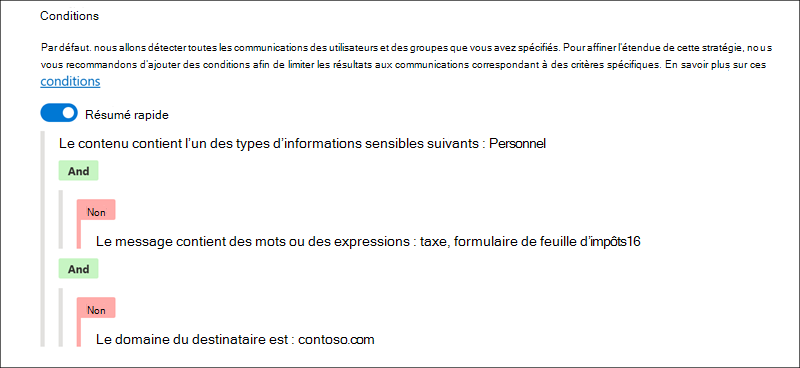

Exemple 6 : Analyser des e-mails spécifiques envoyés à des domaines externes en détectant les modèles à l’aide du type d’informations sensibles personnelles , mais en ignorant les mots clés spécifiques

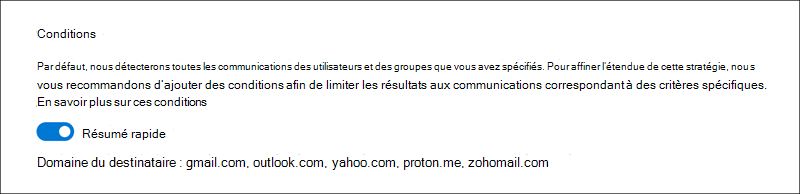

Exemple 7 : Analyser et afficher tous les e-mails envoyés à des comptes de messagerie personnels

Exemples de conduite professionnelle

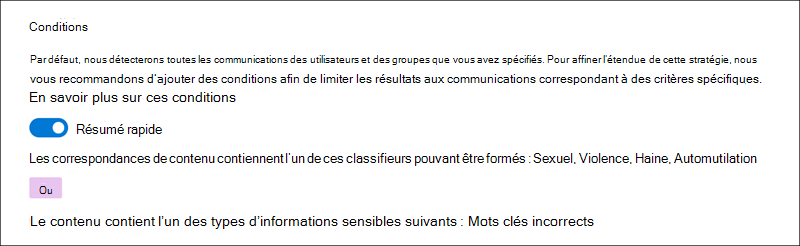

Exemple 8 : Détecter le contenu inapproprié envoyé dans les messages à l’aide des classifieurs pouvant être formés à des fins sexuelle, violente, haine et automutilation ou à l’aide d’un dictionnaire de mots clés organisé

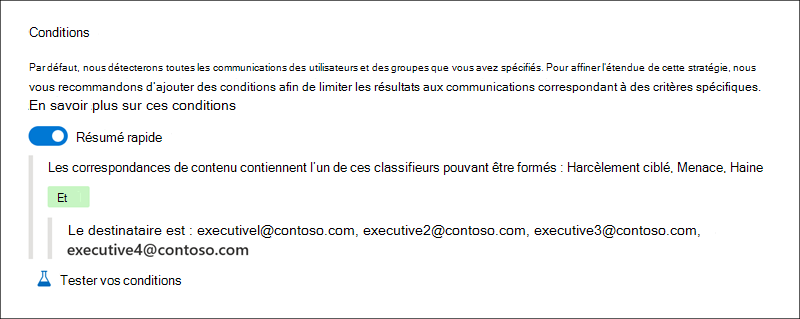

Exemple 9 : Détecter les menaces et le harcèlement adressés aux cadres clés de Contoso à l’aide des classifieurs pouvant être formés pour le harcèlement ciblé, les menaces et la haine

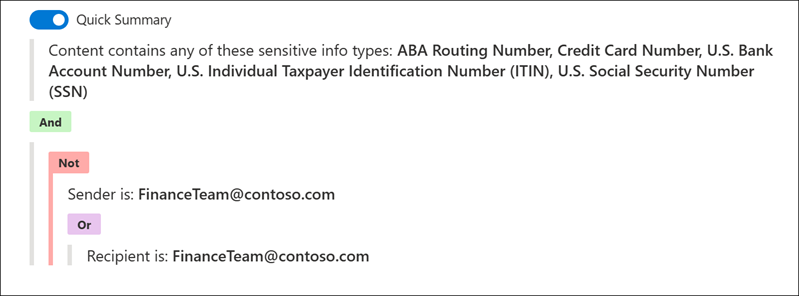

Exemple 10 : Détecter tous les messages qui contiennent des modèles détectés par les types d’informations sensibles ABA Routing Number, Credit Card Number, U.S. Bank Account Number, US Individual Taxpayer Identification Number (ITIN) et U.S. Social Security Number (SSN) envoyés par n’importe quel employé, mais pas envoyés par l’équipe Finance Team

Voir aussi

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour