Authentification unique basée sur SAML : configuration et limitations

Dans cet article, vous allez apprendre à configurer une application pour l’authentification unique (SSO) basée sur SAML avec Microsoft Entra ID. Cet article aborde le mappage des utilisateurs à des rôles d’application spécifiques en fonction de règles, ainsi que les limitations à prendre en considération lors du mappage d’attributs. Il aborde également les certificats de signature SAML, le chiffrement de jeton SAML, la vérification de la signature de requête SAML et les fournisseurs de revendications personnalisées.

Les applications qui utilisent SAML 2.0 pour l’authentification peuvent être configurées pour l’authentification unique basée sur SAML (SSO). Avec l’authentification unique SAML, vous pouvez mapper les utilisateurs à des rôles d’application spécifiques en fonction de règles que vous définissez dans vos revendications SAML.

Pour configurer une application SaaS pour l’authentification unique via SAML, consultez Démarrage rapide : Configurer l’authentification unique via SAML.

De nombreuses applications SaaS offrent un tutoriel propre à l’application qui vous guide dans la configuration de l’authentification unique basée sur SAML.

Certaines applications peuvent facilement être migrées. D’autres ayant des exigences plus complexes, telles que des revendications personnalisées, peuvent nécessiter une configuration supplémentaire dans Microsoft Entra ID et/ou Microsoft Entra Connect Health. Pour plus d’informations sur les mappages de revendication pris en charge, consultez Procédure : Personnaliser des revendications émises dans des jetons pour une application spécifique dans un locataire (préversion).

Gardez à l’esprit les limitations suivantes lors du mappage des attributs :

- Tous les attributs qui ne peuvent pas être émis dans AD FS apparaissent dans Microsoft Entra ID en tant qu’attributs à émettre aux jetons SAML, même si ces attributs sont synchronisés. Lorsque vous modifiez l’attribut, la liste déroulante Valeur affiche les différents attributs disponibles dans Microsoft Entra ID. Vérifiez la configuration des articles de synchronisation de Microsoft Entra Connect afin de garantir qu’un attribut requis (par exemple samAccountName) est bien synchronisé avec Microsoft Entra ID. Vous pouvez utiliser les attributs d’extension pour émettre toute revendication qui ne fait pas partie du schéma utilisateur standard dans Microsoft Entra ID.

- Dans les scénarios les plus courants, seule la revendication NameID et d’autres revendications d’identificateur utilisateur courantes sont requises pour une application. Pour déterminer si une revendication supplémentaire est nécessaire, examinez les revendications émises à partir d’AD FS.

- Toutes les revendications ne peuvent pas être émises, car certaines sont protégées dans Microsoft Entra ID.

- La possibilité d’utiliser des jetons SAML chiffrés est actuellement en préversion. Voir Procédure : personnaliser des revendications émises dans le jeton SAML pour les applications d’entreprise.

Applications SaaS (Software as a Service)

Si vos utilisateurs se connectent à des applications SaaS telles que Salesforce, ServiceNow ou Workday, et qu’elles sont intégrés à AD FS, vous utilisez l’authentification fédérée pour les applications SaaS.

La plupart des applications SaaS peuvent être configurées dans Microsoft Entra ID. Microsoft propose de nombreuses connexions préconfigurées pour les applications SaaS dans la galerie d’applications Microsoft Entra, ce qui facilitera la transition. Les applications SAML 2.0 peuvent être intégrées à Microsoft Entra ID soit via la galerie d’applications Microsoft Entra, soit comme des applications ne figurant pas dans la galerie.

Les applications qui utilisent OAuth 2.0 ou OpenID Connect peuvent être intégrées à Microsoft Entra ID de façon similaire en tant qu’inscriptions d’application. Les applications qui utilisent des protocoles hérités peuvent utiliser le proxy d’application Microsoft Entra pour s’authentifier avec Microsoft Entra ID.

Pour les problèmes liés à l’intégration de vos applications SaaS, vous pouvez contacter l’alias du support de l’intégration d’applications SaaS.

Certificats de signature SAML pour l’authentification unique

Les certificats de signature sont une partie importante de tout déploiement d’authentification unique. Microsoft Entra ID crée les certificats de signature pour établir une authentification unique fédérée basée sur SAML pour vos applications SaaS. Une fois que vous avez ajouté les applications de la galerie ou hors galerie, vous configurez l’application ajoutée à l’aide de l’option d’authentification unique fédérée. Consultez Gérer des certificats pour l’authentification unique fédérée dans Microsoft Entra ID.

Chiffrement des jetons SAML.

AD FS et Microsoft Entra ID fournissent le chiffrement des jetons, qui est la possibilité de chiffrer les assertions de sécurité SAML qui mènent aux applications. Les assertions sont chiffrées à l’aide d’une clé publique et déchiffrées par l’application réceptrice avec la clé privée correspondante. Quand vous configurez le chiffrement de jeton, vous chargez des fichiers de certificat X. 509 pour fournir les clés publiques.

Pour plus d’informations sur le chiffrement de jeton SAML Microsoft Entra et sur la façon de le configurer, consultez Procédure : configurer le chiffrement de jeton SAML Microsoft Entra.

Remarque

Le chiffrement de jeton est une fonctionnalité de Microsoft Entra ID P1 ou P2. Pour en savoir plus sur les éditions Microsoft Entra, les fonctionnalités et la tarification, consultez tarification Microsoft Entra.

Vérification de signature de la requête SAML

Cette fonctionnalité valide la signature des requêtes d’authentification signées. Un administrateur d’application active et désactive la mise en application de demandes signées et charge les clés publiques qui doivent être utilisées pour effectuer la validation. Pour plus d’informations, consultez l’article Comment appliquer des requêtes d’authentification SAML signées.

Fournisseur de revendications personnalisé (préversion)

Pour migrer des données à partir de systèmes hérités tels qu’AD FS ou de magasins de données tels que LDAP, vos applications dépendent de certaines données dans les jetons. Vous pouvez utiliser des fournisseurs de revendications personnalisés pour ajouter des revendications au jeton. Pour plus d’informations, consultez Vue d’ensemble du fournisseur de revendications personnalisées.

Applications et configurations qui peuvent être déplacées aujourd’hui

Actuellement, les applications que vous pouvez déplacer facilement sont les applications SAML 2.0 qui utilisent l’ensemble standard d’éléments de configuration et de revendications. Ces éléments standard sont les suivants :

- Nom d’utilisateur principal

- Adresse de messagerie

- Prénom

- Nom de famille

- D’un autre attribut comme NameID de SAML, y compris l’attribut de messagerie Microsoft Entra, le préfixe de messagerie, l’identification d’employé, les attributs d’extension 1-15, ou l’attribut local SamAccountName. Pour plus d’informations, consultez la section Modification de la revendication NameIdentifier.

- Revendications personnalisées.

Les éléments suivants requièrent des étapes de configuration supplémentaires pour migrer vers Microsoft Entra ID :

- Règles d’autorisations personnalisées ou règles d’authentification multifacteur (MFA) dans AD FS. Vous pouvez les configurer à l’aide de la fonctionnalité Accès conditionnel à Microsoft Entra ID.

- Applications avec plusieurs points de terminaison d’URL de réponse. Vous les configurez dans Microsoft Entra ID à l’aide de PowerShell ou de l’interface du centre d’administration Microsoft Entra.

- Applications WS-Federation telles que les applications SharePoint qui nécessitent des jetons SAML version 1.1. Vous pouvez les configurer manuellement à l’aide de PowerShell. Vous pouvez également ajouter un modèle générique préintégré pour les applications SharePoint et SAML 1.1 à partir de la galerie. Nous prenons en charge le protocole SAML 2.0.

- Règles de transformation des émissions de revendications complexes. Pour plus d’informations sur les mappages de revendications pris en charge, consultez :

Applications et configurations non prises en charge dans Microsoft Entra actuellement

Les applications qui nécessitent certaines fonctionnalités ne peuvent actuellement pas être migrées.

Fonctionnalités de protocole

Les applications qui nécessitent les fonctionnalités de protocole suivantes ne peuvent actuellement pas être migrées :

- Prise en charge du modèle WS-Trust ActAs

- Résolution d’artefacts SAML

Mapper les paramètres d’application d’AD FS à Microsoft Entra ID

La migration exige l’évaluation de la configuration locale de l’application, puis le mappage de cette configuration dans Microsoft Entra ID. AD FS et Microsoft Entra ID fonctionnent de la même manière. La configuration de la confiance, des URL et des identificateurs d’authentification et de déconnexion s’appliquent pour les deux. Documentez les paramètres de configuration d’AD FS de vos applications afin de pouvoir les configurer facilement dans Microsoft Entra ID.

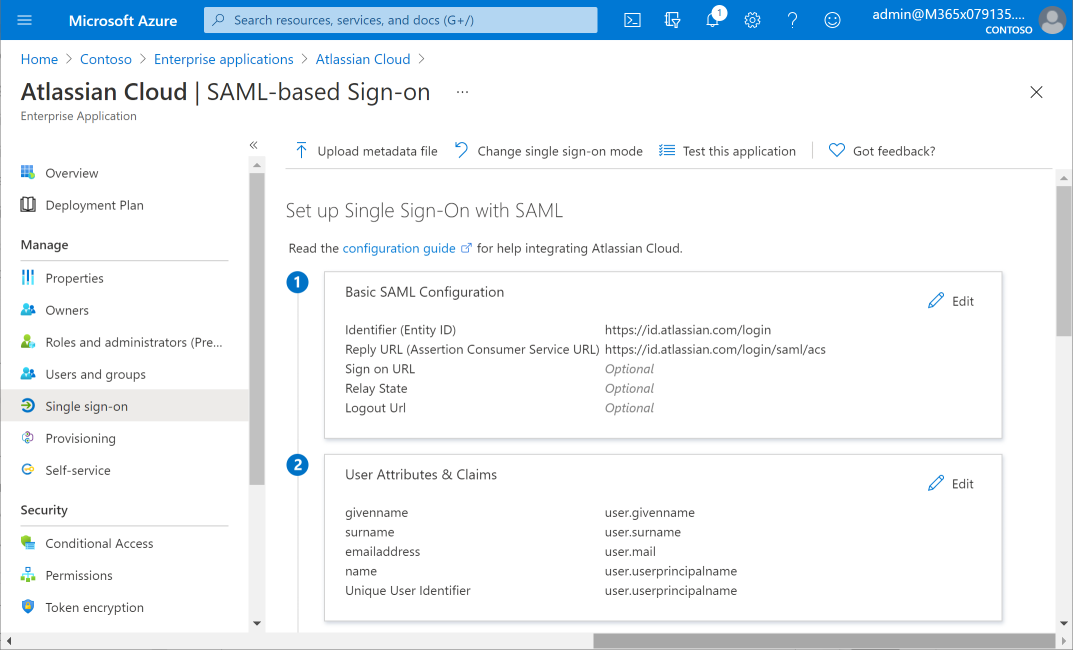

Paramètres de configuration d'application de mappage

Le tableau suivant décrit certains des mappages les plus courants de paramètres entre une partie de confiance AD FS et une application d’entreprise Microsoft Entra :

- AD FS : recherchez le paramètre dans la partie de confiance AD FS pour l’application. Cliquez avec le bouton droit sur la partie de confiance et sélectionnez Propriétés.

- Microsoft Entra ID : le paramètre est configuré dans le centre d’administration Microsoft Entra dans les propriétés d’authentification unique de chaque application.

| Paramètre de configuration | AD FS | Comment configurer dans Microsoft Entra ID | Jeton SAML |

|---|---|---|---|

| URL d’authentification à une application URL permettant à l’utilisateur de se connecter à l’application dans un flux SAML initié par le fournisseur de services. |

N/A | Ouvrir la configuration SAML de base à partir de l’authentification basée sur SAML | N/A |

| URL de réponse de l’application L’URL de l’application du point de vue du fournisseur d’identité. L’IdP envoie l’utilisateur et le jeton ici une fois que l’utilisateur s’est connecté au fournisseur d’identité (IdP). On appelle également cela point de terminaison consommateur d’assertion SAML. |

Sélectionner l’onglet Points de terminaison | Ouvrir la configuration SAML de base à partir de l’authentification basée sur SAML | Élément Destination dans le jeton SAML. Exemple de valeur : https://contoso.my.salesforce.com |

| URL de déconnexion de l’application Il s’agit de l’URL vers laquelle les requêtes de « nettoyage de déconnexion » sont envoyées lorsqu’un utilisateur se déconnecte d’une application. Le fournisseur d’identité (IdP) envoie la requête pour déconnecter l’utilisateur de toutes les autres applications. |

Sélectionner l’onglet Points de terminaison | Ouvrir la configuration SAML de base à partir de l’authentification basée sur SAML | N/A |

| Identificateur de l’application Il s’agit de l’identificateur d’application du point de vue de l’IdP. La valeur de l’URL d’authentification est souvent utilisée pour l’identificateur (mais pas toujours). L’application l’appelle parfois ID d’entité. |

Sélectionner l'onglet Identificateurs | Ouvrir la configuration SAML de base à partir de l’authentification basée sur SAML | Correspond à l’élément Audience du jeton SAML. |

| Métadonnées de fédération de l’application C’est l’emplacement des métadonnées de fédération de l’application. Les fournisseurs d’identité l’utilisent pour mettre à jour automatiquement des paramètres de configuration spécifiques tels que les points de terminaison ou les certificats de chiffrement. |

Sélectionner l'onglet Surveillance | N/A. Microsoft Entra ID ne prend pas en charge la consommation directe de métadonnées de fédération de l’application. Vous pouvez importer manuellement les métadonnées de fédération. | N/A |

| Identificateur utilisateur/ID nom Attribut utilisé pour indiquer uniquement l’utilisateur de Microsoft Entra ID ou AD FS vers votre application. Il s’agit en général de l’UPN ou de l’adresse e-mail de l’utilisateur. |

Règles de revendication. Dans la plupart des cas, la règle de revendication émet une revendication dont le type se termine par NameIdentifier. | Vous pouvez trouver l’identificateur sous l’en-tête Attributs utilisateur et revendications. Par défaut, c’est le nom d’utilisateur principal qui est utilisé | Correspond à l’élément NameID dans le jeton SAML. |

| Autres revendications Voici des exemples d’autres informations de revendication généralement envoyées du fournisseur d’identité à l’application : prénom, nom, adresse e-mail et appartenance au groupe. |

Dans AD FS, elles se trouvent sur la partie de confiance en tant qu’autres règles de revendication. | Vous pouvez trouver l’identificateur sous l’en-tête Attributs utilisateur et revendications. Sélectionnez Afficher et modifier tous les autres attributs utilisateur. | N/A |

Paramètres de l’IdP (fournisseur d'identité) de mappage

Configurez vos applications pour qu’elles pointent vers Microsoft Entra ID plutôt que AD FS pour l’authentification unique. Ici, nous nous concentrons sur les applications SaaS qui utilisent le protocole SAML. Toutefois, ce concept s’étend également aux applications métier personnalisées.

Remarque

Les valeurs de configuration pour Microsoft Entra ID suivent le modèle où votre ID de locataire Azure remplace {tenant-id} et l’ID d’application remplace {application-id}. Vous trouverez ces informations dans le centre d’administration Microsoft Entra, sous Microsoft Entra ID > Propriétés :

- Sélectionnez l’ID d’annuaire pour afficher l’ID de votre locataire.

- Sélectionnez l’ID d’application pour afficher l’ID de votre application.

À un niveau élevé, mappez les éléments clés de configuration d’application SaaS suivants à Microsoft Entra ID.

| Élément | Valeur de configuration |

|---|---|

| Type d’émetteur d’identité | https://sts.windows.net/{tenant-id}/ |

| URL de connexion du fournisseur d’identité | https://login.microsoftonline.com/{tenant-id}/saml2 |

| URL de déconnexion du fournisseur d’identité | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Emplacement des métadonnées de fédération | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Mapper les paramètres d’authentification unique pour les applications SaaS

Les applications SaaS doivent savoir où envoyer les requêtes d’authentification et comment valider les jetons ainsi reçus. Le tableau suivant décrit les éléments de configuration des paramètres d’authentification unique dans l’application, ainsi que leurs valeurs et emplacements au sein d’AD FS et Microsoft Entra ID.

| Paramètre de configuration | AD FS | Comment configurer dans Microsoft Entra ID |

|---|---|---|

| URL de connexion IdP URL de connexion du fournisseur d’identité depuis l’application (où l’utilisateur est redirigé pour se connecter). |

L’URL de connexion AD FS correspond au nom de service de fédération AD FS, suivi par /adfs/ls/. Par exemple : |

Remplacez {tenant-id} par votre ID de locataire. Pour les applications qui utilisent le protocole SAML-P : Pour les applications qui utilisent le protocole WS-Federation : |

| URL de déconnexion IdP URL de déconnexion du fournisseur d’identité depuis l’application (où l’utilisateur est redirigé lorsqu’il choisit de se déconnecter de l’application). |

L’URL de déconnexion correspond soit à l’URL de connexion, soit à l’URL de connexion suivie de wa=wsignout1.0. Par exemple : https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Remplacez {tenant-id} par votre ID de locataire. Pour les applications qui utilisent le protocole SAML-P : Pour les applications qui utilisent le protocole WS-Federation : |

| Certificat de signature de jetons L’IdP utilise la clé privée du certificat pour signer les jetons émis. Il vérifie que le jeton provient du fournisseur d’identité auquel l’application fait confiance. |

Le certificat de signature de jetons AD FS se situe dans Gestion AD FS sous Certificats. | Recherchez-le dans le centre d’administration Entra dans les Propriétés d’authentification unique de l’application sous l’en-tête Certificat de signature SAML. Vous pouvez y télécharger le certificat pour le charger dans l’application. Si l’application possède plus d’un certificat, vous pouvez tous les trouver dans le fichier XML des métadonnées de fédération. |

| Identificateur/« émetteur » Identificateur du fournisseur d’identité depuis l’application (parfois appelé « ID émetteur »). Dans le jeton SAML, la valeur apparaît comme l’élément Émetteur. |

L’identificateur pour AD FS correspond généralement à l’identificateur du service FS dans Gestion AD FS sous Service > Modifier les propriétés du service de fédération. Par exemple : http://fs.contoso.com/adfs/services/trust |

Remplacez {tenant-id} par votre ID de locataire. |

| Métadonnées de fédération IdP Emplacement des métadonnées de fédération du fournisseur d’identité disponibles au public. (Certaines applications utilisent les métadonnées de fédération comme une alternative à l’administrateur pour configurer individuellement les URL, l’identificateur et le certificat de signature de jetons.) |

L’URL des métadonnées de fédération AD FS se trouve dans Gestion AD FS sous Service > Points de terminaison > Métadonnées > Type : Métadonnée de fédération. Par exemple : https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

La valeur correspondante pour Microsoft Entra ID suit le modèle https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Remplacez {TenantDomainName} par votre nom de locataire au format contoso.onmicrosoft.com. Pour plus d’informations, consultez la section Métadonnées de fédération. |