Tutoriel : Intégration de l’authentification unique Microsoft Entra à FortiGate SSL VPN

Dans ce tutoriel, vous apprendrez à intégrer FortiGate SSL VPN à Microsoft Entra ID. Lorsque vous intégrez FortiGate SSL VPN à Microsoft Entra ID, vous pouvez :

- Utiliser Microsoft Entra ID pour contrôler qui peut accéder à FortiGate SSL VPN.

- Permettez à vos utilisateurs de se connecter automatiquement à FortiGate SSL VPN avec leurs comptes Microsoft Entra.

- gérer vos comptes à un emplacement central : le portail Azure.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un FortiGate SSL VPN avec l’authentification unique (SSO) activée.

Description du tutoriel

Dans ce tutoriel, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

FortiGate SSL VPN prend en charge l’authentification unique lancée par le fournisseur de services.

Ajouter FortiGate SSL VPN à partir de la galerie

Pour configurer l’intégration de FortiGate SSL VPN à Microsoft Entra ID, vous devez ajouter FortiGate SSL VPN depuis la galerie à votre liste d’applications SaaS gérées :

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, entrez FortiGate SSL VPN dans la zone de recherche.

- Sélectionnez FortiGate SSL VPN dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour FortiGate SSL VPN

Vous allez configurer et tester l’authentification unique Microsoft Entra pour FortiGate SSL VPN dans un environnement de test. Pour que l’authentification unique fonctionne, vous devez établir une liaison entre un utilisateur Microsoft Entra et le groupe d’utilisateurs de l’authentification unique SAML correspondant dans FortiGate SSL VPN.

Pour configurer et tester l’authentification unique Microsoft Entra avec FortiGate SSL VPN, procédez comme suit :

- Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créez un utilisateur test Microsoft Entra pour tester l’authentification unique Microsoft Entra.

- Octroyez l’accès à l’utilisateur de test pour activer l’authentification unique Microsoft Entra pour cet utilisateur.

- Configurez l’authentification unique FortiGate SSL VPN côté application.

- Créez un groupe d’utilisateurs de FortiGate SAML SSO comme équivalent à la représentation Microsoft Entra de l’utilisateur.

- Tester l’authentification SSO , pour vérifier que la configuration fonctionne.

Configurer Microsoft Entra SSO

Suivez ces étapes pour activer l’authentification unique de Microsoft Entra dans le portail Azure :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à la page d’intégration des applications Identité>Applications>Applications d’entreprise>FortiGate SSL VPN, dans la section Gérer et sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

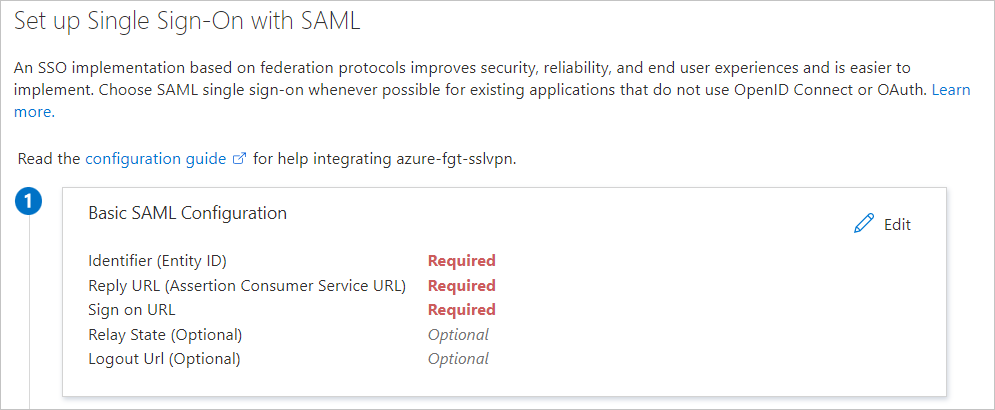

Dans la page Configurer l’authentification unique avec SAML, sélectionnez le bouton Modifier pour permettre à la Configuration SAML de base de modifier les paramètres :

Dans la page Configurer l’authentification unique avec SAML, entrez les valeurs suivantes :

a. Dans la zone Identificateur, entrez une URL au format

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. Dans la zone URL de réponse, entrez une URL au format

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. Dans la zone URL de connexion, entrez une URL au format

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. Dans la zone URL de déconnexion, entrez une URL au format

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Notes

Ces valeurs sont juste des modèles. Vous devez utiliser l’URL de connexion, l’identificateur, l’URL de réponse et l’URL de déconnexion configurés sur l’application FortiGate.

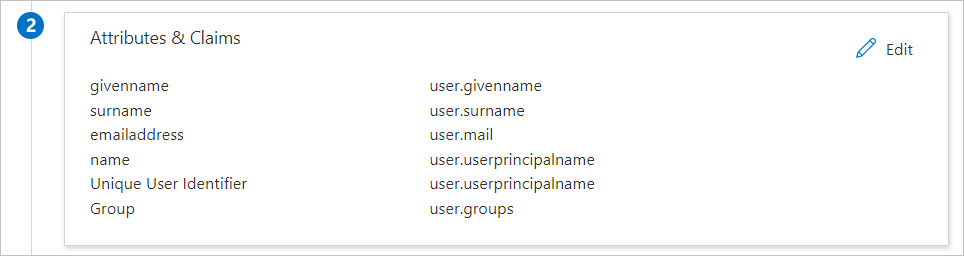

L’application FortiGate SSL VPN s’attend à recevoir les assertions SAML dans un format spécifique, ce qui vous oblige à ajouter des mappages d’attributs personnalisés à la configuration. La capture d’écran suivante montre la liste des attributs par défaut.

Les revendications exigées par FortiGate SSL VPN sont indiquées dans le tableau suivant. Les noms de ces revendications doivent correspondre aux noms utilisés dans la section Exécuter la configuration de ligne de commande FortiGate de ce tutoriel. Les noms respectent la casse.

Nom Attribut source username user.userprincipalname group user.groups Pour créer ces revendications supplémentaires :

a. En regard de Attributs utilisateur et revendications, sélectionnez Modifier.

b. Sélectionnez Ajouter une nouvelle revendication.

c. Pour Nom, entrez username.

d. Pour Attribut source, sélectionnez user.userprincipalname.

e. Sélectionnez Enregistrer.

Remarque

Attributs utilisateur et revendications n’autorise qu’une seule revendication de groupe. Pour ajouter une revendication de groupe, supprimez la revendication de groupe existante user.groups [SecurityGroup] déjà présente dans les revendications pour ajouter la nouvelle revendication ou modifier la revendication existante à tous les groupes.

f. Sélectionnez Ajouter une revendication de groupe.

g. Sélectionnez Tous les groupes.

h. Sous Options avancées, activez la case à cocher Personnaliser le nom de la revendication de groupe.

i. Pour Nom, entrez group.

j. Sélectionnez Enregistrer.

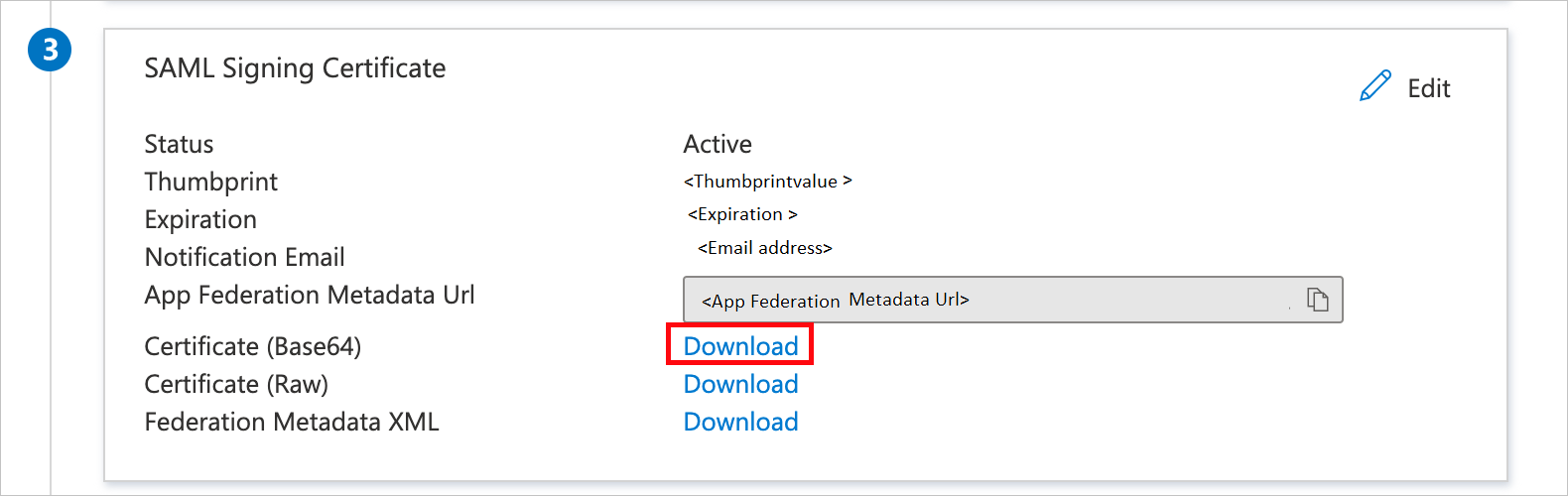

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, sélectionnez le lien Télécharger en regard de Certificat (en base64) pour télécharger le certificat et l’enregistrer sur votre ordinateur :

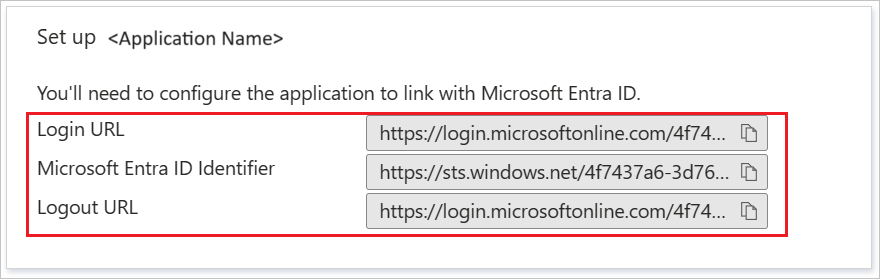

Dans la section Configurer FortiGate SSL VPN, copiez la ou les URL appropriées en fonction de vos besoins :

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous créez une utilisatrice test appelée B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Octroyer l’accès à l’utilisateur de test

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui accordant l’accès à FortiGate SSL VPN.

- Accédez à Identité>Applications>Applications d’entreprise.

- Dans la liste des applications, sélectionnez FortiGate SSL VPN.

- Dans la page de vue d’ensemble de l’application, dans la section Gérer, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B.Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner en bas de l’écran.

- Si vous attendez une valeur de rôle dans l’assertion SAML, dans la boîte de dialogue Sélectionner un rôle, sélectionnez le rôle approprié pour l’utilisateur dans la liste. Cliquez sur le bouton Sélectionner en bas de l’écran.

- Dans la boîte de dialogue Ajouter une attribution, sélectionnez Affecter.

Créer un groupe de sécurité pour l’utilisateur de test

Dans cette section, vous allez créer un groupe de sécurité dans Microsoft Entra ID pour l’utilisateur de test. FortiGate utilisera ce groupe de sécurité pour accorder à l’utilisateur l’accès réseau via le VPN.

- Dans le Centre d’administration Microsoft Entra, accédez à Identité>Groupes>Nouveau groupe.

- Dans les propriétés du Nouveau groupe, effectuez les étapes suivantes :

- Dans la liste Type de groupe, sélectionnez Sécurité.

- Dans la zone Nom du groupe, entrez FortiGateAccess.

- Dans la zone Description du groupe, entrez Group for granting FortiGate VPN access (Groupe pour l’octroi de l’accès à FortiGate VPN).

- Pour Des rôles Microsoft Entra peuvent être attribués au groupe (préversion), sélectionnez Non.

- Dans la zone Type d’appartenance, sélectionnez Affectée.

- Sous Membres, sélectionnez Aucun membre sélectionné.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B.Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner au bas de l’écran.

- Cliquez sur Créer.

- Une fois de retour dans la section Groupes, dans Microsoft Entra ID, recherchez le groupe Accès FortiGate et notez l’ID d’objet. Vous allez en avoir besoin ultérieurement.

Configurer l’authentification unique FortiGate SSL VPN

Charger le certificat SAML Base64 sur l’appliance FortiGate

Après avoir terminé la configuration SAML de l’application FortiGate dans votre locataire, vous avez téléchargé le certificat SAML encodé en Base64. Vous devez charger ce certificat sur l’appliance FortiGate :

- Connectez-vous au portail de gestion de votre appliance FortiGate.

- Dans le volet gauche, sélectionnez Système.

- Sous Système, sélectionnez Certificats.

- Sélectionnez Importer>Certificat distant.

- Accédez au certificat téléchargé à partir du déploiement de l’application FortiGate dans le locataire Azure, sélectionnez-le, puis sélectionnez OK.

Une fois le certificat chargé, notez son nom sous Système>Certificats>Certificat distant. Par défaut, il est nommé REMOTE_Cert_N, où N est une valeur entière.

Effectuer la configuration de ligne de commande de FortiGate

Bien que vous puissiez configurer une authentification unique à partir de l’interface graphique utilisateur depuis FortiOS 7.0, les configurations de CLI s’appliquent à toutes les versions et s’affichent donc ici.

Pour effectuer ces étapes, vous avez besoin des valeurs que vous avez enregistrées précédemment :

| Paramètre de CLI SAML FortiGate | Configuration Azure équivalente |

|---|---|

ID d’entité de fournisseur de services (entity-id) |

Identificateur (ID d'entité) |

URL d’authentification unique de fournisseur de services (single-sign-on-url) |

URL de réponse (URL Assertion Consumer Service) |

URL de déconnexion unique de fournisseur de services (single-logout-url) |

URL de déconnexion |

ID d’entité de fournisseur d’identité (idp-entity-id) |

Identificateur Microsoft Entra |

URL d’authentification unique de fournisseur d’identité (idp-single-sign-on-url) |

URL de connexion Azure |

URL de déconnexion unique de fournisseur d’identité (idp-single-logout-url) |

URL de déconnexion Azure |

Certificat de fournisseur d’identité (idp-cert) |

Nom du certificat SAML Base64 (REMOTE_Cert_N) |

Attribut de nom d’utilisateur (user-name) |

username |

Attribut de nom de groupe (group-name) |

group |

Notes

L’URL de connexion sous Configuration SAML de base n’est pas utilisée dans les configurations FortiGate. Elle est utilisée pour déclencher une authentification unique initiée par le fournisseur de services pour rediriger l’utilisateur vers la page du portail SSL VPN.

Établissez une session SSH pour votre appliance FortiGate, puis connectez-vous avec un compte administrateur FortiGate.

Exécutez ces commandes et remplacez les

<values>par les informations que vous avez collectées précédemment :config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Configurer FortiGate pour la correspondance de groupe

Dans cette section, vous allez configurer FortiGate pour reconnaître l’ID d’objet du groupe de sécurité qui inclut l’utilisateur de test. Cette configuration permettra à FortiGate de prendre des décisions d’accès en fonction de l’appartenance au groupe.

Pour effectuer ces étapes, vous avez besoin de l’ID d’objet du groupe de sécurité FortiGateAccess que vous avez créé dans ce tutoriel.

Établissez une session SSH pour votre appliance FortiGate, puis connectez-vous avec un compte administrateur FortiGate.

Exécutez les commandes suivantes :

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Créer des portails FortiGate VPN et une stratégie de pare-feu

Dans cette section, vous allez configurer un portail FortiGate VPN et une stratégie de pare-feu qui accorde l’accès au groupe de sécurité FortiGateAccess que vous avez créé précédemment dans ce tutoriel.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

À l’étape 5) de la Configuration de SSO Azure, *Tester l’authentification unique avec votre application, cliquez sur le bouton Tester. Vous êtes alors redirigé vers l’URL de connexion FortiGate VPN, à partir de laquelle vous pouvez lancer le flux de connexion.

Accédez directement à l’URL de connexion FortiGate VPN pour lancer le flux de connexion.

Vous pouvez utiliser Mes applications de Microsoft. Le fait de cliquer sur la vignette FortiGate VPN dans Mes applications vous redirige vers l’URL de connexion FortiGate VPN. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Étapes suivantes

Après avoir configuré FortiGate VPN, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.